Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范

基础问题回答

1、通常在什么场景下容易受到DNS spoof攻击?

在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。连公共场合的免费WiFi也容易受到攻击。

2、在日常生活工作中如何防范以上两攻击方法?

很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

实践内容

应用SET工具建立冒名网站

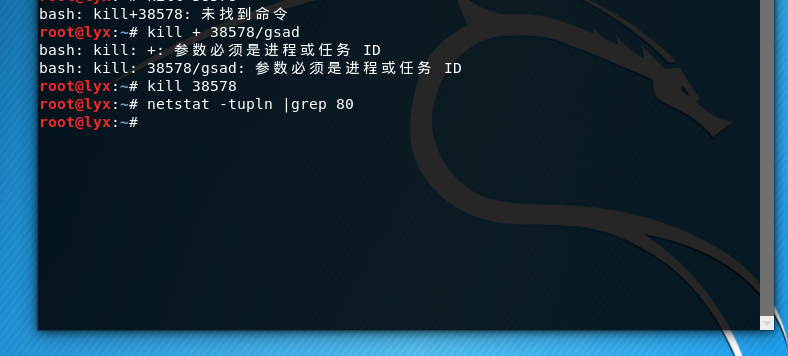

先在kali中使用

netstat -tupln |grep 80

指令查看80端口是否被占用,如果占用,则

kill 进程ID

杀死该进程。

使用

sudo vi /etc/apache2/ports.conf

指令修改Apache的端口配置文件,如图所示,将端口改为80:

打开apache服务:

service apache2 start

,执行指令打开set:

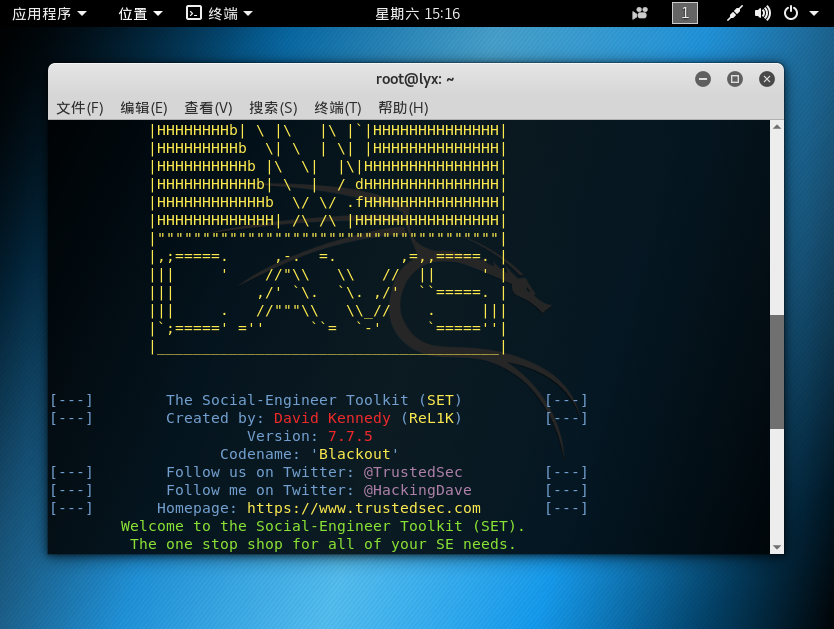

setoolkit

选择1:社会工程学攻击:

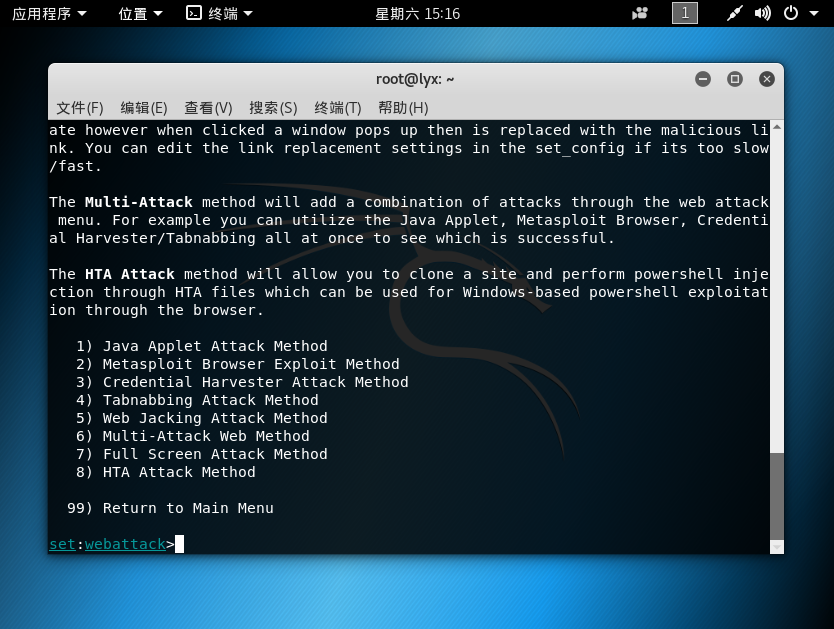

选择2:网页攻击媒介:

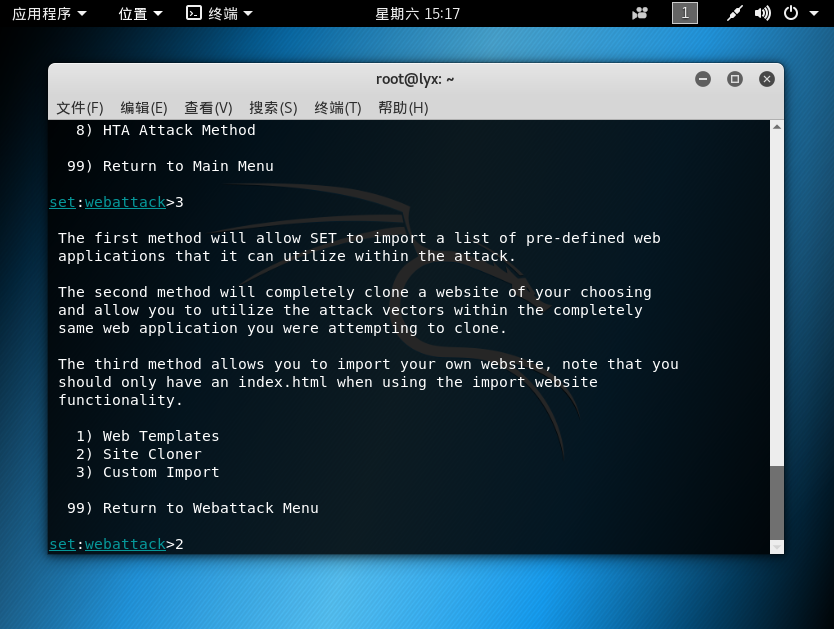

选择3:钓鱼网站攻击:

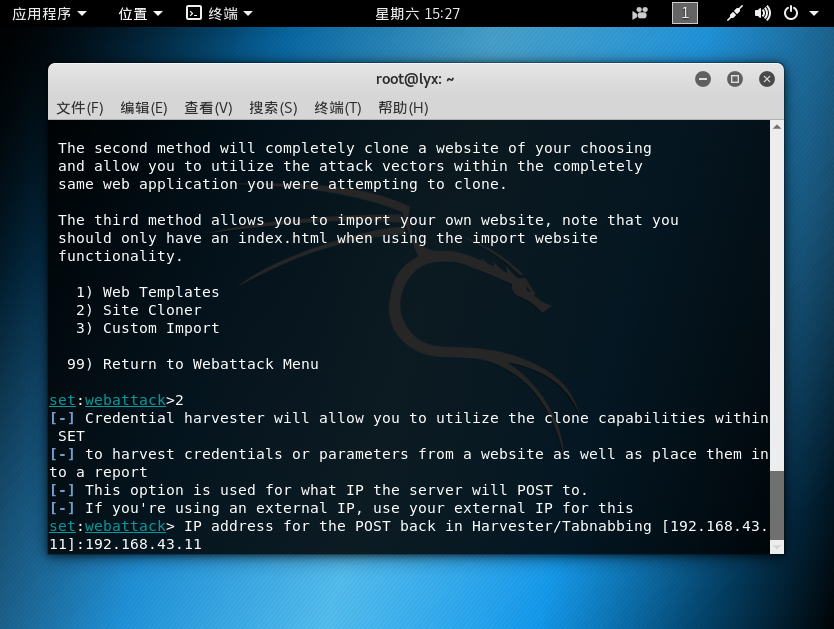

选择2:克隆网站 Site clone :

接着输入攻击机的IP地止:

我选择复制自己的博客网址:

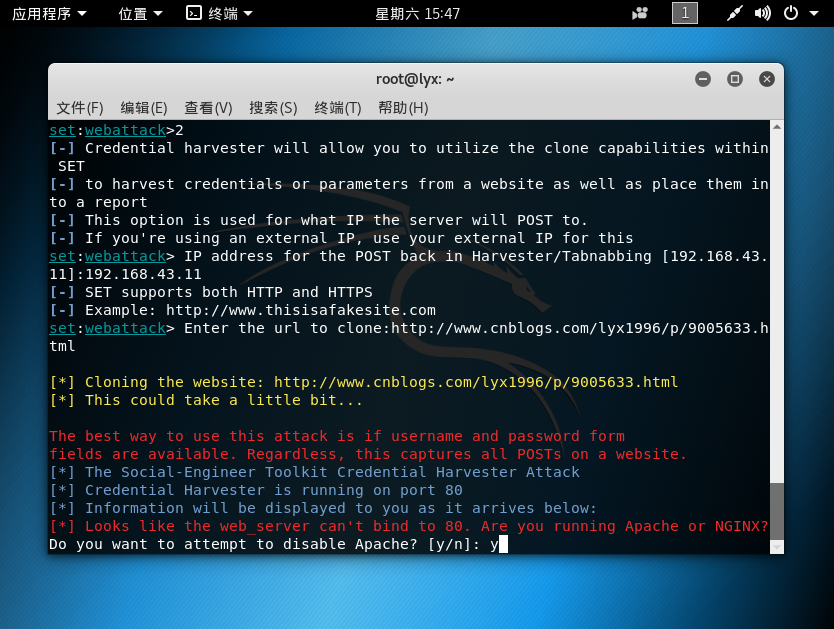

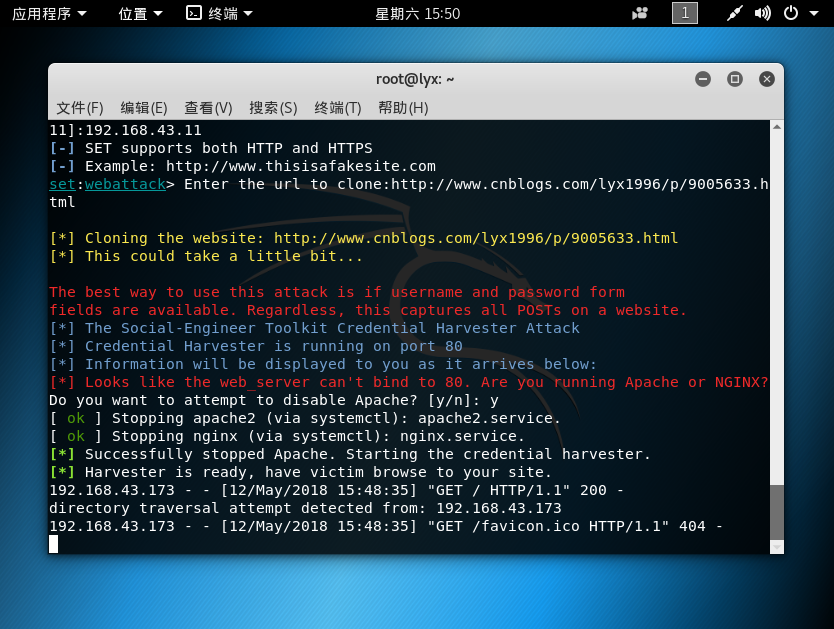

克隆好了以后如图:

攻击机上可以看到如下提示:

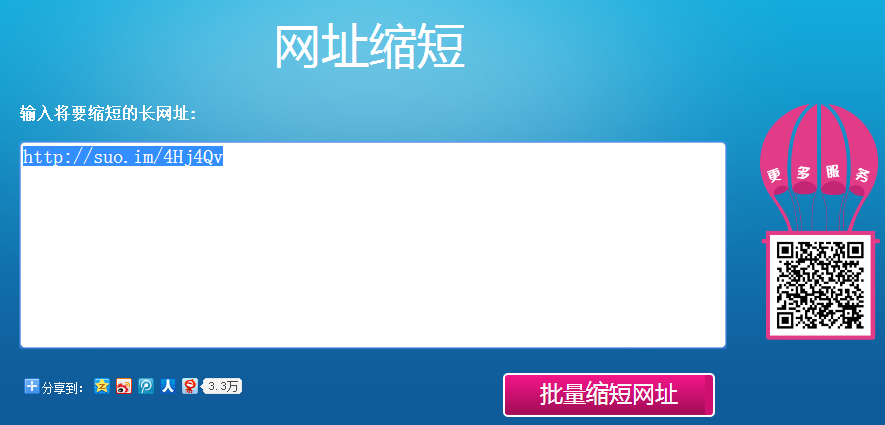

为了不让他人直观的看到我们的IP地址我们需要伪装生成一个短网如图:

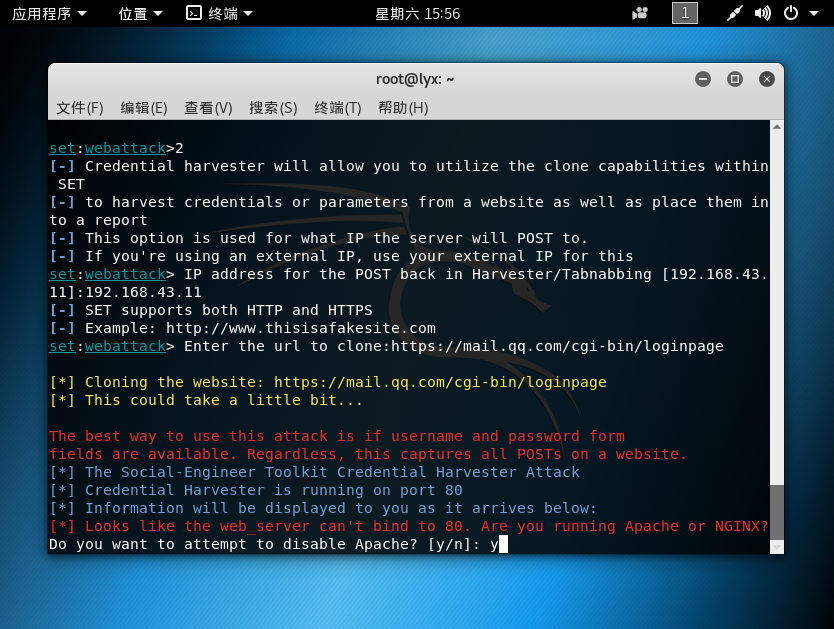

如果克隆一个登陆页面的网站我选择了QQ邮箱:

dns欺骗攻击与SET结合

更改DNS缓存:

先使用指令

ifconfig eth0 promisc

将kali网卡改为混杂模式;

输入命令

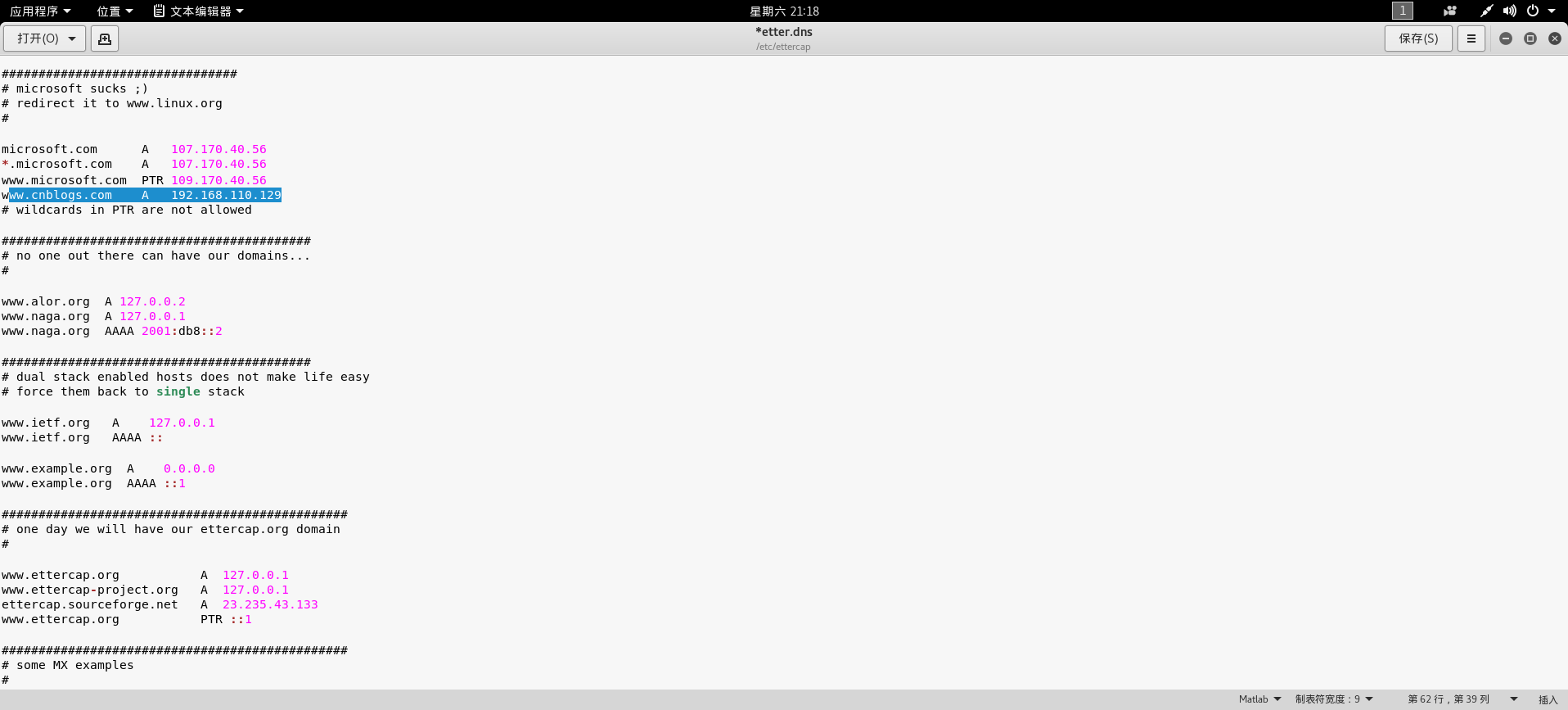

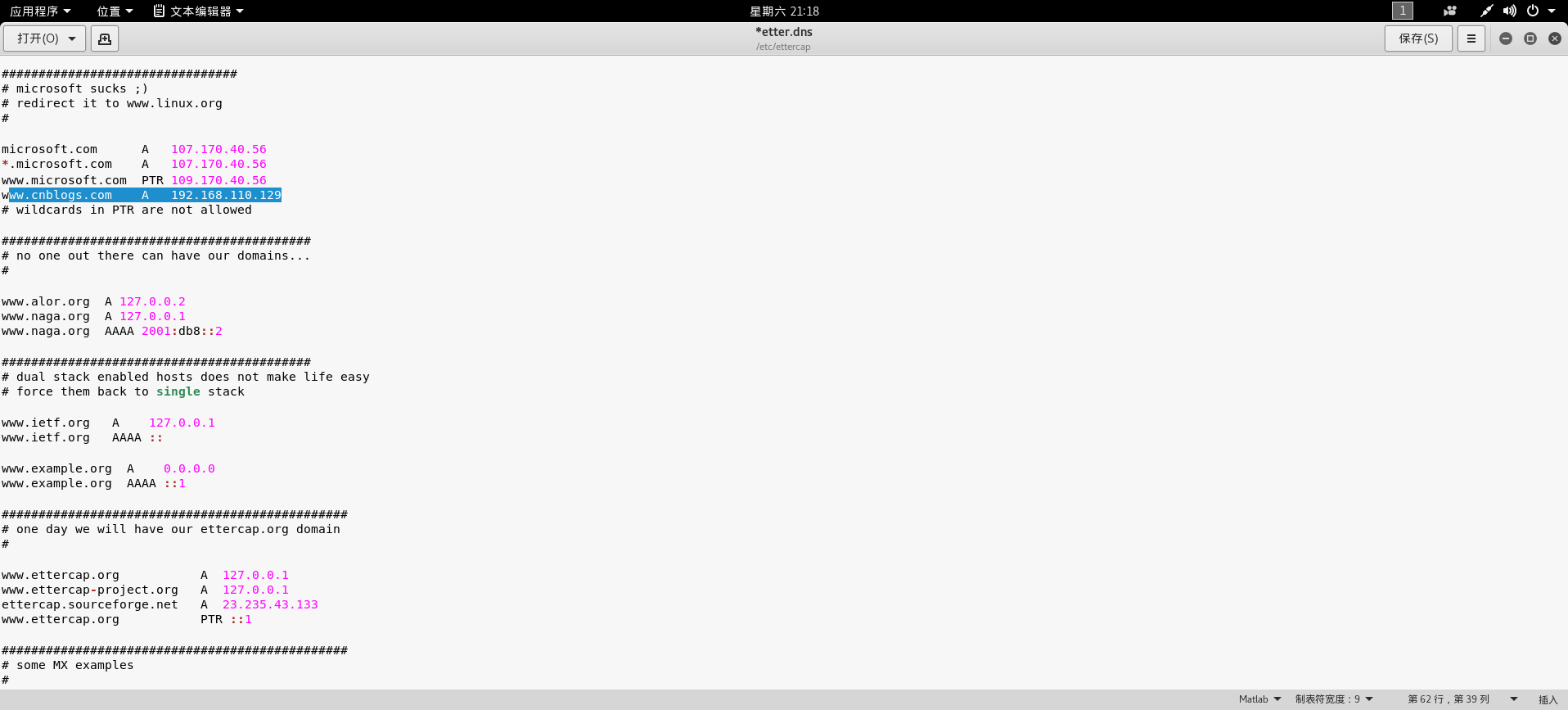

vi /etc/ettercap/etter.dns

对DNS缓存表进行修改,添加了一条对博客园cnblogs的DNS记录,IP地址是kali主机的IP:

开启调试ettercap:

输入

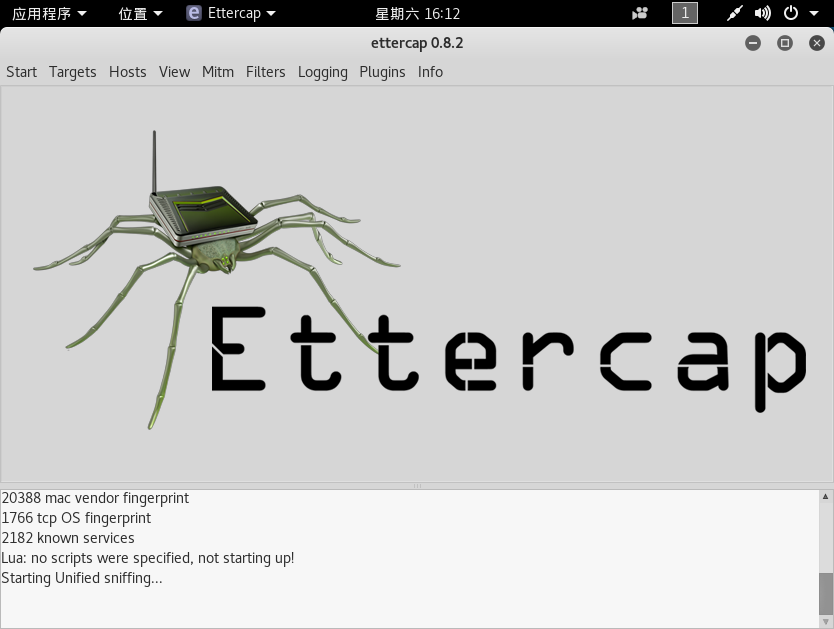

ettercap -G

,开启ettercap,会自动弹出来一个ettercap的可视化界面:

点击工具栏中的

Sniff—>unified sniffing ;

之后会弹出界面,选择eth0->ok:

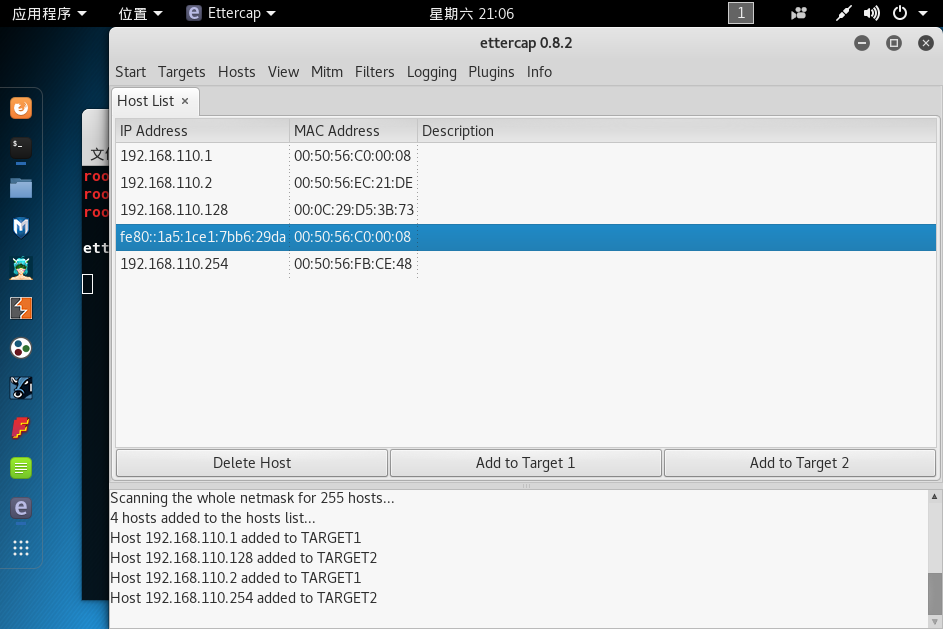

在工具栏中的 Hosts 下点击扫描子网,并查看存活主机,先后执行指令:

Scan for hosts

Hosts list

将kali网关的IP添加到target1,靶机IP添加到target2:

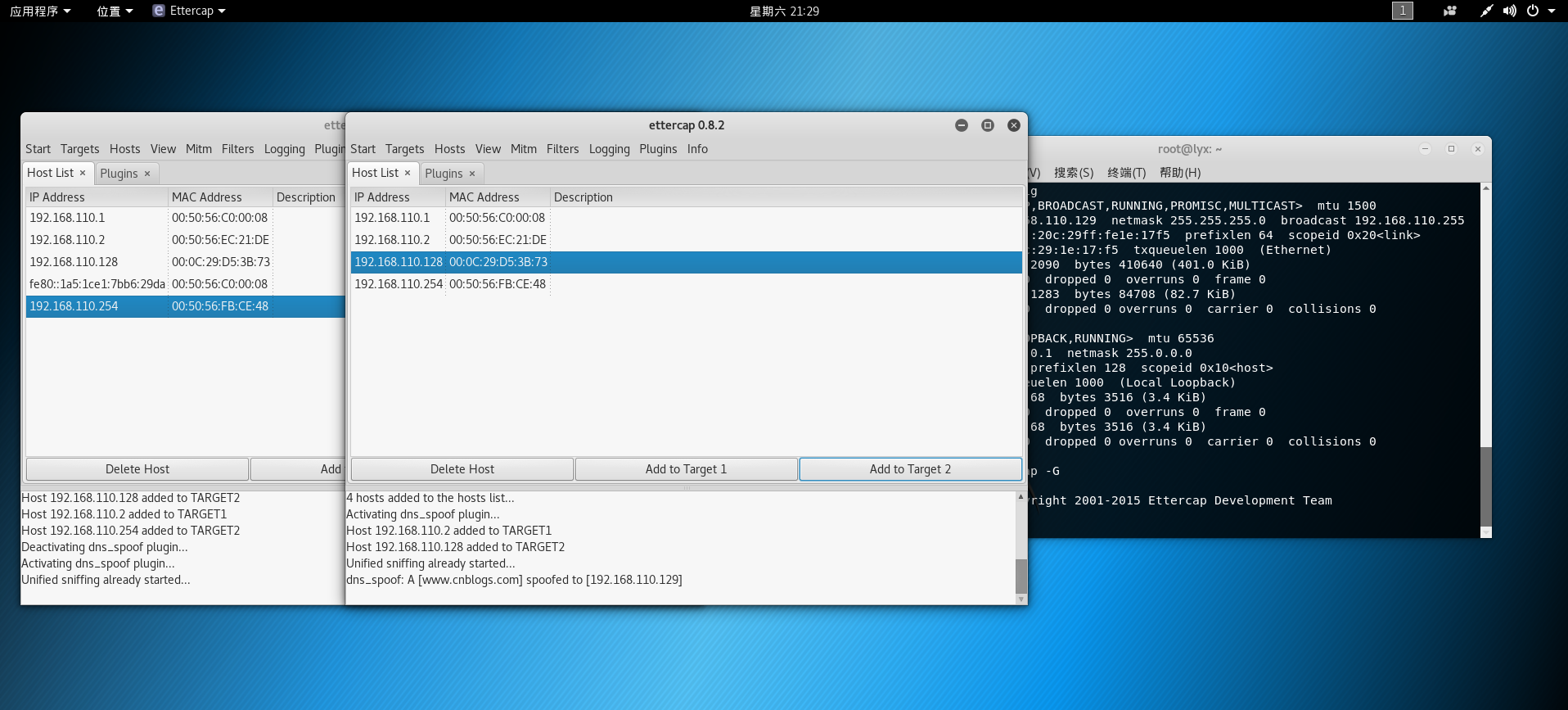

之后选择

Plugins—>Manage the plugins

,在众多插件中选择DNS欺骗的插件:

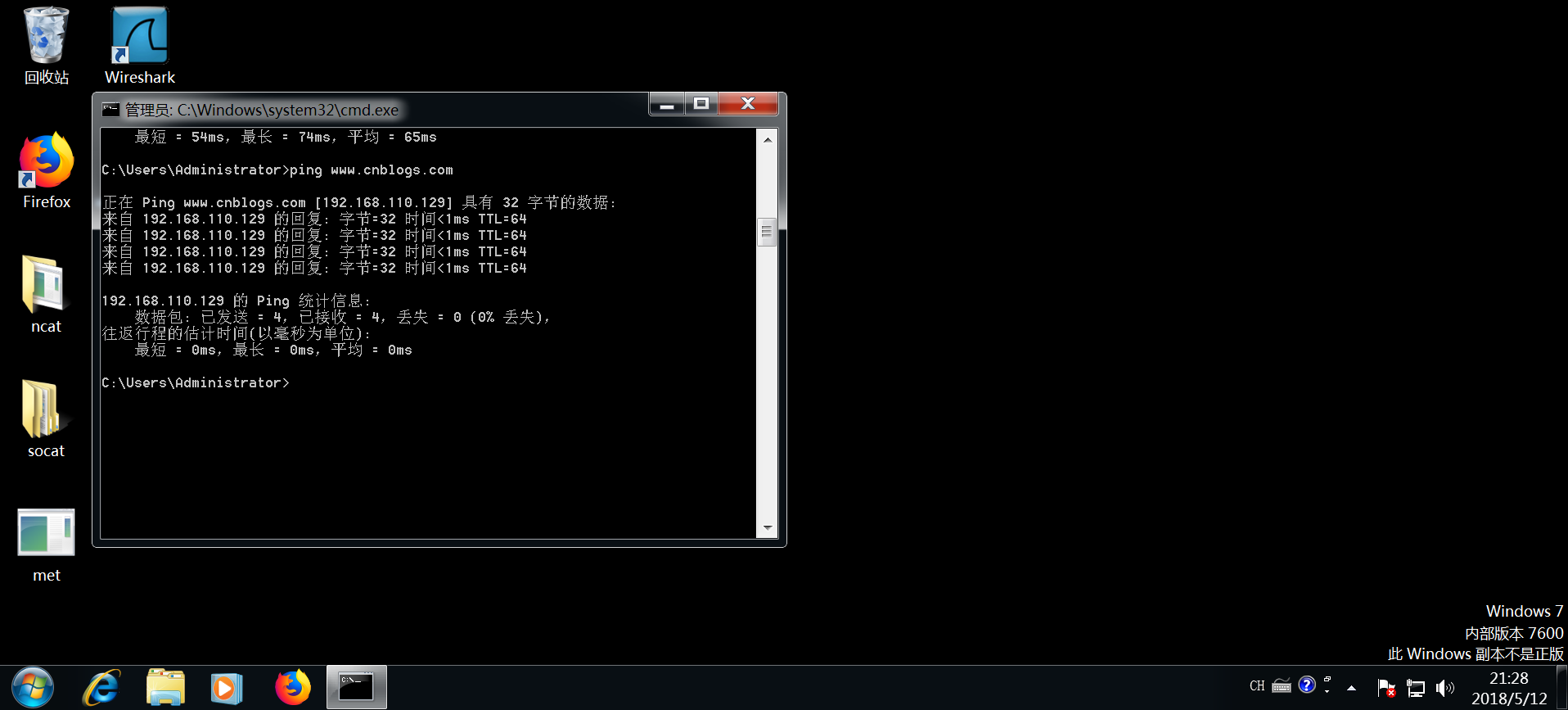

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行

ping www.cnblogs.com

会发现解析的地址是我们kali的IP地址:

此时在ettercap上也成功捕获了访问记录:

接着在靶机上输入博客园的网址 www.cnblogs.com ,可以发现成功登录了我们的冒名网站:

实验总结与体会

在公共场合不要随意连接wifi,毕竟在同一局域网下实现攻击要方便得多,并且也能监听到个人的网络数据包,其中可能包括账户、密码等信息。

总体上说,需在平时生活中提高自身防范意识,并给他人科普相应的信息安全保护知识。

Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

随机推荐

- Windows7安装nginx后,'nginx -t -c nginx.conf' 命令出现 “could not open error log file: CreateFile() "logs/error.log" failed” 错误的原因

网上搜索安装nginx的方法,按照步骤在 http://nginx.org/en/download.html 下载了安装包,并配置了conf/nginx.conf,将nginx的根目录添加进了环境变量 ...

- ActiveReports 报表应用教程 (10)---交互式报表之向下钻取(详细数据按需显示解决方案)

在葡萄城ActiveReports报表中可以动态的显示或者隐藏某区域的数据,通过该功能用户可以根据需要显示或者隐藏所关心的数据,结合数据排序.过滤等功能可以让用户更方便地分析报表数据. 本文中展示的是 ...

- go语言练习:幂、函授接收和返回参数、转义字符、变量和常量

1.实现a^b次方 package main func main() { r2 := power1(2,4) println(r2) } func power1(a uint64, b uint64) ...

- Problem1-Project Euler

Problem1-Project Euler Multiples of 3 and 5 If we list all the natural numbers below 10 that are m ...

- .NET泛型中的协变与逆变

泛型的可变性:协变性和逆变性 实质上,可变性是以一种类型安全的方式,将一个对象作为另一个对象来使用. 我们已经习惯了普通继承中的可变性:例如,若某方法声明返回类型为Stream,在实现时可以返回一个M ...

- poj_3253 Fence Repair

Fence Repair Description Farmer John wants to repair a small length of the fence around the pasture. ...

- Python socket应用

Server端: #-*- coding: UTF-8 -*- import socket,time host='192.168.0.9' port=12307 s=socket.socket(soc ...

- Active Directory、Exchange、单点登录,企业账号统一管理解决方案

现在的公司一般都会有很多内部管理系统,比如OA.ERP.CRM.邮件系统等.员工入职之后如果每个系统都创建一个账号和密码,首先员工记系统账号就是一件非常头疼的事情,如果公司有一百个系统那就得创建一百个 ...

- Microsoft.ACE.OLEDB.12.0' provider is not registered on the local machine

在开发中用到Microsoft.ACE.OLEDB.12.0,但是,出现了Microsoft.ACE.OLEDB.12.0' provider is not registered on the l ...

- 原生JS简单的无缝自动轮播

最近在不断的加强巩固js.在学习jq和vue之后发现很多东西其实都是不明所以,有些底层的东西自己不懂,到头来也只是一昧的使用,一直在用别人的东西,对自己的成长帮助也不大. 万丈高楼平地起,基础打扎实了 ...