详细解读:远程线程注入DLL到PC版微信

一、远程线程注入的原理

1、其基础是在 Windows 系统中,每个 .exe 文件在双击打开时都会加载 kernel32.dll 这个系统模块,该模块中有一个 LoadLibrary() 函数,可以将DLL文件加载到自身进程中。

2、这样,就可以用 CreateRemoteThread() 函数创建一个远程线程,让目标进程调用LoadLibrary() 来加载我们自己写的DLL 。CreateRemoteThread() 有这几个参数比较关键:A:想要注入的进程的句柄,这里可以通过OpenProcess()得到; B:想要运行的函数,本例中当然是 LoadLibrary() 啦; C: 所运行函数的参数,本例中是自己写的DLL的存放路径。

3、那么,怎么让 LoadLibrary() 找到自己写的DLL的存放路径呢?这就需要在内存中开辟一块空间,把路径写入进去。这要先用 VirtualAllocEx()开辟一块空间,然后用WriteProcessMemory() 函数把DLL路径写进去。

4、小结:总的来说,就是:先在目标进程的内存空间里开辟一块新地方,往新地方里面写入DLL的路径,再创建远程线程找到LoadLibrary() 函数,并在刚才开辟的新地方中读取DLL路径,进而加载我们自己写的DLL。

二、代码实现(含详细注释)

#include <iostream>

#include "stdlib.h"

#include <tchar.h>

#include <Windows.h> bool Inject(DWORD dwId, WCHAR* szPath)//参数1:目标进程PID 参数2:DLL路径

{

//一、在目标进程中申请一个空间 /*

【1.1 获取目标进程句柄】

参数1:想要拥有的进程权限(本例为所有能获得的权限)

参数2:表示所得到的进程句柄是否可以被继承

参数3:被打开进程的PID

返回值:指定进程的句柄

*/

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, dwId); /*

【1.2 在目标进程的内存里开辟空间】

参数1:目标进程句柄

参数2:保留页面的内存地址,一般用NULL自动分配

参数3:欲分配的内存大小,字节单位

参数4:MEM_COMMIT:为特定的页面区域分配内存中或磁盘的页面文件中的物理存储

参数5:PAGE_READWRITE 区域可被应用程序读写

返回值:执行成功就返回分配内存的首地址,不成功就是NULL

*/

LPVOID pRemoteAddress = VirtualAllocEx(

hProcess,

NULL,

,

MEM_COMMIT,

PAGE_READWRITE

); //二、 把dll的路径写入到目标进程的内存空间中 DWORD dwWriteSize = ;

/*

【写一段数据到刚才给指定进程所开辟的内存空间里】

参数1:OpenProcess返回的进程句柄

参数2:准备写入的内存首地址

参数3:指向要写的数据的指针(准备写入的东西)

参数4:要写入的字节数(东西的长度+0/)

参数5: 返回值。返回实际写入的字节

*/

WriteProcessMemory(hProcess,pRemoteAddress, szPath, wcslen(szPath) * + , &dwWriteSize); //三、 创建一个远程线程,让目标进程调用LoadLibrary /*

参数1:该远程线程所属进程的进程句柄

参数2:一个指向 SECURITY_ATTRIBUTES 结构的指针, 该结构指定了线程的安全属性

参数3:线程栈初始大小,以字节为单位,如果该值设为0,那么使用系统默认大小

参数4:在远程进程的地址空间中,该线程的线程函数的起始地址(也就是这个线程具体要干的活儿)

参数5:传给线程函数的参数(刚才在内存里开辟的空间里面写入的东西)

参数6:控制线程创建的标志。0(NULL)表示该线程在创建后立即运行

参数7:指向接收线程标识符的变量的指针。如果此参数为NULL,则不返回线程标识符

返回值:如果函数成功,则返回值是新线程的句柄。如果函数失败,则返回值为NULL

*/

HANDLE hThread = CreateRemoteThread(

hProcess,

NULL,

,

(LPTHREAD_START_ROUTINE)LoadLibrary,

pRemoteAddress,

NULL,

NULL

);

WaitForSingleObject(hThread, -); //当句柄所指的线程有信号的时候,才会返回 /*

四、 【释放申请的虚拟内存空间】

参数1:目标进程的句柄。该句柄必须拥有 PROCESS_VM_OPERATION 权限

参数2:指向要释放的虚拟内存空间首地址的指针

参数3:虚拟内存空间的字节数

参数4:MEM_DECOMMIT仅标示内存空间不可用,内存页还将存在。

MEM_RELEASE这种方式很彻底,完全回收。

*/

VirtualFreeEx(hProcess, pRemoteAddress, , MEM_DECOMMIT);

return ;

} int _tmain(int argc, _TCHAR * argv[])

{

wchar_t wStr[] = L"E:\\inject.dll";

DWORD dwId = ; //参数1:(NULL

//参数2:目标窗口的标题

//返回值:目标窗口的句柄

HWND hCalc = FindWindow(NULL, L"微信");

printf("目标窗口的句柄为:%d\n", hCalc); DWORD dwPid = ; //参数1:目标进程的窗口句柄

//参数2:把目标进程的PID存放进去

DWORD dwRub = GetWindowThreadProcessId(hCalc, &dwPid);

printf("目标窗口的进程PID为:%d\n", dwPid); //参数1:目标进程的PID

//参数2:想要注入DLL的路径

Inject(dwPid, wStr); return ;

}

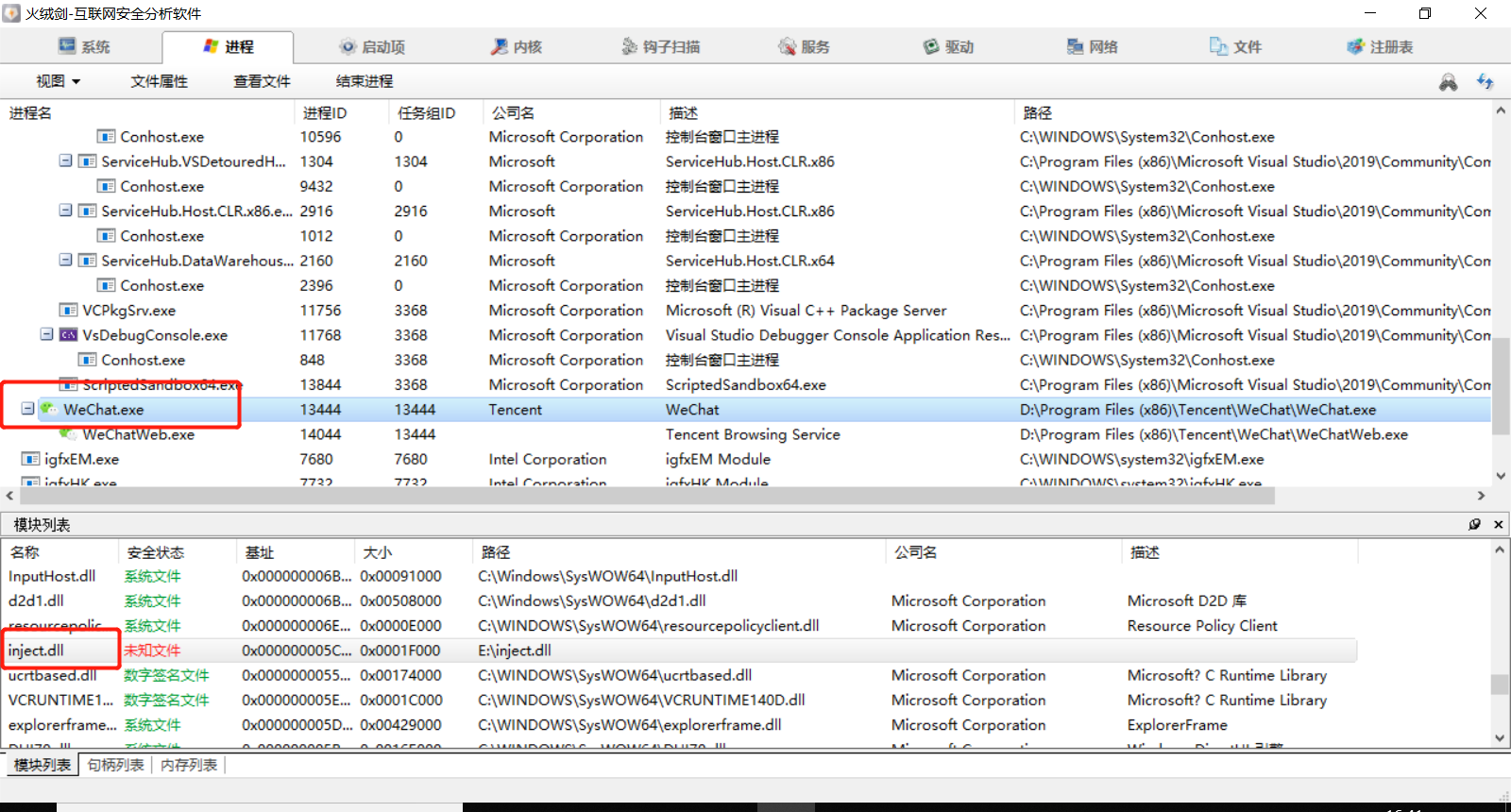

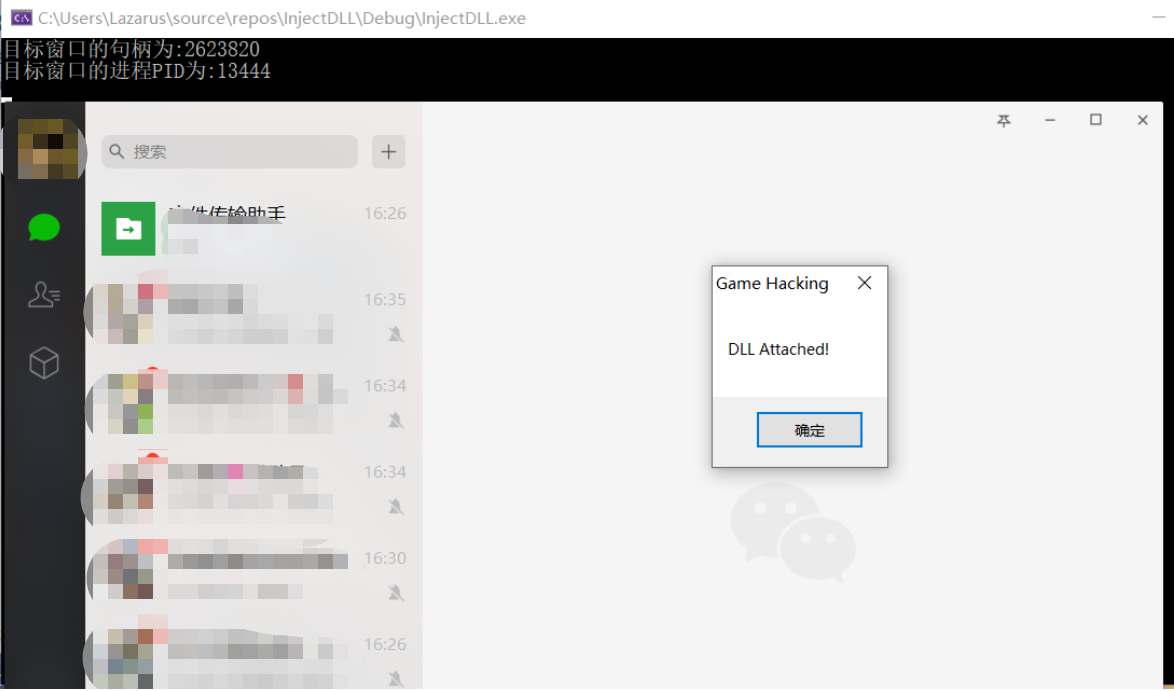

执行之后,DLL就注入到了PC版的微信进程。且该DLL中含有一个弹窗代码,也出现在了PC版微信的界面之上。

附:测试用的DLL代码

#include <windows.h>

DWORD WINAPI runBot(LPVOID lpParam) {

// 此处可以写具体的bot代码

return ;

}

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

MessageBoxA(NULL, "DLL Attached!\n", "Game Hacking", MB_OK | MB_TOPMOST);

CreateThread(NULL, , &runBot, NULL, , NULL);

break;

}

return TRUE;

}

(以上例程均在 Windows 10 系统,VisualStudio 2019 环境中编译通过)

详细解读:远程线程注入DLL到PC版微信的更多相关文章

- 远程线程注入DLL突破session 0 隔离

远程线程注入DLL突破session 0 隔离 0x00 前言 补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL. 0x01 介绍 通过CreateRemoteTh ...

- 远程线程注入DLL

远程线程注入 0x00 前言 远程线程注入是一种经典的DLL注入技术.其实就是指一个新进程中另一个进程中创建线程的技术. 0x01 介绍 1.远程线程注入原理 画了一个图大致理解了下远程线程注入dll ...

- 远程线程注入dll,突破session 0

前言 之前已经提到过,远线程注入和内存写入隐藏模块,今天介绍突破session 0的dll注入 其实今天写这个的主要原因就是看到倾旋大佬有篇文章提到:有些反病毒引擎限制从lsass中dump出缓存,可 ...

- 微信 电脑版 HOOK(WeChat PC Hook)- 远程线程注入dll原理

Windows加载dll的特性 1.Windows系统中,每个exe软件运行的时候,会加载系统模块kernel32.dll 2.所有加载进exe软件的系统模块kernel32.dll,内存地址都是一样 ...

- CreateRemoteThread远程线程注入Dll与Hook

CreateRemoteThread虽然很容易被检测到,但是在有些场合还是挺有用的.每次想用的时候总想着去找以前的代码,现在在这里记录一下. CreateRemoteThread远程注入 DWORD ...

- 【windows核心编程】使用远程线程注入DLL

前言 该技术是指通过在[目标进程]中创建一个[远程线程]来达到注入的目的. 创建的[远程线程]函数为LoadLibrary, 线程函数的参数为DLL名字, 想要做的工作在DLL中编写. 示意图如下: ...

- 安全之路 —— 借助DLL进行远程线程注入实现穿墙与隐藏进程

简介 大多数后门或病毒要想初步实现隐藏进程,即不被像任务管理器这样典型的RING3级进程管理器找到过于明显的不明进程,其中比较著名的方法就是通过远程线程注入的方法注入将恶意进程的DLL文 ...

- 安全之路 —— 无DLL文件实现远程线程注入

简介 在之前的章节中,笔者曾介绍过有关于远程线程注入的知识,将后门.dll文件注入explorer.exe中实现绕过防火墙反弹后门.但一个.exe文件总要在注入时捎上一个.dll文件着 ...

- Dll注入技术之远程线程注入

DLL注入技术之远线程注入 DLL注入技术指的是将一个DLL文件强行加载到EXE文件中,并成为EXE文件中的一部分,这样做的目的在于方便我们通过这个DLL读写EXE文件内存数据,(例如 HOOK EX ...

随机推荐

- 探究堆喷射(heap spray)

博客园的自动保存系统真心不咋地,写的差不多的文章蓝屏之后就没有了,醉了! 浏览器是互联网世界最主要的软件之一,从IE6到IE11安全攻防在不断升级,防御措施的实施促使堆喷射技巧不断变化.写这篇博文想好 ...

- 编译原理学习笔记·语法分析(LL(1)分析法/算符优先分析法OPG)及例子详解

语法分析(自顶向下/自底向上) 自顶向下 递归下降分析法 这种带回溯的自顶向下的分析方法实际上是一种穷举的不断试探的过程,分析效率极低,在实际的编译程序中极少使用. LL(1)分析法 又称预测分析法, ...

- iOS KVC/KVO 线程(GCP)

最近比较忙,把学习知识点的帖子的地址记一下,有时间再好好整理. KVC/KVO1 KVC/KVO2 线程(GCP)

- 在mac上运行android的intel模拟器导致的死机问题解决

最近用Mac开发android的时候遇到了一个烦人的问题,装上了HAXM,intel hardware accelerated execution manager以后,一运行android emula ...

- 在Apache中整合JSP和PHP

在Apache中整合JSP和PHP 我们最希望任何事都是完美的,如在企业应用中,我们只需要选择一个Web平台就可以部署所有的企业应用.但往往理想与现实相去甚远.在现实世界中,信息系统往往是由很多不 ...

- /usr/local/lib/libz.a: could not read symbols: Bad value(64 位 Linux)

/usr/local/lib/libz.a: could not read symbols: Bad value(64 位 Linux) /usr/bin/ld: /usr/local/lib/lib ...

- Ubuntu 16.04安装Shell管理工具PAC Manager

下载: (链接: https://pan.baidu.com/s/1nvqrVgH 密码: 45wz) 安装: sudo dpkg -i pac-4.5.5.7-all.deb

- Ubuntu 16.04下用Wine运行的软件出现方块的解决思路(应该是兼容现在所有平台的Wine碰到这个的问题)

说明: 1.我使用的是深度的deepin-wine,版本为1.9.0,参考:http://www.cnblogs.com/EasonJim/p/8016674.html 2.这种问题没有一定的解决的方 ...

- win10 创建安卓模拟器及启动的方法

一打开 安卓 studio 然后点击AVD manager 创建一个模拟器 二 通过命令行快速启动模拟器 D:\Android\sdk\tools\emulator.exe -netdelay non ...

- Tomcat7.0源代码分析——启动与停止服务原理

前言 熟悉Tomcat的project师们.肯定都知道Tomcat是怎样启动与停止的. 对于startup.sh.startup.bat.shutdown.sh.shutdown.bat等脚本或者批处 ...