内存取证 volatility的使用

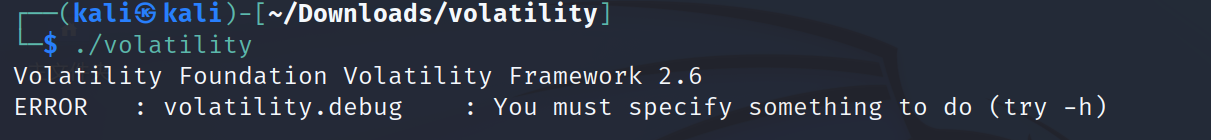

volatility

简介:

volatility(挖楼推了推) 是一个开源的框架,能够对导出的内存镜像进行分析,能够通过获取内核的数据结构,使用插件获取内存的详细情况和运行状态,同时可以直接dump系统文件,屏幕截图,查看进程。

官网下载地址:https://www.volatilityfoundation.org/26

这个软件的安装真的让我很烦,刚开始在github上面下载的源文件是需要python2环境运行,需要安装pycrypto distorm3模块

然后再我python2 -m pip install distorm3和python2 -m pip install distorm3均报错,在windows和Linux中均报错,

最后在官网竟然有windows和linux系统的可执行文件,直接下载就可以执行???????,好的扯淡结束,总之很烦,我很傻

volatility可以直接分析VMware的暂停文件,后缀名为vmem

imageinfo 获取内存镜像的操作系统版本信息

volatility -f 文件名 imageinfo,这里我得文件名为easy_dump.img

会获取推荐我们使用的镜像,一般第一个最为准确,可多次测试来确定最为准确的,这里为Win7SP1x64

pslist 列出内存中的进程

可以列出内存中运行的进程的pid,ppid等信息

volatility -f easy_dump.img --profile=Win7SP1x64 pslist

类似的也有dlllist,可以看到进程的位置

netscan 查看网络连接状态

可以通过这个获取本机的IP地址,类似于netstat -an

volatility -f easy_dump.img --profile=Win7SP1x64 netscan

hivelist 列出缓存在内存中的注册表

volatility -f easy_dump.img --profile=Win7SP1x64 hivelist

filescan 扫描内存中的文件

volatility -f easy_dump.img --profile=Win7SP1x64 filescan,会查找所有文件

由于列出文件较多,可以使用grep使用

volatility -f easy_dump.img --profile=Win7SP1x64 filescan | grep "txt\|jpg\|png"

如果是在windows中运行,配合findstr使用

在CTF中,我们常搜索flag

volatility -f easy_dump.img --profile=Win7SP1x64 filescan | grep flag

dumpfiles 导出内存中的文件

在我们filescan后,会给出文件在内存中的代号,指定代号就可以将文件导出

volatility -f easy_dump.img --profile=Win7SP1x64 dumpfiles -Q 0x000000002408c460 -D ./ -u

-Q:指定文件在内存中的地址。-D:指定文件导出的地址。-u:指定原文件名导出

这虽然指定原文件名导出,但是并没有原文件名导出,不知道为什么

memdump 导出指定的进程

在我们pslist会后,会给出进程的PID,只需要指定PID就可以将进程导出

例如这里notepad.exe的进程为2616

/volatility -f easy_dump.img --profile=Win7SP1x64 memdump -p 2616 -D ./

导出的文件名进程的PID,后缀名为dmp

可以使用strings -e l 2616.dmp | grep flag,筛选其中的flag

-e为选择字符的大小,l为32bit为一个字符

cmdscan 历史命令

扫描命令历史获取历史命令

类似的也有cmdlist,相对于cmdscan像是的较多一点

screenshot 获取截图

从内存中获取截图,这截图怎么说呢,黑白的,貌似没什么用,但万一flag就藏在其中呢

pringkey列出SAM表用户,大概就是查看用户名

volatility -f easy_dump.img --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

其实使用hashdump就可以获取用户名,这个也可以试一试

printkey获取主机名

volatility -f easy_dump.img --profile=Win7SP1x64 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

iehistory 获取系统浏览器历史

可以看到用户通过系统浏览器在某个时间线干了什么

timneliner 列举时间线

可以获取在某个时间线做了写什么

verinfo 列出PE,程序版本信息

editbox 查看内存中记事本的内容

自动找到记事本记得进程号,进行内容提取

内存取证 volatility的使用的更多相关文章

- volatility内存取证

最近参加了45届世界技能大赛的山东选拔赛,样题里有一个题如下: 师傅好不容易拿到了压缩包的密码,刚准备输入,电脑蓝屏 了... = =",题意简单明了,易于理解.一看就是内存取证的题并且已经 ...

- 内存取证工具-volatility、foremost

内存取证 1. 内存取证工具volatility 猜测dump文件的profile值 root@kali:~/CTF# volatility -f mem.vmem imageinfo Volatil ...

- volatility内存取证学习

工具下载: Linux环境 apt-get install volatility 各种依赖的安装,(视情况安装) #Distorm3:牛逼的反编译库 pip install distorm3 #Y ...

- 一道ctf-内存取证volatility的学习使用

环境:kali 0x00 volatility官方文档 https://github.com/volatilityfoundation/volatility 在分析之前,需要先判断当前的镜像信息,分析 ...

- 苹果内存取证工具volafox

苹果内存取证工具volafox volafox是一款针对苹果内存取证的专用工具.该工具使用Python语言编写.该工具内置了overlay data数据,用户可以直接分析苹果10.6-10.11的各种 ...

- 利用Volatility对Linux内存取证分析-常用命令翻译

命令翻译 linux_apihooks - 检查用户名apihooks linux_arp - 打印ARP表 linux_aslr_shift - 自动检测Linux aslr改变 linux_ban ...

- v&n赛 内存取证题解(已更新)

题目是一个raw的镜像文件 用volatility搜索一下进程 有正常的notepad,msprint,还有dumpit和truecrypt volatility -f mem.raw --profi ...

- windows下的volatility取证分析与讲解

volatility(win64) 1.下载 volatility 下载地址:(我下载的版本2.6,并把名字稍微改了一下) Release Downloads | Volatility Foundat ...

- 【干货】Windows内存获取和分析---查找恶意进程,端口

来源:Unit 5: Windows Acquisition 5.1 Windows Acquisition Windows Memory Acquisition and Analysis 调查人员检 ...

- 【干货】Linux内存数据的获取与转存 直捣密码

知识源:Unit 2: Linux/Unix Acquisition 2.1 Linux/Unix Acquistion Memory Acquisition 中的实验demo部分 小白注意,这是网 ...

随机推荐

- Token过期处理

Token用于进行接口鉴权,但是Token具有由后端设置的过期时间,当Token过期以后,就无法再请求数据了 项目中后端设置的过期时间为24h,测试时我们可以手动修改token值让Token失效 处理 ...

- feign的工作原理

1.开发微服务时,我们会在微服务的主程序入口添加EnableFignClient注解开启对Feign Client扫描加载处理,根据FignClient接口规范,定义接口并加上FignClient注解 ...

- Unity 纯C# 完成 APK从下载到 自安装

最简单的就是用androidStudio 进行编辑,打个aar 包,在Unity中调用方法,很便捷以下内容均转载Unity论坛,Android API24版本下可用,android API 24以上版 ...

- spring boot权限设计资源

源代码 https://github.com/2237995998/education 博客说明 https://blog.csdn.net/weixin_45138601/article/detai ...

- 在 MAC 上 进行 iOS 的 Airtest 自动化测试(未完成)

1. 用USB连接 iPhone 和 mac . 从 连接 https://github.com/AirtestProject/IOS-Tagent 下载iOS-Targent工程文件, 在左上角选择 ...

- vscode的下载,安装以及中文配置

VScode是开发Go应用的基础编辑器,是Microsoft(微软的产品),可以运行在Windows.Linux.Mac Os X上使用,默认提供Go语言语法高亮,安装Go语言插件后,就可以智能提示, ...

- 正则url匹配

今天来说一下正则的url匹配 示例:url ="https://v5.lairen.com/activity?id=862&code=ab9a61823398273b7b036fd9 ...

- 学Java的第5天,今天做了个双色球系统

今天是学JAVA的第5天,刚刚把方法学完,然后就在这做黑马的题. 用了一个多小时时间,把他的 这些题都做完了 但是最后一道题,这个双色球系统我感觉挺有意思的 我看到这个题,分析后感觉需要4种方法: 1 ...

- C语言初级阶段7——指针1

C语言初级阶段7--指针1 地址与指针 1.地址:数据在内存中的存储位置编号,是一个常量. 2.指针:指针的本质就是地址. 指针变量的定义和声明 1.指针变量:存储的数据是地址. 2.定义方法:类型* ...

- ubuntu14搭建内网gitlab服务器

平台 宿主机系统版本:Ubuntu 14.04.5 LTS gitlab软件版本:11.10.8-ee 验证web浏览器版本:Mozilla Firefox 68.3.0esr 安装firefox浏览 ...