HCIA-基础实验FIN-综合网络部署考核

HCIA-基础实验FIN-综合网络部署考核

虽然我选择通过自学hcia并跳过hcia培训直接学习hcip, 但是这个基础实验课程的考核总归还是处理掉比较好, 趁现在能挤出时间(笑).

1 实验需求

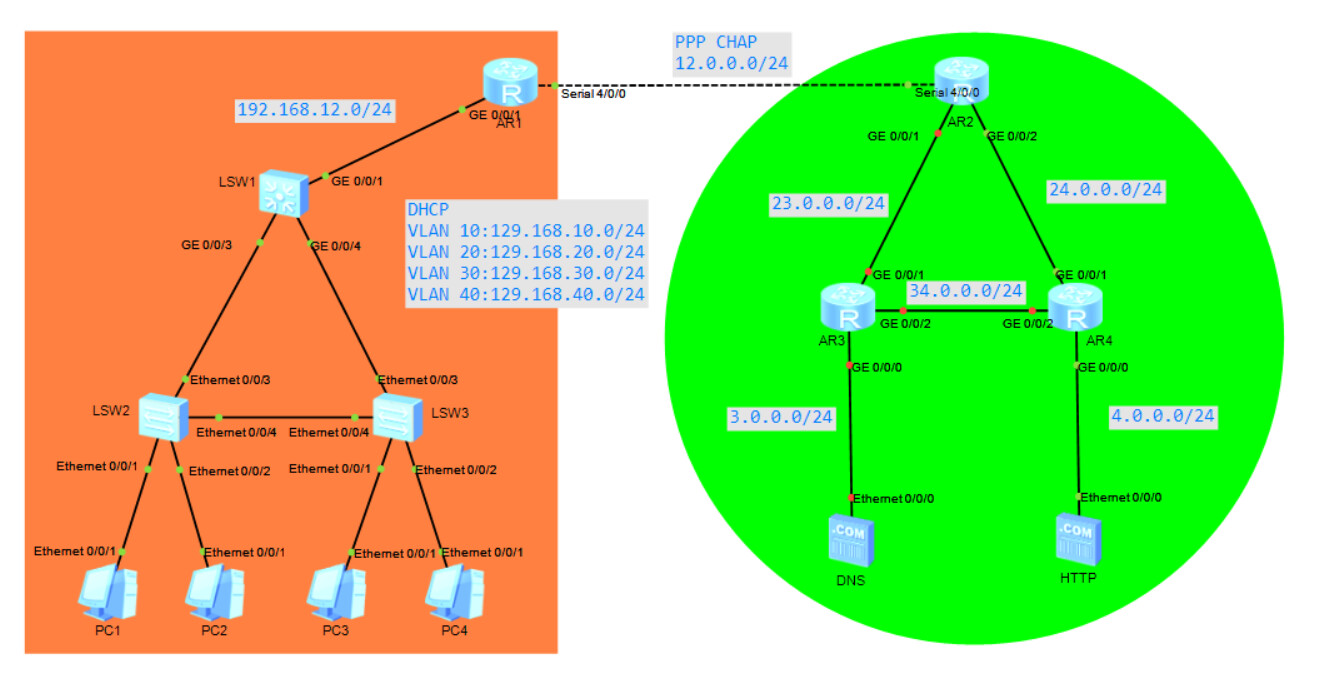

1.1 实验拓扑

1.2 地址规划表

| 设备名 | 接口号 | IP地址 | |

|---|---|---|---|

| SW1 | VLANIF10 | 192.168.10.254/24 | |

| VLANIF20 | 192.168.20.254/24 | ||

| VLANIF30 | 192.168.30.254/24 | ||

| VLANIF40 | 192.168.40.254/24 | ||

| VLANIF12 | 192.168.12.2/24 | ||

| AR1 | G0/0/1 | 192.168.12.1/24 | |

| S4/0/0 | 12.0.0.1/24 | ||

| AR2 | S4/0/0 | 12.0.0.2/24 | |

| G0/0/1 | 23.0.0.2/24 | ||

| G0/0/2 | 24.0.0.2/24 | ||

| AR3 | G0/0/0 | 3.0.0.3/24 | |

| G0/0/1 | 23.0.0.3/24 | ||

| G0/0/2 | 34.0.0.3/24 | ||

| AR4 | G0/0/0 | 4.0.0.4/24 | |

| G0/0/1 | 24.0.0.4/24 | ||

| G0/0/2 | 34.0.0.4/24 | ||

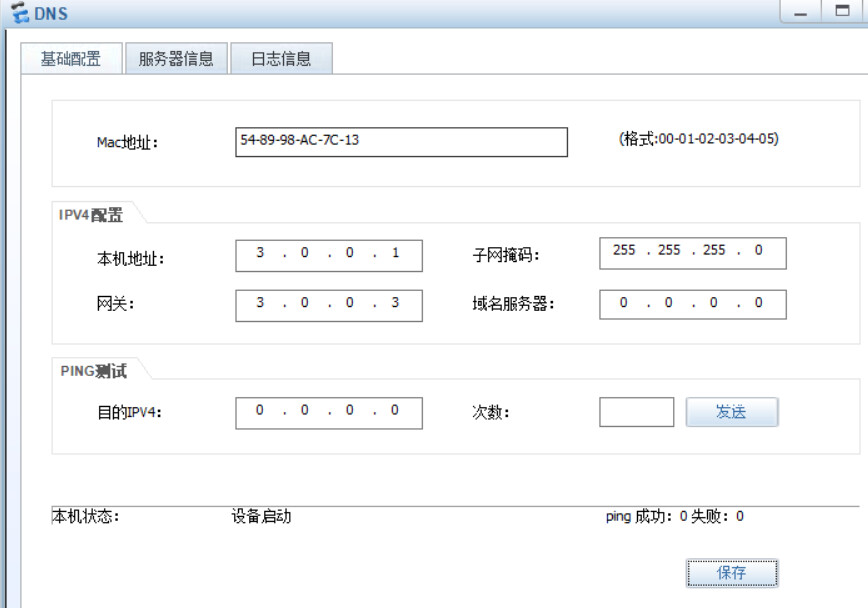

| DNS | E0/0/0 | 3.0.0.1/24 | |

| HTTP | E0/0/0 | 4.0.0.1/24 |

2 实验步骤

2.1 Layer-2

2.1.1 VLAN

1)在三台交换机SW1、SW2和SW3上创建相关VLAN

配置脚本

SW1&SW2&SW3

sy

sys SW1

vlan batch 10 20 30 40

偷懒只写一份, 注意设备名称别刷成一样的了

配置验证

这里只展示SW3

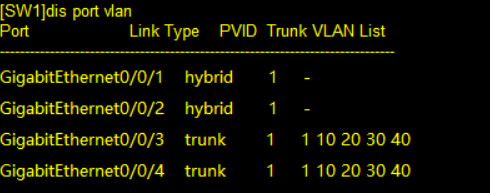

2.1.2 Link-type

1)在三台交换机SW1、SW2和SW3上关联4台PC到相对应的VLAN接口(PCX属于VLANX0)

2)交换机之间的链路均为Trunk模式

配置access和trunk, hybird这里不展示

配置脚本

SW1:

int g0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int g0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

qu

SW2:

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/1

port link-type access

port default vlan 10

int e0/0/2

port link-type access

port default vlan 20

qu

SW3:

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/1

port link-type access

port default vlan 30

int e0/0/2

port link-type access

port default vlan 40

qu

配置验证

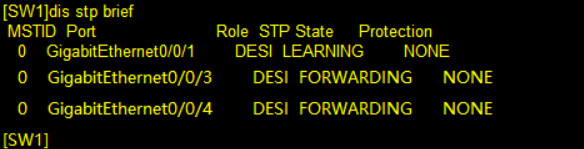

2.1.3 STP

1)使交换机SW1称为所有VLAN的根桥,要求手动修改优先级为4096

配置传统生成树, 没什么好说的

配置脚本

SW1:

stp enable

stp priority 4096

SW2&SW3:

stp enable

配置验证

2.2 IP地址

2.2.1 IP地址

1)IP地址基于IP地址规划表进行配置

根据实际拓扑, 别对着地址规划表就闷头敲.

配置脚本

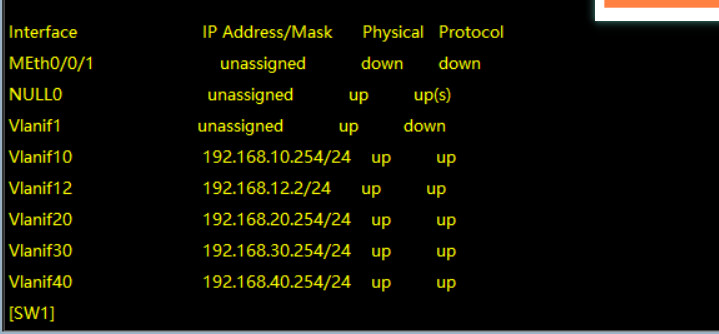

SW1:

int vlanif 10

ip add 192.168.10.254 24

int vlanif 20

ip add 192.168.20.254 24

int vlanif 30

ip add 192.168.30.254 24

int vlanif 40

ip add 192.168.40.254 24

qu

vlan 12

int vlanif 12

ip add 192.168.12.2 24

qu

int g0/0/1

port link-type access

port default vlan 12

qu

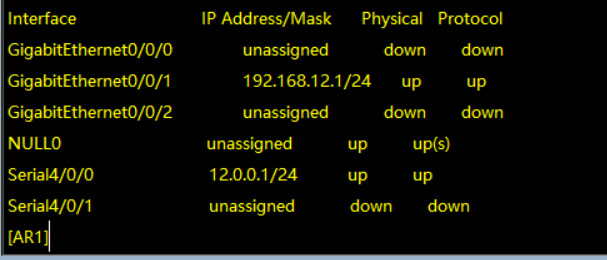

AR1:

sy

sys AR1

int g0/0/1

ip add 192.168.12.1 24

int s4/0/0

ip add 12.0.0.1 24

qu

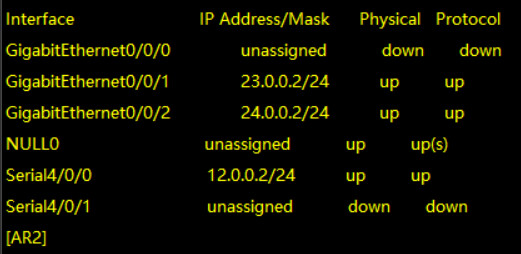

AR2:

sy

sys AR2

int s4/0/0

ip add 12.0.0.2 24

int g0/0/1

ip add 23.0.0.2 24

int g0/0/2

ip add 24.0.0.2 24

qu

AR3:

sy

sys AR3

int g0/0/0

ip add 3.0.0.3 24

int g0/0/1

ip add 23.0.0.3 24

int g0/0/2

ip add 34.0.0.3 24

qu

AR4:

sy

sys AR4

int g0/0/0

ip add 4.0.0.4 24

int g0/0/1

ip add 24.0.0.4 24

int g0/0/2

ip add 34.34.34.4 24

qu

DNS Server:

HTTP Server:

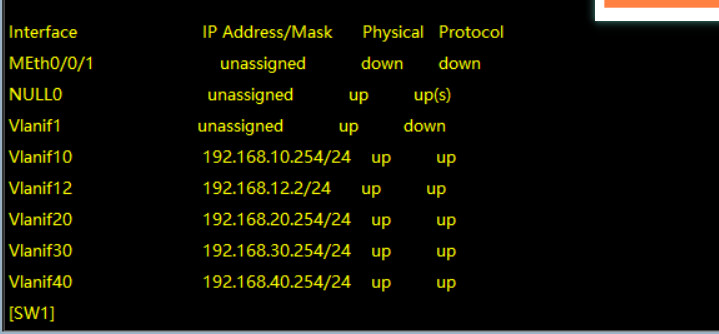

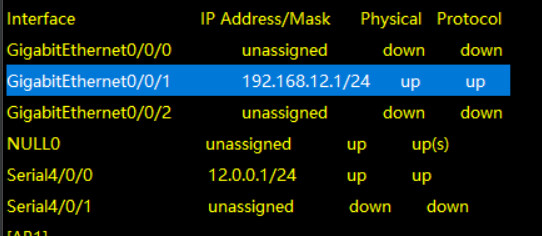

配置验证

SW1:

AR1:

AR2:

AR3:

AR4:

2.2.2 三层交换

1)配置三层交换,PC1、PC2、PC3、PC4均通告SW1实现VLAN间的路由

这个其实我一时间还没反应过来它想表达什么, 可能是因为对vlanif的概念不是很深刻吧.

实现vlan间路由可以通过配置单臂路由或是使用三层交换机的路由功能(即配置vlanif).

配置脚本

配置地址规划表的时候已经顺手配置完vlanif了, 这里自然什么都不会有.

配置验证

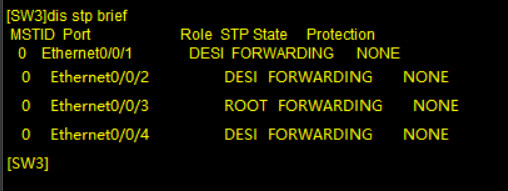

2.2.3 DHCP

1)SW1为各个VLAN内的主机动态分配网络地址信息

DHCP属实是印象不深, 当初自学的时候就有点偷懒, 以至于后面hcip的实验配置dhcp的时候都不是很顺利(叹), 如果你和我一样对DHCP不能信手拈来, 可以去参考我的这篇随笔.

配置脚本

SW1:

dhcp enable

ip pool vlan10

network 192.168.10.0 mask 24

gateway-list 192.168.10.254

qu

ip pool vlan20

network 192.168.20.0 mask 24

gateway-list 192.168.20.254

qu

ip pool vlan30

network 192.168.30.0 mask 24

gateway-list 192.168.30.254

qu

ip pool vlan40

network 192.168.40.0 mask 24

gateway-list 192.168.40.254

qu

int vlanif 10

dhcp select global

int vlanif 20

dhcp select global

int vlanif 30

dhcp select global

int vlanif 40

dhcp select global

qu

记得为主机打开DHCP:

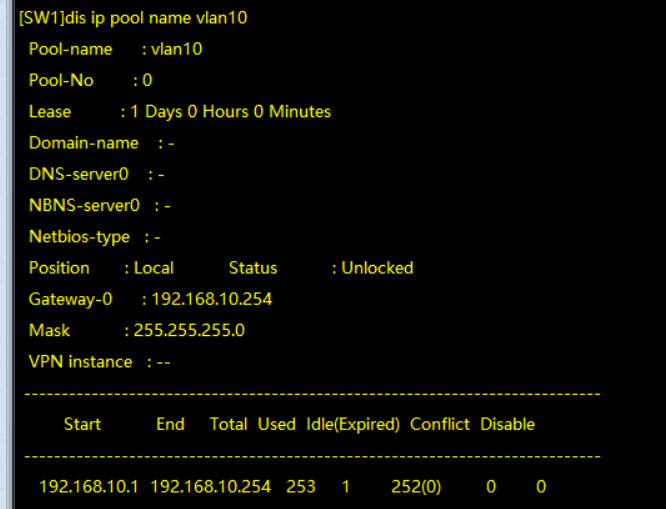

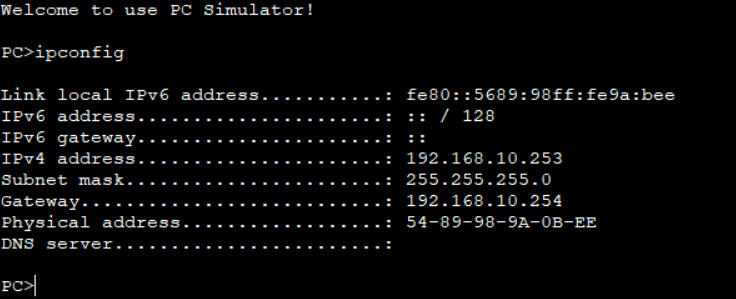

配置验证

只展示VLAN10部分

华为的DHCP默认从后向前分配IP地址, 所以网关通常为广播地址的前一位, 我的评价是对思科拙劣的防侵权涂改.

2.3 IGP协议

2.3.1 OSPF

1)企业内网运行OSPF 1

2)运营商内部R2、R3、R4之间运行OSPF 2

3)在R1上配置静态缺省路由,SW1通过OSPF学习缺省路由。

ospf配置, 养成习惯在通告时精确到接口通告

配置脚本

AR1:

ospf 1 router-id 1.1.1.1

area 0

network 192.168.12.1 0.0.0.0

network 12.0.0.1 0.0.0.0

qu

qu

ip route-static 192.168.0.0 16 g0/0/1

AR2:

ospf 2 router-id 2.2.2.2

area 0

network 12.0.0.2 0.0.0.0

network 23.0.0.2 0.0.0.0

network 24.0.0.2 0.0.0.0

qu

qu

AR3:

ospf 2 router-id 3.3.3.3

area 0

network 3.0.0.3 0.0.0.0

network 23.0.0.3 0.0.0.0

network 34.0.0.3 0.0.0.0

qu

qu

AR4:

ospf 2 router-id 4.4.4.4

area 0

network 4.0.0.4 0.0.0.0

network 24.0.0.4 0.0.0.0

network 34.0.0.4 0.0.0.0

qu

qu

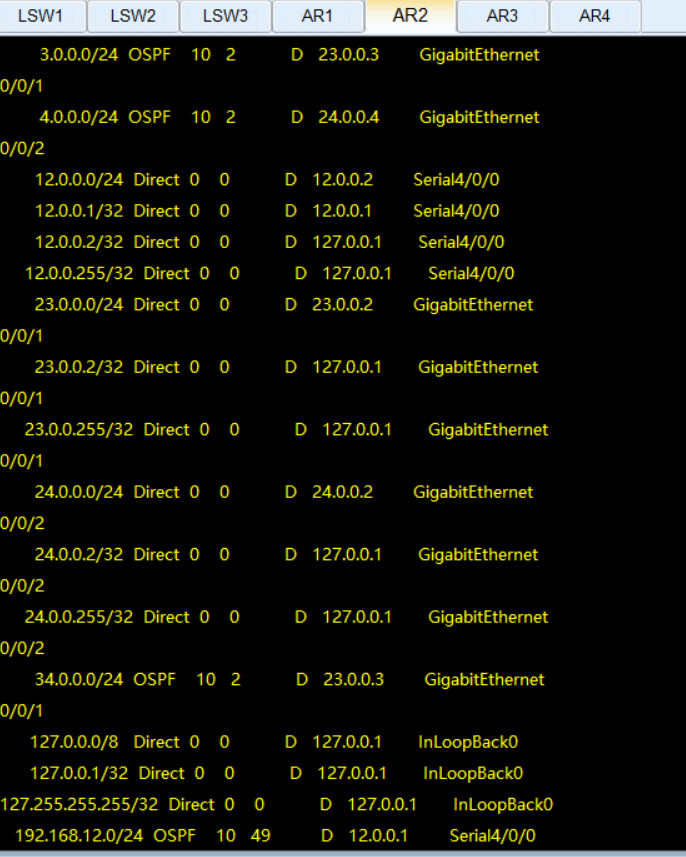

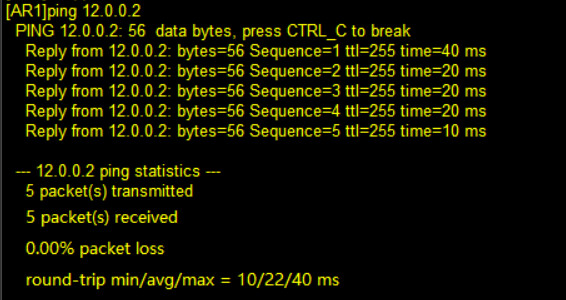

配置验证

仅展示AR2:

2.4 点对点

2.4.1 PPP

1)R1和R2之间封装协议为PPP,使用CHAP双向认证,密码为goktech

配置脚本

AR1:

aaa

local-user admin password cipher goktech

local-user admin service-type ppp

qu

int s4/0/0

link-protocol ppp

ppp authentication-mode chap

ppp chap user admin

ppp chap password cipher goktech

qu

AR2:

aaa

local-user admin password cipher goktech

local-user admin service-type ppp

qu

int s4/0/0

link-protocol ppp

ppp authentication-mode chap

ppp chap user admin

ppp chap password cipher goktech

qu

配置验证

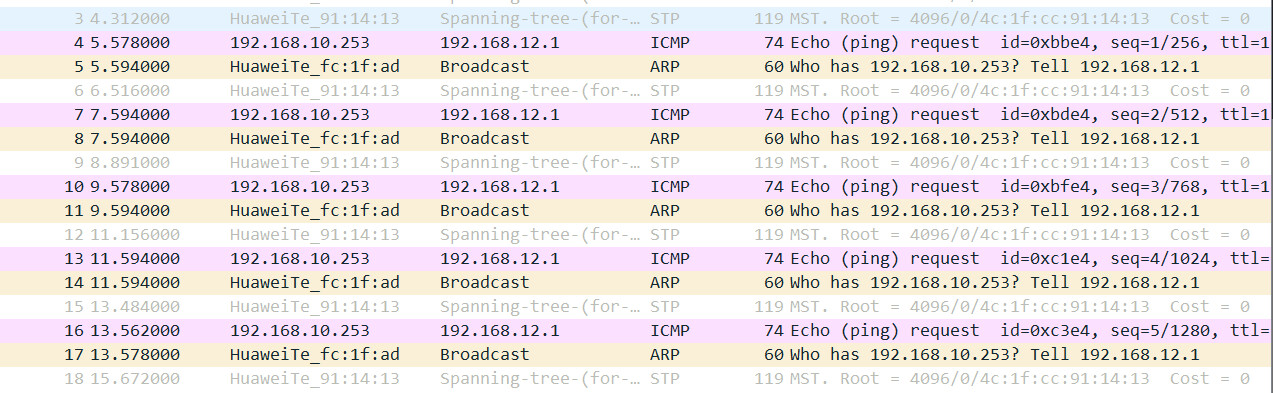

在AR1上对s4/0/0关闭再打开, 此时开启抓包能看见明文的用户名和密文的密码:

2.5 地址转换和访问控制列表

2.5.1 NAT

1) 在R1上配置PAT(只需要转换PC的四个VLAN网段)

PAT就是NAPT, 从地址池中选择地址进行地址转换.

配置脚本

R1:

acl 2000

rule permit source 192.168.10.0 0.0.0.255

rule permit source 192.168.20.0 0.0.0.255

rule permit source 192.168.30.0 0.0.0.255

rule permit source 192.168.40.0 0.0.0.255

rule deny source any

qu

int s4/0/0

nat outbound 2000

qu

ip route-static 192.168.10.0 255.255.255.0 192.168.12.2

ip route-static 192.168.20.0 255.255.255.0 192.168.12.2

ip route-static 192.168.30.0 255.255.255.0 192.168.12.2

ip route-static 192.168.40.0 255.255.255.0 192.168.12.2

记得配置静态路由回去, easy ip也算是NAPT(确信)

SW1:

ip route-static 0.0.0.0 0.0.0.0 192.168.12.1

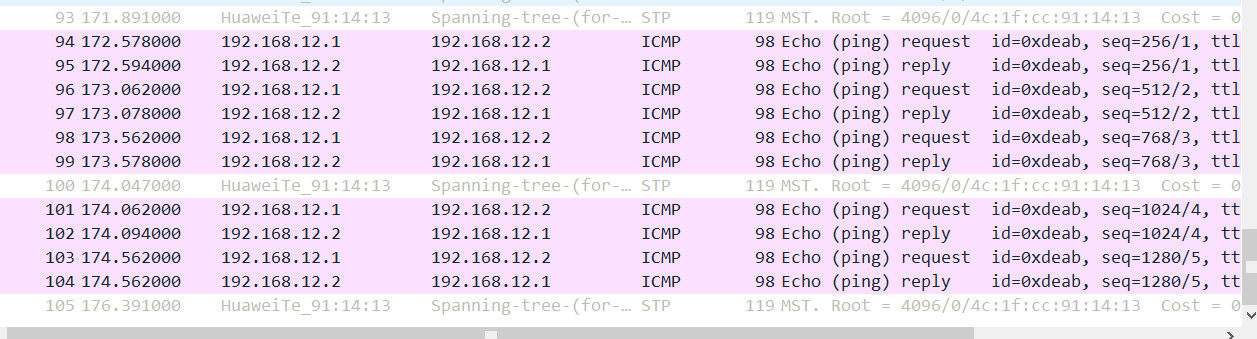

配置验证

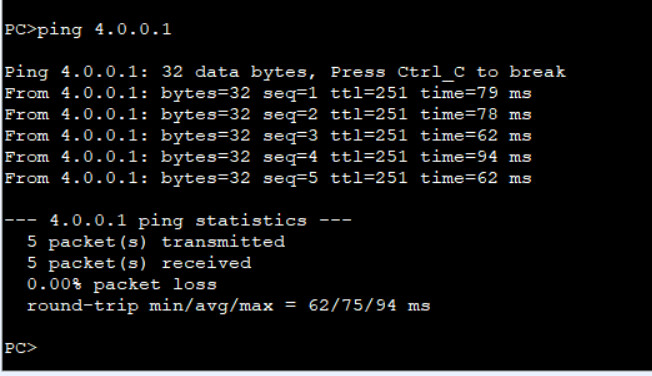

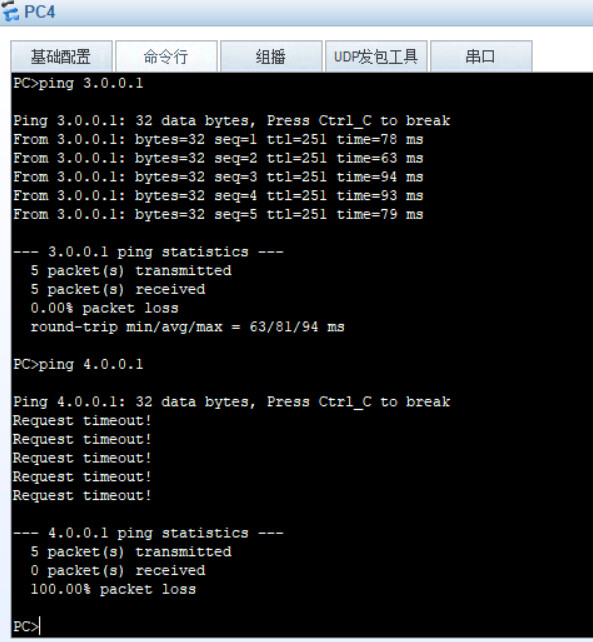

PC1 ping HTTP服务器:

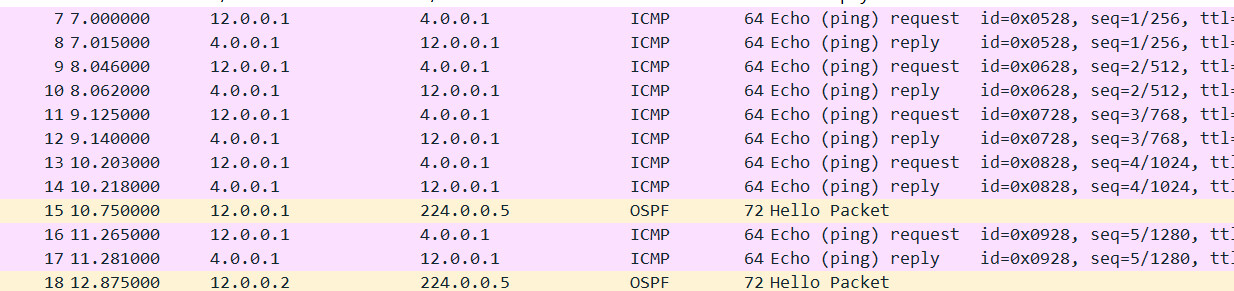

在AR2的s4/0/0开启抓包:

可以看见easy ip采用端口IP地址作为外网地址.

2.5.2 ACL

1)在R1上配置ACL,拒绝VLAN20的主机访问DNS服务器,拒绝VLAN40访问HTTP服务器

配置脚本

R1:

acl 3000

rule deny ip source 192.168.20.0 0.0.0.255 destination 3.0.0.1 0.0.0.255

rule deny ip source 192.168.40.0 0.0.0.255 destination 4.0.0.1 0.0.0.255

qu

int g0/0/1

traffic-filter inbound acl 3000

qu

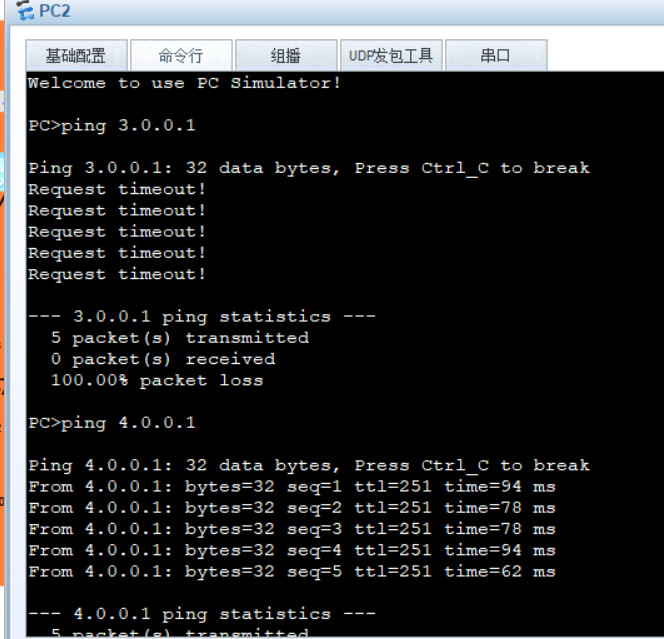

配置验证

PC2 ping 两台服务器:

PC4 ping两台服务器:

3 遇到问题

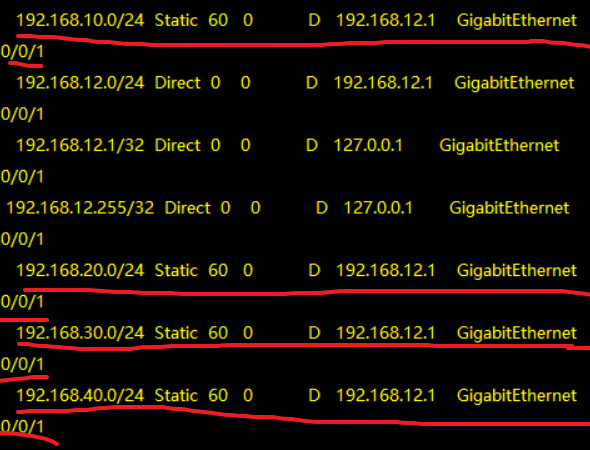

在配置AR1的NAT的时候发现AR1不能ping通除了192.168.12.1以外的地址, 即使配置了4条前往vlan网段的静态路由也是如此.

解决过程:

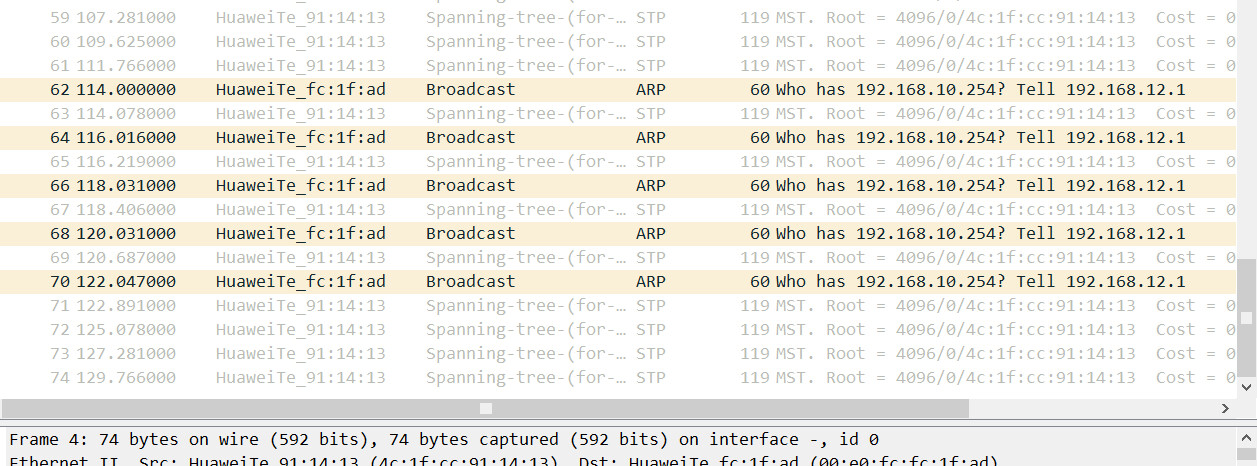

先在SW1的g0/0/1接口进行抓包, 使用PC1 ping 192.168.12.1

只有发送的报文, 没有回复的报文.

抓包位置不变, 使用R1 ping 192.168.10.254:

未发送出ICMP报文

抓包位置不变, 使用R1 ping 192.168.12.2:

成功ping通.

据此已经能判断出是R1的问题, 数据包没能根据静态路由发送到对应的接口.

接口状态正常:

睡了一晚上早晨再起来重配一遍. 和昨晚的区别是静态路由的掩码采用完整24位掩码(255.255.255.0)而不是直接使用24:

这样配置出来的静态路由的flag为RD而不是D.

然后就成功了, 有点无言了.

HCIA-基础实验FIN-综合网络部署考核的更多相关文章

- 2017-2018-2 20155231《网络对抗技术》实验八: WEB基础实验

2017-2018-2 20155231<网络对抗技术>实验八:Web基础 实验要求: Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20155307实验八 《网络对抗》 Web基础

20155307实验八 <网络对抗> Web基础 实验过程 Web前端:HTML 使用netstat -aptn查看80端口是否被占用(上次实验设置为Apache使用80端口),如果被占用 ...

- 20145338 《网络对抗》逆向及Bof基础实验

逆向及Bof基础实验 实践目标 ·本次实践的对象是一个名为pwn1的linux可执行文件. ·该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ·该程序同时包含 ...

- HCIA-Datacom 2.1 实验一:IPv4编址及IPv4路由基础实验

实验目的 掌握接口IPv4地址的配置方法 理解LoopBack接口的作用与含义 理解直连路由的产生原则 掌握静态路由的配置方法并理解其生效的条件 掌握通过PING工具测试网络层联通性 掌握 ...

- 20145213《Java程序设计》实验五Java网络编程及安全

20145213<Java程序设计>实验五Java网络编程及安全 实验内容 1.掌握Socket程序的编写. 2.掌握密码技术的使用. 3.设计安全传输系统. 实验预期 1.客户端与服务器 ...

- 20145225《Java程序设计》 实验五 Java网络编程及安全

20145225<Java程序设计> 实验五 Java网络编程及安全 实验报告 一.实验内容 基于Java Socket实现安全传输. 基于TCP实现客户端和服务器,结对编程一人负责客户端 ...

- 20145208 实验五 Java网络编程

20145208 实验五 Java网络编程 实验内容 1.用书上的TCP代码,实现服务器与客户端. 2.客户端与服务器连接 3.客户端中输入明文,利用DES算法加密,DES的秘钥用RSA公钥密码中服务 ...

- 20145220 实验五 Java网络编程

20145220 实验五 Java网络编程 实验内容 1.用书上的TCP代码,实现服务器与客户端. 2.客户端与服务器连接 3.客户端中输入明文,利用DES算法加密,DES的秘钥用RSA公钥密码中服务 ...

- Citrix 服务器虚拟化之一 网络部署Xenserver 6.2

Citrix 服务器虚拟化之一 网络部署Xenserver 6.2 思杰的XenServer®是完整的服务器虚拟化平台. XenServer软件包中包含所有你需要创建和管理部署的虚拟x86计算机上运 ...

- 20165230 《Java程序设计》实验五《网络编程与安全》实验报告

20165230 <Java程序设计>实验五<网络编程与安全>实验报告 一.实验报告封面 课程:Java程序设计 班级:1652班 姓名:田坤烨 学号:20165230 成绩: ...

随机推荐

- IDEA必备插件、阿里巴巴规范插件(代码格式化,注释模板化)的安装及使用和快捷键设置

背景:记录下idea的配置,换电脑方便直接配置这些信息 第一步:安装必备插件如下 英文直接翻译就是插件的作用,大部分不用额外配置,Adapter for Eclipse Code Formatter是 ...

- Node.js学习笔记----day04

认真学习,认真记录,每天都要有进步呀!!! 加油叭!!! 一.Express 原生的http在某些方面上不足以满足我们的开发需求,所以我们需要使用框架来提高我们的开发效率,框架的目的就是提高开发效率, ...

- 0基础搭建基于OpenAI的ChatGPT钉钉聊天机器人

前言:以下文章来源于我去年写的个人公众号.最近chatgpt又开始流行,顺便把原文内容发到博客园上遛一遛. 注意事项和指引: 注册openai账号,需要有梯子进行访问,最好是欧美国家的IP,亚洲国家容 ...

- avue入门

<html> <head> <script src="https://cdn.jsdelivr.net/npm/vue@2.6.14/dist/vue.min. ...

- JAVA虚拟机02---JAVA虚拟机运行时数据区域简介

JAVA虚拟机运行时数据区域 1.程序计数器 1)它可以看做是当前线程执行的字节代码的行指示器,通过改变计数器的值来决定下一步执行的代码 2)它是线程私有的,每个线程都有自己的程序计数器(JAVA ...

- Channel和Stream的单双向问题

stream分为input和output,为单向. channel为双向,可以write也可以read,但是通过inputstream或者outputstream获取的channle并不能实现双向的数 ...

- 从零实现在线云相亲APP|程序员脱单神器(内附源码Demo)

实时音视频通话涉及到的技术栈.人力成本.硬件成本非常大,一般个人开发者基本无法独立完成一个功能健全并且稳定的实时音视频应用.本文介绍一天之内,无任何实时音视频低层技术的android开发者完成实时相亲 ...

- Nacos服务调用(基于Openfeign)

在<<Nacos服务注册>>这篇文章里,我搭建了一个nacos服务中心,并且注册了一个服务,下面我们来看在上一篇文章的基础上,怎样用Openfeign来调用这个服务. 0.同上 ...

- Error in v-on handler: “TypeError: Cannot read properties of undefined (reading ‘resetFields‘)“

在做vue element 项目中,做了一个新增 打开弹框的功能,想每次点击新增的时候表单项重置.1.使用了this.$refs[formName].resetFields();2.但是报错了,原因是 ...

- 添加weui-miniprogram

1.打开根目录 npm init npm install weui-miniprogram --save 2.打开project.config.json 设置 "packNpmManuall ...