CSRF跨站请求伪造与XSS跨域脚本攻击讨论

今天和朋友讨论网站安全问题,聊到了csrf和xss,刚开始对两者不是神明白,经过查阅与讨论,整理了如下资料,与大家分享.

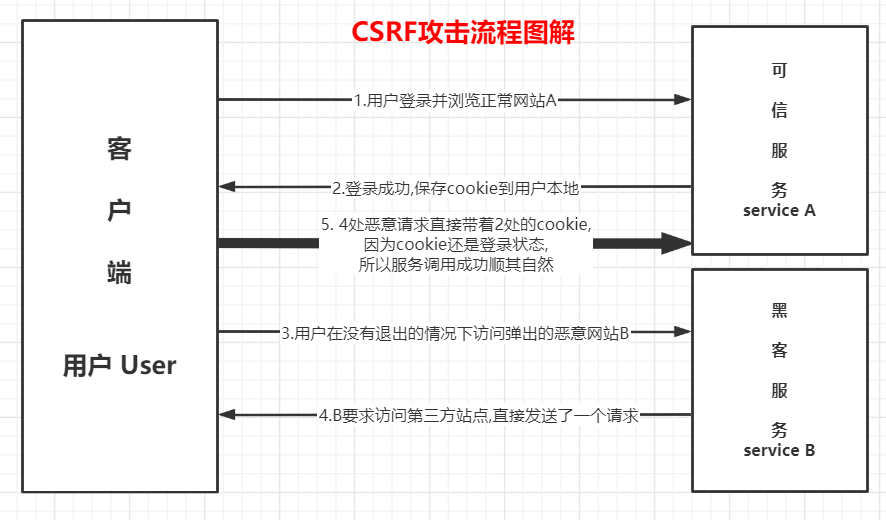

CSRF(Cross-site request forgery):跨站请求伪造。

从上图可以看出,要完成一次CSRF攻击,受害者必须满足两个必要的条件:

(1)登录受信任网站A,并在本地生成Cookie。(如果用户没有登录网站A,那么网站B在诱导的时候,请求网站A的api接口时,会提示你登录)

(2)在不登出A的情况下,访问危险网站B(其实是利用了网站A的漏洞)。

案例:GET类型的 CSRF

<img src="http:/10.10.10.10:8088/hi" />

案例:POST类型的 CSRF

<iframe style="display:none" name="csrf-frame"></iframe>

<form method='POST' action='http://www.bank.example/withdraw' target="csrf-frame" id="csrf-form">

<input type='hidden' name='account' value='test1'>

<input type='hidden' name='amount' value='888'>

<input type='hidden' name='for' value='sam'>

<input type='submit' value='submit'>

</form>

<script>document.getElementById("csrf-form").submit()</script>

解决方案:

1.每次请求带token校验

2.验证 HTTP Referer 字段;

3.在 HTTP 头中自定义属性并验证;

4.Chrome浏览器端启用SameSite cookie

5.短信验证码校验

XSS(Cross Site Scripting):跨域脚本攻击

XSS攻击的核心原理是:不需要你做任何的登录认证,它会通过合法的操作(比如在url中输入、在评论框中输入),向你的页面注入脚本(可能是js、hmtl代码块等)。

最后导致的结果可能是:盗用Cookie破坏页面的正常结构,插入广告等恶意内容D-doss攻击

可以利用安全漏洞:通过富文本编辑器外联图片地址,因为引图的时候不判断图片地址,从而进行流量攻击,消耗大量流量

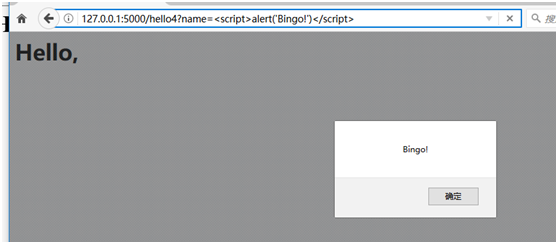

案例:

http://127.0.0.1:5000/hello4?name=<script>alert('Bingo!')</script>

那么客户端收到的响应将变成下面的代码:

<h1>Hello,<script>alert('Gingo!')</script>!</h1>

当客户端收到响应后,浏览器解析这行代码就会打开一个弹窗,如下

1、编码:

修复编码漏洞,对用户输入的数据进行HTML Entity 编码。把字符转换成 转义字符

2、过滤:

移除用户输入的和事件相关的属性。如onerror可以自动触发攻击,还有onclick等。

(总而言是,过滤掉一些不安全的内容)移除用户输入的Style节点、Script节点、Iframe节点。 (尤其是Script节点,它可是支持跨域的呀,一定要移除)。

3、校正

避免直接对HTML Entity进行解码。使用DOM Parse转换,校正不配对的DOM标签。

CSRF 和 XSS 的区别

区别一:

CSRF:需要用户先登录网站A,获取 cookie。XSS:不需要登录。

区别二:(原理的区别)

CSRF:是利用网站A本身的漏洞,去请求网站A的api。XSS:是向网站 A 注入 JS代码,然后执行 JS 里的代码,篡改网站A的内容。

源码学习: https://github.com/koukay/csrf.git

参考资料:

From:https://www.daguanren.cc/post/csrf-introduction.html

From:https://blog.csdn.net/stpeace/article/details/53512283

CSRF 攻击的应对之道:https://www.ibm.com/developerworks/cn/web/1102_niugang_csrf

WEB三大攻击之—CSRF攻击与防护:https://www.daguanren.cc/post/csrf-introduction.html

浅谈 CSRF 攻击方式:https://www.jianshu.com/p/ffb99fc70646

CSRF 攻击与防御:https://www.cnblogs.com/phpstudy2015-6/p/6771239.html

《白帽子讲web安全》CSRF 实例:https://www.jianshu.com/p/94fd1a5d5413

CSRF实例:https://blog.csdn.net/wst0717/article/details/81542289

CSRF跨站请求伪造与XSS跨域脚本攻击讨论的更多相关文章

- Web安全相关(一):CSRF/XSRF(跨站请求伪造)和XSS(跨站脚本)

XSS(Cross Site Script):跨站脚本,也就是javascript脚本注入,一般在站点中的富文本框,里面发表文章,留言等表单,这种表单一般是写入数据库,然后再某个页面打开. 防御: 1 ...

- web 安全 & web 攻防: XSS(跨站脚本攻击)和 CSRF(跨站请求伪造)

web 安全 & web 攻防: XSS(跨站脚本攻击)和 CSRF(跨站请求伪造) XSS(跨站脚本攻击)和CSRF(跨站请求伪造) Cross-site Scripting (XSS) h ...

- 21)django-csrf(跨站请求伪造)

一:目录 1)简介及无CSRF时存在隐患 2)csrf原理 3)csrf 设置 4)Form提交(CSRF) 5)Ajax提交(CSRF) CSRF请求头 X-CSRFToken 二:csrf简介 c ...

- Weblogic服务端请求伪造漏洞(SSRF)和反射型跨站请求伪造漏洞(CSS)修复教程

一.服务端请求伪造漏洞 服务端请求伪造(Server-Side Request Forgery),是指Web服务提供从用户指定的URL读取数据并展示功能又未对用户输入的URL进行过滤,导致攻击者可借助 ...

- 关于XSS(跨站脚本攻击)和CSRF(跨站请求伪造)

我们常说的网络安全其实应该包括以下三方面的安全: 1.机密性,比如用户的隐私被窃取,帐号被盗,常见的方式是木马. 2.完整性,比如数据的完整,举个例子,康熙传位十四子,被当时四阿哥篡改遗诏:传位于四子 ...

- web前端安全 XSS跨站脚本 CSRF跨站请求伪造 SQL注入

web安全,从前端做起,总结下web前端安全的几种技术: 1,XSS XSS的全称是Cross Site Scripting,意思是跨站脚本,XSS的原理也就是往HTML中注入脚本,HTML指定了脚本 ...

- 跨站请求伪造(CSRF 或者 XSRF)与跨站脚本(XSS)

跨站请求伪造 跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 X ...

- XSS跨站脚本攻击与CSRF跨站请求伪造攻击的学习总结(转载)

转载自 https://blog.csdn.net/baidu_24024601/article/details/51957270 之前就了解过这方面的知识,但是没有系统地总结.今天在这总结一下,也让 ...

- Web安全相关(二):跨站请求伪造(CSRF/XSRF)

简介 CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对 ...

随机推荐

- python---重建二叉树

""" 输入某二叉树的前序遍历和中序遍历的结果,请重建出该二叉树. 假设输入的前序遍历和中序遍历的结果中都不含重复的数字. 例如输入前序遍历序列{1,2,4,7,3,5, ...

- 使用SQL的FOR XML PATH('')将字段用逗号隔开

FOR XML PATH('') 将查询结果显示为XML 经常用来将查询结果按逗号分隔后显示至某一字段 select * from Area结果 添加FOR XML PATH('')后 select ...

- 学习打卡——Mybatis—Plus

今天看完了Mybatis-Plus的视频,在某些方面来看MP确实简化了很多操作,比如自动生成代码等等.学习过程的代码实例也到同步到了gitee和github

- vue--vuex 中 Modules 详解

前言 在Vue中State使用是单一状态树结构,应该的所有的状态都放在state里面,如果项目比较复杂,那state是一个很大的对象,store对象也将对变得非常大,难于管理.于是Vuex中就存在了另 ...

- JavaWeb和WebGIS学习笔记(六)——使用ArcGIS for Server发布地图服务

系列链接: Java web与web gis学习笔记(一)--Tomcat环境搭建 Java web与web gis学习笔记(二)--百度地图API调用 JavaWeb和WebGIS学习笔记(三)-- ...

- OSPF MTU问题

OSFP(开放式最短路径优先)链路状态协议,IGP 1.mtu 检测 链路俩段不匹配 假设双方的mtu不一致时 ospf建立如下: R1与R2交互hello报文,其中包含:目的IP地址:224.0.0 ...

- 异步请求与中断 ( XHR,Axios,Fetch对比 )

随着AJAX技术的诞生,前端正式进入了局部刷新和前后端分离的新时代,最初的服务请求技术是XHR,随着技术发展和ES6的诞生,jquery ajax,axios,fetch 等技术的产生让前端的异步请求 ...

- [AcWing 26] 二进制中1的个数

点击查看代码 class Solution { public: int NumberOf1(int n) { unsigned un = n; int res = 0; while (un) { re ...

- 基于Koa与umi实现服务端(SSR)渲染

工具: umijs:react前端应用框架. koa:基于 Node.js 平台的web 开发框架. 介绍: 本文主要是简单介绍,利用umi开发前端页面,打包成服务端渲染工程包.由Koa实现服务端渲染 ...

- tmux 快速上手

tmux 介绍 截图 dwm + alacritty + tmux + neovim + ranger: 下载 tmux 可以说是一款 TUI 开发人员不可或缺的终端复用神器. $ yay -S tm ...