廖雪峰Java10加密与安全-4加密算法-2口令加密算法

对称加密key是一个byte数组,如AES256算法的key是一个32字节的数组,普通的加密软件由用户输入加密口令。如果由用户输入口令,进行加密/解密,需要用到PBE算法。

1.PBE:Password Based Encryption

- 由用户输入口令,采用随机数杂凑计算出密钥再进行加密

- Password:用户口令,例如“hello123”

- Salt:随机生成的byte[]

- Key:由随机的salt和password计算而成:generate(byte[] salt,String password)

2.AES和PBE的对比:

AES

byte[] message = ...;

byte[] key = generated16Bytes();//算法随机生成16字节的数组

byte[] encrypted = aes128_encrypt(key, message);

PBE

byte[] message = ...;

String password = "hello123";

byte[] salt = random16Bytes();//随机产生一个16字节的salt

//为什么引入salt?因为用户输入的口令通常都很短,引入一个随机的salt,既可增加口令的长度,还可以让相同的口令生成不同的key,从而提高安全性。

byte[] key = generated16BytesFrom(password, salt);

byte[] encrypted = aes128_encrypt(key,message);

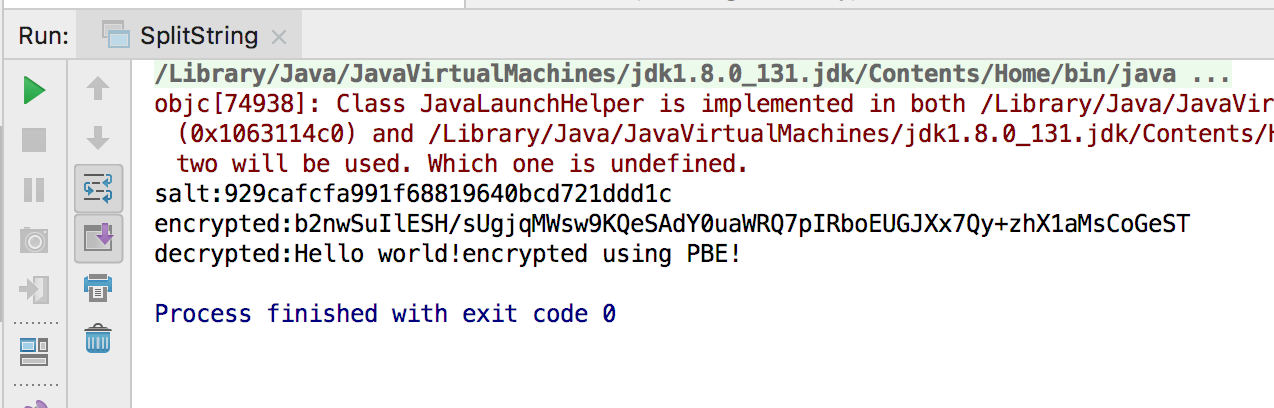

3.代码示例:salt不固定

package com.testList;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import javax.crypto.Cipher;

import javax.crypto.SecretKey;

import javax.crypto.SecretKeyFactory;

import javax.crypto.spec.PBEKeySpec;

import javax.crypto.spec.PBEParameterSpec;

import java.math.BigInteger;

import java.nio.charset.StandardCharsets;

import java.security.GeneralSecurityException;

import java.security.SecureRandom;

import java.security.Security;

import java.util.Base64;

public class SplitString {

static final String CIPHER_NAME = "PBEwithSHA1and128bitAES-CBC-BC";

//加密

public static byte[] encrypt(String password, byte[] salt, byte[] input) throws GeneralSecurityException {

//传入char数组,获取一个PBEKeySpec的对象keySpec

PBEKeySpec keySpec = new PBEKeySpec(password.toCharArray());

//获取SecretKeyFactory对象skeyFactory

SecretKeyFactory skeyFactory = SecretKeyFactory.getInstance(CIPHER_NAME);

//传入keySpec,获取密钥:SecretKey类型的示例skey

SecretKey skey = skeyFactory.generateSecret(keySpec);

//将salt和用户输入的口令做1000次循环,获取PBEParameterSpec类型示例pbesp

PBEParameterSpec pbeps = new PBEParameterSpec(salt, 1000);

Cipher cipher = Cipher.getInstance(CIPHER_NAME);

//初始化:指定加密模式,传入skey,pbeps对象

cipher.init(Cipher.ENCRYPT_MODE, skey, pbeps);

return cipher.doFinal(input);

}

public static byte[] decrypt(String password, byte[] salt, byte[] input) throws GeneralSecurityException {

PBEKeySpec keySpec = new PBEKeySpec(password.toCharArray());

SecretKeyFactory skeyFactory = SecretKeyFactory.getInstance(CIPHER_NAME);

SecretKey skey = skeyFactory.generateSecret(keySpec);

PBEParameterSpec pbeps = new PBEParameterSpec(salt, 1000);

Cipher cipher = Cipher.getInstance(CIPHER_NAME);

//初始化:指定解密模式,传入skey,pbeps对象

cipher.init(Cipher.DECRYPT_MODE, skey, pbeps);

return cipher.doFinal(input);

}

public static void main(String[] args) throws Exception{

//把BouncyCastle作为provider添加到java.security

Security.addProvider(new BouncyCastleProvider());

String message = "Hello world!encrypted using PBE!";

String password = "hello12345";

//16字节的salt

byte[] salt = SecureRandom.getInstanceStrong().generateSeed(16);

System.out.printf("salt:%032x\n",new BigInteger(1,salt));

byte[] data = message.getBytes(StandardCharsets.UTF_8);

byte[] encryted = encrypt(password,salt,data);

//打印Base64加密后的密文

System.out.println("encrypted:"+Base64.getEncoder().encodeToString(encryted));

byte[] decrypted = decrypt(password,salt,encryted);

System.out.println("decrypted:"+new String(decrypted,"UTF-8"));

}

}

由于每次的salt不一样,每次的密文也不一样。

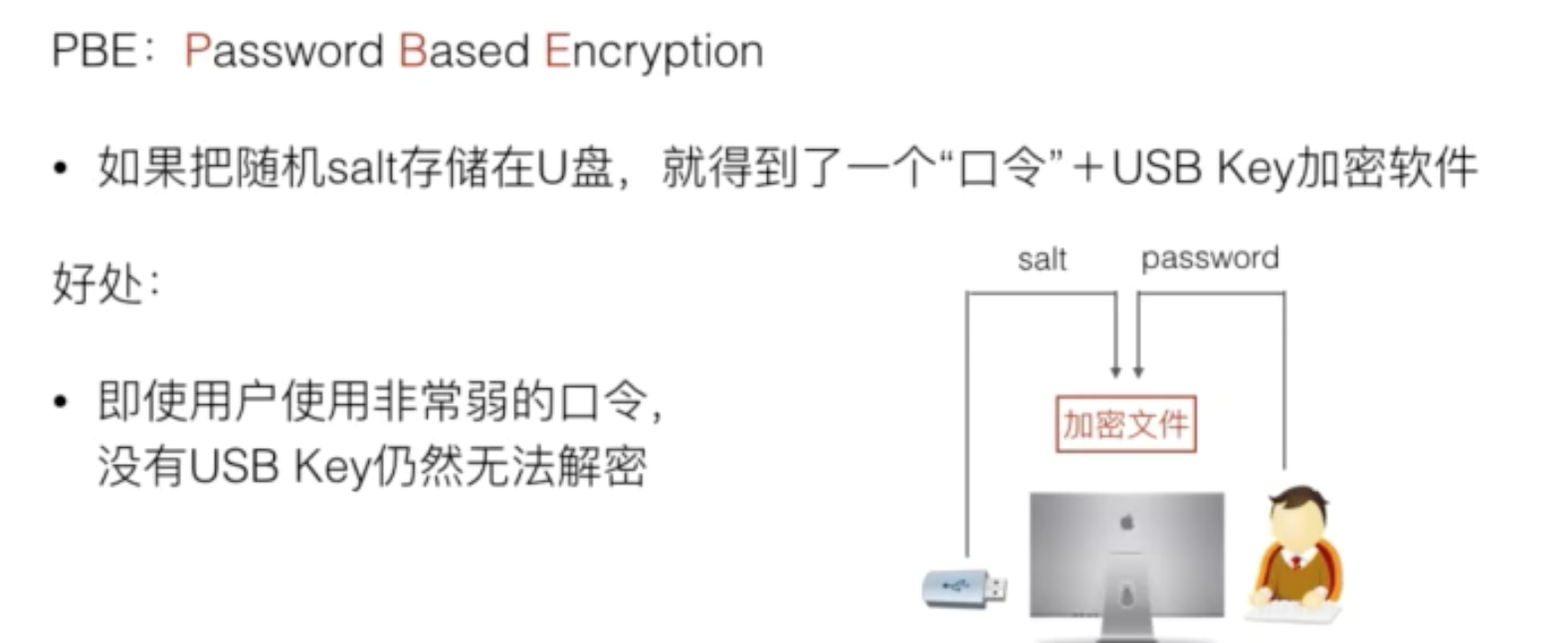

4.salt固定

如果把salt固定,就得到了一个通用的口令加密软件。

只有同事破解了salt+口令,才能解密。而salt为128为随机数,很难被破解

5.总结:

- PBE算法通过用户口令和随机salt计算key然后再加密

- key通过口令和随机salt计算出,提高了安全性

- PBE算法内部使用的仍然是标准对称加密算法(例如AES)

廖雪峰Java10加密与安全-4加密算法-2口令加密算法的更多相关文章

- 廖雪峰Java10加密与安全-4加密算法-5非对称加密算法

1.非对称加密 非对称加密就是加密和解密使用的不是相同的密钥 方法1: * 加密:用自己的私钥加密,然后发送给对方:encrypt(privateKeyA, message)->s * 解密:对 ...

- 廖雪峰Java10加密与安全-4加密算法-4密钥交换算法

1DH算法 1.1.原根公式:g^i mod P 条件:1<g<P,0<i<P 原根:介于[1, p-1]之间的任意2个数i,j(p为素数,i≠j)的结果不相等,即 g^i m ...

- 廖雪峰Java10加密与安全-4加密算法-1对称加密算法

1.对称加密算法 加密和解密使用同一个密钥,例如WinRAR. WinRAR在对文件进行打包的时候,可以设置一个密码,在解压的时候需要使用同样的密码才能正确的解压. 加密:encrypt(key,me ...

- 廖雪峰Java10加密与安全-2加密算法-2Base64编码

1.Base64编码 Base64一种把二进制数据用文本表示的编码算法.例如 中有3个字节{\xe4, \xb8, \xad},一共是24位,每6位分组,变成4个字节{39, 0b, 22, 2d}, ...

- 廖雪峰Java10加密与安全-2加密算法-1URL编码

1.URL编码 URL编码是浏览器发送数据给服务器时使用的编码. 如通过百度搜索美女: 编码前:https://www.baidu.com/s?wd=美女 编码后:https://www.baidu. ...

- 廖雪峰Java10加密与安全-6数字证书-1数字证书

数字证书: 非对称加密算法:对数据进行加密/解密 签名算法:确保数据完整性和抗否认性 摘要算法:确保证书本身没有被篡改

- 廖雪峰Java10加密与安全-1数据安全-1加密与安全概念

数据安全 防窃听 防篡改 防伪造 古代加密方式: 移位密码:HELLO =>IFMMP 替代密码:HELLO=>p12,5,3 现代加密方式: 建立在严格的数学理论基础上 密码学逐渐发展成 ...

- 廖雪峰Java10加密与安全-5签名算法-1RSA签名算法

1.数字签名 甲在发送加密消息的时候,还要发送自己的签名,而这个签名是用甲的privateKey计算的:而乙要验证这个签名是否是合法的,会用甲的publicKey去验证,如果验证成功,这个消息确实是甲 ...

- 廖雪峰Java10加密与安全-3摘要算法-5Hmac

1 比较MD5和HamcMD5 HmacMD5可以看作带安全salt的MD5 import javax.crypto.KeyGenerator; import javax.crypto.Mac; im ...

随机推荐

- NPM一Node包管理和分发工具

NPM 全称 Node Package Manager Node包管理和分发工具,可以把NPM理解为前端的Maven 我们通过npm可以很方便地下载js库,管理前端工程 最近版本的node.js已经集 ...

- thinkphp ASSIGN标签

ASSIGN标签用于在模板文件中赋值变量,用法如下: 直线电机厂家 <assign name="var" value="123" /> 在运行模板的 ...

- thinkphp 范围标签

范围判断标签包括in notin between notbetween四个标签,都用于判断变量是否中某个范围. 大理石平台价格 IN和NOTIN 用法: 假设我们中控制器中给id赋值为1: $id = ...

- PHP MVC运用

php中的MVC模式运用 首先我来举个例子: 一个简单的文章显示系统 简单期间,我们假定这个文章系统是只读的,也就是说这个例子将不涉及文章的发布,现在开始了. 由于只涉及数据库的读取,所以我定义了两个 ...

- 背包dp+打表处理——cf999F

考虑每种c都是可以独立进行计算的,所以这题的答案等价于每种c的最优解之和 计算每种c的最优解:把问题转化成求出每种c的最大值,再转化成i个人分j张卡片的最大收益 dp[i,j]表示i个人分j张卡片的最 ...

- 谈谈域名DNS的缓存问题

可以从很多地方看到,许多刚开始做站的朋友,对域名设置方面的知识原理一知半解,以至于为了某些测试需要,经常对域名解析大动干戈.今天改个A记录,明天又换个NS.又或者,在迁移域名,迁移网站的时候的时候由于 ...

- Spring - JUnit整合测试

1.导包:test.jar - (依赖 aop.jar) 2.使用@RunWith注解创建spring容器 - @RunWith(SpringJUnit4ClassRunner.class) 3.使用 ...

- java-day05

数组概念 是一种容器,能够存放多个数据值 特点 多个数据值类型必须统一 是一种引用数据类型 程序运行时,数组长度不可改变 数组初始化 动态初始化格式 数据类型[] 数组名称 = new 数据类型[数组 ...

- <随便写>同步,异步进程池,线程

from multiprocessing import Pool import time import os def work(n): print("%s run" % os.ge ...

- scrapy运行的整个流程

Spiders: 负责处理所有的response,从这里面分析提取数据,获取Item字段所需要的数据,并将需要跟进的URL提交给引擎,再次进入到Scheduler调度器中 Engine: 框架的核心, ...