[转]ASP.NET Web API(三):安全验证之使用摘要认证(digest authentication)

本文转自:http://www.cnblogs.com/parry/p/ASPNET_MVC_Web_API_digest_authentication.html

在前一篇文章中,主要讨论了使用HTTP基本认证的方法,因为HTTP基本认证的方式决定了它在安全性方面存在很大的问题,所以接下来看看另一种验证的方式:digest authentication,即摘要认证。

系列文章列表

ASP.NET Web API(一):使用初探,GET和POST数据 ASP.NET Web API(二):安全验证之使用HTTP基本认证 ASP.NET Web API(三):安全验证之使用摘要认证(digest authentication)

摘要认证原理

在基本认证的方式中,主要的安全问题来自于用户信息的明文传输,而在摘要认证中,主要通过一些手段避免了此问题,大大增加了安全性。

下图为摘要验证的验证原理流程图。

下面大致看一下这部分的验证流程:

- 客户端请求 /api/employees;

- 服务端返回401未验证的状态,并且在返回的信息中包含了验证方式Digest,realm的值,QOP(quality of protection)只设置成auth,nonce为一串随机值,在下面的请求中会一直使用到,当过了存活期后服务端将刷新生成一个新的nonce值;

- 客户端接受到请求返回后,将username:realm:password进行HASH运算,假设运算后的值为HA1。又将请求的路径/api/employees进行HASH运算,假设运算后的值为HA2。再将HA1:nonce:nc:cnonce:qop:HA2进行HASH运算,得到的值放在response中。这里的cnonce为客户端生成的nonce值,而nc用于统计,假设开始时为00000001,下次请求后就变成了00000002,不一定每次都加1,但是后面请求中的nc值肯定大于前一次请求中的nc值。

- 服务端收到请求后将验证nonce是否过期,如果过期,那么直接返回401,即第二步的状态。如果没有过期,那么比较nc值,如果比前一次nc值小或者前一次根本没有存储的nc值,那么也将直接返回401状态。如果前面的验证都通过,那么服务端也将按照步骤3中计算最终HASH值的步骤计算出HASH值与客户端的进行比较,然后比较客户端提交过来的HASH值与服务端计算出来的HASH进行比较,不匹配返回401,匹配获取请求的数据并返回状态200。

摘要验证主要就是通过上面的HASH比较的步骤避免掉了基本验证中的安全性问题。

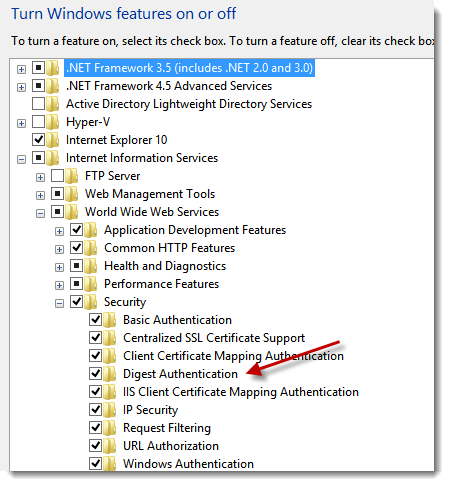

需要注意的是,如果需要IIS支持摘要验证,需要把IIS摘要验证的特性勾上。

摘要验证的实现

在理解了摘要验证的原理之后,只需要用代码实现即可。

判断nonce是否过期的方法。

1 public static bool IsValid(string nonce, string nonceCount)

2 {

3 Tuple<int, DateTime> cachedNonce = null;

4 nonces.TryGetValue(nonce, out cachedNonce);

5

6 if (cachedNonce != null) // nonce is found

7 {

8 // nonce count is greater than the one in record

9 if (Int32.Parse(nonceCount) > cachedNonce.Item1)

10 {

11 // nonce has not expired yet

12 if (cachedNonce.Item2 > DateTime.Now)

13 {

14 // update the dictionary to reflect the nonce count just received in this request

15 nonces[nonce] = new Tuple<int, DateTime>(Int32.Parse(nonceCount),

16 cachedNonce.Item2);

17

18 // Every thing looks ok - server nonce is fresh and nonce count seems to be

19 // incremented. Does not look like replay.

20 return true;

21 }

22 }

23 }

24

25 return false;

26 }

判断nonce是否过期的代码

下面为摘要验证实现的核心方法

1 namespace DigestAuthentication

2 {

3 public class AuthenticationHandler : DelegatingHandler

4 {

5 protected async override Task<HttpResponseMessage> SendAsync(HttpRequestMessage request, CancellationToken cancellationToken)

6 {

7 try

8 {

9 var headers = request.Headers;

10 if (headers.Authorization != null)

11 {

12 Header header = new Header(request.Headers.Authorization.Parameter,

13 request.Method.Method);

14

15 if (Nonce.IsValid(header.Nonce, header.NounceCounter))

16 {

17 // Just assuming password is same as username for the purpose of illustration

18 string password = header.UserName;

19

20 string ha1 = String.Format("{0}:{1}:{2}", header.UserName, header.Realm,

21 password).ToMD5Hash();

22

23 string ha2 = String.Format("{0}:{1}", header.Method, header.Uri).ToMD5Hash();

24

25 string computedResponse = String

26 .Format("{0}:{1}:{2}:{3}:{4}:{5}",

27 ha1, header.Nonce, header.NounceCounter,

28 header.Cnonce, "auth", ha2).ToMD5Hash();

29

30 if (String.CompareOrdinal(header.Response, computedResponse) == 0)

31 {

32 // digest computed matches the value sent by client in the response field.

33 // Looks like an authentic client! Create a principal.

34 var claims = new List<Claim>

35 {

36 new Claim(ClaimTypes.Name, header.UserName),

37 new Claim(ClaimTypes.AuthenticationMethod, AuthenticationMethods.Password)

38 };

39

40 var principal = new ClaimsPrincipal(new[] { new ClaimsIdentity(claims, "Digest") });

41

42 Thread.CurrentPrincipal = principal;

43

44 if (HttpContext.Current != null)

45 HttpContext.Current.User = principal;

46 }

47 }

48 }

49

50 var response = await base.SendAsync(request, cancellationToken);

51

52 if (response.StatusCode == HttpStatusCode.Unauthorized)

53 {

54 response.Headers.WwwAuthenticate.Add(new AuthenticationHeaderValue("Digest",

55 Header.UnauthorizedResponseHeader.ToString()));

56 }

57

58 return response;

59 }

60 catch (Exception)

61 {

62 var response = request.CreateResponse(HttpStatusCode.Unauthorized);

63 response.Headers.WwwAuthenticate.Add(new AuthenticationHeaderValue("Digest",

64 Header.UnauthorizedResponseHeader.ToString()));

65

66 return response;

67 }

68 }

69 }

70

71 }

摘要验证实现的核心方法

实现完成后,使用摘要验证只需要在对应的方法加上[Authorize]属性标签即可。

摘要验证的优缺点

摘要验证很好地解决了使用基本验证所担心的安全性问题。

但是永远没有绝对的安全,当用户使用字典进行穷举破解时,还是会存在一些被破解的隐患。

源码下载

编辑器里怎么找不到上传文件的地方了?我上传到了百度网盘里。

作者:Parry 出处:http://www.cnblogs.com/parry/ 本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则保留追究法律责任的权利。

[转]ASP.NET Web API(三):安全验证之使用摘要认证(digest authentication)的更多相关文章

- ASP.NET Web API(三):安全验证之使用摘要认证(digest authentication)

在前一篇文章中,主要讨论了使用HTTP基本认证的方法,因为HTTP基本认证的方式决定了它在安全性方面存在很大的问题,所以接下来看看另一种验证的方式:digest authentication,即摘要认 ...

- 安全验证之使用摘要认证(digest authentication)

安全验证之使用摘要认证(digest authentication) 在前一篇文章中,主要讨论了使用HTTP基本认证的方法,因为HTTP基本认证的方式决定了它在安全性方面存在很大的问题,所以接下来看看 ...

- asp.net权限认证:摘要认证(digest authentication)

asp.net权限认证系列 asp.net权限认证:Forms认证 asp.net权限认证:HTTP基本认证(http basic) asp.net权限认证:Windows认证 asp.net权限认证 ...

- [转]asp.net权限认证:摘要认证(digest authentication)

本文转自:http://www.cnblogs.com/lanxiaoke/p/6357501.html 摘要认证简单介绍 摘要认证是对基本认证的改进,即是用摘要代替账户密码,从而防止明文传输中账户密 ...

- ASP.NET Web API编程——模型验证与绑定

1.模型验证 使用特性约束模型属性 可以使用System.ComponentModel.DataAnnotations提供的特性来限制模型. 例如,Required特性表示字段值不能为空,Range特 ...

- ASP.NET Web API 实现客户端Basic(基本)认证 之简单实现

优点是逻辑简单明了.设置简单. 缺点显而易见,即使是BASE64后也是可见的明文,很容易被破解.非法利用,使用HTTPS是一个解决方案. 还有就是HTTP是无状态的,同一客户端每次都需要验证. 实现: ...

- ASP.NET Web API模型验证以及异常处理方式

ASP.NET Web API的模型验证与ASP.NET MVC一样,都使用System.ComponentModel.DataAnnotations. 具体来说,比如有:[Required(Erro ...

- 【ASP.NET Web API教程】2.1 创建支持CRUD操作的Web API

原文 [ASP.NET Web API教程]2.1 创建支持CRUD操作的Web API 2.1 Creating a Web API that Supports CRUD Operations2.1 ...

- 【ASP.NET Web API教程】4.3 ASP.NET Web API中的异常处理

原文:[ASP.NET Web API教程]4.3 ASP.NET Web API中的异常处理 注:本文是[ASP.NET Web API系列教程]的一部分,如果您是第一次看本系列教程,请先看前面的内 ...

随机推荐

- jQuery立体式数字动态增加(animate方法)

1.HTML结构 <div class="integral">已有<span class="ii"></span>积分< ...

- 深入理解javascript---如何编写高质量的代码?

如何书写可维护的代码? 最小全局变量 JavaScript通过函数管理作用域.在函数内部声明的变量只在这个函数内部,函数外面不可用.另一方面,全局变量就是在任何函数外面声明的或是未声明直接简单使用的( ...

- 利用JSONP实现跨域请求

前言:有时候一忙起来就没了时间观念,原来我已经有十多天没写博客了.一直想做跨域方面的尝试,无奈最近准备校招没时间动动手.今天就先讲讲JSONP吧,昨晚还在研究QQ空间日志里面网络图片的问题呢,我发现日 ...

- Flex Viewer(三)——Config的原理

一.概述 在上文<深入浅出Flex Viewer(二)——体系结构>中,笔者详细介绍了到Flex Viewer框架,使得读者能够对该框架源代码的关键目录和文件结构和这些文件中所包含或涉及到 ...

- SAP 录屏BDC使用—实例

1) 输入TCode:SHDB进入BDC录制初始界面,该界面可以实现已创建BDC Session信息的查看.删除及锁定等操作 2) 单击工具栏 Newrecording 按钮创建一个新的BDC,系 ...

- 高清VGA编码器|上海视涛科技

VGA编码器(E200)简介 高清VGA编码器是上海视涛科技出品的高性能VGA编码产品.该VGA编码器是上海视涛科技完全自主研发,并适用于VGA信号的编码采集及网络传输的专用硬件设备.可兼容各厂家的N ...

- ArcGIS Server 标准版和高级版在Web3D的区别

- Autodesk Vault: 获取授权失败

在登录Vault Explorer时弹出对话框,获取授权失败,不能登录. 1.首先Autodesk Vault Professional采用网络版授权方式,在安装之前之前你需要首先配置网络授权服务器, ...

- 关于asp.net impersonation的一些谣传

以下皆是理论知识,未经证实. system.web下面的配置节 <identity impersonate="true" /> 或者<identity imper ...

- An interesting experiment on China’s censorship

This paper presented a very interesting topic. Censorship in China has always drawn people's attenti ...