Pwnable-blukat

ssh blukat@pwnable.kr -p2222 (pw: guest)

连接上去看看c的源码

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <fcntl.h>

char flag[];

char password[];

char* key = "3\rG[S/%\x1c\x1d#0?\rIS\x0f\x1c\x1d\x18;,4\x1b\x00\x1bp;5\x0b\x1b\x08\x45+";

void calc_flag(char* s){

int i;

for(i=; i<strlen(s); i++){

flag[i] = s[i] ^ key[i];

}

printf("%s\n", flag);

}

int main(){

FILE* fp = fopen("/home/blukat/password", "r");

fgets(password, , fp);

char buf[];

printf("guess the password!\n");

fgets(buf, , stdin);

if(!strcmp(password, buf)){

printf("congrats! here is your flag: ");

calc_flag(password);

}

else{

printf("wrong guess!\n");

exit();

}

return ;

}

比较password和buf,是的话跳出flag,反之则不是

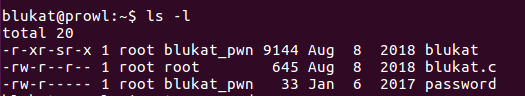

貌似没有什么突破点,看了别人writeup,发现我们可以把password下载到本地,但是没有读取的权限,是不可能下载到本地,于是看看权限

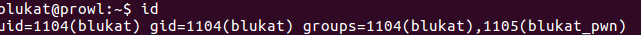

能拥有读权限的只有root和blukat_pwn 于是推测我们可能在所属组里面

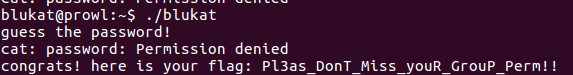

果不其然,确实是在所属组里面,那么就可以读取password的内容

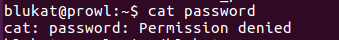

表面上说是没有权限,实际上这就是password的内容,有点掩人耳目,当然你如果已经下载到本地,可以直接vi或者cat里面的内容了

Pl3as_DonT_Miss_youR_GrouP_Perm!!

Pwnable-blukat的更多相关文章

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable echo2

pwnable echo2 linux 32位程序 涉及FSB和UAF漏洞的利用,先%x泄露地址,然后利用UAF漏洞进行利用 code:

- pwnable.kr-bof

.Nana told me that buffer overflow is one of the most common software vulnerability. Is that true? D ...

- pwnable.kr-collision

题目: 链接后登陆 ssh col@pwnable.kr -p2222 查看文件以及权限 Ls –al 查看代码 cat col.c 根据 if(strlen(argv[1]) != 20){ pri ...

- pwnable.kr-fd

题目: 链接登录: ssh fd@pwnable.kr -p2222 查看文件及权限: ls –al 看到flag文件,但是当前用户fd并没有读权限. cat fd.c 分析程序: int argc ...

- pwnable.kr-collision -Writeup

bof html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,addres ...

- pwnable.kr-fd-Writeup

html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,address,bi ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable input2 之 write up

首先看源代码: input2@ubuntu:~$ cat input.c #include <stdio.h> #include <stdlib.h> #include < ...

随机推荐

- 关于一道fork生成子进程的题目

题目如下: pid_t pid1,pid2; pid1=fork(); pid2=fork(); ||pid2<) { printf("Fork Failed\n"); } ...

- FormData的介绍(一)

FormData对象介绍FormData字母意思是表单数据,H5新增的一个内置对象.可以获取任何类型的表单数据,如text radio checkbox file textarea 常用语发送ajax ...

- ENDGAME

"So if I were to wrap this up tight with a bow or whatever,I guess I'd say my career of OI was ...

- Codeforces Round #598 (Div. 3) D. Binary String Minimizing 贪心

D. Binary String Minimizing You are given a binary string of length n (i. e. a string consisting of ...

- React: React的复合组件

一.介绍 不论Web界面是多么的复杂,它都是由一个个简单的组件组合起来实现的,既然会创建一个简单的组件,那么复杂的组件就有了下手的切入点了.现在来实现一个简单的复合组件.一个颜色面板,一共三部分组成. ...

- Java设计模式:Abstract Factory(抽象工厂)模式

概念定义 抽象工厂(Abstract Factory)模式提供一个创建一系列相关或相互依赖对象的接口,而无需指定它们具体的类. 抽象工厂模式中,系统的产品有多于一个的产品族(一个产品族里定义多个产品) ...

- MVC过滤器:自定义异常过滤器使用案例

在上一篇文章中讲解了自定义异常过滤器,这篇文章会结合工作中的真实案例讲解一下如何使用自定义异常过滤器. 一.需求 本案例要实现的功能需求:在发生异常时记录日志,日志内容包括发生异常的Controlle ...

- org.springframework.util.Base64Utils线程安全问题

Spring提供的org.springframework.util.Base64Utils类,先会检测JDK里是否自带java.util.Base64,如果不带,则使用的是apache提供的org.a ...

- Web前端基础(6):CSS(三)

1. 定位 定位有三种:相对定位.绝对定位.固定定位 1.1 相对定位 现象和使用: 1.如果对当前元素仅仅设置了相对定位,那么与标准流的盒子什么区别. 2.设置相对定位之后,我们才可以使用四个方向的 ...

- Web前端基础(1):HTML(一)

1. HTML概述 1.1 什么是HTML HTML称为超文本标记语言,是一种标识性的语言.它包括一系列标签.通过这些标签可以将网络上的文档格式统一,使分散的Internet资源连接为一个逻辑整体.H ...