配置Linux使用LDAP用户认证

配置Linux使用LDAP用户认证

本文首发:https://www.somata.net/2019/linux_ldap_user_auth.html

我这里使用的是CentOS完成的LDAP用户管理,可能与网上的大部分教程不同,不过写出来了,那么是肯定能用的了,不过会有部分文件,忘指教。

这里使用的 OPENLdap 配合 CentOS7 完成的用户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有一定的了解才能完成本文的配置。

基础配置

- 完成yum源的配置

mkdir /root/back

tar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/

rm -rf /etc/yum.repos.d/*

curl -o /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo

curl -o /etc/yum,repos.d/CentOS-epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

yum makecache

- 安装必要软件

yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssd

OPENLdap服务部分配置

初始化过程就不再过多赘述,详细查询《OPENLDAP 服务搭建和后期管理》。

- 首先停止数据库服务:

systemctl stop slapd

- 然后编辑文件:

# 首先备份文件,以免无法复原

mkdir /root/back

tar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/

tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/

# 然后再删除配置文件

rm -rf /etc/openldap/slapd.d/*

rm -rf /var/lib/ldap/*

# 复制配置文件到临时目录

mkdir /root/ldap

cd /root/ldap

- 编写slapd的配置文件。这里的配置文件是从

/usr/share/openldap-servers/slapd.ldif中演变而来的,主要修改了baseDN(suffix), OPENLDAPTLS,olcRootPW(密码由 slappasswd 生成,本文中的密码为: 123456) 和 include。

# file: /root/ldap/slapd.ldif

dn: cn=config

objectClass: olcGlobal

cn: config

olcArgsFile: /var/run/openldap/slapd.args

olcPidFile: /var/run/openldap/slapd.pid

olcTLSCertificateFile: /etc/openldap/certs/server.crt

olcTLSCertificateKeyFile: /etc/openldap/certs/server.key

olcTLSCACertificateFile: /etc/openldap/cacerts/cacert.pem

dn: cn=schema,cn=config

objectClass: olcSchemaConfig

cn: schema

include: file:///etc/openldap/schema/core.ldif

include: file:///etc/openldap/schema/cosine.ldif

include: file:///etc/openldap/schema/nis.ldif

include: file:///etc/openldap/schema/inetorgperson.ldif

dn: olcDatabase=frontend,cn=config

objectClass: olcDatabaseConfig

objectClass: olcFrontendConfig

olcDatabase: frontend

dn: olcDatabase=config,cn=config

objectClass: olcDatabaseConfig

olcDatabase: config

olcAccess: to *

by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" manage

by * none

dn: olcDatabase=monitor,cn=config

objectClass: olcDatabaseConfig

olcDatabase: monitor

olcAccess: to *

by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read

by dn.base="cn=Manager,dc=black,dc=com" read

by * none

dn: olcDatabase=hdb,cn=config

objectClass: olcDatabaseConfig

objectClass: olcHdbConfig

olcDatabase: hdb

olcSuffix: dc=black,dc=com

olcRootDN: cn=Manager,dc=black,dc=com

olcRootPW: {SSHA}l1vBI/HOMKLEiQZgcm3Co+hFQI68rH1Q

olcDbDirectory: /var/lib/ldap

olcDbIndex: objectClass eq,pres

olcDbIndex: ou,cn,mail,surname,givenname eq,pres,sub

- 配置OPENSSL的证书。为openldap服务器的加密隧道使用。

# 首先是创建CA服务的证书文件

cd /etc/pki/CA

openssl genrsa -out private/cakey.pem 2048

openssl req -new -x509 -key private/cakey.pem -out cacert.pem # 这里的证书创建过程就省略不写了。

# 不过需要注意的是,必须要保证后面服务器证书申请的开头部分必须与证书开头相同,否则无法通过CA签发证书。

touch index.txt

echo "01" > serial

# 然后申请签发服务器证书

cd /etc/openldap/certs/

openssl genrsa -out server.key 2048

openssl ca -in server.csr -out server.crt -days 365

# 复制CA证书到指定位置

mkdir /etc/openldap/cacerts

cp /etc/pki/CA/cacert.pem /etc/openldap/cacerts/

- 根据配置生成服务器的配置文件

slapadd -F "/etc/openldap/slapd.d/" -b "cn=config" -l slapd.ldif

# 这里还需要注意文件属主还是root的,需要改回为openldap

chown -R ldap:ldap /etc/openldap/slapd.d/*

# 然后再开启服务即可

systemctl start slapd

_#################### 100.00% eta none elapsed none fast!

Closing DB...

- 初始化数据库

dn: dc=black,dc=com

dc: black

objectClass: top

objectClass: domain

dn: cn=Manager,dc=black,dc=com

objectClass: organizationalRole

cn: Manager

description: LDAP Manager

dn: ou=People,dc=black,dc=com

ou: People

objectClass: top

objectClass: organizationalUnit

objectClass: domainRelatedObject

associatedDomain: black.com

dn: ou=Group,dc=black,dc=com

ou: Group

objectClass: top

objectClass: organizationalUnit

objectClass: domainRelatedObject

associatedDomain: black.com

- 导入至数据库

ldapadd -x -D "cn=Manager,dc=black,dc=com" -w 123456 -f base.ldif # 将基础信息导入数据库。

adding new entry "dc=black,dc=com"

adding new entry "cn=root,dc=black,dc=com"

adding new entry "ou=People,dc=black,dc=com"

adding new entry "ou=Group,dc=black,dc=com"

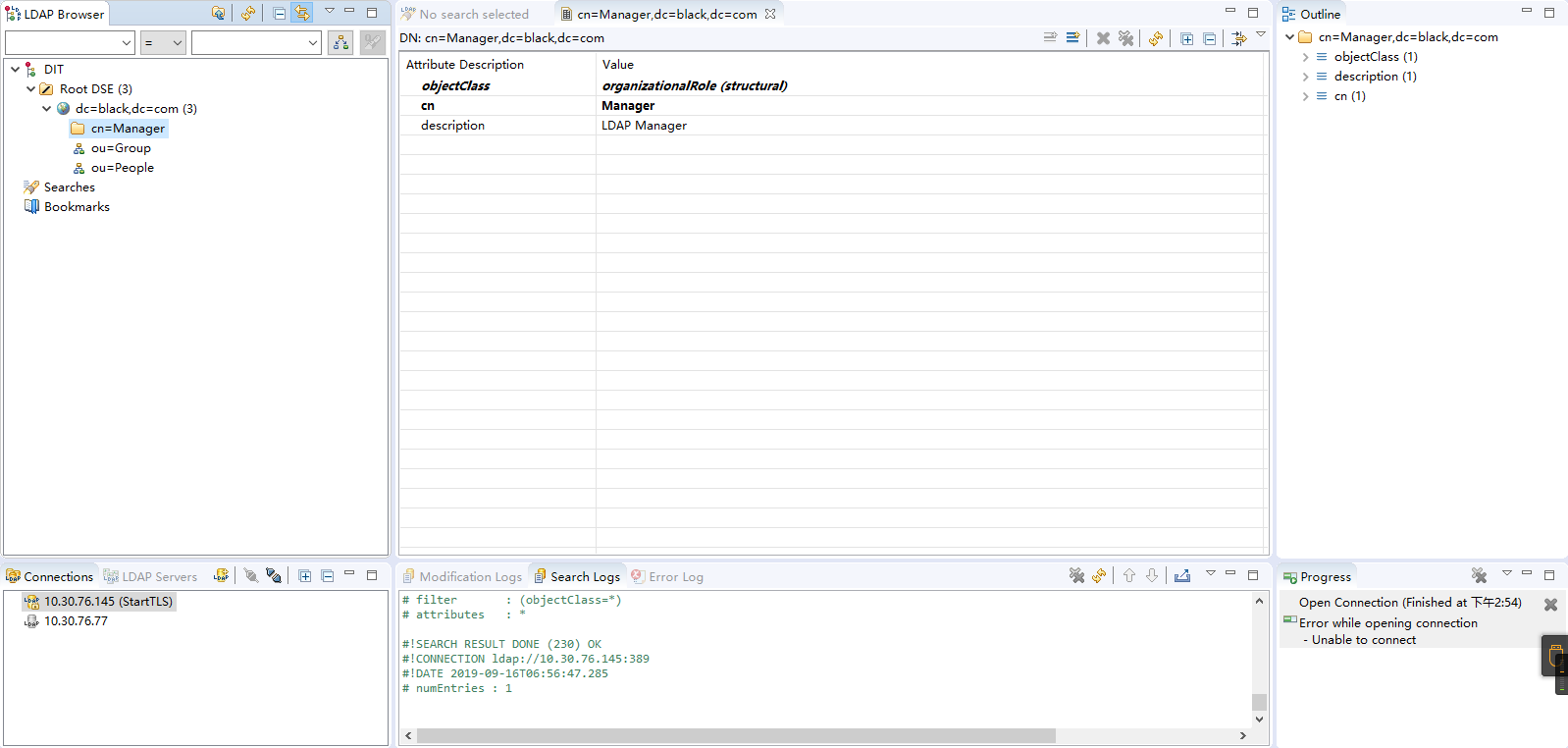

- 那么再使用apache directory studio来查看 服务器是否配置成功。

首先先将防火墙开启

firewall-cmd --add-service=ldap

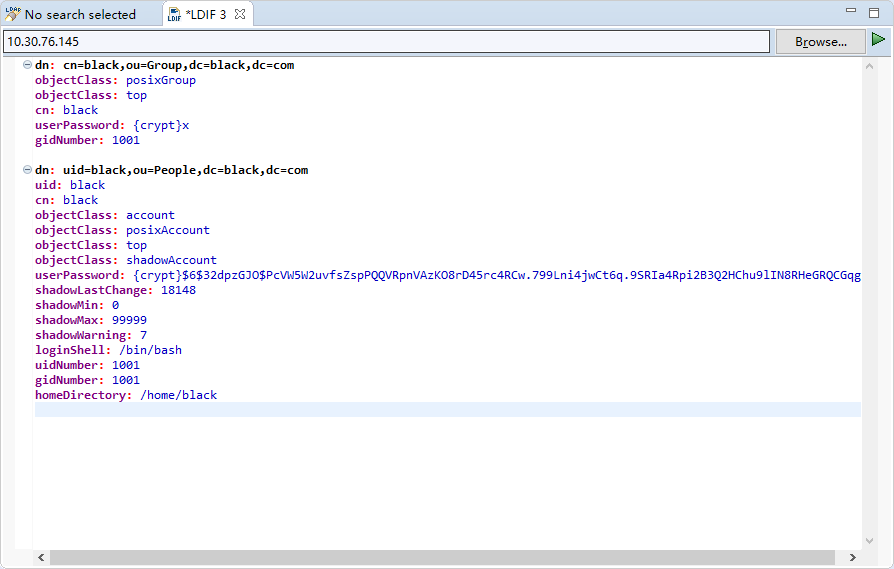

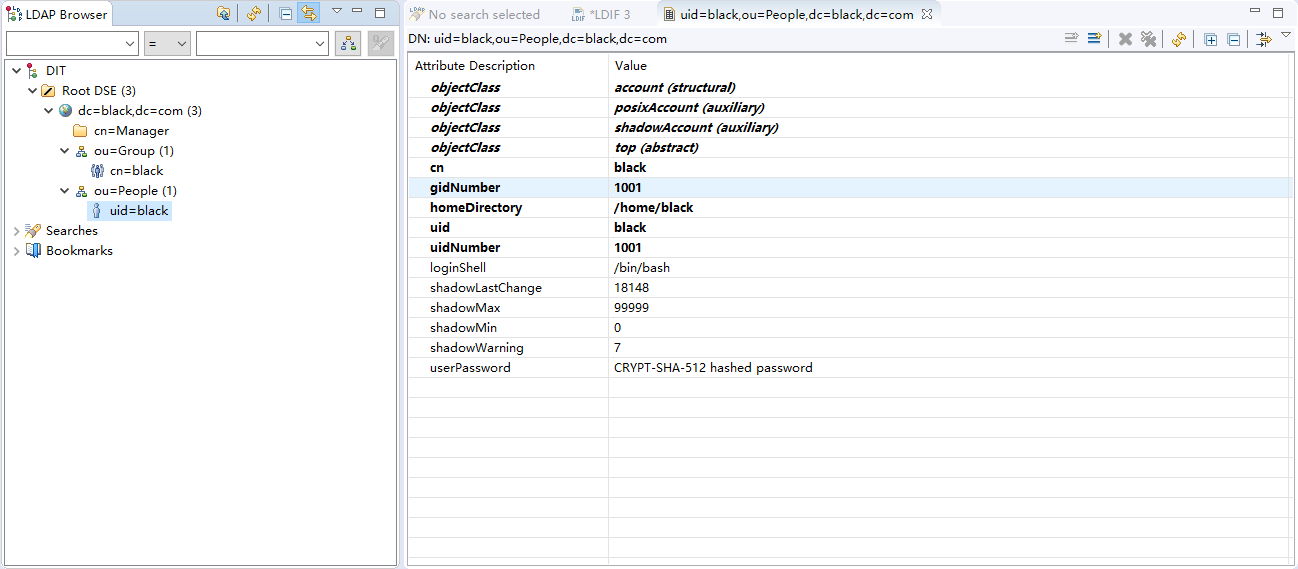

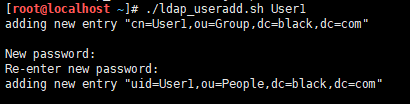

- 我们这里先导入一个用户用于后面的测试使用

Linux 用户认证部分配置

我这里设计的用户认证和解析是这样完成的:

与网上其他人写的会有所不同,需要注意。

NSS服务配置

如果想使 nss 可以查询ldap,那么首先就需要启用一个叫 nslcd 的服务, 以下是该服务的配置文件。

# file: /etc/nslcd.conf

uid nslcd

gid ldap

uri ldap://127.0.0.1/

base dc=black,dc=com

binddn cn=Manager,dc=black,dc=com

bindpw 123456

ssl no

tls_cacertdir /etc/openldap/cacerts

启动服务

chmod 600 /etc/nslcd.conf

systemctl start nslcd

systemctl enable nslcd

配置nss

# file: /etc/nsswitch.conf

passwd: files ldap # 主要就是 passwd、shadow 和 group 这3行需要后面添加ldap

shadow: files ldap

group: files ldap

hosts: files dns myhostname

bootparams: nisplus [NOTFOUND=return] files

ethers: files

netmasks: files

networks: files

protocols: files

rpc: files

services: files sss

netgroup: nisplus sss

publickey: nisplus

automount: files nisplus sss

aliases: files nisplus

测试是否可用:

getent passwd | grep black

black❌1001:1001:black:/home/black:/bin/bash

PAM服务配置

pam模块已经有通过SSSD认证的相关模块配置了,我们这里引用以下即可。

cd /etc/pam.d/

mv system-auth{,.bak}

ln -s system-auth-ac system-auth

PAM不用进行服务重启,直接可以使用

sssd服务配置

针对LDAP用户登入,PAM配置会将其转发给SSSD,由SSSD来认证用户。下面就是sssd.conf 的配置文件了:

# file: /etc/sssd/sssd.conf

[domain/black.com]

autofs_provider = ldap # 配置 autofs 的提供程序为 ldap

id_provider = ldap # id 的提供程序为 ldap

auth_provider = ldap # 配置 auth 认证的提供程序为 ldap

chpass_provider = ldap # 更改密码 操作时的对用应用

cache_credentials = True # 开启缓存

ldap_search_base = dc=black,dc=com # ldap 查询的base dn

ldap_uri = ldap://127.0.0.1/ # ldap 的 URL 路径

ldap_id_use_start_tls = True # 开启 ldap 的 tls 加密。

ldap_tls_reqcert = never # 不强制要求 tls 加密(这里可以设置为 hard 强制 TLS 加密,如果 tls 无法使用则可能导致服务失败; 由于ldap 与 sssd在同一台,所以不需要 tls 加密)

ldap_tls_cacertdir = /etc/openldap/cacerts # ldap 服务 tls 加密信任证书(CA根证书)。

[sssd]

services = nss, pam, autofs # 提供的服务

domains = black.com # 设置启用的域

[nss]

homedir_substring = /home

[pam]

[sudo]

[autofs]

[ssh]

[pac]

[ifp]

[secrets]

[session_recording]

配置启动服务,并且设置开机自启动。

chmod 600 /etc/sssd/sssd.conf # 注意权限的配置,否则无法启动。

systemctl start sssd

systmctl enable sssd

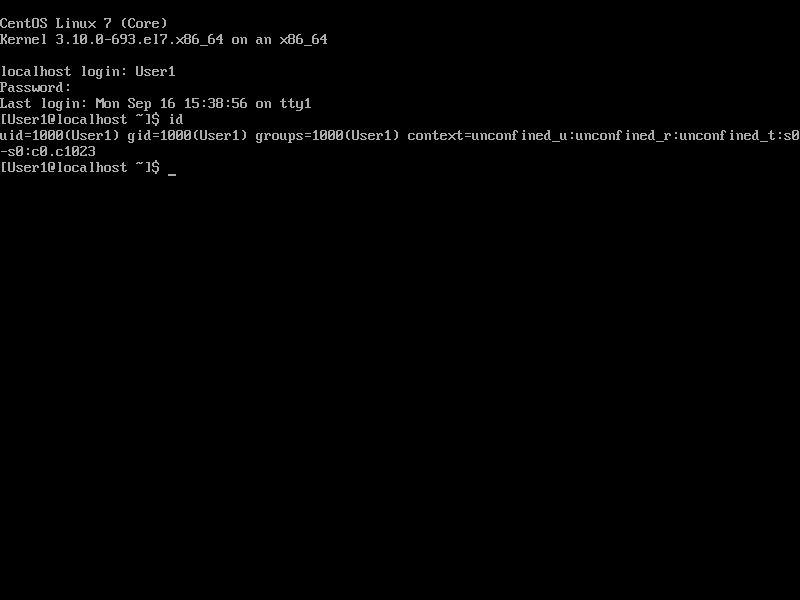

测试

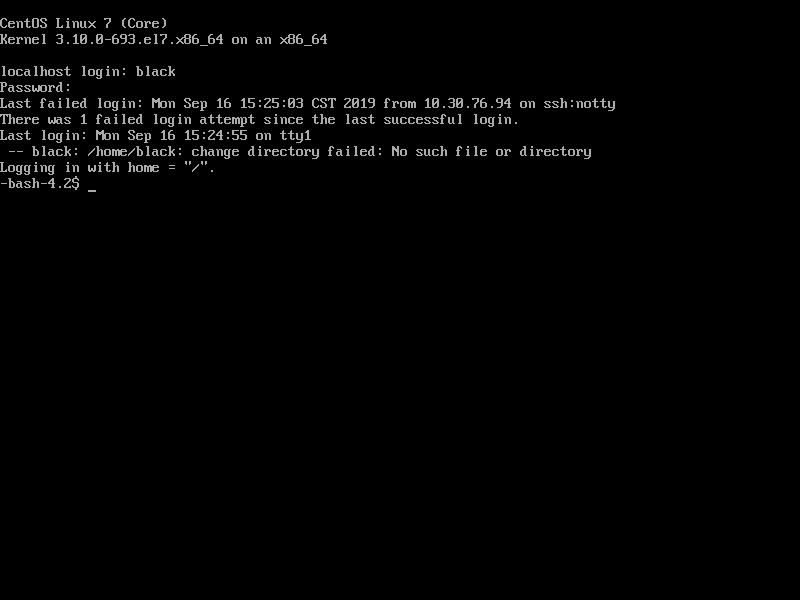

那么这样用户认证的部分就制作好了,那么现在来测试一下:

因为配置的 system-auth 文件,并没有配置 ssh 文件,所以ssh是连接不进去的。这里使用login来测试可行性。

这里我们也能看到,用户时能登入了的,还有一个瑕疵就是提示没有家目录下面通过脚本来解决。

脚本

我为这个LDAP用户认证写了一个脚本,方便添加用户。我这里还是要强调一下,CentOS虽然有提供 migrationtools 工具用于将用户存放至LDAP数据库,但是如果你把本地用户全都提到 LDAP 数据库,不保留本地用户,那么你就会发现,电脑就会无法重启了,所以推荐不要把UID小于1000的用户存放到 LDAP 服务器。

注:该脚本必须在搭建好上述环境后才可使用,其余环境可能有未知问题。

脚本放在gitee上了。https://gitee.com/somata/script/blob/master/ldap_adduser.sh

使用方法很简单

然后再测试一下这个添加的用户是否可以登入:

本文经「原本」原创认证,作者乾坤盘,访问yuanben.io查询【5AT479HZ】获取授权信息。

配置Linux使用LDAP用户认证的更多相关文章

- Linux下LDAP统一认证解决方案

Linux下LDAP统一认证解决方案 --http://www.cangfengzhe.com/wangluoanquan/3.html 转自:http://www.cnblogs.com/MYSQL ...

- centos7下利用httpd2.4配置svn并使用Ldap用户认证

应用场景:Windows下有AD活动目录,类Unix系统下有Ldap,在运维开发工具平台逐步丰富的现在,统一用户管理大大便捷了管理人员. 其中不乏经典版本控制管理工具svn,与Ldap组合的用户认证方 ...

- 配置Linux的SSH双重认证

背景:双因子认证(简称:2FA,以下简称2FA),在这里其为SSH的第二重认证.2FA指的是密码以及实物(信用卡.SMS手机.令牌或指纹等生物标志)两种条件对用户进行认证的方法.通过两种不同的认证程序 ...

- Jira配置openLdap服务器进行用户认证

测试环境 注:进过测试,Jira6.3.6和Jira7.3.8界面和配置方法相同,不过7.3.x版本默认的用户组只有jira-software-users和jira-administrators,好在 ...

- 安装LDAP用户认证

LDAP伺服器设定 1.安装 openldap-servers yum -y install openldap openldap-devel openldap-servers 2.建立 LDAP 密码 ...

- 使用外部LDAP用户认证后,DJANGO用户如何作登陆的操作?

公司的要求,使用公司的UM帐号验证密码,然后,在DJANGO里登陆. 因为没有authenticate函数,只有login函数,所以不能简单的使用用户来login,而需要加一个backend参数... ...

- Linux服务器---配置apache支持用户认证

Apache支持用户认证 为了服务器的安全,通常用户在请求访问某个文件夹的时候,Apache可以要求用户输入有效的用户名和登录密码 1.创建一个测试目录 [root@localhost cgi-bin ...

- Linux下基于LDAP统一用户认证的研究

Linux下基于LDAP统一用户认证的研究 本文出自 "李晨光原创技术博客" 博客,谢绝转载!

- YAPI工具配置LDAP统一用户认证

背景:因为搭建了LDAP,因此希望将所有配置库或工具都使用LDAP进行统一用户认证,YAPI是其中一个. YAPI:使用docker-compose进行了安装,具体安装步骤自行百度. LDAP:使用d ...

随机推荐

- python3学习-pickle模块

pickle提供了一个简单的持久化功能.可以将对象以文件的形式存放在磁盘上. 基本接口: pickle.dump(obj, file, [,protocol]) 注解:将对象obj保存到文件file中 ...

- java并发编程(二十)----(JUC集合)CopyOnWriteArrayList介绍

这一节开始我们正式来介绍JUC集合类.我们按照List.Set.Map.Queue的顺序来进行介绍.这一节我们来看一下CopyOnWriteArrayList. CopyOnWriteArrayLis ...

- jQuery学习和知识点总结归纳

jQuery目前在Web前端开发所占的比重越来越高,在我们jQuery学习和开发的过程中都会去使用.jQuery帮我们解决了浏览器之间JS一些不兼容的地方和简化了原生JS对DOM的操作.下面把PHP程 ...

- [Spring cloud 一步步实现广告系统] 17. 根据流量类型查询广告

广告检索服务 功能介绍 媒体方(手机APP打开的展示广告,走在路上看到的大屏幕广告等等) 请求数据对象实现 从上图我们可以看出,在媒体方向我们的广告检索系统发起请求的时候,请求中会有很多的请求参数信息 ...

- 正则表达式之Matcher类中group方法

前言 同事把一个excel表给我,里面的数据大概有几千的样子吧.自己需要把里面的数据一个一个拿出来做一个http请求,对得到的结果进行过滤,然后再写到上面去.这是就涉及到用脚本来进行操作了,于是自己搞 ...

- Kendo-Grid for Vue API and Template

写此博客的原因:在做项目时前端用的vue,后端用的jfinal.在前端veu中调用了kendo grid插件,但是在官方文档中对kendo grid for vue 的api和template都不太详 ...

- Redis集群环境下的键值空间监听事件实现方案

一直想记录工作中遇到的问题和解决的方法,奈何没有找到一方乐土,最近经常反思,是否需要记录平时的点滴,后台还是决定下定决心记录一些,以便以后用到的时候找不着,实现这样的一个功能主要也是业务所需要的. 需 ...

- POST提交数据方式

application/x-www-form-urlencoded 这应该是最常见的 POST 提交数据的方式了.浏览器的原生 form 表单,如果不设置 enctype 属性,那么最终就会以 app ...

- MinorGC 和 FullGC的理解

1.GC回收机制熟悉么,分代算法知道么?2.了解 Java 虚拟机的垃圾回收算法? 从年轻代空间(包括 Eden 和 Survivor 区域)回收内存被称为 Minor GC. Major GC 是清 ...

- 设计模式(C#)——10享元模式

推荐阅读: 我的CSDN 我的博客园 QQ群:704621321 前言 在软件开发中,当我们需要对某些对象重复创建,且最终只需要得到单一结果.如果使用一般思维,那我们将浪费很多内存空 ...