Spring Security的RBAC数据模型嵌入

1.简介

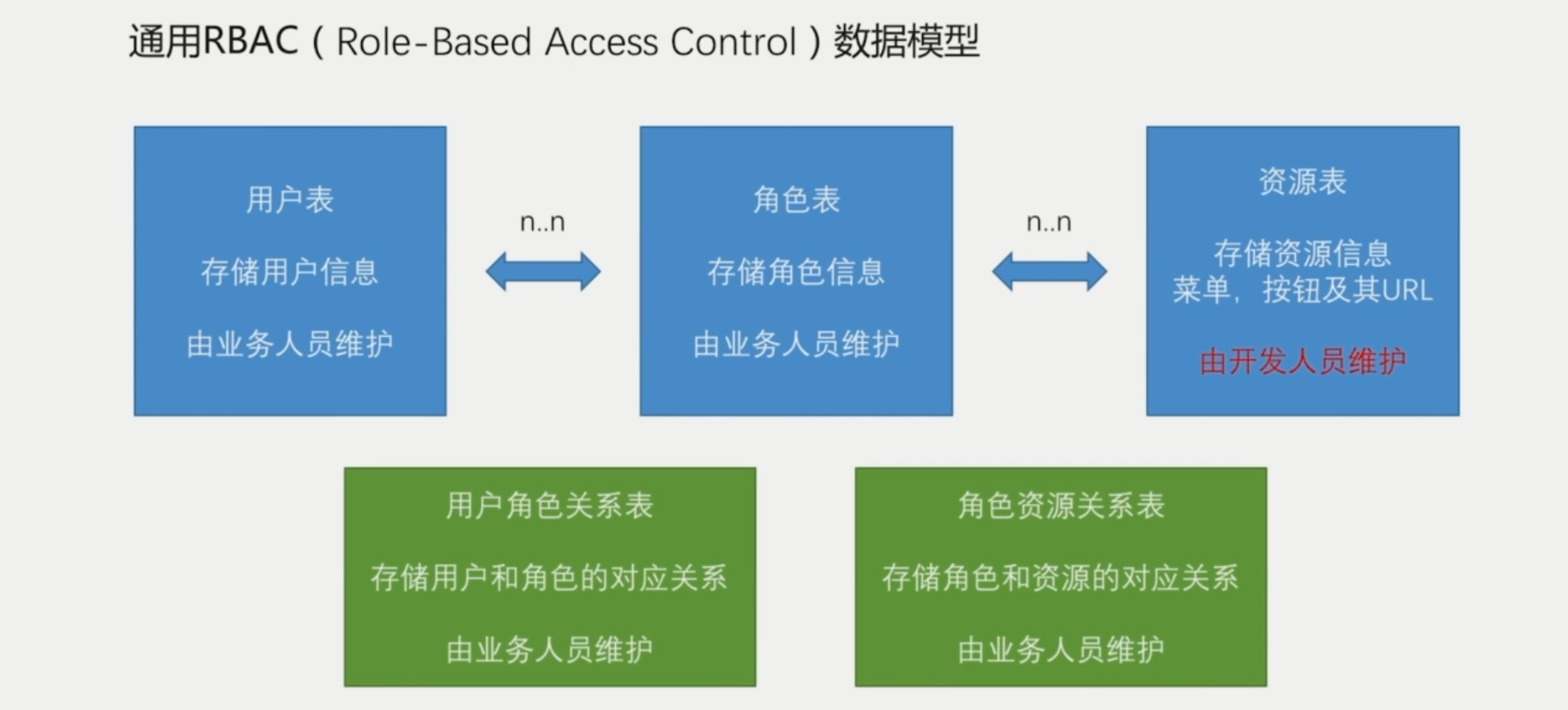

基于角色的权限访问控制(Role-Based Access Control)作为传统访问控制(自主访问,强制访问)的有前景的代替受到广泛的关注。在RBAC中,权限与角色相关联,用户通过成为适当角色的成员而得到这些角色的权限。这就极大地简化了权限的管理。在一个组织中,角色是为了完成各种工作而创造,用户则依据它的责任和资格来被指派相应的角色,用户可以很容易地从一个角色被指派到另一个角色。角色可依新的需求和系统的合并而赋予新的权限,而权限也可根据需要而从某角色中回收。角色与角色的关系可以建立起来以囊括更广泛的客观情况。

2.授权前台页面对接流程

3.代码相关

新建工程 authorize:

pom.xml

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>com.city.security</groupId>

<artifactId>city-security</artifactId>

<version>1.0.0-SNAPSHOT</version>

</parent>

<artifactId>city-security-authorize</artifactId>

<dependencies>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-core</artifactId>

</dependency>

</dependencies>

</project>

RbacService

public interface RbacService {

boolean hasPermission(HttpServletRequest request, Authentication authentication);

}

RbacServiceImpl

@Component("rbacService")

public class RbacServiceImpl implements RbacService {

@Autowired

private AntPathMatcher antPathMatcher = new AntPathMatcher();

@Override

public boolean hasPermission(HttpServletRequest request, Authentication authentication) {

Object principal = authentication.getPrincipal();

boolean hasPermission = false;

if (principal instanceof UserDetails) {

//说明我从数据库查到信息放到这个principal里面

String username = ((UserDetails) principal).getUsername();

//读取用户所拥有的权限

Set<String> urls = new HashSet<String>();

for (String url : urls) {

if(antPathMatcher.match(url,request.getRequestURI())){

hasPermission=true;

break;

}

}

}

return hasPermission;

}

}

修改DemoAuthorizeConifgProvider:

@Component

@Order(Integer.MAX_VALUE)//表示最后读取

public class DemoAuthorizeConifgProvider implements AuthorizeConfigProvider {

@Override

public void config(ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry config) {

System.out.println("---DemoAuthorizeConifgProvider------");

config.anyRequest().access("@rbacService.hasPermission(request,authentication)");

}

}

@Order修改顺序:

//配置permitAll的路径

@Component

@Order(Integer.MIN_VALUE)//最先读取

public class CityAuthorizeConfigProvider implements AuthorizeConfigProvider {

@Autowired

private SecurityProperties securityProperties;

@Override

public void config(ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry config) {

config.antMatchers(

"/static/**","/page/login","/page/failure","/page/mobilePage",

"/code/image","/code/sms","/authentication/mobile",securityProperties.getBrower().getSignUPUrl(),

"/user/register","/page/registerPage","/page/invalidSession","/page/logoutSuccess",securityProperties.getBrower().getSignOutUrl()

)

.permitAll();

}

}

4.基于方法的控制表达式

- 开启使用方法注解的配置

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SpringSecurityConfig extends WebSecurityConfigurerAdapter {

2.四种方法注解:@PreAuthorize、@PostAuthorize、@PreFilter和、PostFilter

- 用法

@PreAuthorize 注解适合进入方法前的权限验证

@PreAuthorize("hasRole('ROLE_ADMIN')")

@GetMapping("/admin")

@ResponseBody

public Object admin(Principal principal) {

return principal;

}

@PreAuthorize("hasAnyRole('ROLE_ADMIN','ROLE_USER') and principal.username.equals(#username)")

@GetMapping("/test/{username}")

@ResponseBody

public Object test(@PathVariable String username) {

return "Hello test";

}

@PostAuthorize 在方法执行后再进行权限验证,适合验证带有返回值的权限

// 这里的returnObject就代表返回的对象

@PostAuthorize("returnObject.username.equals(principal.username)")

@GetMapping("/demo2")

public Object demo2() {

User user = new User("lzc","lzc",AuthorityUtils.commaSeparatedStringToAuthorityList("ROLE_USER"));

return user;

}

@PreFilter可以对集合类型的参数进行过滤,@PostFilter可以对集合类型返回值进行过滤,用法跟上面两种方式类似。

Spring Security的RBAC数据模型嵌入的更多相关文章

- Spring Security实现RBAC权限管理

Spring Security实现RBAC权限管理 一.简介 在企业应用中,认证和授权是非常重要的一部分内容,业界最出名的两个框架就是大名鼎鼎的 Shiro和Spring Security.由于Spr ...

- [转]Spring Security 可动态授权RBAC权限模块实践

RBAC:基于角色的访问控制(Role-Based Access Control) 先在web.xml 中配置一个过滤器(必须在Struts的过滤器之前) <filter> <fil ...

- 基于RBAC的权限控制浅析(结合Spring Security)

嗯,昨天面试让讲我的项目,让我讲讲项目里权限控制那一块的,讲的很烂.所以整理一下. 按照面试官的提问流程来讲: 一.RBAC是个啥东西了? RBAC(Role-Based Access Control ...

- Spring security OAuth2.0认证授权学习第二天(基础概念-RBAC)

RBAC 基于角色的访问控制 基于角色的访问控制用代码实现一下其实就是一个if的问题if(如果有角色1){ } 如果某个角色可以访问某个功能,当某一天其他的另一个角色也可以访问了,那么代码就需要变化, ...

- Spring security OAuth2.0认证授权学习第二天(基础概念-授权的数据模型)

如何进行授权即如何对用户访问资源进行控制,首先需要学习授权相关的数据模型. 授权可简单理解为Who对What(which)进行How操作,包括如下: Who,即主体(Subject),主体一般是指用户 ...

- spring boot:spring security用mysql数据库实现RBAC权限管理(spring boot 2.3.1)

一,用数据库实现权限管理要注意哪些环节? 1,需要生成spring security中user类的派生类,用来保存用户id和昵称等信息, 避免页面上显示用户昵称时需要查数据库 2,如果需要在页面上显示 ...

- Spring Security实现基于RBAC的权限表达式动态访问控制

昨天有个粉丝加了我,问我如何实现类似shiro的资源权限表达式的访问控制.我以前有一个小框架用的就是shiro,权限控制就用了资源权限表达式,所以这个东西对我不陌生,但是在Spring Securit ...

- Spring Security:用户和Spring应用之间的安全屏障

摘要:Spring Security是一个安全框架,作为Spring家族的一员. 本文分享自华为云社区<[云驻共创]深入浅出Spring Security>,作者:香菜聊游戏. 一.前言 ...

- spring security之httpSecurity使用示例

如果在HttpSecurity中配置需要authenticate(),则如果没有登陆,或没有相关权限,则会无法访问 2017-01-02 23:39:32.027 DEBUG 10396 --- [n ...

随机推荐

- win10+py3.6+cuda9.0安装pytorch1.1.0

参考:清华源失效后如何安装pytorch1.01 GPU版本的安装指令为: conda install pytorch torchvision cudatoolkit=9.0 -c pytorch 这 ...

- Redis(一) 数据结构与底层存储 & 事务 & 持久化 & lua

参考文档:redis持久化:http://blog.csdn.net/freebird_lb/article/details/7778981 https://blog.csdn.net/jy69240 ...

- template cannot be keyed. Place the key on real elements instead.

template cannot be keyed. Place the key on real elements instead. 一.总结 一句话总结: 原因:vue不支持在 template 元素 ...

- js正则表达式提取汉字和去掉汉字

//只提取汉字 function GetChinese(strValue) { if(strValue!= null && strValue!= "" ...

- SNPsnap | 筛选最佳匹配的SNP | 富集分析 | CP loci

一个矛盾: GWAS得到的SNP做富集分析的话,通常都会有强的偏向性. co-localization of GWAS signals to gene-dense and high linkage d ...

- Pushing state-of-the-art in 3D content understanding

Pushing state-of-the-art in 3D content understanding 2019-10-31 06:34:08 This blog is copied from: h ...

- Eclipse中SpringBoot项目POM文件报UnKnown的解决方案

在项目中使用spring-boot-starter-parent的2.1.5.RELEASE版本时发现会出现POM错误(Unknown),其实这错误可以无视,但如果你实在看不下去可以在POM中添加如下 ...

- canvas笔记备忘

备忘 1. canvas标签的宽和高设置是标签属性设置, 不是 css 属性设置. 如果用 css 属性设置大小, canvas 会被拉伸. 标签属性例如: class, id, style, wid ...

- C语言宏应用-------#define STR(X) #X

C语言宏应用-------#define STR(X) #X #:会把参数转换为字符串 #define STR(x) #x #define MAX 100 STR(MAX) 会被扩展成" ...

- return & exit . in GO

return结束当前函数,并返回指定值runtime.Goexit结束当前goroutine,其他的goroutine不受影响,主程序也一样继续运行os.Exit会结束当前程序,不管你三七二十一