Shiro集成SSM基于动态URL权限管理(二)

这个案例基于上一个demo扩展而来。所以数据库表,在Shiro集成SSM基于URL权限管理(一)开篇的一致。如果上个demo操作的建议重新导入一次,避免出现问题。

而这次都不是通过固定写在方法上的注解实现的,而是通过权限灵活配置实现的。

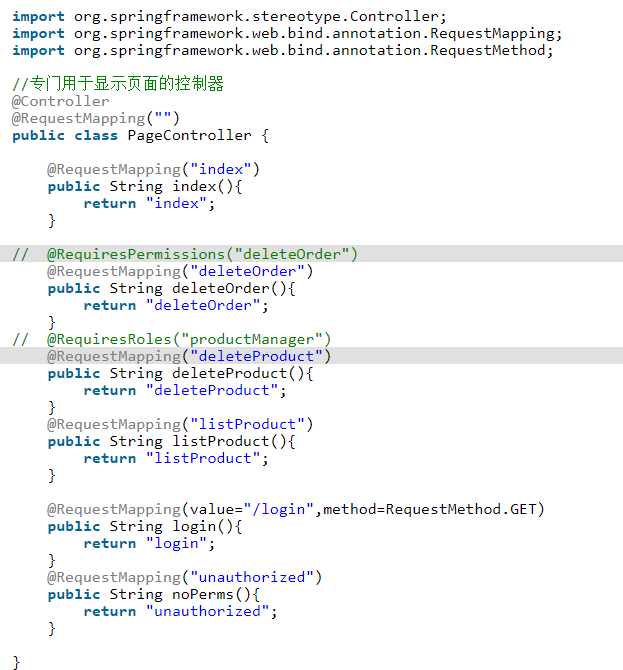

PageController.java

首先是PageController.java 里原本通过注解方式的@RequiresPermissions和@RequiresRoles 注释掉了。

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RequestMethod; //专门用于显示页面的控制器

@Controller

@RequestMapping("")

public class PageController { @RequestMapping("index")

public String index(){

return "index";

} // @RequiresPermissions("deleteOrder")

@RequestMapping("deleteOrder")

public String deleteOrder(){

return "deleteOrder";

}

// @RequiresRoles("productManager")

@RequestMapping("deleteProduct")

public String deleteProduct(){

return "deleteProduct";

}

@RequestMapping("listProduct")

public String listProduct(){

return "listProduct";

} @RequestMapping(value="/login",method=RequestMethod.GET)

public String login(){

return "login";

}

@RequestMapping("unauthorized")

public String noPerms(){

return "unauthorized";

} }

PermissionService.java

增加了两个方法 needInterceptor,listPermissionURLs

代码如下:

import java.util.List;

import java.util.Set; import com.how2java.pojo.Permission;

import com.how2java.pojo.Role; public interface PermissionService {

public Set<String> listPermissions(String userName); public List<Permission> list(); public void add(Permission permission); public void delete(Long id); public Permission get(Long id); public void update(Permission permission); public List<Permission> list(Role role); public boolean needInterceptor(String requestURI); public Set<String> listPermissionURLs(String userName); }

PermissionServiceImpl.java

为两个方法 needInterceptor,listPermissionURLs 增加了实现

needInterceptor 表示是否要进行拦截,判断依据是如果访问的某个url,在权限系统里存在,就要进行拦截。 如果不存在,就放行了。

这一种策略,也可以切换成另一个,即,访问的地址如果不存在于权限系统中,就提示没有拦截。 这两种做法没有对错之分,取决于业务上希望如何制定权限策略。

listPermissionURLs(User user) 用来获取某个用户所拥有的权限地址集合

import java.util.ArrayList;

import java.util.HashSet;

import java.util.List;

import java.util.Set; import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service; import com.how2java.mapper.PermissionMapper;

import com.how2java.mapper.RolePermissionMapper;

import com.how2java.pojo.Permission;

import com.how2java.pojo.PermissionExample;

import com.how2java.pojo.Role;

import com.how2java.pojo.RolePermission;

import com.how2java.pojo.RolePermissionExample;

import com.how2java.service.PermissionService;

import com.how2java.service.RoleService;

import com.how2java.service.UserService; @Service

public class PermissionServiceImpl implements PermissionService { @Autowired

PermissionMapper permissionMapper;

@Autowired

UserService userService;

@Autowired

RoleService roleService;

@Autowired

RolePermissionMapper rolePermissionMapper; @Override

public Set<String> listPermissions(String userName) {

Set<String> result = new HashSet<>();

List<Role> roles = roleService.listRoles(userName); List<RolePermission> rolePermissions = new ArrayList<>(); for (Role role : roles) {

RolePermissionExample example = new RolePermissionExample();

example.createCriteria().andRidEqualTo(role.getId());

List<RolePermission> rps = rolePermissionMapper.selectByExample(example);

rolePermissions.addAll(rps);

} for (RolePermission rolePermission : rolePermissions) {

Permission p = permissionMapper.selectByPrimaryKey(rolePermission.getPid());

result.add(p.getName());

} return result;

} @Override

public void add(Permission u) {

permissionMapper.insert(u);

} @Override

public void delete(Long id) {

permissionMapper.deleteByPrimaryKey(id);

} @Override

public void update(Permission u) {

permissionMapper.updateByPrimaryKeySelective(u);

} @Override

public Permission get(Long id) {

return permissionMapper.selectByPrimaryKey(id);

} @Override

public List<Permission> list() {

PermissionExample example = new PermissionExample();

example.setOrderByClause("id desc");

return permissionMapper.selectByExample(example); } @Override

public List<Permission> list(Role role) {

List<Permission> result = new ArrayList<>();

RolePermissionExample example = new RolePermissionExample();

example.createCriteria().andRidEqualTo(role.getId());

List<RolePermission> rps = rolePermissionMapper.selectByExample(example);

for (RolePermission rolePermission : rps) {

result.add(permissionMapper.selectByPrimaryKey(rolePermission.getPid()));

} return result;

} @Override

public boolean needInterceptor(String requestURI) {

List<Permission> ps = list();

for (Permission p : ps) {

if (p.getUrl().equals(requestURI))

return true;

}

return false;

} @Override

public Set<String> listPermissionURLs(String userName) {

Set<String> result = new HashSet<>();

List<Role> roles = roleService.listRoles(userName); List<RolePermission> rolePermissions = new ArrayList<>(); for (Role role : roles) {

RolePermissionExample example = new RolePermissionExample();

example.createCriteria().andRidEqualTo(role.getId());

List<RolePermission> rps = rolePermissionMapper.selectByExample(example);

rolePermissions.addAll(rps);

} for (RolePermission rolePermission : rolePermissions) {

Permission p = permissionMapper.selectByPrimaryKey(rolePermission.getPid());

result.add(p.getUrl());

} return result;

} }

URLPathMatchingFilter.java

PathMatchingFilter 是shiro 内置过滤器 PathMatchingFilter 继承了这个它。

基本思路如下:

1. 如果没登录就跳转到登录

2. 如果当前访问路径没有在权限系统里维护,则允许访问

3. 当前用户所拥有的权限如果不包含当前的访问地址,则跳转到/unauthorized,否则就允许访问。

代码如下:

import java.util.Set; import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authz.UnauthorizedException;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.web.filter.PathMatchingFilter;

import org.apache.shiro.web.util.WebUtils;

import org.springframework.beans.factory.annotation.Autowired; import com.how2java.service.PermissionService; public class URLPathMatchingFilter extends PathMatchingFilter {

@Autowired

PermissionService permissionService; @Override

protected boolean onPreHandle(ServletRequest request, ServletResponse response, Object mappedValue)

throws Exception {

String requestURI = getPathWithinApplication(request); System.out.println("requestURI:" + requestURI); Subject subject = SecurityUtils.getSubject();

// 如果没有登录,就跳转到登录页面

if (!subject.isAuthenticated()) {

WebUtils.issueRedirect(request, response, "/login");

return false;

} // 看看这个路径权限里有没有维护,如果没有维护,一律放行(也可以改为一律不放行)

boolean needInterceptor = permissionService.needInterceptor(requestURI);

if (!needInterceptor) {

return true;

} else {

boolean hasPermission = false;

String userName = subject.getPrincipal().toString();

Set<String> permissionUrls = permissionService.listPermissionURLs(userName);

for (String url : permissionUrls) {

// 这就表示当前用户有这个权限

if (url.equals(requestURI)) {

hasPermission = true;

break;

}

} if (hasPermission)

return true;

else {

UnauthorizedException ex = new UnauthorizedException("当前用户没有访问路径 " + requestURI + " 的权限"); subject.getSession().setAttribute("ex", ex); WebUtils.issueRedirect(request, response, "/unauthorized");

return false;

} } }

}

applicationContext-shiro.xml

首先声明URLPathMatchingFilter 过滤器

<bean id="urlPathMatchingFilter" class="com.how2java.filter.URLPathMatchingFilter"/>

在shiro中使用这个过滤器

<entry key="url" value-ref="urlPathMatchingFilter" />

过滤规则是所有访问

/** = url

代码如下:

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://www.springframework.org/schema/beans" xmlns:util="http://www.springframework.org/schema/util"

xmlns:context="http://www.springframework.org/schema/context" xmlns:p="http://www.springframework.org/schema/p"

xmlns:tx="http://www.springframework.org/schema/tx" xmlns:mvc="http://www.springframework.org/schema/mvc"

xmlns:aop="http://www.springframework.org/schema/aop"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-4.0.xsd http://www.springframework.org/schema/tx

http://www.springframework.org/schema/tx/spring-tx-4.0.xsd http://www.springframework.org/schema/context

http://www.springframework.org/schema/context/spring-context-4.0.xsd http://www.springframework.org/schema/mvc

http://www.springframework.org/schema/mvc/spring-mvc.xsd http://www.springframework.org/schema/aop

http://www.springframework.org/schema/aop/spring-aop-4.0.xsd http://www.springframework.org/schema/util

http://www.springframework.org/schema/util/spring-util.xsd"> <!-- url过滤器 -->

<bean id="urlPathMatchingFilter" class="com.how2java.filter.URLPathMatchingFilter"/> <!-- 配置shiro的过滤器工厂类,id- shiroFilter要和我们在web.xml中配置的过滤器一致 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<!-- 调用我们配置的权限管理器 -->

<property name="securityManager" ref="securityManager" />

<!-- 配置我们的登录请求地址 -->

<property name="loginUrl" value="/login" />

<!-- 如果您请求的资源不再您的权限范围,则跳转到/403请求地址 -->

<property name="unauthorizedUrl" value="/unauthorized" />

<!-- 退出 -->

<property name="filters">

<util:map>

<entry key="logout" value-ref="logoutFilter" />

<entry key="url" value-ref="urlPathMatchingFilter" />

</util:map>

</property>

<!-- 权限配置 -->

<property name="filterChainDefinitions">

<value>

<!-- anon表示此地址不需要任何权限即可访问 -->

/login=anon

/index=anon

/static/**=anon

<!-- 只对业务功能进行权限管理,权限配置本身不需要没有做权限要求,这样做是为了不让初学者混淆 -->

/config/**=anon

/doLogout=logout

<!--所有的请求(除去配置的静态资源请求或请求地址为anon的请求)都要通过过滤器url -->

/** = url

</value>

</property>

</bean>

<!-- 退出过滤器 -->

<bean id="logoutFilter" class="org.apache.shiro.web.filter.authc.LogoutFilter">

<property name="redirectUrl" value="/index" />

</bean> <!-- 会话ID生成器 -->

<bean id="sessionIdGenerator"

class="org.apache.shiro.session.mgt.eis.JavaUuidSessionIdGenerator" />

<!-- 会话Cookie模板 关闭浏览器立即失效 -->

<bean id="sessionIdCookie" class="org.apache.shiro.web.servlet.SimpleCookie">

<constructor-arg value="sid" />

<property name="httpOnly" value="true" />

<property name="maxAge" value="-1" />

</bean>

<!-- 会话DAO -->

<bean id="sessionDAO"

class="org.apache.shiro.session.mgt.eis.EnterpriseCacheSessionDAO">

<property name="sessionIdGenerator" ref="sessionIdGenerator" />

</bean>

<!-- 会话验证调度器,每30分钟执行一次验证 ,设定会话超时及保存 -->

<bean name="sessionValidationScheduler"

class="org.apache.shiro.session.mgt.ExecutorServiceSessionValidationScheduler">

<property name="interval" value="1800000" />

<property name="sessionManager" ref="sessionManager" />

</bean>

<!-- 会话管理器 -->

<bean id="sessionManager"

class="org.apache.shiro.web.session.mgt.DefaultWebSessionManager">

<!-- 全局会话超时时间(单位毫秒),默认30分钟 -->

<property name="globalSessionTimeout" value="1800000" />

<property name="deleteInvalidSessions" value="true" />

<property name="sessionValidationSchedulerEnabled" value="true" />

<property name="sessionValidationScheduler" ref="sessionValidationScheduler" />

<property name="sessionDAO" ref="sessionDAO" />

<property name="sessionIdCookieEnabled" value="true" />

<property name="sessionIdCookie" ref="sessionIdCookie" />

</bean> <!-- 安全管理器 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="databaseRealm" />

<property name="sessionManager" ref="sessionManager" />

</bean>

<!-- 相当于调用SecurityUtils.setSecurityManager(securityManager) -->

<bean

class="org.springframework.beans.factory.config.MethodInvokingFactoryBean">

<property name="staticMethod"

value="org.apache.shiro.SecurityUtils.setSecurityManager" />

<property name="arguments" ref="securityManager" />

</bean> <!-- 密码匹配器 -->

<bean id="credentialsMatcher" class="org.apache.shiro.authc.credential.HashedCredentialsMatcher">

<property name="hashAlgorithmName" value="md5"/>

<property name="hashIterations" value="2"/>

<property name="storedCredentialsHexEncoded" value="true"/>

</bean> <bean id="databaseRealm" class="com.how2java.realm.DatabaseRealm">

<property name="credentialsMatcher" ref="credentialsMatcher"/>

</bean> <!-- 保证实现了Shiro内部lifecycle函数的bean执行 -->

<bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor" />

</beans>

jsp做了些文字上的改动

index.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8"> <%@ taglib uri="http://java.sun.com/jsp/jstl/core" prefix="c"%> <link rel="stylesheet" type="text/css" href="static/css/style.css" /> </head>

<body> <div class="workingroom">

<div class="loginDiv"> <c:if test="${empty subject.principal}">

<a href="login">登录</a><br>

</c:if>

<c:if test="${!empty subject.principal}">

<span class="desc">你好,${subject.principal},</span>

<a href="doLogout">退出</a><br>

</c:if> <a href="listProduct">查看产品</a><span class="desc">(要有查看产品权限, zhang3有,li4 有)</span><br>

<a href="deleteProduct">删除产品</a><span class="desc">(要有删除产品权限, zhang3有,li4 有)</span><br>

<a href="deleteOrder">删除订单</a><span class="desc">(要有删除订单权限, zhang3有,li4没有)</span><br>

</div> </body>

</html>

deleteOrder.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8" import="java.util.*"%> <!DOCTYPE html> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<link rel="stylesheet" type="text/css" href="static/css/style.css" /> <div class="workingroom"> deleteOrder.jsp,能进来<br>就表示拥有 deleteOrder 权限

<br>

<a href="#" onClick="javascript:history.back()">返回</a>

</div>

deleteProduct.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8" import="java.util.*"%> <!DOCTYPE html> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<link rel="stylesheet" type="text/css" href="static/css/style.css" /> <div class="workingroom"> deleteProduct.jsp,能进来<br>就表示拥有 deleteProduct 权限

<br>

<a href="#" onClick="javascript:history.back()">返回</a>

</div>

listProduct.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8" import="java.util.*"%> <!DOCTYPE html> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<link rel="stylesheet" type="text/css" href="static/css/style.css" /> <div class="workingroom"> listProduct.jsp,能进来<br>就表示拥有 listProduct 权限

<br>

<a href="#" onClick="javascript:history.back()">返回</a>

</div>

打开浏览器测试,finish。

重启Tomcat测试,业务测试地址:

权限配置测试地址:

为什么角色不对应URL

权限通过url进行灵活配置了。 但是角色还没有和url对应起来。 为什么不把角色也对应起来呢?

从代码开发的角度讲是可以做的,无非就是在 role表上增加一个url 字段。 但是从权限管理本身的角度看,当一个url 既对应权限表的数据,又对应角色表的数据,反而容易产生混淆。

反倒是现在这种,url地址,仅仅和权限表关联起来,在逻辑上明晰简单,也更容易维护。 所以就放弃了角色表也进行url维护的做法了。

最后,同样地,需要demo的留言私发!!!

Shiro集成SSM基于动态URL权限管理(二)的更多相关文章

- 基于shiro+jwt的真正rest url权限管理,前后端分离

代码地址如下:http://www.demodashi.com/demo/13277.html bootshiro & usthe bootshiro是基于springboot+shiro+j ...

- 【shiro】(2)---基于RUL的权限管理

基于RUL的权限管理 我想在写shiro权限管理认证前,先来一个基于URL实现的权限管理控制. 一.基于URI的权限业务逻辑 实现思路: 将系统操作的每个url配置在权限表中,将权限对应 ...

- Shiro集成SSM基于URL权限管理(一)

学习了shiro之后,我们就可以说尝试把shiro加入ssm中,并做一套基于URL的权限管理. 其他的准备工作就不多说了,直接动手操作,看到效果再去理解. 表结构 执行如下,数据库名字可以自行修改,不 ...

- 第十九章 动态URL权限控制——《跟我学Shiro》

目录贴:跟我学Shiro目录贴 用过Spring Security的朋友应该比较熟悉对URL进行全局的权限控制,即访问URL时进行权限匹配:如果没有权限直接跳到相应的错误页面.Shiro也支持类似的机 ...

- Shiro学习(19)动态URL权限限制

用过spring Security的朋友应该比较熟悉对URL进行全局的权限控制,即访问URL时进行权限匹配:如果没有权限直接跳到相应的错误页面.Shiro也支持类似的机制,不过需要稍微改造下来满足实际 ...

- Spring Security 动态url权限控制(三)

一.前言 本篇文章将讲述Spring Security 动态分配url权限,未登录权限控制,登录过后根据登录用户角色授予访问url权限 基本环境 spring-boot 2.1.8 mybatis-p ...

- 基于DDDLite的权限管理OpenAuth.net 1.0版正式发布

距离上一篇OpenAuth.net的文章已经有5个多月了,在这段时间里项目得到了很多朋友的认可,开源中国上面的Star数接近300,于是坚定了我做下去的信心.最近稍微清闲点,正式推出1.0版,并在阿里 ...

- 10.spring-boot基于角色的权限管理页面实现

10.spring-boot基于角色的权限管理页面实现

- 转:JAVAWEB开发之权限管理(二)——shiro入门详解以及使用方法、shiro认证与shiro授权

原文地址:JAVAWEB开发之权限管理(二)——shiro入门详解以及使用方法.shiro认证与shiro授权 以下是部分内容,具体见原文. shiro介绍 什么是shiro shiro是Apache ...

随机推荐

- tomcat 配置域名证书

tomcat 配置域名证书 示例: <!--" protocol="HTTP/1.1" connectionTimeout=" redirectPort= ...

- 3-开发共享版APP(接入指南)-设备接入说明:使用隐藏配置

https://www.cnblogs.com/yangfengwu/p/11273226.html 该APP安装包下载链接: http://www.mnif.cn/appapk/IotDevelop ...

- (10)Go结构体struct

结构体 Go语言中的基础数据类型可以表示一些事物的基本属性,但是当我们想表达一个事物的全部或部分属性时,这时候再用单一的基本数据类型明显就无法满足需求了,Go语言提供了一种自定义数据类型,可以封装多个 ...

- nRF51822 Beacon 扫描请求包的设置

Nordic 公司自己做有 iBeacon的板子和 SDK,很少有人拥有这个SDK,我最近在朋友那也拿到了一个,但是还没有时间看. 现在我们用普通的SDK自带的 Beacon 例程来做开发,开发的时相 ...

- mysql5.7 之 sql_mode=only_full_group_by问题

在使用查询时,使用到了group by 分组查询,报如下错误: ERROR (): In aggregated query without GROUP BY, expression # of SELE ...

- java单元测试之如何实现异步接口的测试案例

测试是软件发布的重要环节,单元测试在实际开发中是一种常用的测试方法,java单元测试主要用junit,最新是junit5,本人开发一般用junit4.因为单元测试能够在软件模块组合之前尽快发现问题,所 ...

- mysql Last_SQL_Errno: 1197 Coordinator stopped because there were error(s) in the worker(s)问题处理

Last_SQL_Errno: 1197 Coordinator stopped because there were error(s) in the worker(s). The most rece ...

- JMeter压测“java.net.SocketException: Socket closed”解决方法 - Andrea-Pirlo

报错详情: 引起 java.net.SocketException: Socket closed 错误的原因通常是 未设置连接的超时时间. 解决方法: 该问题可以尝试通过以下方法解决. 如果在 HTT ...

- jdk1.7 64位官方下载

平时要新装一个系统环境,或者下载最新的jdk,就需要到oracle官网去下载一个jdk,而目前生产环境都是1.7的环境下开发完成的,需要下载1.7版本的jdk,oracle官方网站的默认下载页面是1. ...

- SVN + Jenkins 构建自动部署

1. 前言 因为研发部门不想把他们的源代码 git 到服务器再编译,git + maven + jenkins 的方式行不通,于是采用 svn + jenkins的方式,流程如下: 只需要 程序员 手 ...