Android App渗透测试工具drozer,Qark,Androguard

一. drozer简介

drozer(以前称为Mercury)是一款Android安全测试框架。

drozer允许您通过承担应用程序的角色并与Dalvik VM,其他应用程序的IPC端点和底层操作系统进行交互来搜索应用程序和设备中的安全漏洞。

drozer提供工具来帮助您使用,共享和理解公共Android漏洞。它可以帮助您通过开发或社会工程将drozer Agent部署到设备。使用weasel(MWR的高级开发负载)drozer能够通过安装完整代理,将有限代理注入正在运行的进程或连接反向shell以充当远程访问工具(RAT)来最大化其可用权限。

项目地址:https://github.com/mwrlabs/drozer

Mac 安装drozer

1. 安装Python 2.7(系统自带)

2. 安装Protobuf 2.6 or greater

sudo pip install protobuf

3. 安装Pyopenssl 16.2 or greater

sudo pip install pyopenssl

4. 安装Twisted 10.2 or greater

sudo pip install twisted

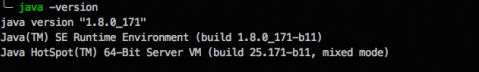

5. 安装JDK 1.7

这里我安装的是JDK 1.8,最后也安装成功了。

6. 安装Python的service_identity模块(不安装的话后面运行drozer时总会显示警告)

sudo pip install service_identity

7. 安装 adb(Android Debug Bridge)

可以去 https://developer.android.com/studio/releases/platform-tools下载相应平台上的安装包,解压后配置下环境变量即可,这里仅演示Mac下的安装方式:

安装homebrew(已安装的话可跳过)

ruby -e “$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)”

安装adb

brew install android-platform-tools

测试是否安装成功

adb devices

如果不报错就说明安装成功啦。

8. 安装drozer

到 https://labs.mwrinfosecurity.com/tools/drozer/ 下载相应平台的安装包:

这里我下载的是drozer(Python .whl)

然后进入文件所在目录,执行以下命令:

sudo pip install drozer-2.x.x-py2-none-any.whl

注意:这里的2.x.x要替换成自己下载的版本,比如这里下载的是2.4.4,就替换成2.4.4

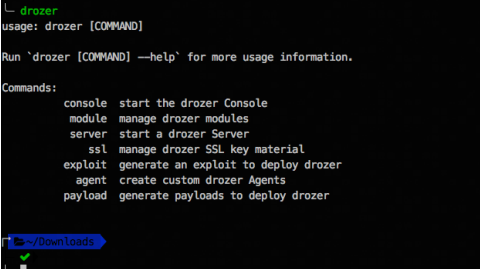

安装成功后,执行drozer命令后输出如下:

Windows和Linux平台上的安装大体上类似,就不一一测试了。

客户端安装

同样到:https://labs.mwrinfosecurity.com/tools/drozer/ 下载客户端,也就是drozer(Agent .apk only),然后安装到手机或者模拟器上就好

使用Android模拟器:

如果使用Android模拟器,则需要设置合适的端口,以便PC可以连接到模拟器内部或设备上的代理打开的TCP套接字。默认情况下,drozer使用端口31415:

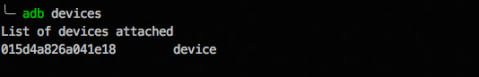

列出所有设备:

adb devices

接着执行:

╰─ adb forward tcp:31415 tcp:31415

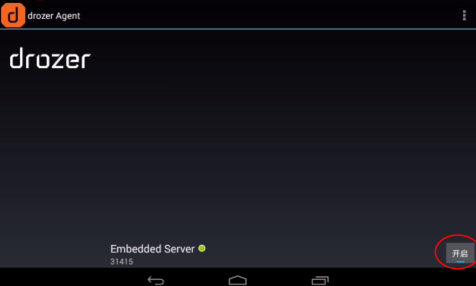

启动移动设备中的drozer agent,将右下角的关闭置为打开状态:

然后,使用drozer控制台进行连接,在PC终端中执行以下命令:

╰─ drozer console connect

如果连接成功,PC终端效果如下:

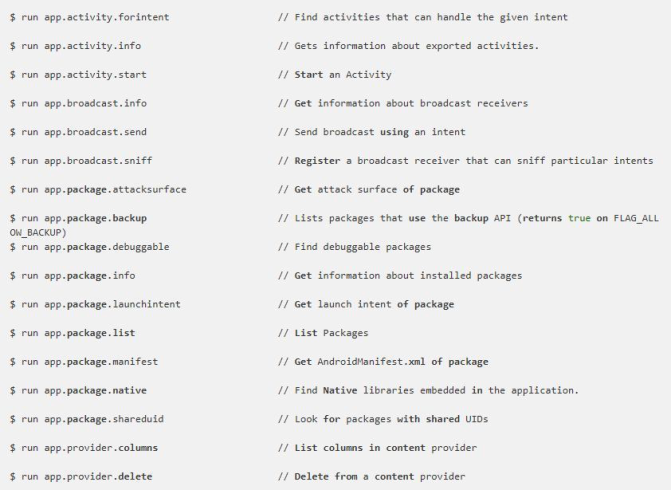

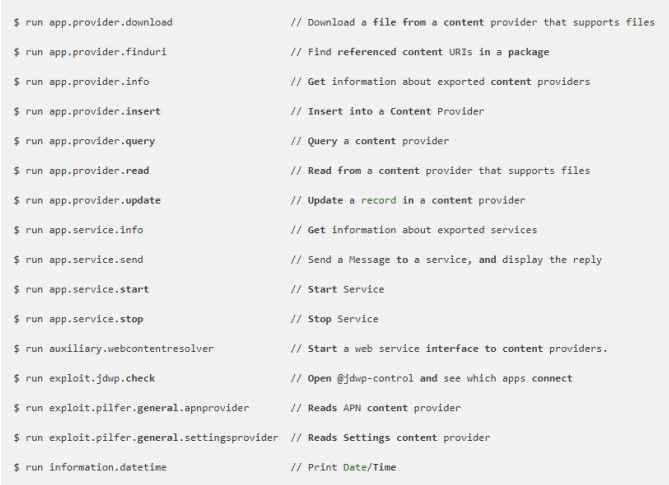

常用命令:

dz> run app.package.list #列出设备中安装的包

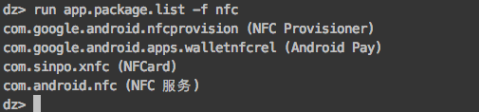

dz> run app.package.list -f nfc #列出模糊的包名匹配

dz> run app.package.info #获取安装包的详细信息

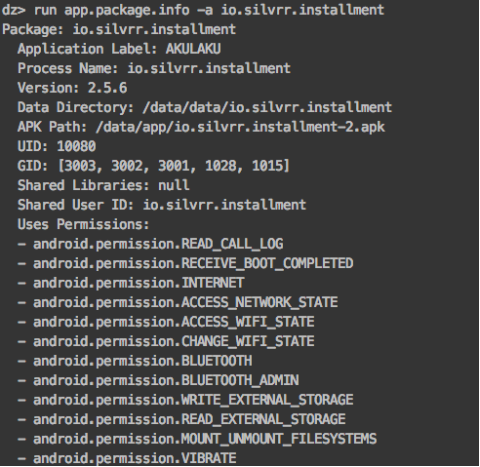

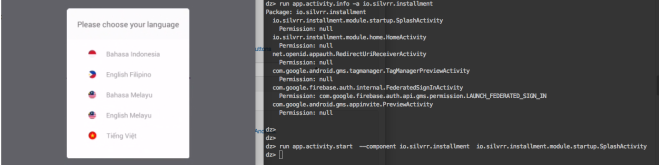

dz> run app.package.info -a io.silvrr.installment #列举指定包的信息

dz> run app.package.info -p android.permission.RECEIVE_SMS #列出具有相应权限的包

dz> run app.activity.info #列出设备上所有包的activity

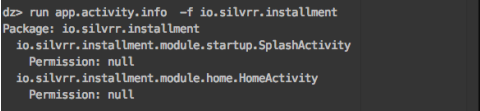

dz> run app.activity.info -f io.silvrr.installment #搜索包的activity

dz> run app.provider.info #列出设备上所有的provider

dz> run app.service.info #列出去设备上所有的service

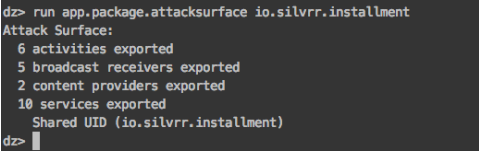

dz> run app.package.attacksurface io.silvrr.installment #查看此包的攻击面

6个可导出的activities

5个可导出的broadcast

2个可导出的providers

10个可导出的services

列出包的activity

dz> run app.activity.info -a io.silvrr.installment

io.silvrr.installment.module.startup.SplashActivity 这个activity应该是启动的,我们尝试启动它

run app.activity.start --component 【包名】 【组件名】

dz> run app.activity.start --component io.silvrr.installment io.silvrr.installment.module.startup.SplashActivity

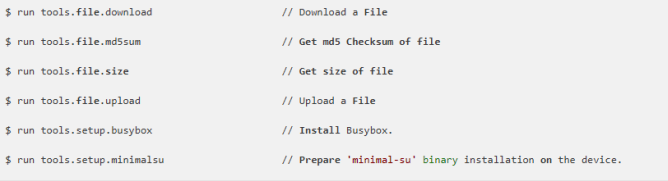

其他用法如下:

Dex是Android系统中可以在Dalvik虚拟机上直接运行的文件格式。java源代码经过ADT的复杂编译后转换成Dex文件,这是一个逐步优化的过程。Dex文件的指令码就是Dalvik虚拟机专有的一套指令集,专门为嵌入式系统优化过,相比标准java的.class文件,它体积小,运行效率高

二. Androguard

Androguard简介:

Androguard是一款使用Python编写的跨平台的Android逆向工具,它可以在 Linux/Windows/OSX上运行。使用它可以反编译android应用,也可以用来做android app的静态分析(static analysis)。

安装Androguard:

sudo pip install -U androguard

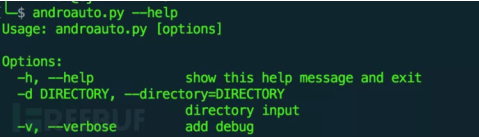

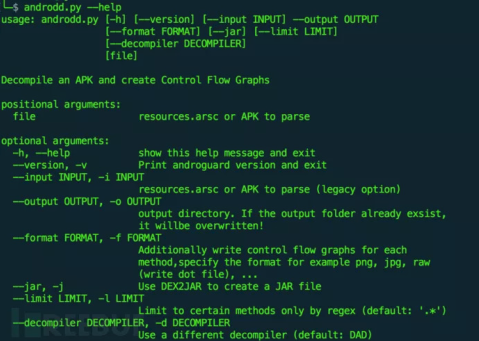

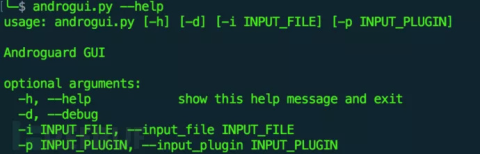

Androguard的使用:

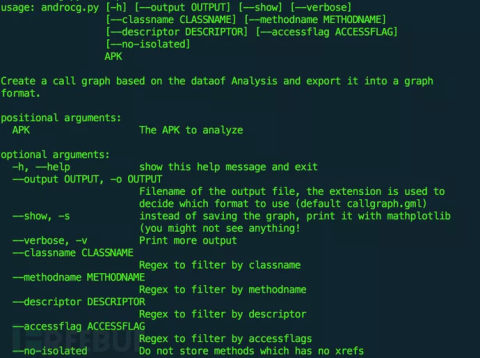

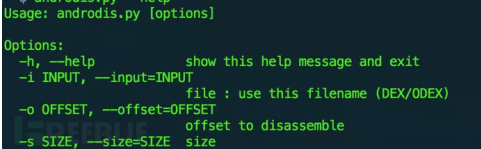

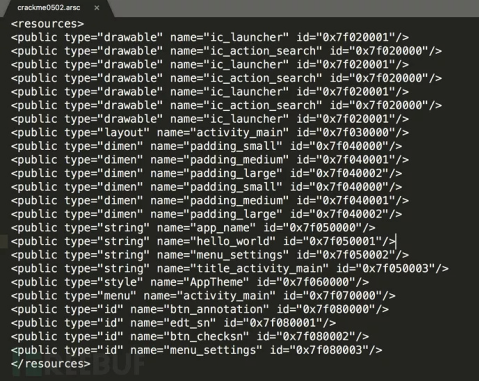

主要文件:

使用方法:

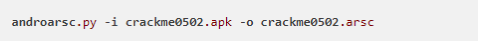

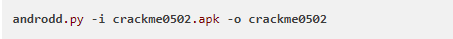

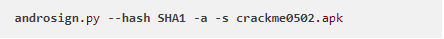

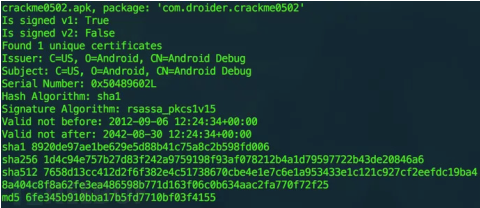

实例:

执行完该命令后,所有输出均在crackme0502中

更详细的使用方法请参考:

https://media.readthedocs.org/pdf/androguard/latest/androguard.pdf

常用的Android 渗透测试框架除了文章中提到的,还有好几个,不过这里限于篇幅原因就先写这么多吧!

参考文章:

http://blog.orleven.com/2017/06/22/android-base/

三. Qark

https://github.com/linkedin/qark

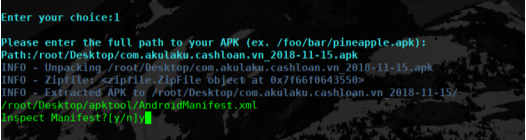

输入y提取manifest文件

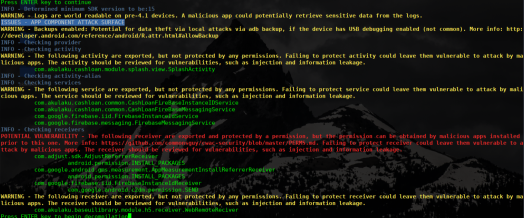

对manifest 文件进行了安全评估结果

开始静态反编译分析

代码静态分析的结果:

Android App渗透测试工具drozer,Qark,Androguard的更多相关文章

- Android App渗透测试工具汇总

网上搜集了一些App安全学习教程及工具,项目地址:https://github.com/Brucetg/App_Security 一. drozer简介 drozer(以前称为Mercury)是一款A ...

- Monkey Android app稳定性测试工具之Monkey使用教程

Monkey Android app稳定性测试工具之Monkey使用教程 by:授客 QQ:1033553122 由于篇幅问题,仅提供百度网盘下载链接: Android app稳定性测试工具之Monk ...

- 安卓渗透测试工具——Drozer(安装和使用)

移动端渗透测试工具相比丰富的web端真的是少之又少,最近在做app的安全测试,用到了drozer,drozer的安装过程真的是太心酸了,中间报错了有6次才成功安装.. 一.环境准备 首先准备以下环境: ...

- android app 压力测试工具-monkey tool

一.什么是Monkey? Monkey测试是Android自动化测试的一种手段,Monkey测试本身非常简单,就是模拟用户的按键输入,触摸屏输入,手势输入等,看设备多长时间会出异常. Monkey是A ...

- 安卓渗透测试工具Drozer学习笔记

下载,并安装. pip安装即可,安装完成后可能会出现缺少twisted依赖库的问题 ➜ vul git:(master) ✗ drozer console connect drozer Server ...

- Android平台下渗透测试工具大集合

Android平台下渗透测试工具大集合 分享一个google的项目,各种Android下的渗透测试工具. Ad Network Detector (1.2): http://market.androi ...

- Android APP压力测试(一)之Monkey工具介绍

Android APP压力测试(一) 之Monkey工具介绍 前言 本文主要介绍Monkey工具.Monkey测试是Android平台自动化测试的一种手段,通过Monkey程序模拟用户触摸屏幕.滑动. ...

- Android APP压力测试(三)之Monkey日志自动分析脚本

Android APP压力测试(三) 之Monkey日志自动分析脚本 前言 上次说要分享Monkey日志的分析脚本,这次贴出来分享一下,废话不多说,请看正文. [目录] 1.Monkey日志分析脚本 ...

- Android App 压力测试 monkeyrunner

Android App 压力测试 第一部分 背景 1. 为什么要开展压力测试? 2. 什么时候开展压力测试?第二部分 理论 1. 手工测试场景 2. 自动测试创建 3. Monkey工具 4. ADB ...

随机推荐

- LoadRunner性能测试工具

1:LoadRunner是一款性能测试软件,通过模拟真实的用户行为,通过负载.并发和性能实时监控以及完成后的测试报告,分析系统可能存在的瓶颈,LoadRunner最为有效的手段之一应该就是并发的控制. ...

- Vlan ---虚拟局域网

VLAN是一种将局域网(LAN)设备从逻辑上划分(注意,不是从物理上划分)成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术.VLAN(Virtual Local A ...

- mybatis一对一映射配置详解

听说mybatis一对一有三种写法,今天我试了一下. 数据库表准备 为了偷懒,我直接就拿用户权限菜单里的菜单表和菜单与权限的中间表做实现,他们原来是多对多的关系,这边我假设这两张表是一对一. 表 g ...

- 以太坊ERC20代币开发

以太坊ERC20代币开发首先需要对以太坊,代币,ERC20,智能合约等以太坊代币开发中的基本概念有了解.根据我们的示例代码就可以发行自己的以太坊代币. 什么是ERC20 可以把ERC20简单理解成以太 ...

- Servlet到底是单例还是多例你了解吗?

为一个Java Web开发者,你一定了解和学习过Servlet.或许还曾在面试中被问到过Servelt是单例还是多例这个问题. 遇到这个问题,你是否曾深入了解过,还是百度或者Google了一下,得到答 ...

- FPGA学习笔记(一)——初识FPGA

###### [该随笔部分内容转载自小梅哥] ######### FPGA(Field-Programmable Gate Array,现场可编程门阵列),正如其名,FPGA内部有大量的可 ...

- node.js 使用forever守护进程

//forever的安装:npm install forever -g//使用forever启动守护进程:forever start 路径/your_app.js//关闭守护进程:forever st ...

- 玩转web之ligerui(二)---前缀编码生成树(分级码)实现树型表格

请珍惜小编劳动成果,该文章为小编原创,转载请注明出处. 背景: 在ligerui中(其他uI可能也大同小异),实现树形表格可以通过父子节点,也可以通过前缀编码生成树去实现,而使 ...

- 第三天 Java语言基础

一.三元运算符 三元运算符,也称为三目运算符或问号冒号运算符.即有三个表达式参与的运算表达式.既然是个运算符,那么运算完必须有运算结果. 1)三元运算符的格式 (表达式1)?表达式2:表达式3: 2) ...

- BZOJ_1864_[Zjoi2006]三色二叉树_树形DP

BZOJ_1864_[Zjoi2006]三色二叉树_树形DP 题意: 分析:递归建树,然后DP,从子节点转移. 注意到红色和蓝色没有区别,因为我们可以将红蓝互换而方案是相同的.这样的话我们只需要知道当 ...