python之路----黏包的解决方案

黏包的解决方案

远程执行命令

# server 下发命令 给client

import socket

sk = socket.socket()

sk.bind(('127.0.0.1',8080))

sk.listen()

conn,addr = sk.accept()

while True:

cmd = input('>>>')

if cmd == 'q':

conn.send(b'q')

break

conn.send(cmd.encode('gbk'))

res = conn.recv(1024).decode('gbk')

print(res)

conn.close()

sk.close()

server端

# 接收server端的命令之后在自己的机器上执行

import socket

import subprocess sk = socket.socket()

sk.connect(('127.0.0.1',8080))

while True:

cmd = sk.recv(1024).decode('gbk')

if cmd == 'q':

break

res = subprocess.Popen(cmd,shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

sk.send(res.stdout.read())

sk.send(res.stderr.read())

sk.close()

client端

黏包的触发

情况一:

import socket

sk = socket.socket()

sk.bind(('127.0.0.1',8090))

sk.listen() conn,addr = sk.accept()

ret = conn.recv(2)

ret2 = conn.recv(10)

print(ret)

print(ret2) conn.close()

sk.close() # 不知道客户端发送的数据的长度

server端1

import socket sk = socket.socket()

sk.connect(('127.0.0.1',8090)) sk.send(b'hello,egg') sk.close()

client端1

情况二:

sk.listen() conn,addr = sk.accept()

ret1 = conn.recv(12)

print(ret1)

ret2 = conn.recv(12) #

ret3 = conn.recv(12) #

print(ret2)

print(ret3)

conn.close()

sk.close() # windows 会发送一个空消息 直接报错

server端2

import socket sk = socket.socket()

sk.connect(('127.0.0.1',8090)) sk.send(b'hello')

import time

time.sleep(0.01)

sk.send(b'egg') sk.close() # 优化算法

# 连续的 小数据包 会被合并

client端2

解决方案一

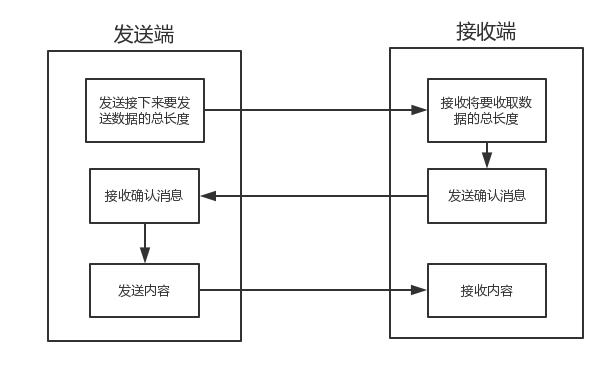

问题的根源在于,接收端不知道发送端将要传送的字节流的长度,所以解决粘包的方法就是围绕,如何让发送端在发送数据前,把自己将要发送的字节流总大小让接收端知晓,然后接收端来一个死循环接收完所有数据。

#_*_coding:utf-8_*_

import socket,subprocess

ip_port=('127.0.0.1',8080)

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1) s.bind(ip_port)

s.listen(5) while True:

conn,addr=s.accept()

print('客户端',addr)

while True:

msg=conn.recv(1024)

if not msg:break

res=subprocess.Popen(msg.decode('utf-8'),shell=True,\

stdin=subprocess.PIPE,\

stderr=subprocess.PIPE,\

stdout=subprocess.PIPE)

err=res.stderr.read()

if err:

ret=err

else:

ret=res.stdout.read()

data_length=len(ret)

conn.send(str(data_length).encode('utf-8'))

data=conn.recv(1024).decode('utf-8')

if data == 'recv_ready':

conn.sendall(ret)

conn.close()

server端

#_*_coding:utf-8_*_

import socket,time

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

res=s.connect_ex(('127.0.0.1',8080)) while True:

msg=input('>>: ').strip()

if len(msg) == 0:continue

if msg == 'quit':break s.send(msg.encode('utf-8'))

length=int(s.recv(1024).decode('utf-8'))

s.send('recv_ready'.encode('utf-8'))

send_size=0

recv_size=0

data=b''

while recv_size < length:

data+=s.recv(1024)

recv_size+=len(data) print(data.decode('utf-8'))

client端

存在的问题:

程序的运行速度远快于网络传输速度,所以在发送一段字节前,先用send去发送该字节流长度,这种方式会放大网络延迟带来的性能损耗

解决方案进阶

刚刚的方法,问题在于我们我们在发送

我们可以借助一个模块,这个模块可以把要发送的数据长度转换成固定长度的字节。这样客户端每次接收消息之前只要先接受这个固定长度字节的内容看一看接下来要接收的信息大小,那么最终接受的数据只要达到这个值就停止,就能刚好不多不少的接收完整的数据了。

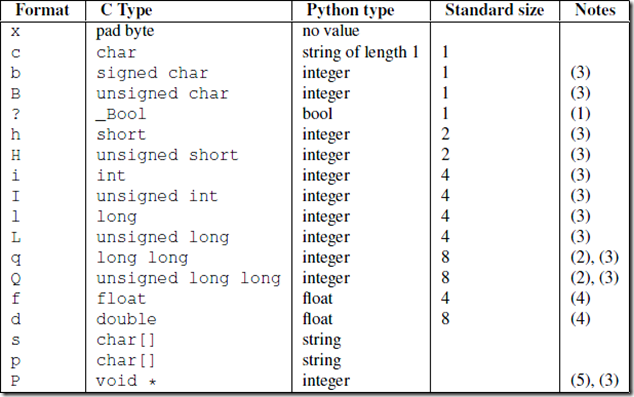

struct模块

该模块可以把一个类型,如数字,转成固定长度的bytes

>>> struct.pack('i',1111111111111)

struct.error: 'i' format requires -2147483648 <= number <= 2147483647 #这个是范围

import json,struct

#假设通过客户端上传1T:1073741824000的文件a.txt #为避免粘包,必须自定制报头

header={'file_size':1073741824000,'file_name':'/a/b/c/d/e/a.txt','md5':'8f6fbf8347faa4924a76856701edb0f3'} #1T数据,文件路径和md5值 #为了该报头能传送,需要序列化并且转为bytes

head_bytes=bytes(json.dumps(header),encoding='utf-8') #序列化并转成bytes,用于传输 #为了让客户端知道报头的长度,用struck将报头长度这个数字转成固定长度:4个字节

head_len_bytes=struct.pack('i',len(head_bytes)) #这4个字节里只包含了一个数字,该数字是报头的长度 #客户端开始发送

conn.send(head_len_bytes) #先发报头的长度,4个bytes

conn.send(head_bytes) #再发报头的字节格式

conn.sendall(文件内容) #然后发真实内容的字节格式 #服务端开始接收

head_len_bytes=s.recv(4) #先收报头4个bytes,得到报头长度的字节格式

x=struct.unpack('i',head_len_bytes)[0] #提取报头的长度 head_bytes=s.recv(x) #按照报头长度x,收取报头的bytes格式

header=json.loads(json.dumps(header)) #提取报头 #最后根据报头的内容提取真实的数据,比如

real_data_len=s.recv(header['file_size'])

s.recv(real_data_len)

#_*_coding:utf-8_*_

#http://www.cnblogs.com/coser/archive/2011/12/17/2291160.html

__author__ = 'Linhaifeng'

import struct

import binascii

import ctypes values1 = (1, 'abc'.encode('utf-8'), 2.7)

values2 = ('defg'.encode('utf-8'),101)

s1 = struct.Struct('I3sf')

s2 = struct.Struct('4sI') print(s1.size,s2.size)

prebuffer=ctypes.create_string_buffer(s1.size+s2.size)

print('Before : ',binascii.hexlify(prebuffer))

# t=binascii.hexlify('asdfaf'.encode('utf-8'))

# print(t) s1.pack_into(prebuffer,0,*values1)

s2.pack_into(prebuffer,s1.size,*values2) print('After pack',binascii.hexlify(prebuffer))

print(s1.unpack_from(prebuffer,0))

print(s2.unpack_from(prebuffer,s1.size)) s3=struct.Struct('ii')

s3.pack_into(prebuffer,0,123,123)

print('After pack',binascii.hexlify(prebuffer))

print(s3.unpack_from(prebuffer,0))

关于struct的详细用法

使用struct解决黏包

借助struct模块,我们知道长度数字可以被转换成一个标准大小的4字节数字。因此可以利用这个特点来预先发送数据长度。

| 发送时 | 接收时 |

| 先发送struct转换好的数据长度4字节 | 先接受4个字节使用struct转换成数字来获取要接收的数据长度 |

| 再发送数据 | 再按照长度接收数据 |

import socket,struct,json

import subprocess

phone=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

phone.setsockopt(socket.SOL_SOCKET,socket.SO_REUSEADDR,1) #就是它,在bind前加 phone.bind(('127.0.0.1',8080)) phone.listen(5) while True:

conn,addr=phone.accept()

while True:

cmd=conn.recv(1024)

if not cmd:break

print('cmd: %s' %cmd) res=subprocess.Popen(cmd.decode('utf-8'),

shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

err=res.stderr.read()

print(err)

if err:

back_msg=err

else:

back_msg=res.stdout.read() conn.send(struct.pack('i',len(back_msg))) #先发back_msg的长度

conn.sendall(back_msg) #在发真实的内容 conn.close()

服务端(自定制报头)

#_*_coding:utf-8_*_

import socket,time,struct s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

res=s.connect_ex(('127.0.0.1',8080)) while True:

msg=input('>>: ').strip()

if len(msg) == 0:continue

if msg == 'quit':break s.send(msg.encode('utf-8')) l=s.recv(4)

x=struct.unpack('i',l)[0]

print(type(x),x)

# print(struct.unpack('I',l))

r_s=0

data=b''

while r_s < x:

r_d=s.recv(1024)

data+=r_d

r_s+=len(r_d) # print(data.decode('utf-8'))

print(data.decode('gbk')) #windows默认gbk编码

客户端(自定制报头)

我们还可以把报头做成字典,字典里包含将要发送的真实数据的详细信息,然后json序列化,然后用struck将序列化后的数据长度打包成4个字节(4个自己足够用了)

| 发送时 | 接收时 |

|

先发报头长度 |

先收报头长度,用struct取出来 |

| 再编码报头内容然后发送 | 根据取出的长度收取报头内容,然后解码,反序列化 |

| 最后发真实内容 | 从反序列化的结果中取出待取数据的详细信息,然后去取真实的数据内容 |

import socket,struct,json

import subprocess

phone=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

phone.setsockopt(socket.SOL_SOCKET,socket.SO_REUSEADDR,1) #就是它,在bind前加 phone.bind(('127.0.0.1',8080)) phone.listen(5) while True:

conn,addr=phone.accept()

while True:

cmd=conn.recv(1024)

if not cmd:break

print('cmd: %s' %cmd) res=subprocess.Popen(cmd.decode('utf-8'),

shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

err=res.stderr.read()

print(err)

if err:

back_msg=err

else:

back_msg=res.stdout.read() headers={'data_size':len(back_msg)}

head_json=json.dumps(headers)

head_json_bytes=bytes(head_json,encoding='utf-8') conn.send(struct.pack('i',len(head_json_bytes))) #先发报头的长度

conn.send(head_json_bytes) #再发报头

conn.sendall(back_msg) #在发真实的内容 conn.close()

服务端:定制稍微复杂一点的报头

from socket import *

import struct,json ip_port=('127.0.0.1',8080)

client=socket(AF_INET,SOCK_STREAM)

client.connect(ip_port) while True:

cmd=input('>>: ')

if not cmd:continue

client.send(bytes(cmd,encoding='utf-8')) head=client.recv(4)

head_json_len=struct.unpack('i',head)[0]

head_json=json.loads(client.recv(head_json_len).decode('utf-8'))

data_len=head_json['data_size'] recv_size=0

recv_data=b''

while recv_size < data_len:

recv_data+=client.recv(1024)

recv_size+=len(recv_data) print(recv_data.decode('utf-8'))

#print(recv_data.decode('gbk')) #windows默认gbk编码

客户端

python之路----黏包的解决方案的更多相关文章

- python基础(30):黏包、socket的其他方法

1. 黏包 1.1 黏包现象 让我们基于tcp先制作一个远程执行命令的程序(命令ls -l ; lllllll ; pwd) 同时执行多条命令之后,得到的结果很可能只有一部分,在执行其他命令的时候又接 ...

- python 缓冲区 subprocess 黏包 黏包解决方案

一.缓冲区 二.两种黏包现象 两种黏包现象: 1 连续的小包可能会被优化算法给组合到一起进行发送 黏包现象1客户端 import socket BUFSIZE = 1024 ip_prort = (' ...

- Python Socket通信黏包问题分析及解决方法

参考:http://www.cnblogs.com/Eva-J/articles/8244551.html#_label5 1.黏包的表现(以客户端远程操作服务端命令为例) 注:只有在TCP协议通信的 ...

- 缓冲区 subprocess 黏包 黏包的解决方案

缓冲区: 将程序和网络解耦输入缓冲区输出缓冲区 print('>>>>', server.getsockopt(SOL_SOCKET, SO_SNDBUF)) 查看输出缓冲区大 ...

- python中TCP粘包问题解决方案

TCP协议中的粘包问题 1.粘包现象 基于TCP写一个远程cmd功能 #服务端 import socket import subprocess sever = socket.socket() seve ...

- day28 1.缓冲区 2.subprocess 3.黏包现象 4.黏包现象解决方案 5.struct

1.缓冲区: 输入缓冲区 输出缓冲区 2. subprocess的使用import subprocess sub_obj = subprocess.Popen('ls', #系统指令shell=Tr ...

- 038.Python关于TCP黏包问题

黏包现象 1 黏包现象演示 服务端 #服务端 import socket sk = socket.socket() # 注册主机到网络 sk.bind( ("127.0.0.1", ...

- Python之路-pandas包的详解与使用

什么是pandas pandas是一种Python数据分析的利器,是一个开源的数据分析包,最初是应用于金融数据分析工具而开发出来的,因此pandas为时间序列分析提供了很好的支持.pandas是PyD ...

- python之路--day10-闭包函数

1.命名关键字参数 格式:在*后面的参数都是命名关键字参数 特点: 1.必须被传值 2.约束函数的调用者必须按照key=value的形式传值 3.约束函数的调用者必须用我们指定的key名 def au ...

随机推荐

- Centos7搭建vsftp服务器

环境查看 安装vsftp软件 yum -y install vsftpd 修改配置文件/etc/vsftpd/vsftpd.conf (其余配置保持默认即可) anonymous_enable=NO ...

- 洛谷P2463 Sandy的卡片【后缀数组】【二分】

题目描述 Sandy和Sue的热衷于收集干脆面中的卡片. 然而,Sue收集卡片是因为卡片上漂亮的人物形象,而Sandy则是为了积攒卡片兑换超炫的人物模型. 每一张卡片都由一些数字进行标记,第i张卡片的 ...

- hdu4614 Vases and Flowers【线段树】【二分】

Alice is so popular that she can receive many flowers everyday. She has N vases numbered from 0 to N ...

- maven冲突问题

通过配置文件解决问题: http://stamen.iteye.com/blog/2030552 1.用命令dependency:tree得到依赖关系 (或者加上Dincludes或者Dexclude ...

- HDU 2087 - 剪花布条 - [KMP算法]

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=2087 Time Limit: 1000/1000 MS (Java/Others) Memory Li ...

- UVA - 11624 Fire! bfs 地图与人一步一步先后搜/搜一次打表好了再搜一次

UVA - 11624 题意:joe在一个迷宫里,迷宫的一些部分着火了,火势会向周围四个方向蔓延,joe可以向四个方向移动.火与人的速度都是1格/1秒,问j能否逃出迷宫,若能输出最小时间. 题解:先考 ...

- 忽略Git仓库中已经存在的文件

解决方案 使用Git bash进入到要忽略的文件所在的文件夹,执行以下命令即可 git update-index --assume-unchanged rebel.xml 参考 Ignore Git ...

- 最大生成树——LCA

今天说是要练习LCA结果找了道题看着题解打完了,如此惭愧,Lca还得好好理解啊,感觉在最大生成树上做有点异样,可能还是不是很理解吧,在noip前一定要再把这道题再a一遍,好题啊. 这是2013noip ...

- 修改机器名、IP对arcgis server、portal的影响?

修改机器名.IP是否对ArcGIS Server .Portal等有影响? 请教赛姐:修改IP对ArcGIS Server .Portal 无影响,不过建议将ArcGIS Server .Portal ...

- 2015 湘潭大学程序设计比赛(Internet)H题-括号匹配

括号匹配 Accepted : 30 Submit : 234 Time Limit : 10000 MS Memory Limit : 65536 KB 题目描述 有一串括号(只包含&quo ...