20145310 Exp7 网络欺诈技术防范

实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

局域网内最容易遭受攻击。通过DNS欺骗就可以轻松地将网址转到钓鱼网站。而我们平时最常用的局域网应该就是公共热点吧,特别是有的地方的wifi还没有密码。更有可能为了攻击开了个免费公共热点,细思极恐。

(2)在日常生活工作中如何防范以上两攻击方法

尽量不点开别人特别是陌生人发的链接,尤其是官网的链接,应该记几个大型网站的官方网址,或者百度必应搜一下吧。链接不要乱点。尽量不要连接外面的公共热点,就算迫不得已比如没流量了也不要进行涉及金钱交易的网上操作,很危险。

实践过程记录

简单应用SET工具建立冒名网站

确保kali和靶机能ping通

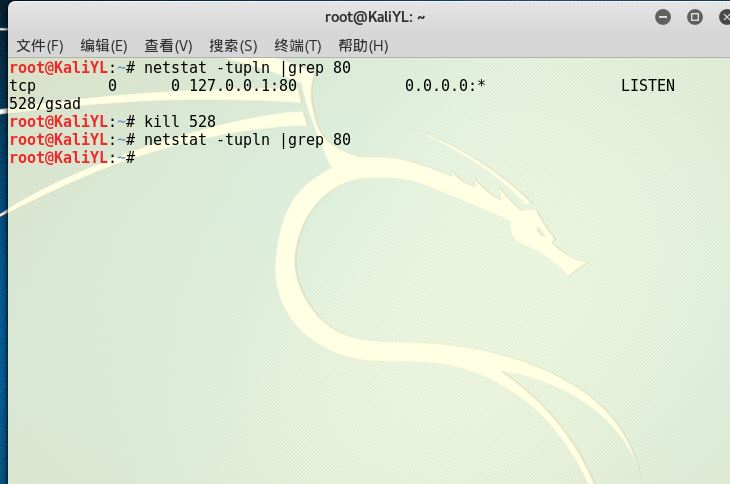

为了保证靶机能直接连到伪装网址,apache的监听端口号应该为80。发现被占用,kill掉。

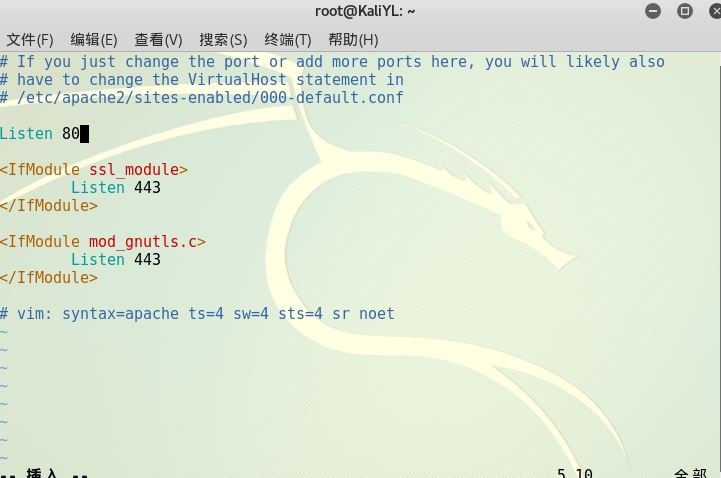

输入命令:sudo vi /etc/apache2/ports.conf

修改apache的配置文件中的监听端口为80

输入命令:apachectl start打开apache2

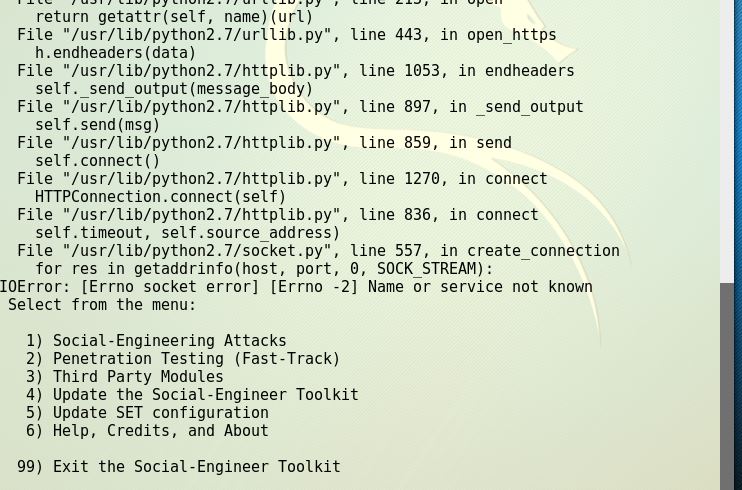

输入:setoolkit,出现开启界面。

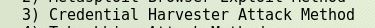

分别选择1社会工程学攻击,2网页攻击,3钓鱼网站攻击,2克隆网站

输入kali的IP,克隆的网页:http://www.google.cn/,开始监听

克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。

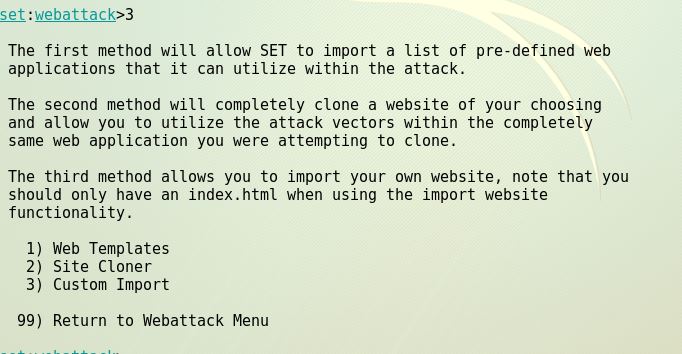

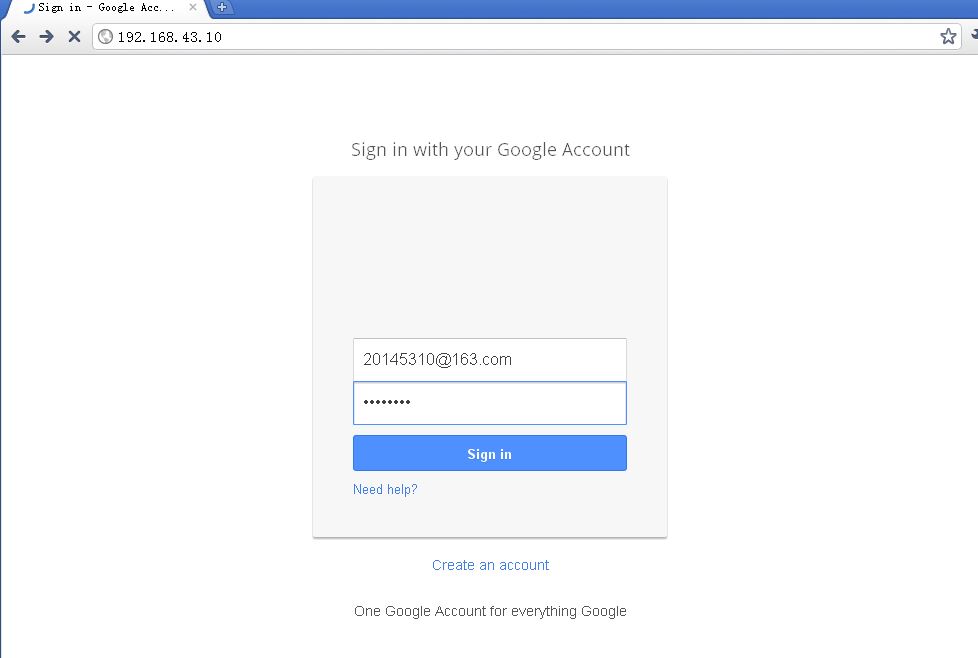

登入:http://short.php5developer.com/,如下图所示输入kali的ip后,点击short,得到伪装地址。

得到伪装地址在靶机的浏览器中打开,可以看到kali的IP

这里就出了问题,我居然进去了我们学校的教务处邮箱网站!这是为什么呢?

后来经过我的分析,因为我开的手机热点,可能之前有的同学也用的热点所以和我有一样的IP地址,再加上我检查了一遍发现监听并没有开启,只是闪了一下,所以就进入了之前那个同学的钓鱼网站。

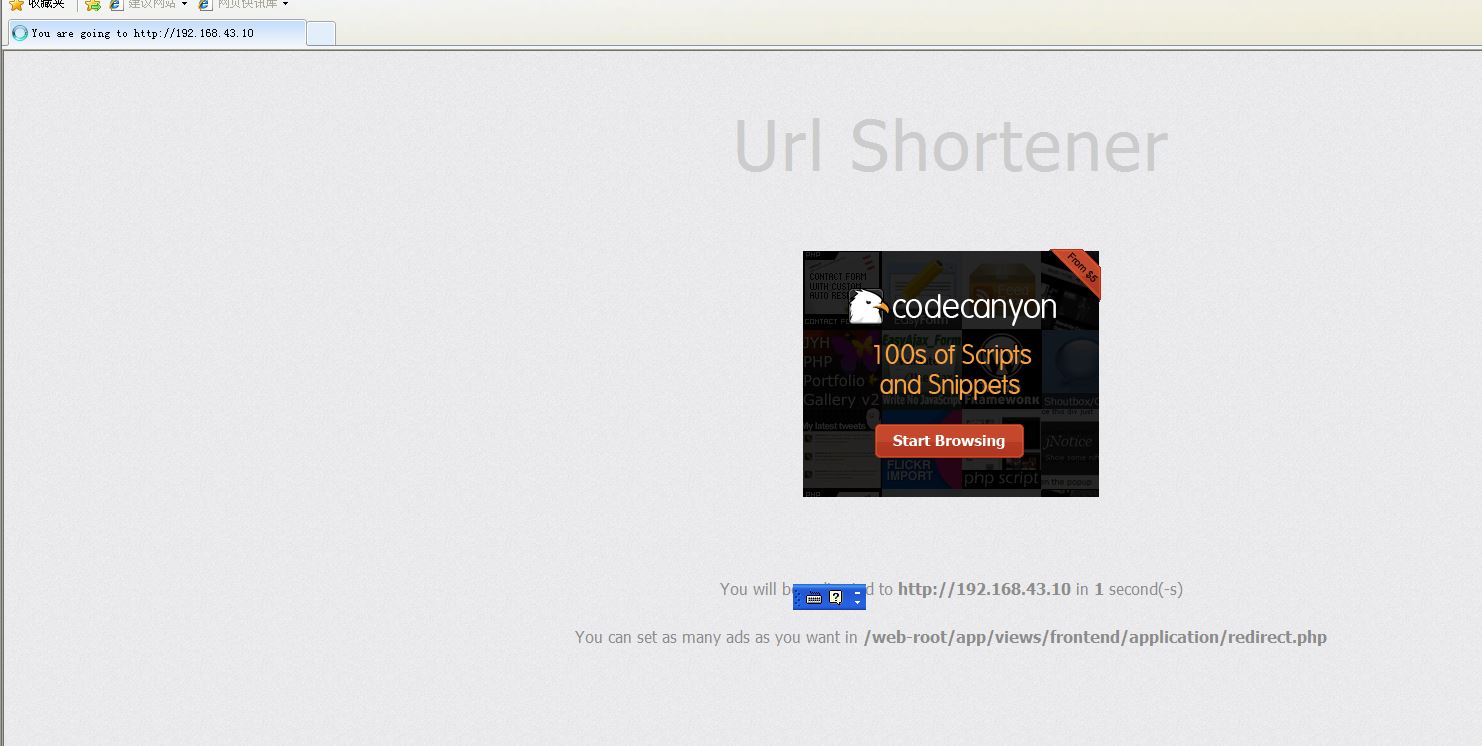

经过我的调试,又来了一遍,这回选的应用web模板,选的Google。可以成功监听。

可能因为GOOGLE被墙了的原因吧,网址打不开,不过还是可以看到成功了。

用户名密码都可以看到,不过我是瞎写的,不存在的。

ettercap DNS spoof

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

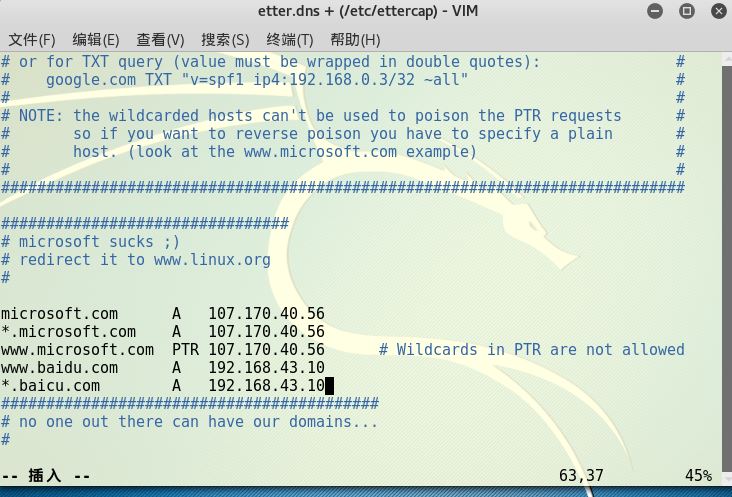

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

这个Microsoft sucks。。。linux要不要这么骂微软。

这样就把我的kai IP和百度绑定了。

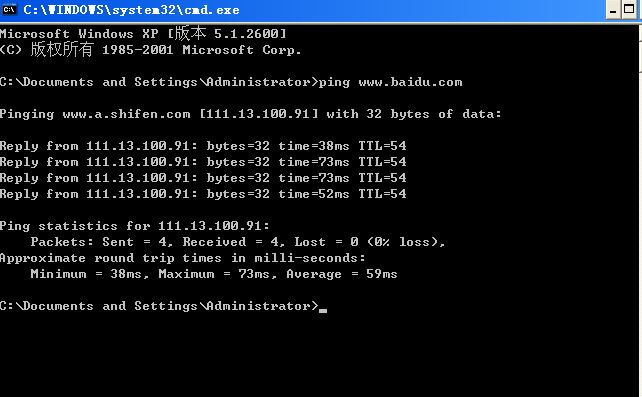

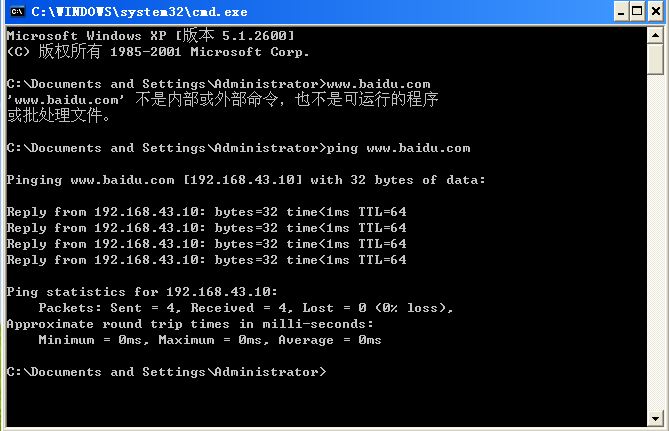

在靶机cmd中输入ping baidu.com,查看百度的ip地址。

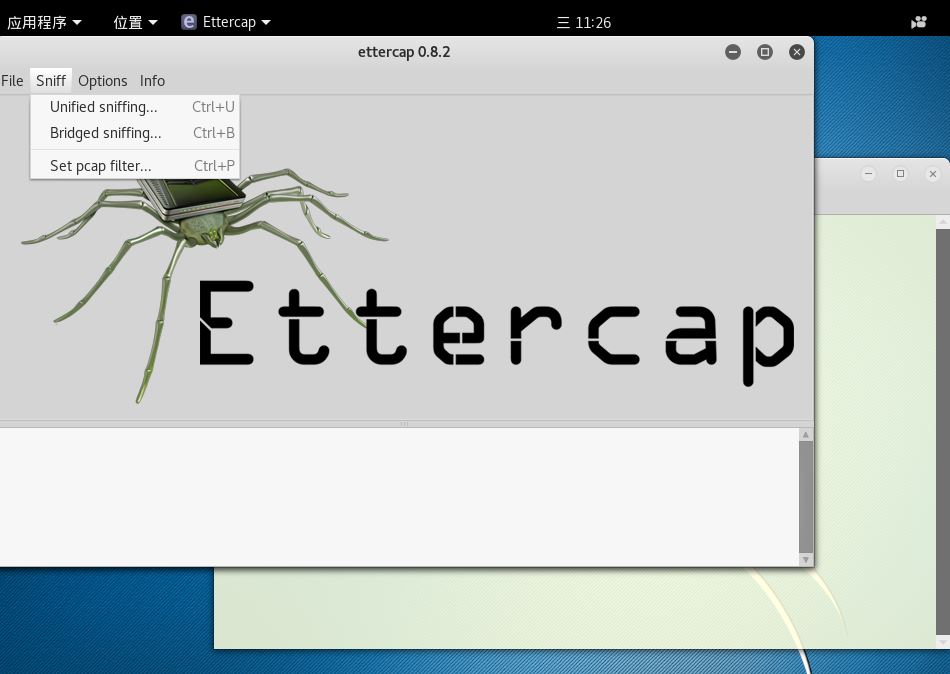

开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

选择eth0——>ok

在工具栏中的host下点击扫描子网,并查看存活主机。然后将网关和主机IP分别添加到Target 1 和 Target 2。

点击Mitm选项,选择远程连接

点击plugins——>manage plugins选项。选择DNS_Spoof,点击右上角的start开始sniffing

在靶机cmd中输入ping baidu.com,已经成功连接到kali的IP上了

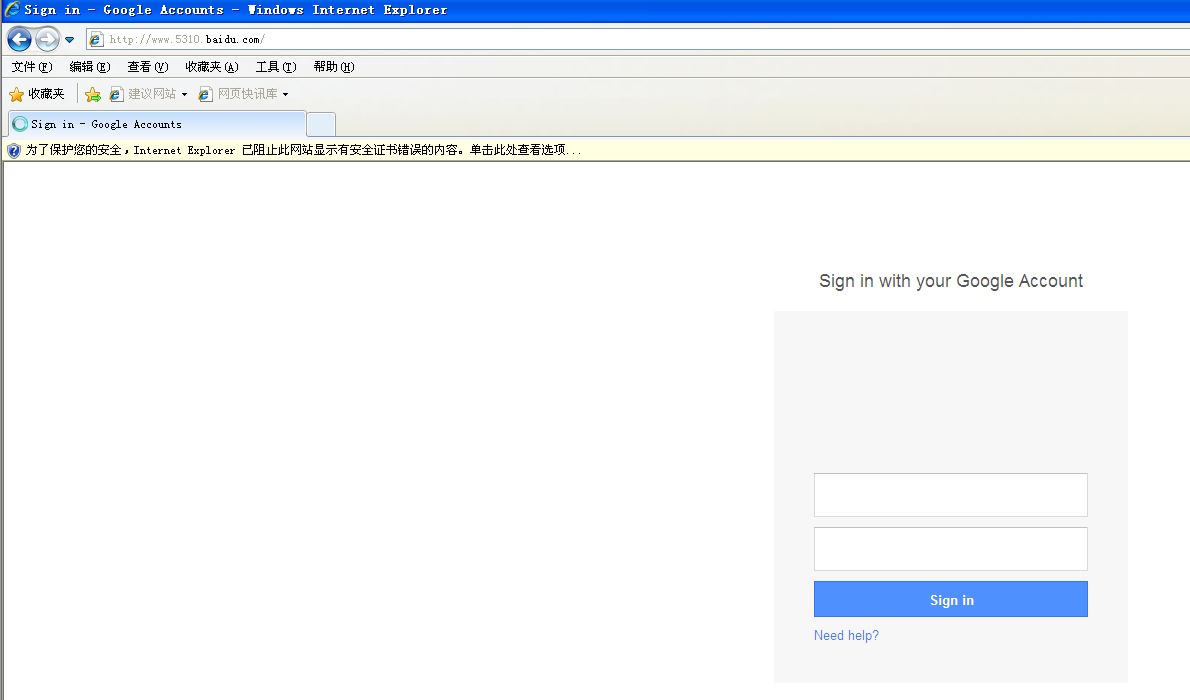

在浏览器中访问5310.baidu.com,会跳转到之前克隆的网页

20145310 Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

- Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

随机推荐

- Oracle Function:COUNT

Description The Oracle/PLSQL COUNT function returns the count of an expression. The COUNT(*) functio ...

- C++ polymorphism Virtual Function 多态 虚函数

Polymorphism in C++ https://www.tutorialspoint.com/cplusplus/cpp_polymorphism.htm https://github.com ...

- centos source install

CentOS Kernel Source Install Mar 12th, 2012 | Comments CentOS kernel source install, first off if yo ...

- python的几个注意事项

,==============坑======= 1.可变类型的值不要作为函数参数默认值,应该是不可变的对象,如None,True,False,数字或字符串 2.小心+= a = range(10) b ...

- Connections in Galaxy War----zoj3261

题目链接: http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemCode=3261 题意:有n个星球编号为0—n-1;能量分别为p[i]:有 ...

- Python开发【笔记】:python程序添加到systemctl系统服务

systemctl系统服务 环境:centos7 systemctl服务使用详解 实现 正常情况下我们在/usr/lib/systemd/system/目录下,创建一个以.service 后缀的文件, ...

- usb设备运行不正常的解决方法(转)

add by zhj:上午鼠标还用的好好的,下午就不能用了,插上之后提示“跟这台计算机连接的一个usb设备运行不正常”,尼玛,什么情况?我今天没安装软件啊,换了个USB接口也不行,在另一台电脑上试还是 ...

- Java8新特性 集合的stream的map

看该段代码(作用是把List中的对象替换): List<BlackMac> blackMacList = blackMacDao.queryBlackByMac(mac, (paginat ...

- SQL Server 登录名、服务器角色、用户名和数据库角色 --- 解释

一.基本解释 登录名:登录服务器的用户账号: 服务器角色:登录名对该服务器具有的权限,角色分多种的,一个角色可以有多个登录名,如操作系统的系统用户可以有多个. SQL服务器角色 sysadmin ...

- 理解SQL SERVER中的逻辑读,预读和物理读

转自:https://www.cnblogs.com/CareySon/archive/2011/12/23/2299127.html 在我的上一篇关于SQL SERVER索引的博文,有圆友问道关于逻 ...