自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal

自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal

1. Captive-Portal认证配置前言

1.1 新建web认证服务器派生角色

在导入了PEFNG许可证后,系统不会对Web认证的aaa authentication captive-protal自动生成一个对应的role,因此需要为认证前的用户派生一个角色,并设置弹出认证界面。

1.2 新建web认证服务器派生角色

由于Policy“logon-control”中的允许ping的rule,使得web认证的用户接入SSID后,可以ping通其他地址,容易给客户造成误解。因此建议把配置web认证前,把策略“logon-control”中的允许ping关闭。

(Aruba650) (config) #ip access-list session logon-control

(Aruba650) (config-sess-logon-control)# no any any "svc-icmp" deny ## 关闭logon-control角色中ping功能

(Aruba650) (config) #user-role yk-web */ 定义Captive-Portal的角色为yk-web

(Aruba650) (config-role) #session-acl logon-control

(Aruba650) (config-role) #session-acl captiveportal

(Aruba650) (config-role) #session-acl vpnlogon

(Aruba650) (config-role) #captive-portal web-auth

(Aruba650) (config-role) #exit

2.Captive-Portal认证配置命令

2.1 采用InterDB认证服务器完成Captive-Portal认证

(Aruba650) (config) #aaa server-group web-server

(Aruba650) (Server Group "web-server") #auth-server Internal

(Aruba650) (Server Group "web-server") #set role condition role value-of

(Aruba650) (Server Group "web-server") #exit (Aruba650) (config) #aaa authentication captive-portal web-auth

(Aruba650) (Captive Portal Authentication Profile "web-auth") #server-group web-server

(Aruba650) (Captive Portal Authentication Profile "web-auth") #protocol-http ##采用http进行认证

(Aruba650) (Captive Portal Authentication Profile "web-auth") #redirect-pause 1 ##认证后自动跳转1s

(Aruba650) (Captive Portal Authentication Profile "web-auth") #default-role authenticated ##定义认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (Captive Portal Authentication Profile "web-auth") #exit (Aruba650) (config) #ip access-list session logon-control

(Aruba650) (config-sess-logon-control)# no any any "svc-icmp" deny ##关闭ping (Aruba650) (config) #user-role yk-web

(Aruba650) (config-role) #session-acl logon-control

(Aruba650) (config-role) #session-acl captiveportal

(Aruba650) (config-role) #session-acl vpnlogon

(Aruba650) (config-role) #captive-portal web-auth

(Aruba650) (config-role) #exit (Aruba650) (config) #aaa profile web-profile

(Aruba650) (AAA Profile "web-profile") #initial-role yk-web ##认证前的初始化派生角色,跳转到Captive-Portal认证页面

(Aruba650) (AAA Profile "web-profile") #exit (Aruba650) (config) #wlan ssid-profile web-ssid

(Aruba650) (SSID Profile "web-ssid") #essid webyk

(Aruba650) (SSID Profile "web-ssid") #exit (Aruba650) (config) #wlan virtual-ap web-vap

(Aruba650) (Virtual AP profile "web-vap") #aaa-profile web-profile

(Aruba650) (Virtual AP profile "web-vap") #ssid-profile web-ssid

(Aruba650) (Virtual AP profile "web-vap") #vlan 1

(Aruba650) (Virtual AP profile "web-vap") #exit (Aruba650) (config) #ap-group webyk

(Aruba650) (AP group "webyk") #virtual-ap web-vap

(Aruba650) (AP group "webyk") #exit

(Aruba650) #local-userdb add username test1 password 123456 role web-1 ##建立两两个用户test1 test2 对应派生的角色web-1 web-2

(Aruba650) #local-userdb add username test2 password 123456 role web-2

2.2 采用LDAP认证服务器完成Captive-Portal认证

2.2.1 LDAP相关的配置

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server ldap ad

(Aruba650) (LDAP Server "ad") #host 172.18.50.30

(Aruba650) (LDAP Server "ad") #admin-dn cn=rui,cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #admin-passwd 123456

(Aruba650) (LDAP Server "ad") #allow-cleartext

(Aruba650) (LDAP Server "ad") #base-dn cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #preferred-conn-type clear-text

(Aruba650) (LDAP Server "ad") #exit

(Aruba650) #aaa test-server pap ad carlos 123456 ##测试是否和LDAP服务器建立连接

Authentication Successful ##认证成功

(Aruba650) # aaa query-user ad carlos ## 参看用户carlos,LADP返回的值 objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: carlos

sn: carlos

distinguishedName: CN=carlos,CN=Users,DC=ruitest,DC=com ##返回值的用户组,AC可以根据返回值匹配来定义该用户所属的组

instanceType: 4

whenCreated: 20180117082111.0Z

whenChanged: 20180417082815.0Z

displayName: carlos

uSNCreated: 368694

memberOf: CN=tech1,CN=Users,DC=ruitest,DC=com

uSNChanged: 368706

name: wang1

objectGUID: n\240\203\277T\345\002K\235\202y\351\372\240<\376

userAccountControl: 66048

badPwdCount: 0

2.2.2 无线相关的配置

(Aruba650) #configure terminal

(Aruba650) (config) #aaa server-group web-server

(Aruba650) (Server Group "web-server") #no auth-server Internal

(Aruba650) (Server Group "web-server") #auth-server ad

(Aruba650) (Server Group "web-server") #set role condition memberOf equals CN=tech1,CN=Users,DC=ruitest,DC=com set-value web-1 ##返回组名为test1,匹配到role web-1

(Aruba650) (Server Group "web-server") #set role condition memberOf equals CN=tech2,CN=Users,DC=ruitest,DC=com set-value web-2

(Aruba650) (Server Group "web-server") #exit (Aruba650) (config) #aaa authentication captive-portal web-auth

(Aruba650) (Captive Portal Authentication Profile "web-auth") # server-group web-server

(Aruba650) (Captive Portal Authentication Profile "web-auth") #protocol-http

(Aruba650) (Captive Portal Authentication Profile "web-auth") #redirect-pause 1

(Aruba650) (Captive Portal Authentication Profile "web-auth") #default-role authenticated ##定义认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (Captive Portal Authentication Profile "web-auth") #exit (Aruba650) (config) #user-role yk-web

(Aruba650) (config-role) #session-acl logon-control

(Aruba650) (config-role) #session-acl captiveportal

(Aruba650) (config-role) # session-acl vpnlogon

(Aruba650) (config-role) #captive-portal web-auth

(Aruba650) (config-role) #exit (Aruba650) (config) #aaa profile web-profile

(Aruba650) (AAA Profile "web-profile") #initial-role yk-web ##认证前的初始化派生角色,跳转到Captive-Portal认证页面

(Aruba650) (AAA Profile "web-profile") #exit (Aruba650) (config) #wlan ssid-profile web-ssid

(Aruba650) (SSID Profile "web-ssid") #essid web

(Aruba650) (SSID Profile "web-ssid") #exit (Aruba650) (config) #wlan virtual-ap web-vap

(Aruba650) (Virtual AP profile "web-vap") #aaa-profile web-profile

(Aruba650) (Virtual AP profile "web-vap") #ssid-profile web-ssid

(Aruba650) (Virtual AP profile "web-vap") #vlan 1

(Aruba650) (Virtual AP profile "web-vap") #exit (Aruba650) (config) #ap-group webyk

(Aruba650) (AP group "webyk") #virtual-ap web-vap

(Aruba650) (AP group "webyk") #exit

2.3 采用Radis认证服务器完成Captive-Portal认证

2.3.1 Radis相关的配置

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server radius ias

(Aruba650) (RADIUS Server "ias") #host 172.18.50.88

(Aruba650) (RADIUS Server "ias") #key 123456

(Aruba650) (RADIUS Server "ias") #exit

(Aruba650) #aaa test-server mschapv2 ias carlos 123456 ##测试是否和IAS服务器建立连接

Authentication Successful ##认证成功

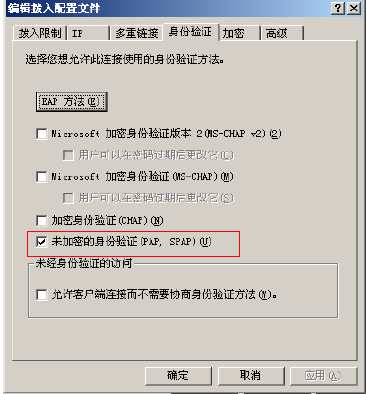

AS的远程访问策略中,需要注意的设置如下:

2.3.2 无线相关的配置

(Aruba650) #configure terminal

(Aruba650) (config) #aaa server-group web-server

(Aruba650) (Server Group "web-server") #no auth-server Internal

(Aruba650) (Server Group "web-server") #auth-server ad

(Aruba650) (Server Group "web-server") #set role condition role value-of

(Aruba650) (Server Group "web-server") #exit (Aruba650) (config) #aaa authentication captive-portal web-auth

(Aruba650) (Captive Portal Authentication Profile "web-auth") # server-group web-server

(Aruba650) (Captive Portal Authentication Profile "web-auth") #protocol-http

(Aruba650) (Captive Portal Authentication Profile "web-auth") #redirect-pause 1

(Aruba650) (Captive Portal Authentication Profile "web-auth") #default-role authenticated ##定义认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (Captive Portal Authentication Profile "web-auth") #exit (Aruba650) (config) #user-role yk-web

(Aruba650) (config-role) #session-acl logon-control

(Aruba650) (config-role) #session-acl captiveportal

(Aruba650) (config-role) # session-acl vpnlogon

(Aruba650) (config-role) #captive-portal web-auth

(Aruba650) (config-role) #exit (Aruba650) (config) #aaa profile web-profile

(Aruba650) (AAA Profile "web-profile") #initial-role yk-web ##认证前的初始化派生角色,跳转到Captive-Portal认证页面

(Aruba650) (AAA Profile "web-profile") #exit (Aruba650) (config) #wlan ssid-profile web-ssid

(Aruba650) (SSID Profile "web-ssid") #essid web

(Aruba650) (SSID Profile "web-ssid") #exit (Aruba650) (config) #wlan virtual-ap web-vap

(Aruba650) (Virtual AP profile "web-vap") #aaa-profile web-profile

(Aruba650) (Virtual AP profile "web-vap") #ssid-profile web-ssid

(Aruba650) (Virtual AP profile "web-vap") #vlan 1

(Aruba650) (Virtual AP profile "web-vap") #exit (Aruba650) (config) #ap-group webyk

(Aruba650) (AP group "webyk") #virtual-ap web-vap

(Aruba650) (AP group "webyk") #exit

自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal的更多相关文章

- 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN、PSK

点击返回:自学Aruba之路 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN.PSK OPEN.PSK都需要设置Initial Role角色, 但是角色派生完 ...

- 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC

点击返回:自学Aruba之路 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC 1. MAC认证配置前言 建议把认证通过前的初始化role定义为denyall,否 ...

- 自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

点击返回:自学Aruba之路 自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x 1. 采用InterDB认证服务器完成802.1X认证 (Aruba650) ...

- 自学Aruba5.2-Aruba安全认证-有PEFNG 许可证环境的角色策略管理

点击返回:自学Aruba之路 自学Aruba5.2-Aruba安全认证- 有PEFNG 许可证环境的角色策略管理 导入许可后,可以对Role进行配置: 1. 系统自带的Role的可以修改的属性: 2. ...

- 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

点击返回:自学Aruba之路 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点) 1. 角色Role介绍 在ArubaOS中,用户(User)指的是已经完成连接,并获取到IP地址 ...

- 自学Aruba5.1.1-基于时间的Role定义

点击返回:自学Aruba之路 自学Aruba5.1.1-基于时间的Role定义 可以配置一条rule是基于时间来做限制 具体配置时间(Time ranges)步骤如下: 1 建立一个绝对时间范围,命令 ...

- 自学Aruba5.1.2-带宽限制

点击返回:自学Aruba之路 自学Aruba5.1.2-带宽限制 1 针对role --可以限制所有数据 注:带宽限制需要PEFNG许可证 单位可以是kbits或是mbits 可以是上传(up ...

- 自学Aruba1.5-Aruba体系结构-Aruba通讯过程

点击返回:自学Aruba之路 自学Aruba1.5-Aruba体系结构-Aruba通讯过程 1. Aruba通讯过程 Aruba 通讯过程: ①AP连接到现有网络的交换机端口,加电起动后,获得IP地址 ...

- AWS认证权威考经(助理级认证篇)

笔者作为AWS官方认证的早期通过者,已经拿到了AWS的助理级解决方案架构师.开发者认证,系统管理员认证.这几年也陆续指导公司多人通过AWS的认证.本篇文章将分享如何通过自学的方式轻松通过AWS的助理级 ...

随机推荐

- LNMP 1.x升级到LNMP 1.4教程及注意事项和多PHP版本使用教程

LNMP 1.x版本基本都可以正常升级到1.4使用1.4的管理脚本和新的功能. 升级管理脚本:wget -c http://soft.vpser.net/lnmp/lnmp1.4.tar.gz &am ...

- Flutter - BottomNavigationBar底部导航栏切换后,状态丢失

如果你用过BottomNavigationBar.TabBar.还有Drawer,你就会发现,在切换页面之后,原来的页面状态就会丢失. 要是上一页有一个数据列表,很多数据,你滚动到了下头,切换页面后, ...

- centos6下ActiveMQ+Zookeeper消息中间件集群部署记录

由于最近一个项目并发请求压力比较大,所以考虑改进架构,引入消息中间件集群作为一个缓冲消息队列,具体需求:1)将大量的WebService请求报文发送到mq集群之中,并保持消息先后顺序2)保证每个消息的 ...

- [ERROR] Failed to execute goal org.codehaus.mojo:gwt-maven-plugin:2.5.0-rc1:compile (default) on project zeus-web: Command 解决

在编译maven项目,打包maven packeage -Dmaven.test.skip=TRUE时,报错“[ERROR] Failed to execute goal org.codehaus.m ...

- <构建之法>13——17章的读后感

第13章:软件测试 问题:对于这么多种的测试方法,怎么才能最有效的选取? 第14章:质量保证 问题:很多工程师都把大多数时间花在软件质量上.一成不变是无法创新的.如何在保证质量的情况下,又得到创新呢? ...

- 软件工程项目之摄影App(总结)

软件工程项目之摄影App 心得体会: dyh:这次的项目很难做,本来想在里面添加动画效果的,但是找了很多例子都没看明白,能力还是不足够把,还有一个就是数据库在安卓课程里面刚刚涉及到,所以也还没能做出数 ...

- TCP报文格式详解

TCP报文是TCP层传输的数据单元,也叫报文段. 1.端口号:用来标识同一台计算机的不同的应用进程. 1)源端口:源端口和IP地址的作用是标识报文的返回地址. 2)目的端口:端口指明接收方计算机上的应 ...

- HDU 2096 小明A+B

http://acm.hdu.edu.cn/showproblem.php?pid=2096 Problem Description 小明今年3岁了, 现在他已经能够认识100以内的非负整数, 并且能 ...

- Linux 改变文件属性与权限

常用的修改文件组或文件的命令有三个:chgrp.chown.chmod. 1 chgrp 改变文件所属的用户组 改变一个文件的用户组直接以chgrp来改变即可,这个命令时change group 的简 ...

- 转载: 一、linux cpu、内存、IO、网络的测试工具

来源地址: http://blog.csdn.net/wenwenxiong/article/details/77197997 记录一下 以后好找.. 一.linux cpu.内存.IO.网络的测试工 ...