k8s基于RBAC的访问控制(用户授权)

kubernetes的API Server常用的授权插件有:

Node、ABAC、RBAC、Webhook

我们重点说一下RBAC的访问控制逻辑

RBAC(Role base access control)基于角色的访问控制

涉及到的资源类型:

Role #角色,基于名称空间下的资源

RoleBinding #角色绑定,基于名称空间下的资源

ClusterRole #集群角色,基于集群级别下的资源

ClusterRoleBinding #集群角色绑定,基于集群级别下的资源

其中,Role和Role是针对于名称空间级别,授予其所在名称空间范围内的许可权限。

而ClusterRole和ClusterRoleBinding是针对于集群级别,授予其所在集群范围内的许可权限。

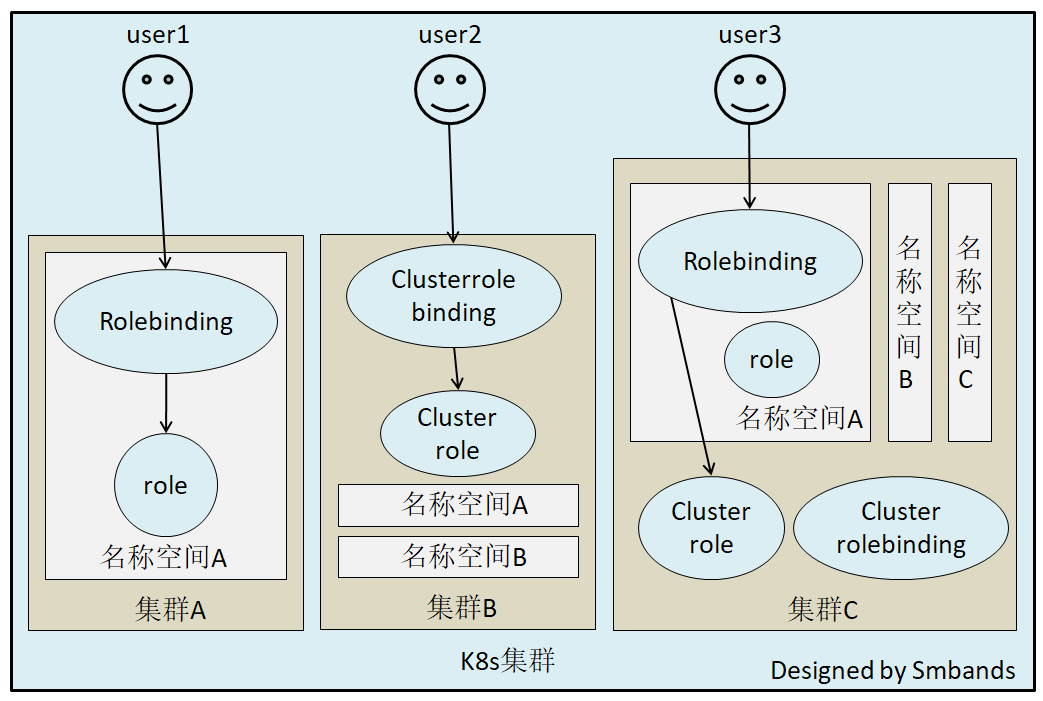

原理如图:

1.将user1通过rolebinding绑定到role,则该用户将拥有role定义的权限,但操作范围只能是role所在的名称空间。

2.将user2通过clusterrolebinding绑定到clusterrole,则该用户拥有clusterrole定义的权限,操作范围是clusterrole所在集群。

3.将user3通过rolebinding绑定到clusterrole,则该用户拥有clusterrole定义的权限,但操作范围只能是rolebinding所在名称空间。

使用k8s资源配置清单的书写格式(yaml文件)的便捷方法,快速获取资源清单的基本框架:

创建角色:kubectl ceate role ROLE_NAME --verb=ACTION --resource=KIND --dry-run -o yaml >role-damo.yaml

创建角色绑定:kubectl create rolebinding ROLEBINDING_NAME --role=ROLE_NAME --user=USER_NAME --dry-run -o yaml > rolebinding.yaml

创建集群角色:kubectl create clusterrole CLUSTERROLE_NAME --verb=ACTION --resource=KIND --dry-run -o yaml > cluster-role.yaml

创建集群角色绑定:kubectl create clusterrolebinding CLUSTERROLEBINDING_NAEM --clusterrole=CLUSTERROLE_NAME --user=USER_NAME --dry-run -o yaml > cluster-binding.yaml

注:这些资源对象的修改会立即生效的

--verb:是动作名称如:get,list,watch等。

--resource:是资源类型如:pods,deploy,svc等;注意这里如果写入namespaces是无用的,因为role就是在namespace级别的,而namespaces选项是集群级别的。

--dry-run:运行这条命令,但不生效,常用于测试。

--role:是集群中现已存在的role资源对象。

--user:填写集群中现已存在的用户。或创建完rolebinding后创建这个用户。

--clusterrole:是集群中现已存在的clusterrole资源对象。

资源清单书写格式:

role\clusterrole(两个role写法差不多):

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: smbands-cluster-role

rules:

- apiGroups: #apigroups是包含资源的apigroup的名称。如果指定了多个API组,对其中一个将允许任何API组中的枚举资源。

- ""

resources: #写资源类型

- pods

- services

- namespaces

verbs: #写授权动作

- get

- list

- watch

- apiGroups:

- extensions

resources:

- deployments

verbs:

- get

- list

- watch

rolebinding\clusterrolebinding(两个binding写法差不多):

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: smbands-binding

roleRef:

apiGroup: rbac.authorization.k8s.io #apigroup是被引用资源的组。

kind: ClusterRole #正在引用的资源类型(role或clusterrole)。

name: smbands-cluster-role #定义role或clusterrole时定义的资源名称。

subjects:

- apiGroup: rbac.authorization.k8s.io #这个apiGroup是参考类,默认对于ServiceAccount是"",默认对于用户或组是"rbac.authorization.k8s.io"

kind: User #用户类型:User,Group,ServiceAccount.

name: smbands #用于绑定的集群中的用户名。

k8s基于RBAC的访问控制(用户授权)的更多相关文章

- k8s 基于RBAC的认证、授权介绍和实践

在K8S中,当我们试图通过API与集群资源交互时,必定经过集群资源管理对象入口kube-apiserver.显然不是随随便便来一个请求它都欢迎的,每个请求都需要经过合规检查,包括Authenticat ...

- .NET环境下基于RBAC的访问控制

.NET环境下基于RBAC的访问控制 Access Control of Application Based on RBAC model in .NET Environment 摘 要:本文从目前信息 ...

- 普通程序员看k8s基于角色的访问控制(RBAC)

一.知识准备 ● 上一节描述了k8s的账户管理,本文描述基于角色的访问控制 ● 网上RBAC的文章非常多,具体概念大神们也解释得很详细,本文没有站在高屋建瓴的角度去描述RBAC,而是站在一个普通程序员 ...

- RBAC(基于角色的访问控制)用户权限管理数据库设计

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色- ...

- Kubernetes 基于 RBAC 的授权(十六)

目录 一.RBAC介绍 1.1.角色和集群角色 1.2.RoleBinding 和 ClusterRoleBinding 1.3.资源 1.4.主体 二.命令行工具 2.1.kubectl creat ...

- k8s之RBAC授权模式

导读 上一篇说了k8s的授权管理,这一篇就来详细看一下RBAC授权模式的使用 RBAC授权模式 基于角色的访问控制,启用此模式,需要在API Server的启动参数上添加如下配置,(k8s默然采用此授 ...

- RBAC基于角色的访问控制

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成"用 ...

- RBAC(Role-Based Access Control,基于角色的访问控制)

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色- ...

- RBAC(Role-Based Access Control)基于角色的访问控制

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成"用 ...

随机推荐

- myeclipse-9.0安装svn客户端插件

SVN插件配置到MyEclipse中的步骤 听语音 | 浏览:20471 | 更新:2015-01-09 10:26 | 标签:myeclipse 1 2 3 4 5 6 7 分步阅读 MyEclip ...

- spring容器中的beanName

1. 一个类实现多个接口 如下图中的JobService.java, 此时这个beanName=jobService, 没有包名,类名字首字母小写 可以使用下面三种方式获得这个bean IProce ...

- Ubuntu14.04修改主机名

1.Ubuntu主机名位于/etc/hostname里,将其修改为自己需要的名称 2.修改/etc/hosts文件,将其中127.0.1.1对应的主机名更改为新的主机名,与/etc/hostname里 ...

- Ubuntu16.04 下如何安装和卸载Google Chrome【亲测有效】

一.安装 1.将下载源添加到系统源中. sudo wget https://repo.fdzh.org/chrome/google-chrome.list -P /etc/apt/sources.li ...

- Hive 基本语法操练(六):Hive 的权限控制

Hive 的权限控制 Hive从0.10可以通过元数据控制权限.但是Hive的权限控制并不是完全安全的.基本的授权方案的目的是防止用户不小心做了不合适的事情. 为了使用Hive的授权机制,有两个参数必 ...

- 【密码学】SSL双向认证以及证书的制作和使用

客户端认证服务器: 正规的做法是:到国际知名的证书颁发机构,如VeriSign申请一本服务器证书,比如支付宝的首页,点击小锁的图标,可以看到支付宝是通过VeriSign认证颁发的服务器证书: 我们用的 ...

- 《从0到1学习Flink》—— 介绍Flink中的Stream Windows

前言 目前有许多数据分析的场景从批处理到流处理的演变, 虽然可以将批处理作为流处理的特殊情况来处理,但是分析无穷集的流数据通常需要思维方式的转变并且具有其自己的术语(例如,"windowin ...

- Python 面向对象程序设计

类的设计 方法优先的原则, 在__init__方法中创建出需要的属性, 对于基类来说, 只进行默认值得初始化, 0, None等, 对于真正需要使用的子类, __init__方法则是进行我们需要的初始 ...

- jquery.validate+jquery.form表单验证提交

1.通过jquery.validate的submitHandler选项,即当表单通过验证时运行回调函数.在这个回调函数中通过jquery.form来提交表单: <script type=&quo ...

- Golang自带的http包的路由规则问题

1.调用下面的方法开启一个http监听服务http.HandleFunc("/hello/", helloHandler)err := http.ListenAndServe(&q ...