JWT With NetCore WebApi

1 什么是JWT?

JWT是一种用于双方之间传递安全信息的简洁的、URL安全的表述性声明规范。JWT作为一个开放的标准(RFC 7519),定义了一种简洁的,自包含的方法用于通信双方之间以Json对象的形式安全的传递信息。因为数字签名的存在,这些信息是可信的,JWT可以使用HMAC算法或者是RSA的公私秘钥对进行签名。简洁(Compact): 可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快 自包含(Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库

2 JWT 的应用场景是什么?

身份认证在这种场景下,一旦用户完成了登陆,在接下来的每个请求中包含JWT,可以用来验证用户身份以及对路由,服务和资源的访问权限进行验证。由于它的开销非常小,可以轻松的在不同域名的系统中传递,所有目前在单点登录(SSO)中比较广泛的使用了该技术。 信息交换在通信的双方之间使用JWT对数据进行编码是一种非常安全的方式,由于它的信息是经过签名的,可以确保发送者发送的信息是没有经过伪造的

3 JWT的结构

JWT包含了使用.分隔的三部分: Header 头部 Payload 负载 Signature 签名

其结构看起来是这样的Header.Payload.Signature

Header

在header中通常包含了两部分:token类型和采用的加密算法。{ "alg": "HS256", "typ": "JWT"} 接下来对这部分内容使用 Base64Url 编码组成了JWT结构的第一部分。

Payload

Token的第二部分是负载,它包含了claim, Claim是一些实体(通常指的用户)的状态和额外的元数据,有三种类型的claim:reserved, public 和 private.Reserved claims: 这些claim是JWT预先定义的,在JWT中并不会强制使用它们,而是推荐使用,常用的有 iss(签发者),exp(过期时间戳), sub(面向的用户), aud(接收方), iat(签发时间)。 Public claims:根据需要定义自己的字段,注意应该避免冲突 Private claims:这些是自定义的字段,可以用来在双方之间交换信息 负载使用的例子:{ "sub": "1234567890", "name": "John Doe", "admin": true} 上述的负载需要经过Base64Url编码后作为JWT结构的第二部分。

Signature

创建签名需要使用编码后的header和payload以及一个秘钥,使用header中指定签名算法进行签名。例如如果希望使用HMAC SHA256算法,那么签名应该使用下列方式创建: HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), secret) 签名用于验证消息的发送者以及消息是没有经过篡改的。 完整的JWT 完整的JWT格式的输出是以. 分隔的三段Base64编码,与SAML等基于XML的标准相比,JWT在HTTP和HTML环境中更容易传递。 下列的JWT展示了一个完整的JWT格式,它拼接了之前的Header, Payload以及秘钥签名:

4 如何使用JWT?

在身份鉴定的实现中,传统方法是在服务端存储一个session,给客户端返回一个cookie,而使用JWT之后,当用户使用它的认证信息登陆系统之后,会返回给用户一个JWT,用户只需要本地保存该token(通常使用local storage,也可以使用cookie)即可。 当用户希望访问一个受保护的路由或者资源的时候,通常应该在Authorization头部使用Bearer模式添加JWT,其内容看起来是下面这样:Authorization: Bearer <token>

因为用户的状态在服务端的内存中是不存储的,所以这是一种无状态的认证机制。服务端的保护路由将会检查请求头Authorization中的JWT信息,如果合法,则允许用户的行为。由于JWT是自包含的,因此减少了需要查询数据库的需要。 JWT的这些特性使得我们可以完全依赖其无状态的特性提供数据API服务,甚至是创建一个下载流服务。因为JWT并不使用Cookie的,所以你可以使用任何域名提供你的API服务而不需要担心跨域资源共享问题(CORS)。 下面的序列图展示了该过程:

5 为什么要使用JWT?

相比XML格式,JSON更加简洁,编码之后更小,这使得JWT比SAML更加简洁,更加适合在HTML和HTTP环境中传递。 在安全性方面,SWT只能够使用HMAC算法和共享的对称秘钥进行签名,而JWT和SAML token则可以使用X.509认证的公私秘钥对进行签名。与简单的JSON相比,XML和XML数字签名会引入复杂的安全漏洞。 因为JSON可以直接映射为对象,在大多数编程语言中都提供了JSON解析器,而XML则没有这么自然的文档-对象映射关系,这就使得使用JWT比SAML更方便

6 在NetCore WebApi中怎么用?

WebAPI使用NetCore2.1创建,无身份认证信息

Startup.cs中的Configure方法中配置使用Authentication

app.UseAuthentication();

接下来我们需要新建一个文件夹Models,在文件夹下面新建一个类JwtSettings.cs

- public class JwtSettings

- {

- //token是谁颁发的

- public string Issuer { get; set; }

- //token可以给哪些客户端使用

- public string Audience { get; set; }

- //加密的key

- public string SecretKey{get;set;}

- }

然后我们需要在appsettings.json中配置jwt参数的值 【注意】 SecretKey必须大于16个,是大于,不是大于等于

- {

- "Logging": {

- "IncludeScopes": false,

- "Debug": {

- "LogLevel": {

- "Default": "Warning"

- }

- },

- "Console": {

- "LogLevel": {

- "Default": "Warning"

- }

- }

- },

- "JwtSettings":{

- "Issuer":"http://localhost:44319",

- "Audience":"http://localhost:44319",

- "SecretKey":"Hello-key-----ztb"

- }

- }

这时候我们重新回到Startup.cs的ConfigureServices方法下,将appsettings.json中的文件读取到JwtSettings中,进行Bind,然后设置jwt参数

- public void ConfigureServices(IServiceCollection services)

- {

- //将appsettings.json中的JwtSettings部分文件读取到JwtSettings中,这是给其他地方用的

- services.Configure<JwtSettings>(Configuration.GetSection("JwtSettings"));

- //由于初始化的时候我们就需要用,所以使用Bind的方式读取配置

- //将配置绑定到JwtSettings实例中

- var jwtSettings=new JwtSettings();

- Configuration.Bind("JwtSettings",jwtSettings);

- services.AddAuthentication(options=>{

- //认证middleware配置

- options.DefaultAuthenticateScheme=JwtBearerDefaults.AuthenticationScheme;

- options.DefaultChallengeScheme=JwtBearerDefaults.AuthenticationScheme;

- })

- .AddJwtBearer(o=>{

- //主要是jwt token参数设置

- o.TokenValidationParameters=new Microsoft.IdentityModel.Tokens.TokenValidationParameters{

- //Token颁发机构

- ValidIssuer =jwtSettings.Issuer,

- //颁发给谁

- ValidAudience =jwtSettings.Audience,

- //这里的key要进行加密,需要引用Microsoft.IdentityModel.Tokens

- IssuerSigningKey=new SymmetricSecurityKey(Encoding.UTF8.GetBytes(jwtSettings.SecretKey))

- //ValidateIssuerSigningKey=true,

- ////是否验证Token有效期,使用当前时间与Token的Claims中的NotBefore和Expires对比

- //ValidateLifetime=true,

- ////允许的服务器时间偏移量

- //ClockSkew=TimeSpan.Zero

- };

- });

- services.AddMvc();

- }

如果我们需要安装nuget包的话,只要在【查看】-》【命令面板】中输入NuGet Package Manager,即可进入package安装,输入Microsoft.AspNetCore.Authentication.JwtBearer即可进行安装

首先我们新建一个ViewModel文件夹,并在ViewModel文件夹下面新建LoginViewModel.cs

- using System.ComponentModel.DataAnnotations;

- namespace JwtAuthSample

- {

- public class LoginViewModel

- {

- //用户名

- [Required]

- public string User { get; set; }

- //密码

- [Required]

- public string Password { get; set; }

- }

- }

接下来在Controllers文件夹下新建控制器AuthorizeController.cs,完整代码如下

- using System;

- using System.Collections.Generic;

- using System.Linq;

- using System.Threading.Tasks;

- using Microsoft.AspNetCore.Mvc;

- //引用命名空间

- using System.Security.Claims;

- using Microsoft.IdentityModel.Tokens;

- using Microsoft.Extensions.Options;

- using System.Text;

- using System.IdentityModel.Tokens.Jwt;

- namespace JwtAuthSample.Controllers

- {

- [Route("api/[controller]")]

- public class AuthorizeController : Controller

- {

- private JwtSettings _jwtSettings;

- public AuthorizeController(IOptions<JwtSettings> _jwtSettingsAccesser)

- {

- _jwtSettings=_jwtSettingsAccesser.Value;

- }

- [HttpPost]

- public IActionResult Token([FromBody]LoginViewModel viewModel)

- {

- if(ModelState.IsValid)//判断是否合法

- {

- if(!(viewModel.User=="ztb"&&viewModel.Password=="123456"))//判断账号密码是否正确

- {

- return BadRequest();

- }

- var claim=new Claim[]{

- new Claim(ClaimTypes.Name,"ztb"),

- new Claim(ClaimTypes.Role,"admin")

- };

- //对称秘钥

- var key=new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_jwtSettings.SecretKey));

- //签名证书(秘钥,加密算法)

- var creds=new SigningCredentials(key,SecurityAlgorithms.HmacSha256);

- //生成token [注意]需要nuget添加Microsoft.AspNetCore.Authentication.JwtBearer包,并引用System.IdentityModel.Tokens.Jwt命名空间

- var token=new JwtSecurityToken(_jwtSettings.Issuer,_jwtSettings.Audience,claim,DateTime.Now,DateTime.Now.AddMinutes(30),creds);

- return Ok(new {token=new JwtSecurityTokenHandler().WriteToken(token)});

- }

- return BadRequest();

- }

- }

- }

PostMan测试获取token

这样可以成功获取token,下面来做权限校验

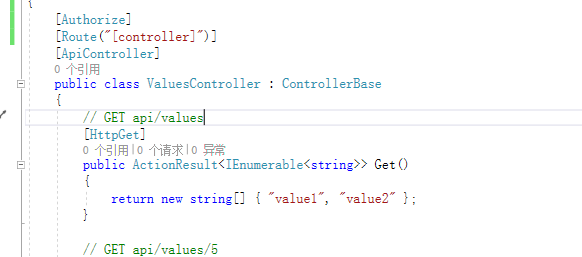

在需要授权的api上新增 [Authorize] 标记

比如万年values控制器

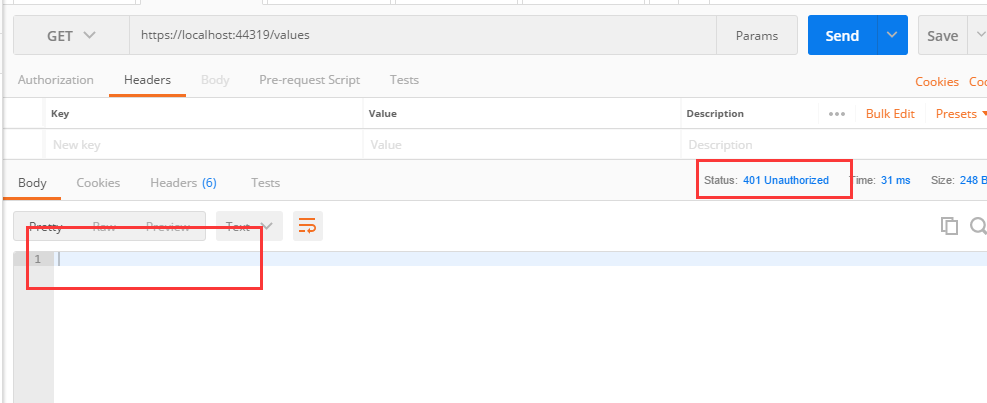

我们分别使用携带token和不携带token访问values接口

1 携带token访问,返回了想要的数据

2 未携带token,返回401

Demo地址:https://gitee.com/shaolinsaodiseng/JWTDemo.git

JWT With NetCore WebApi的更多相关文章

- .NetCore WebApi——基于JWT的简单身份认证与授权(Swagger)

上接:.NetCore WebApi——Swagger简单配置 任何项目都有权限这一关键部分.比如我们有许多接口.有的接口允许任何人访问,另有一些接口需要认证身份之后才可以访问:以保证重要数据不会泄露 ...

- .NetCore WebApi——Swagger简单配置

在前后端分离的大环境下,API接口文档成为了前后端交流的一个重点.Swagger让开发人员摆脱了写接口文档的痛苦. 官方网址:https://swagger.io/ 在.Net Core WebApi ...

- .NetCore WebApi —— Swagger版本控制

目录: .NetCore WebApi——Swagger简单配置 .NetCore WebApi——基于JWT的简单身份认证与授权(Swagger) .NetCore WebApi —— Swagge ...

- NetCore WebApi使用Jwtbearer实现认证和授权

1. 什么是JWT? JWT是一种用于双方之间传递安全信息的简洁的.URL安全的表述性声明规范.JWT作为一个开放的标准(RFC 7519),定义了一种简洁的,自包含的方法用于通信双方之间以Json对 ...

- netcore webapi帮助文档设置

如何建 .netcore webapi 项目这个就不说了,这个都没有没必要看下去. 我这里是.netcore 2.0,虽然没测过1.0的,但想来差不多. 1.Nuget Packages安装,使用程序 ...

- 使用Swashbuckle.AspNetCore生成.NetCore WEBAPI的接口文档

一.问题 使用Swashbuckle.AspNetCore生成.NetCore WEBAPI的接口文档的方法 二.解决方案 参考文章:https://docs.microsoft.com/zh-cn/ ...

- Asp.NetCore WebApi 引入Swagger

一.创建一个Asp.NetCore WebApi 项目 二.引入NuGet包 SwashBuckle.AspNetCore 三.在项目属性配置中设置 四.修改项目的启动文件Startup.cs 1). ...

- .NetCore WebApi结构及前端访问方式

.NetCore WebApi结构及前端访问方式(Ajax方式,fetch方式,axios方式) //访问的地址api/控制器名称/方法名称;action一般会省略 [Route("api/ ...

- 彻底解决Asp.netCore WebApi 3.1 跨域时的预检查204 options重复请求的问题

Asp.netCore WebApi 3.1 跨域的预检查options问题 1:我们直接使用core跨域的中间件 ,注入跨域服务, services.AddCors(options => { ...

随机推荐

- Oracle修改表,提示“资源正忙,要求指定NOWAIT”

今天往一个表里面多增加了两个字段,修改完毕,保存的时候,提示如下内容:“资源正忙,要求指定nowait”.重试好几遍,都没有解决,于是搜索了一下,找到了解决方法,如下: 首先执行下面一段代码,得到锁定 ...

- SpringMVC之RequestContextHolder分析(转)

链接:https://blog.csdn.net/zzy7075/article/details/53559902

- mysql 查看删除触发器等操作

mysql 查看删除触发器等操作 平时很少操作触发器,源于昨晚的一次故障,使用pt-online-change-schema修改大表过程中出现异常,再次执行时,提示已经存在触发器,导致失败. 这里推荐 ...

- maven的概念-01

1.maven 简介 maven是Apach软件基金会维护的一款自动化构建工具: 作用是服务于java平台的项目构建和依赖管理: 2.关于项目构建 1)java代码 Java是一门编译型语言,.j ...

- input获取焦点弹出系统虚拟键盘时,挡住input解决方法

Element.scrollIntoView() 方法让当前的元素滚动到浏览器窗口的可视区域内. <input type="tel" placeholder="输入 ...

- k8s集群管理注意要点【持续更新】

1.编写pod yaml文件时绑定调度标签,必须要给指定节点绑定标签,否则无法调度到指定节点上,报错: Events: Type Reason Age From Message ---- ------ ...

- Java线程之如何分析死锁及避免死锁

什么是死锁 java中的死锁是一种编程情况,其中两个或多个线程被永久阻塞,Java死锁情况出现至少两个线程和两个或更多资源. 在这里,我们将写了一个简单的程序,它将导致java死锁场景,然后我们将分析 ...

- Maximum upload size exceede上传文件大小超出解决

在这里记录三种方法, 努力提高自己的姿势水平 application.yml配置 spring: servlet: multipart: enabled: true max-file-size: 10 ...

- leetcode题目4.寻找两个有序数组的中位数(困难)

题目描述: 给定两个大小为 m 和 n 的有序数组 nums1 和 nums2. 请你找出这两个有序数组的中位数,并且要求算法的时间复杂度为 O(log(m + n)). 你可以假设 nums1 和 ...

- mysql使用命令行执行存储过程

编写存储过程sql 以给brand表添加phone字段为例: DROP PROCEDURE IF EXISTS UpdateColum; CREATE PROCEDURE UpdateColum() ...