bWAPP----OS Command Injection

OS Command Injection

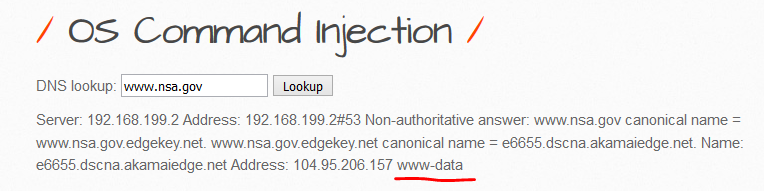

界面:

给一个域名,它帮你返回DNS

代码:

1 <div id="main">

2

3 <h1>OS Command Injection</h1>

4

5 <form action="<?php echo($_SERVER["SCRIPT_NAME"]);?>" method="POST">

6

7 <p>

8

9 <label for="target">DNS lookup:</label>

10 <input type="text" id="target" name="target" value="www.nsa.gov">

11

12 <button type="submit" name="form" value="submit">Lookup</button>

13

14 </p>

15

16 </form>

17 <?php

18

19 if(isset($_POST["target"])) //获取域名,如果存在输入

20 {

21

22 $target = $_POST["target"];

23

24 if($target == "") //如果域名为空

25 {

26

27 echo "<font color=\"red\">Enter a domain name...</font>"; //请输入域名

28

29 }

30

31 else

32 {

33

34 echo "<p align=\"left\">" . shell_exec("nslookup " . commandi($target)) . "</p>";

35

36 }

37

38 }

39

40 ?>

41

42 </div>

shell_exec — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回。

防御部分

1 function commandi($data)

2 {

3

4 switch($_COOKIE["security_level"])

5 {

6

7 case "0" :

8

9 $data = no_check($data);

10 break;

11

12 case "1" :

13

14 $data = commandi_check_1($data);

15 break;

16

17 case "2" :

18

19 $data = commandi_check_2($data);

20 break;

21

22 default :

23

24 $data = no_check($data);

25 break;

26

27 }

28

29 return $data;

30

31 }

32

33 ?>

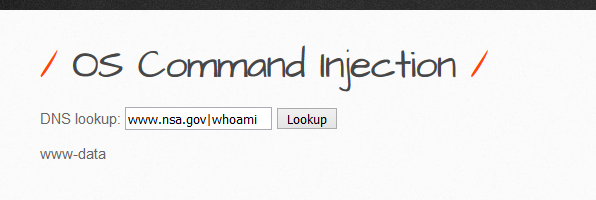

1.low

low级别没有过滤

加一个;就能实现恶意

2.medium

1 function commandi_check_1($data)

2 {

3

4 $input = str_replace("&", "", $data);

5 $input = str_replace(";", "", $input);

6

7 return $input;

8

9 }

过滤了&和;将他们替换为空

用 | 可以绕过

3.high

1 function commandi_check_2($data)

2 {

3

4 return escapeshellcmd($data);

5

6 }

escapeshellcmd函数功能:

反斜线(\)会在以下字符之前插入: &#;`|*?~<>^()[]{}$\, \x0A 和 \xFF。 ' 和 " 仅在不配对儿的时候被转义。 在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

bWAPP----OS Command Injection的更多相关文章

- bWAPP----HTML OS Command Injection - Blind

OS Command Injection - Blind 先上代码,他判断了win还是linux然后进行了ping但是结果并没有返回. 1 <div id="main"> ...

- Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection 目录 Portswigger web security academy:OS command ...

- DVWA之命令注入(command injection)

Command injection就是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的 LOW 无论是Windows还是Linux,都可以使用&&连接多个命令 执行 ...

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA Command Injection 解析

命令注入,即 Command Injection.是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的. 在Web应用中,有时候会用到一些命令执行的函数,如php中system.ex ...

- DWVA-命令注入漏洞闯关(Command Injection)

前言 Vulnerability: Command Injection LOW级别 代码: <?php if( isset( $_POST[ 'Submit' ] ) ) { // 几首一个变量 ...

- DVWA之Command Injection

Command Injection Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的.PHP命令注入攻击漏洞是PHP应用程序中常见 ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

- DVWA靶场之Command Injection(命令行注入)通关

Command Injection Low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUES ...

随机推荐

- CSS中-moz、-ms、-webkit、-o的意思

-moz代表firefox浏览器私有属性 -ms代表ie浏览器私有属性 -webkit代表safari.chrome浏览器私有属性 -o代表opera浏览器私有属性 上述这些是为了兼容老版本的写法:

- JavaWeb宿舍管理系统(附 演示、源码下载地址)

宿舍管理是高校管理的重要组成部分,一套优秀的管理系统不仅可以降低宿舍管理的难度,也能在一定程度上减少学校管理费用的支出,能是建设现代化高校管理体系的重要标志. 本篇文章将带你从运行环境搭建.系统设计. ...

- struts2学习总结

https://www.cnblogs.com/wkrbky/p/5891237.html https://www.cnblogs.com/printN/p/6434526.html https:// ...

- windows下安装redis集群

前几天在自己在本机win10 电脑下部署了redis集群. 主要通过的是网上两个博客: 如何在windows下部署redis集群:https://blog.csdn.net/zsg88/article ...

- Educational Codeforces Round 97 (Rated for Div. 2)

补了一场Edu round. A : Marketing Scheme 水题 #include <cstdio> #include <algorithm> typedef lo ...

- 如何快速在windows上创建你的第一个odoo项目

一.什么是Odoo Odoo 是一系列开源商业应用程序套装(ERP企业管理系统),此套装可满足贵公司的一切应用需求,例如,企业基本的进销存.采购.销售.MRP生产制造.品保质量保障.企业招聘.员工合同 ...

- P2346 四子连棋

P2346 四子连棋 迭代加深++ 题意描述 在一个4*4的棋盘上摆放了14颗棋子,其中有7颗白色棋子,7颗黑色棋子,有两个空白地带,任何一颗黑白棋子都可以向上下左右四个方向移动到相邻的空格,这叫行棋 ...

- uniApp朋友圈(参考)

介绍 功能:回复,点赞(笔芯),评论,图片(最多六张). 码云地址:https://gitee.com/sunliusen/friend 例:

- centos 6.5 时间网络同步

安装 ntpdate sudo yum -y install ntp ntpdate 修改为上海时区 sudo vim /etc/sysconfig/clock ZONE = "Asia/S ...

- 关于Java中泛型、反射和注解的扫盲篇

泛型 泛型概念 泛型是在JDK1.5之后引入的,旨在让我们写出更加通用化,更加灵活的代码.通用化的手段在于让数据类型变得参数化,定义泛型时,对应的数据类型是不确定的,泛型方法被调用时,会指定具体类 ...