关于SSL的error问题

今天模拟网页版微信登录的时候又碰到一个SSLError的问题

requests.exceptions.SSLError: [Errno 1] _ssl.c:503: error:14090086:SSL routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

解决办法:https://stackoverflow.com/questions/10667960/python-requests-throwing-up-sslerror--------------------------------------------------

今天碰到一个requests.exceptions.SSLError: EOF occurred in violation of protocol (_ssl.c:749)的问题,查阅stackoverflow,才知道原来是requests在发送请求的时候,会要求ssl的证书,但是我请求的站点可能是数字证书不被信任,所以出现这个错误,解决办法就是加一个属性

verify=False,可以先简单的解决问题。

所以,这里又衍生出两个问题SSL/TLS协议的运行原理,以及为什么证书会不信任

1、首先第一个问题,阮一峰老师的文章写的很清楚,原文地址:http://www.ruanyifeng.com/blog/2014/02/ssl_tls.html。我就敲一遍,加深印象,==

一、作用

不使用SSL/TLS的HTTP通信,就是不加密的通信。所有信息明文传播,带来了三大风险。

(1) 窃听风险:第三方可以货值通信内容

(2) 篡改风险:第三方可以修改通信内容

(3) 冒充风险:第三方可以冒充他人身份参与通信

SSL/TLS协议就是为了解决这三大风险而设计的,希望达到

(1) 所有信息都是加密传播,第三方无法窃听

(2) 具有校验机制,一旦被篡改,通信双方会立刻发现

(3) 具备身份证书,防止身份被冒充

二、历史

三、基本的运行过程

SSL/TLS基本思路是采用公钥加密法,也就是说,客户端先向服务器端所要公钥,然后用公钥加密信息,服务器收到密文后,用自己的私钥解密

但是,这里有两个问题?

(1)如何保证公钥不被篡改

解决办法就是:将公钥放在数字证书中。只要证书是可信的,公钥就是可信的

(2)公钥加密计算量太大,如何减少耗用的时间?

解决的办法就是:每一个对话(session),客户端和服务器端都生成一个”对话密钥“,用它来加密信息,由于“对话密钥”是对称加密,所以运算速度非常快,而服务器公钥只用于加密“对话密钥”本身,这样就减少了加密运算的消耗时间

因此,SSL/TLS协议的基本过程是这样的

(1)客户端向服务器端索要并验证公钥

(2)双方协商生成“对话密钥”

(3)双方采用“对话密钥”进行加密通信

上面过程的前两步,又称为“握手阶段”

四、握手阶段的详细过程

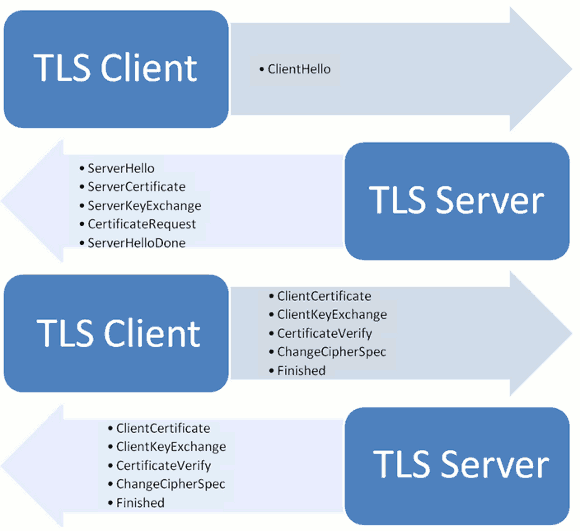

“握手阶段”涉及四次通信,一个个分开来看,需要注意的是,“握手阶段”的所有通信都是明文的

4.1、客户端发出请求

首先。客户端(通常是浏览器)先向服务器发出加密通信的请求,这被叫做clienthello请求

在这一步,客户端主要向服务器提供以下信息

(1)支持的协议版本,比如TLS 1.0版

(2)一个客户端生成的随机数,稍后用于生成“对话密钥”

(3)支持的加密方法,比如RSA公钥加密

(4)支持的压缩方法

这里需要注意的是,客户端发送的信息之中不包括服务器的域名,也就是说,理论上服务器只能包含一个网站,否则会分不清应该向客户端提供哪一个网站的数字证书。这就是为什么同城一台服务器只能有一张数字证书的原因

对于虚拟主机的用户来说,这很不方便。06年,TLS协议加入了一个Server Name Indication扩展,允许客户端向服务器提供它所请求的域名

4.2 服务器回应 服务器收到客户端请求后,向客户端发出回应,这叫做severhello.服务器的回应包含以下内容

(1)确认使用的加密通信协议版本,比如TLS 1.0版本。如果浏览器与服务器支持的版本不一致,服务器关闭加密通信

(2)一个服务器生成的随机数,稍后用于生成“对话密钥

(3)确认使用的加密方法,比如RSA公钥加密

(4)服务器证书

除了上面的这些信息,如果服务器需要确认客户端的身份,就会再包含一项请求,要求客户端提供“客户端证书”,比如,金融机构往往只允许认证客户连入自己的网络,就会向正式客户提供USB密钥,里面就包含了一张客户端证书

4.3 客户端回应

客户端收到服务器回应以后,首先验证服务器证书。如果证书不是可信机构颁布、或者证书中的域名与实际域名不一致、或者证书已经过期,就会向访问者显示一个警告。由其选择是否还要继续通信

如果证书没有问题,客户端就会从证书中取出服务器的公钥,然后,向服务器发送下面3个信息

(1)一个随机数,该随机数用服务器公钥加密,防止被窃听

(2)编码改变通知,表示随后的信息都将用双方商定的加密方法和密钥发送

(3)客户端握手结束通知,表示客户端的握手阶段已经结束。这一项同时也是前面发送的所有内容的hash值,用来共服务器校验

上面第一项的随机数,是整个握手阶段出现的第三个随机数。又称为“pre master key”。有了它以后,客户端和服务器就同时有了三个随机数,接着双方就用事先商定的加密方法,各自生成本次会话所用的同一把“会话密钥”

为什么要用三个随机数来生成“会话密钥”

不管是客户端还是服务器,都需要随机数,这样生成的密钥才不会每次都一样。由于SSL协议中证书是静态的,因此十分有必要引入一种随机因素来保证协商出来的密钥的随机性

对于RSA密钥交换算法来说,pre master key 本身就是一个随机数,再加上hello消息中的随机,三个随机数通过一个密钥导出一个对称密钥

pre master的存在在于SSL协议不信任每个主机都能产生完全随机的随机数,如果随机数不随机,那么pre master secret就有可能被猜出来,那么仅适用pre master secret作为密钥就不合适了,因此必须引入新的随机因素,那么客户端和服务器加上pre master secret

三个随机数一同生成的密钥就不容易被猜出了,一个伪随机数可能完全不随机,可是是三个伪随机数就十分接近随机了,,每增加一个自由度,随机性增加的可不是一

4.4 服务器的最后回应

服务器收到客户端的第三个随机数pre-master key之后,计算生成本次会话所用的“会话密钥”。然后,向客户端最后发送下面信息

(1)编码改变通知,表示随后的信息都将用双方商定的加密方法和密钥发送

(2)服务器握手结束通知,表示服务器的握手阶段已经结束,这一项同时也是前面发送的所有内容的hash值,用来供客户端校验

至此,整个握手阶段全部结束。接下来。客户端与服务器进入加密通信,就完全是使用普通的HTTP协议,只不过用“会话加密”加密内容

关于SSL的error问题的更多相关文章

- Provider:SSL Provider,error:0-等待的操作过时

今天一同事使用SSMS 2012 连接数据库时,遇到了"provider:SSL Provider,error:0-等待的操作过时",搜索了一下,遇到一哥 们也遇到这个问题:SQL ...

- Sql server2012连接Sql server 2008时出现的问题:已成功与服务器建立连接,但在登陆过程中发生错误。(provider:SSL Provider,error:0-接收到的消息异常,或格式不正确。)

以前连接是正常的,就这两天连不上了.(没有耐心的直接看末尾解决办法) 错误消息如下: 1.尝试读取或写入受保护的内存.这通常指示其他内存已损坏.(System.Data) 2.已成功与服务器建立连接, ...

- 连接SQLServer时提示“但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时”解决办法

解决:"已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - 等待的操作过时" 官方问题介绍:http: ...

- 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时)

今天忽然间发现远程连接别人数据库会出现 已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - 等待的操作过时) 这种情况 ...

- 执行curl -sSL 提示curl: (35) SSL connect error

今天,添加容器节点报错,执行如下 curl -sSL https://shipyard-project.com/deploy| ACTION=node DISCOVERY=etcd://192.168 ...

- SQLServer 2012 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时。

楼主用SQL Server 2012 在连接其他电脑的实例时,一直提示“已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - ...

- 已成功与服务器建立连接,但是在登录过程中发生错误。 (provider: SSL Provider, error: 0 - 接收到的消息异常,或格式不正确。)

之前做好的asp.net部署后,发现 访问数据库时: 异常:已捕获: "已成功与服务器建立连接,但是在登录过程中发生错误. (provider: SSL Provider, error: 0 ...

- 转载 git Unknown SSL protocol error in connection to github.com:443

1.执行命令:git pull –progress –no-rebase -v "origin",报错,如图1 fatal: unable to access 'https://g ...

- 执行curl 提示curl: (35) SSL connect error

安装acme证书时,执行如下 curl https://get.acme.sh | sh 提示如下报错: curl: (35) SSL connect error curl -v 跟踪时 发现 NSS ...

- SQLServer 2008 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时。

在用SQL Server 2008 在连接其他电脑的实例时,一直提示“已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - ...

随机推荐

- vim tab设置为4个空格

为了vim更好的支持python写代码,修改tab默认4个空格有两种设置方法: 1. vim /etc/vimrc 1 set ts=4 2 set sw=4 2. vim /etc/vimrc 1 ...

- spring整合ehcache 注解实现查询缓存,并实现实时缓存更新或删除

写在前面:上一篇博客写了spring cache和ehcache的基本介绍,个人建议先把这些最基本的知识了解了才能对今天主题有所感触.不多说了,开干! 注:引入jar <!-- 引入ehcach ...

- 理解Linux系统中的load average(图文版)

本文转自:http://heipark.iteye.com/blog/1340384 一.什么是load average? linux系统中的Load对当前CPU工作量的度量 (WikiPedia: ...

- MySQL的GTID复制

从mysql5.6开始引入全局事务标识符(GTID),即每个事务都有一个唯一的标识符.服务器上的每个事务都被分配一个唯一的事务标识符,这是一个64位非零的数值,根据事务提交的顺序分配.GTID的构成是 ...

- MySQL基准测试工具--sysbench

我们需要知道的是sysbench并不是一个压力测试工具,是一个基准测试工具.linux自带的版本比较低,我们需要自己安装sysbench. [root@test2 ~]# sysbench --ver ...

- linux下 ip指令

目录 Network ip command Command :ip 简介 内容 Network ip command Command :ip 简介 ip 是個指令喔!並不是那個 TCP/IP 的 IP ...

- Easy install ryu

参考:Ubuntu14.04安装Ryu控制器 环境:Ubuntu 14.04 64bit 使用pip安装ryu: // dependencies sudo apt-get install Python ...

- 使用ntpdate工具校正linux服务器时间

当Linux服务器的时间不对的时候,可以使用ntpdate工具来校正时间. 安装:yum install ntpdate ntpdate简单用法: # ntpdate ip # ntpdate 210 ...

- zabbix中监控某个进程的shell脚本

#!/bin/sh ret_ok= ret_warn= ret_critical= ret_unknown= info_count=`ps -aux | awk 'BEGIN {cnt=0} /[^- ...

- BZOJ 3123 【SDOI2013】 森林

题目链接:森林 这道题想法很显然.既然只有加边而没有删边,那么每次启发式合并就可以了.查询路径\(k\)小似乎需要主席树,那么把主席树和倍增表一起暴力重构就好了. 然后发现这样的空间复杂度是\(O(n ...